mirror of

https://github.com/LCTT/TranslateProject.git

synced 2024-12-29 21:41:00 +08:00

3.9 KiB

3.9 KiB

在Linux中为SFTP配置chroot环境

在某些环境中,系统管理员想要允许极少数用户传输文件到Linux盒子中,而非ssh。要实现这一目的,我们可以使用SFTP,并为其构建chroot环境。

SFTP & chroot背景:

SFTP是值SSH文件传输协议(SSH File Transfer protocol)或安全文件传输协议(Secure File Transfer Protocol),它提供了任何可信数据流下的文件访问、文件传输以及文件管理功能。当我们为SFTP配置chroot环境后,只有被许可的用户可以访问,并被限制到它们的家目录中,或者我们可以这么说:被许可的用户将处于牢笼环境中,在此环境中它们甚至不能切换它们的目录。

在本文中,我们将配置RHEL 6.X & CentOS 6.X中的SFTP Chroot环境。我们开启一个用户帐号‘Jack’,该用户将被允许在Linux盒子上传输文件,但没有ssh访问权限。

步骤:1 创建组

[root@localhost ~]# groupadd sftp_users

步骤:2 分配附属组(sftp_users)给用户

如果用户在系统上不存在,使用以下命令创建:

[root@localhost ~]# useradd -G sftp_users -s /sbin/nologin jack

[root@localhost ~]# passwd jack

对于已经存在的用户,使用以下usermod命令进行修改:

[root@localhost ~]# usermod –G sftp_users -s /sbin/nologin jack

注意:如果你想要修改用户的默认家目录,那么在useradd和usermod命令中使用‘-d’选项,并设置合适的权限。

步骤:3 现在编辑配置文件 “/etc/ssh/sshd_config”

# vi /etc/ssh/sshd_config

#comment out the below line and add a line like below

#Subsystem sftp /usr/libexec/openssh/sftp-server

Subsystem sftp internal-sftp

# add Below lines at the end of file

Match Group sftp_users

X11Forwarding no

AllowTcpForwarding no

ChrootDirectory %h

ForceCommand internal-sftp

此处:

- Match Group sftp_users – 该参数指定以下的行将仅仅匹配sftp_users组中的用户

- ChrootDirectory %h – 该参数指定用户验证后用于chroot环境的路径(默认的用户家目录)。对于Jack,该路径就是/home/jack。

- ForceCommand internal-sftp – 该参数强制执行内部sftp,并忽略任何~/.ssh/rc文件中的命令。

重启ssh服务

# service sshd restart

步骤:4 设置权限:

[root@localhost ~]# chmod 755 /home/jack

[root@localhost ~]# chown root /home/jack

[root@localhost ~]# chgrp -R sftp_users /home/jack

如果你想要允许jack用户上传文件,那么创建一个上传文件夹,设置权限如下:

[root@localhost jack]# mkdir /home/jack/upload

[root@localhost jack]# chown jack. /home/jack upload/

步骤:5 现在尝试访问系统并进行测试

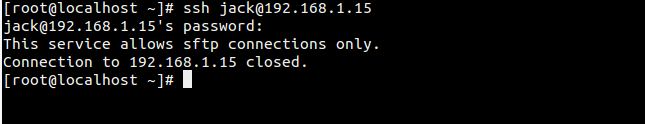

尝试通过ssh访问系统

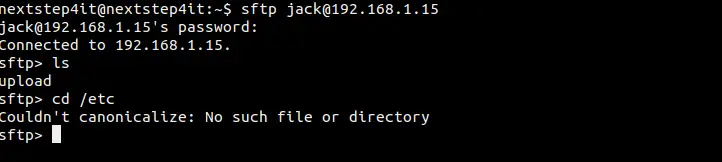

正如下图所示,用户jack通过SFTP登录,而且因为chroot环境不能切换目录。

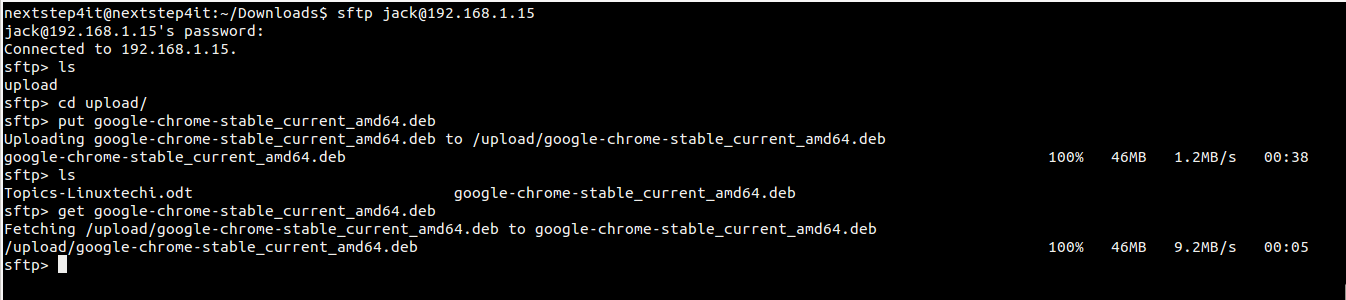

现在进行上传和下载测试,如下图:

正如上图所示,jack用户的上传下载功能都工作得很好。

via: http://www.linuxtechi.com/configure-chroot-sftp-in-linux/

原文作者:Pradeep Kumar