mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-01-25 23:11:02 +08:00

Merge remote-tracking branch 'LCTT/master'

This commit is contained in:

commit

fc5e323026

@ -1,69 +1,69 @@

|

||||

[#]: collector: (lujun9972)

|

||||

[#]: translator: (hopefully2333)

|

||||

[#]: reviewer: ( )

|

||||

[#]: publisher: ( )

|

||||

[#]: url: ( )

|

||||

[#]: reviewer: (wxy)

|

||||

[#]: publisher: (wxy)

|

||||

[#]: url: (https://linux.cn/article-10568-1.html)

|

||||

[#]: subject: (The Evil-Twin Framework: A tool for improving WiFi security)

|

||||

[#]: via: (https://opensource.com/article/19/1/evil-twin-framework)

|

||||

[#]: author: (André Esser https://opensource.com/users/andreesser)

|

||||

|

||||

Evil-Twin 框架:一个用于提升 WiFi 安全性的工具

|

||||

======

|

||||

了解一款用于对 WiFi 安全性进行手动测试的工具,这款工具可以通过不同类型安全威胁的漏洞点进行测试。

|

||||

|

||||

> 了解一款用于对 WiFi 接入点安全进行渗透测试的工具。

|

||||

|

||||

|

||||

|

||||

越来越多的设备通过无线传输的方式连接到互联网,以及,WiFi 接入点大范围的可用,这两者为攻击者攻击用户提供了很多机会。通过欺骗用户连接到虚假的 WiFi 接入点,攻击者可以完全控制用户的网络连接,这将使得攻击者可以嗅探和篡改用户通过无线连接进行发送和接收的数据包,将用户的连接重定向到一个恶意的网站,并通过网络发起其他的攻击。

|

||||

越来越多的设备通过无线传输的方式连接到互联网,以及,大范围可用的 WiFi 接入点为攻击者攻击用户提供了很多机会。通过欺骗用户连接到[虚假的 WiFi 接入点][1],攻击者可以完全控制用户的网络连接,这将使得攻击者可以嗅探和篡改用户的数据包,将用户的连接重定向到一个恶意的网站,并通过网络发起其他的攻击。

|

||||

|

||||

为了保护用户并告诉他们如何避免线上的危险操作,安全审计人员和安全研究员必须评估用户的安全实践能力,用户常常在没有确认该 WiFi 接入点为安全的情况下就连接上了该网络,安全审计人员和研究员需要去了解这背后的原因。有很多工具都可以对 WiFi 的安全性进行审计,但是没有一款工具可以测试大量不同的攻击场景,也没有能和其他工具集成得很好的工具。

|

||||

|

||||

Evil-Twin Framework(ETF)用于在 WiFi 审计过程中解决这些问题。审计者能够使用 ETF 来集成多种工具并测试该 WiFi 在不同场景下的安全性。本文会介绍 ETF 的框架和功能,然后会提供一些案例来说明该如何使用这款工具。

|

||||

Evil-Twin Framework(ETF)用于解决 WiFi 审计过程中的这些问题。审计者能够使用 ETF 来集成多种工具并测试该 WiFi 在不同场景下的安全性。本文会介绍 ETF 的框架和功能,然后会提供一些案例来说明该如何使用这款工具。

|

||||

|

||||

### ETF 的架构

|

||||

|

||||

ETF 的框架是用 python 写的,因为这门开发语言的代码读起来非常容易,也方便其他开发者向这个项目贡献代码。除此之外,很多 ETF 的库,比如 Scapy,都是为 python 开发的,很容易就能将它们用于 ETF。

|

||||

ETF 的框架是用 [Python][2] 写的,因为这门开发语言的代码非常易读,也方便其他开发者向这个项目贡献代码。除此之外,很多 ETF 的库,比如 [Scapy][3],都是为 Python 开发的,很容易就能将它们用于 ETF。

|

||||

|

||||

ETF 的架构(图1)分为不同的模块,模块之间相互作用。框架的设置都写在一个单独的配置文件里。用户可以通过 ConfigurationManager 类里的用户界面验证并修改这些配置。其他模块只能读取这些设置并根据这些设置进行运行。

|

||||

ETF 的架构(图 1)分为不同的彼此交互的模块。该框架的设置都写在一个单独的配置文件里。用户可以通过 `ConfigurationManager` 类里的用户界面来验证并修改这些配置。其他模块只能读取这些设置并根据这些设置进行运行。

|

||||

|

||||

![Evil-Twin Framework Architecture][5]

|

||||

|

||||

图 1:Evil-Twin 的框架架构

|

||||

*图 1:Evil-Twin 的框架架构*

|

||||

|

||||

ETF 支持多种用户界面来与框架交互,当前的默认界面是一个交互式控制台界面,类似于 Metasploit 那种。正在开发用于桌面/浏览器使用的图形用户界面(GUI)和命令行界面(CLI),移动端界面也是未来的一个备选项。用户可以使用交互式控制台界面来修改配置文件里的设置(最终会使用 GUI)。用户界面可以与框架里存在的每个模块进行交互。

|

||||

ETF 支持多种与框架交互的用户界面,当前的默认界面是一个交互式控制台界面,类似于 [Metasploit][6] 那种。正在开发用于桌面/浏览器使用的图形用户界面(GUI)和命令行界面(CLI),移动端界面也是未来的一个备选项。用户可以使用交互式控制台界面来修改配置文件里的设置(最终会使用 GUI)。用户界面可以与存在于这个框架里的每个模块进行交互。

|

||||

|

||||

WiFi 模块(AirCommunicator)用于支持多种 WiFi 功能和攻击。该框架确定了 Wi-Fi 通信的三个基本支柱:数据包嗅探,自定义数据包注入和创建接入点。三个主要的 WiFi 通信模块是 AirScanner,AirInjector,和 AirHost,它们分别用于数据包嗅探,数据包注入,和接入点创建。这三个类包含在主 WiFi 模块 AirCommunicator 中,AirCommunicator 在启动这些服务之前会先读取这些服务的配置文件。使用这些核心功能的一个或多个就可以构造任意类型的 WiFi 攻击。

|

||||

WiFi 模块(AirCommunicator)用于支持多种 WiFi 功能和攻击类型。该框架确定了 Wi-Fi 通信的三个基本支柱:数据包嗅探、自定义数据包注入和创建接入点。三个主要的 WiFi 通信模块 AirScanner、AirInjector,和 AirHost,分别用于数据包嗅探、数据包注入,和接入点创建。这三个类被封装在主 WiFi 模块 AirCommunicator 中,AirCommunicator 在启动这些服务之前会先读取这些服务的配置文件。使用这些核心功能的一个或多个就可以构造任意类型的 WiFi 攻击。

|

||||

|

||||

使用中间人(MITM)攻击,这是一种攻击 WiFi 客户端的常见手法。ETF 有一个叫做 ETFITM(Evil-Twin Framework-in-the-Middle)的集成模块,这个模块用于创建一个 web 代理,来拦截和修改经过的 HTTP/HTTPS 数据包。

|

||||

要使用中间人(MITM)攻击(这是一种攻击 WiFi 客户端的常见手法),ETF 有一个叫做 ETFITM(Evil-Twin Framework-in-the-Middle)的集成模块,这个模块用于创建一个 web 代理,来拦截和修改经过的 HTTP/HTTPS 数据包。

|

||||

|

||||

许多其他的工具也可以使用 ETF 创建 MITM。通过它的可扩展性,ETF 能够支持它们,而不必单独地调用它们,你可以通过扩展 Spawner 类来将这些工具添加到框架里。这使得开发者和安全审计人员可以使用框架里预先配置好的参数字符来调用程序。

|

||||

许多其他的工具也可以利用 ETF 创建的 MITM。通过它的可扩展性,ETF 能够支持它们,而不必单独地调用它们,你可以通过扩展 Spawner 类来将这些工具添加到框架里。这使得开发者和安全审计人员可以使用框架里预先配置好的参数字符来调用程序。

|

||||

|

||||

扩展 ETF 的另一种方法就是通过插件。有两类插件:WiFi 插件和 MITM 插件。MITM 插件是在 MITM 代理运行时可以执行的脚本。代理会将 HTTP(s)请求和响应传递给可以记录和处理它们的插件。WiFi 插件遵循一个更加复杂的执行流程,但仍然会给想参与开发并且使用自己插件的贡献者提供一个相对简单的 API。WiFi 插件还可以进一步地划分为三类,其中一类用于每个核心 WiFi 通信模块。

|

||||

扩展 ETF 的另一种方法就是通过插件。有两类插件:WiFi 插件和 MITM 插件。MITM 插件是在 MITM 代理运行时可以执行的脚本。代理会将 HTTP(s) 请求和响应传递给可以记录和处理它们的插件。WiFi 插件遵循一个更加复杂的执行流程,但仍然会给想参与开发并且使用自己插件的贡献者提供一个相对简单的 API。WiFi 插件还可以进一步地划分为三类,其中每个对应一个核心 WiFi 通信模块。

|

||||

|

||||

每个核心模块都有一些事件能触发响应的插件的执行。举个栗子,AirScanner 有三个已定义的事件,可以对其进行编程。事件通常对应于服务开始运行之前的设置阶段,服务正在运行时的中间执行阶段,服务完成后的卸载或清理阶段。因为 python 允许多重继承,所以一个插件可以继承多个插件类。

|

||||

每个核心模块都有一些特定事件能触发响应的插件的执行。举个例子,AirScanner 有三个已定义的事件,可以对其响应进行编程处理。事件通常对应于服务开始运行之前的设置阶段、服务正在运行时的中间执行阶段、服务完成后的卸载或清理阶段。因为 Python 允许多重继承,所以一个插件可以继承多个插件类。

|

||||

|

||||

图 1 是框架架构的摘要。指向远离 ConfigurationManager 的行意味着模块会从中读取信息,指向它的行意味着模块会编写/修改配置。

|

||||

上面的图 1 是框架架构的摘要。从 ConfigurationManager 指出的箭头意味着模块会从中读取信息,指向它的箭头意味着模块会写入/修改配置。

|

||||

|

||||

### 使用 ETF 的实例

|

||||

### 使用 ETF 的例子

|

||||

|

||||

ETF 可以通过多种方式对 WiFi 的网络安全或者终端用户的 WiFi 安全意识进行渗透测试。下面的例子描述了这个框架的一些手动测试的功能,例如接入点和客户端检测,对使用 WPA 和 WEP 类型协议的接入点进行攻击,和创建恶意的双接入点。

|

||||

|

||||

这些例子是使用 ETF 设计的,WiFi 卡允许进行 WiFi 数据捕获。它们同样为 ETF 设置命令使用了下面这些缩写:

|

||||

|

||||

* **APS** access point SSID

|

||||

* **APB** access point BSSID

|

||||

* **APC** access point channel

|

||||

* **CM** client MAC address

|

||||

ETF 可以通过多种方式对 WiFi 的网络安全或者终端用户的 WiFi 安全意识进行渗透测试。下面的例子描述了这个框架的一些渗透测试功能,例如接入点和客户端检测、对使用 WPA 和 WEP 类型协议的接入点进行攻击,和创建 evil twin 接入点。

|

||||

|

||||

这些例子是使用 ETF 和允许进行 WiFi 数据捕获的 WiFi 卡设计的。它们也在 ETF 设置命令中使用了下面这些缩写:

|

||||

|

||||

* **APS** Access Point SSID

|

||||

* **APB** Access Point BSSID

|

||||

* **APC** Access Point Channel

|

||||

* **CM** Client MAC address

|

||||

|

||||

在实际的测试场景中,确保你使用了正确的信息来替换这些缩写。

|

||||

|

||||

#### 在解除认证攻击后捕获 WPA 四次握手的数据包。

|

||||

|

||||

这个场景(图 2)做了两个方面的考虑:解除认证攻击和捕获 WPA 四次握手数据包的可能性。这个场景从一个运行 WPA/WPA2 的接入点开始,这个接入点有一个已经连上的客户端设备(在本例中是一台智能手机)。目的是通过一般的解除认证攻击(译者注:类似于 DOS 攻击)来让客户端断开和 WiFi 的网络,然后在客户端尝试重连的时候捕获 WPA 的握手包。重连会在断开连接后马上手动完成。

|

||||

这个场景(图 2)做了两个方面的考虑:<ruby>解除认证攻击<rt>de-authentication attack</rt></ruby>和捕获 WPA 四次握手数据包的可能性。这个场景从一个启用了 WPA/WPA2 的接入点开始,这个接入点有一个已经连上的客户端设备(在本例中是一台智能手机)。目的是通过常规的解除认证攻击(LCTT 译注:类似于 DoS 攻击)来让客户端断开和 WiFi 的网络,然后在客户端尝试重连的时候捕获 WPA 的握手包。重连会在断开连接后马上手动完成。

|

||||

|

||||

![Scenario for capturing a WPA handshake after a de-authentication attack][8]

|

||||

|

||||

图 2:在解除认证攻击后捕获 WPA 握手包的场景

|

||||

*图 2:在解除认证攻击后捕获 WPA 握手包的场景*

|

||||

|

||||

在这个例子中需要考虑的是 ETF 的可靠性。目的是确认工具是否一直都能捕获 WPA 的握手数据包。每个工具都会用来多次复现这个场景,以此来检查它们在捕获 WPA 握手数据包时的可靠性。

|

||||

|

||||

@ -71,14 +71,12 @@ ETF 可以通过多种方式对 WiFi 的网络安全或者终端用户的 WiFi

|

||||

|

||||

ETF 启用了 AirScanner 模块并分析 IEEE 802.11 数据帧来发现 WPA 握手包。然后 AirInjecto 就可以使用解除认证攻击来强制客户端断开连接,以进行重连。必须在 ETF 上执行下面这些步骤才能完成上面的目标:

|

||||

|

||||

1. 进入 AirScanner 配置模式: **config airscanner**

|

||||

2. 设置 AirScanner 不跳信道: **config airscanner**

|

||||

3. 设置信道以嗅探经过 WiFi 接入点信道的数据(APC): **set fixed_sniffing_channel = <APC>**

|

||||

4. 使用 CredentialSniffer 插件来启动 AirScanner 模块: **start airscanner with credentialsniffer**

|

||||

5. 从已嗅探的接入点列表中添加目标接入点的 BSSID(APS): **add aps where ssid = <APS>**

|

||||

6. 启用 AirInjector 模块,在默认情况下,它会启用解除认证攻击: **start airinjector**

|

||||

|

||||

|

||||

1. 进入 AirScanner 配置模式:`config airscanner`

|

||||

2. 设置 AirScanner 不跳信道:`config airscanner`

|

||||

3. 设置信道以嗅探经过 WiFi 接入点信道的数据(APC):`set fixed_sniffing_channel = <APC>`

|

||||

4. 使用 CredentialSniffer 插件来启动 AirScanner 模块:`start airscanner with credentialsniffer`

|

||||

5. 从已嗅探的接入点列表中添加目标接入点的 BSSID(APS):`add aps where ssid = <APS>`

|

||||

6. 启用 AirInjector 模块,在默认情况下,它会启用解除认证攻击:`start airinjector`

|

||||

|

||||

这些简单的命令设置能让 ETF 在每次测试时执行成功且有效的解除认证攻击。ETF 也能在每次测试的时候捕获 WPA 的握手数据包。下面的代码能让我们看到 ETF 成功的执行情况。

|

||||

|

||||

@ -120,26 +118,24 @@ ETF[etf/aircommunicator/airscanner]::> [+] Starting deauthentication attack

|

||||

|

||||

#### 使用 ARP 重放攻击并破解 WEP 无线网络

|

||||

|

||||

下面这个场景(图 3)将关注地址解析协议(ARP)重放攻击的效率和捕获包含初始化向量(IVs)的 WEP 数据包的速度。相同的网络可能需要破解不同数量的捕获的 IVs,所以这个场景的 IVs 上限是 50000。如果这个网络在首次测试期间,还未捕获到 50000IVs 就崩溃了,那么实际捕获到的 IVs 数量会成为这个网络在接下来的测试里的新的上限。我们使用 aircrack-ng 对数据包进行破解。

|

||||

下面这个场景(图 3)将关注[地址解析协议][9](ARP)重放攻击的效率和捕获包含初始化向量(IVs)的 WEP 数据包的速度。相同的网络可能需要破解不同数量的捕获的 IVs,所以这个场景的 IVs 上限是 50000。如果这个网络在首次测试期间,还未捕获到 50000 IVs 就崩溃了,那么实际捕获到的 IVs 数量会成为这个网络在接下来的测试里的新的上限。我们使用 `aircrack-ng` 对数据包进行破解。

|

||||

|

||||

测试场景从一个使用 WEP 协议进行加密的 WiFi 接入点和一台知道其密钥的离线客户端设备开始-为了测试密钥使用了 12345,但它可以是更长且更复杂的密钥。一旦客户端连接到了 WEP 接入点,它会发送一个 ARP 数据包;这是要捕获和重放的数据包。一旦被捕获的包含 IVs 的数据包数量达到了设置的上限,测试就结束了。

|

||||

测试场景从一个使用 WEP 协议进行加密的 WiFi 接入点和一台知道其密钥的离线客户端设备开始 —— 为了测试方便,密钥使用了 12345,但它可以是更长且更复杂的密钥。一旦客户端连接到了 WEP 接入点,它会发送一个不必要的 ARP 数据包;这是要捕获和重放的数据包。一旦被捕获的包含 IVs 的数据包数量达到了设置的上限,测试就结束了。

|

||||

|

||||

![Scenario for capturing a WPA handshake after a de-authentication attack][11]

|

||||

|

||||

图 3:在进行解除认证攻击后捕获 WPA 握手包的场景

|

||||

*图 3:在进行解除认证攻击后捕获 WPA 握手包的场景*

|

||||

|

||||

ETF 使用 Python 的 Scapy 库来进行包嗅探和包注入。为了最大限度地解决 Scapy 里的已知性能问题,ETF 微调了一些低级库,来大大加快包注入的速度。对于这个特定的场景,ETF 为了更有效率地嗅探,使用了 tcpdump 作为后台进程而不是 Scapy,Scapy 用于识别加密的 ARP 数据包。

|

||||

ETF 使用 Python 的 Scapy 库来进行包嗅探和包注入。为了最大限度地解决 Scapy 里的已知的性能问题,ETF 微调了一些低级库,来大大加快包注入的速度。对于这个特定的场景,ETF 为了更有效率地嗅探,使用了 `tcpdump` 作为后台进程而不是 Scapy,Scapy 用于识别加密的 ARP 数据包。

|

||||

|

||||

这个场景需要在 ETF 上执行下面这些命令和操作:

|

||||

|

||||

1. 进入 AirScanner 设置模式: **config airscanner**

|

||||

2. 设置 AirScanner 不跳信道: **set hop_channels = false**

|

||||

3. 设置信道以嗅探经过接入点信道的数据(APC): **set fixed_sniffing_channel = <APC>**

|

||||

4. 进入 ARPReplayer 插件设置模式: **config arpreplayer**

|

||||

5. 设置 WEP 网络目标接入点的 BSSID(APB): **set target_ap_bssid <APB>**

|

||||

6. 使用 ARPReplayer 插件启动 AirScanner 模块: **start airscanner with arpreplayer**

|

||||

|

||||

|

||||

1. 进入 AirScanner 设置模式:`config airscanner`

|

||||

2. 设置 AirScanner 不跳信道:`set hop_channels = false`

|

||||

3. 设置信道以嗅探经过接入点信道的数据(APC):`set fixed_sniffing_channel = <APC>`

|

||||

4. 进入 ARPReplayer 插件设置模式:`config arpreplayer`

|

||||

5. 设置 WEP 网络目标接入点的 BSSID(APB):`set target_ap_bssid <APB>`

|

||||

6. 使用 ARPReplayer 插件启动 AirScanner 模块:`start airscanner with arpreplayer`

|

||||

|

||||

在执行完这些命令后,ETF 会正确地识别加密的 ARP 数据包,然后成功执行 ARP 重放攻击,以此破坏这个网络。

|

||||

|

||||

@ -149,18 +145,16 @@ ETF 使用 Python 的 Scapy 库来进行包嗅探和包注入。为了最大限

|

||||

|

||||

![Scenario for capturing a WPA handshake after a de-authentication attack][13]

|

||||

|

||||

图 4:在解除认证攻击后捕获 WPA 握手包数据。

|

||||

*图 4:在解除认证攻击后捕获 WPA 握手包数据。*

|

||||

|

||||

使用 ETF,可以去设置 hostapd 配置文件,然后在后台启动该程序。Hostpad 支持在一张无线网卡上通过设置虚拟接口开启多个接入点,并且因为它支持所有类型的安全设置,因此可以设置完整的全能蜜罐。对于使用 WEP 和 WPA(2)-PSK 的网络,使用默认密码,和对于使用 WPA(2)-EAP 的网络,配置“全部接受”策略。

|

||||

使用 ETF,可以去设置 `hostapd` 配置文件,然后在后台启动该程序。`hostapd` 支持在一张无线网卡上通过设置虚拟接口开启多个接入点,并且因为它支持所有类型的安全设置,因此可以设置完整的全能蜜罐。对于使用 WEP 和 WPA(2)-PSK 的网络,使用默认密码,和对于使用 WPA(2)-EAP 的网络,配置“全部接受”策略。

|

||||

|

||||

对于这个场景,必须在 ETF 上执行下面的命令和操作:

|

||||

|

||||

1. 进入 APLauncher 设置模式: **config aplauncher**

|

||||

2. 设置目标接入点的 SSID(APS): **set ssid = <APS>**

|

||||

3. 设置 APLauncher 为全部接收的蜜罐: **set catch_all_honeypot = true**

|

||||

4. 启动 AirHost 模块: **start airhost**

|

||||

|

||||

|

||||

1. 进入 APLauncher 设置模式:`config aplauncher`

|

||||

2. 设置目标接入点的 SSID(APS):`set ssid = <APS>`

|

||||

3. 设置 APLauncher 为全部接收的蜜罐:`set catch_all_honeypot = true`

|

||||

4. 启动 AirHost 模块:`start airhost`

|

||||

|

||||

使用这些命令,ETF 可以启动一个包含所有类型安全配置的完整全能蜜罐。ETF 同样能自动启动 DHCP 和 DNS 服务器,从而让客户端能与互联网保持连接。ETF 提供了一个更好、更快、更完整的解决方案来创建全能蜜罐。下面的代码能够看到 ETF 的成功执行。

|

||||

|

||||

@ -195,17 +189,17 @@ ETF[etf/aircommunicator/airhost/aplauncher]::> start airhost

|

||||

|

||||

### 结论和以后的工作

|

||||

|

||||

这些场景使用常见和总所周知的攻击方式来帮助验证 ETF 测试 WIFI 网络和客户端的能力。这个结果同样证明了框架的架构能在平台现有功能的优势上开发新的攻击向量和功能。这会加快新的 WiFi 渗透测试工具的开发,因为很多的代码已经写好了。除此之外,将 WiFi 技术相关的东西都集成到一个单独的工具里,会使 WiFi 渗透测试更加简单高效。

|

||||

这些场景使用常见和众所周知的攻击方式来帮助验证 ETF 测试 WIFI 网络和客户端的能力。这个结果同样证明了该框架的架构能在平台现有功能的优势上开发新的攻击向量和功能。这会加快新的 WiFi 渗透测试工具的开发,因为很多的代码已经写好了。除此之外,将 WiFi 技术相关的东西都集成到一个单独的工具里,会使 WiFi 渗透测试更加简单高效。

|

||||

|

||||

ETF 的目标不是取代现有的工具,而是为它们提供补充,并为安全审计人员在进行 WiFi 测试和提升用户安全意识时,提供一个更好的选择。

|

||||

ETF 的目标不是取代现有的工具,而是为它们提供补充,并为安全审计人员在进行 WiFi 渗透测试和提升用户安全意识时,提供一个更好的选择。

|

||||

|

||||

ETF 是 GitHub 上的一个开源项目,欢迎社区为它的开发做出贡献。下面是一些您可以提供帮助的方法。

|

||||

ETF 是 [GitHub][14] 上的一个开源项目,欢迎社区为它的开发做出贡献。下面是一些您可以提供帮助的方法。

|

||||

|

||||

当前 WiFi 手动测试的一个限制是无法在测试期间记录重要的事件。这使得报告已经识别到的漏洞更加困难且准确性更低。这个框架可以实现一个登陆器,每个类都可以来访问它并创建一个手动测试会话报告。

|

||||

当前 WiFi 渗透测试的一个限制是无法在测试期间记录重要的事件。这使得报告已经识别到的漏洞更加困难且准确性更低。这个框架可以实现一个记录器,每个类都可以来访问它并创建一个渗透测试会话报告。

|

||||

|

||||

ETF 工具的功能涵盖了 WiFi 手动测试的方方面面。一方面,它让 WiFi 目标侦察,漏洞挖掘和攻击这些阶段变得更加容易。另一方面,它没有提供一个便于提交报告的功能。增加会话的概念和会话报告的功能,比如在一个会话期间记录重要的事件,会极大地增加这个工具对于真实手动测试场景的价值。

|

||||

ETF 工具的功能涵盖了 WiFi 渗透测试的方方面面。一方面,它让 WiFi 目标侦察、漏洞挖掘和攻击这些阶段变得更加容易。另一方面,它没有提供一个便于提交报告的功能。增加了会话的概念和会话报告的功能,比如在一个会话期间记录重要的事件,会极大地增加这个工具对于真实渗透测试场景的价值。

|

||||

|

||||

另一个有价值的贡献是扩展框架来促进 WiFi 模糊测试。IEEE 802.11 协议非常的复杂,考虑到它在客户端和接入点两方面都会有多种实现方式。可以假设这些实现都包含 bug 甚至是安全漏洞。这些 bug 可以通过对 IEEE 802.11 协议的数据帧进行模糊测试来进行发现。因为 Scapy 允许自定义的数据包创建和数据包注入,可以通过它实现一个模糊测试器。

|

||||

另一个有价值的贡献是扩展该框架来促进 WiFi 模糊测试。IEEE 802.11 协议非常的复杂,考虑到它在客户端和接入点两方面都会有多种实现方式。可以假设这些实现都包含 bug 甚至是安全漏洞。这些 bug 可以通过对 IEEE 802.11 协议的数据帧进行模糊测试来进行发现。因为 Scapy 允许自定义的数据包创建和数据包注入,可以通过它实现一个模糊测试器。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

@ -214,7 +208,7 @@ via: https://opensource.com/article/19/1/evil-twin-framework

|

||||

作者:[André Esser][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[hopefully2333](https://github.com/hopefully2333)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,35 +1,36 @@

|

||||

[#]: collector: (lujun9972)

|

||||

[#]: translator: (geekpi)

|

||||

[#]: reviewer: ( )

|

||||

[#]: publisher: ( )

|

||||

[#]: url: ( )

|

||||

[#]: reviewer: (wxy)

|

||||

[#]: publisher: (wxy)

|

||||

[#]: url: (https://linux.cn/article-10567-1.html)

|

||||

[#]: subject: (Get started with gPodder, an open source podcast client)

|

||||

[#]: via: (https://opensource.com/article/19/1/productivity-tool-gpodder)

|

||||

[#]: author: (Kevin Sonney https://opensource.com/users/ksonney (Kevin Sonney))

|

||||

|

||||

开始使用 gPodder,一个开源播客客户端

|

||||

开始使用 gPodder 吧,一个开源播客客户端

|

||||

======

|

||||

使用 gPodder 将你的播客同步到你的设备上,gPodder 是我们开源工具系列中的第 17 个工具,它将在 2019 年提高你的工作效率。

|

||||

|

||||

> 使用 gPodder 将你的播客同步到你的设备上,gPodder 是我们开源工具系列中的第 17 个工具,它将在 2019 年提高你的工作效率。

|

||||

|

||||

|

||||

|

||||

每年年初似乎都有疯狂的冲动,想方设法提高工作效率。新年的决议,开始一年的权利,当然,“与旧的,与新的”的态度都有助于实现这一目标。通常的一轮建议严重偏向封闭源和专有软件。它不一定是这样。

|

||||

每年年初似乎都有疯狂的冲动想提高工作效率。新年的决心,渴望开启新的一年,当然,“抛弃旧的,拥抱新的”的态度促成了这一切。通常这时的建议严重偏向闭源和专有软件,但事实上并不用这样。

|

||||

|

||||

这是我挑选出的 19 个新的(或者对你而言新的)开源工具中的第 17 个工具来帮助你在 2019 年更有效率。

|

||||

|

||||

### gPodder

|

||||

|

||||

我喜欢播客。哎呀,我非常喜欢他们,因此我录制了其中的三个(你可以在[我的个人资料][1]中找到它们的链接)。我从播客那里学到了很多东西,并在我工作时在后台播放它们。但是,在多台桌面和移动设备之间保持同步可能会带来一些挑战。

|

||||

我喜欢播客。哎呀,我非常喜欢它们,因此我录制了其中的三个(你可以在[我的个人资料][1]中找到它们的链接)。我从播客那里学到了很多东西,并在我工作时在后台播放它们。但是,如何在多台桌面和移动设备之间保持同步可能会有一些挑战。

|

||||

|

||||

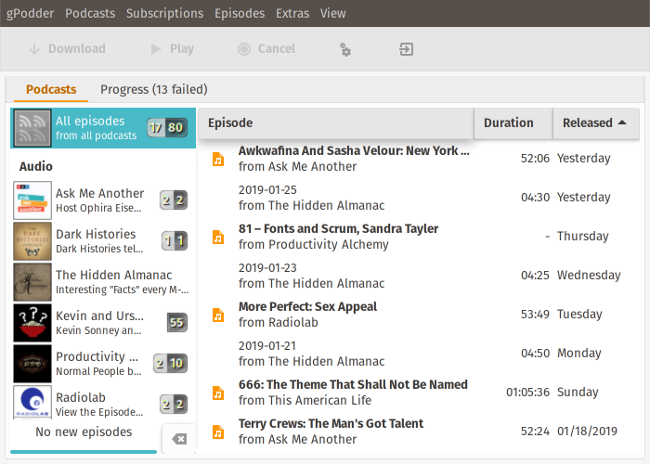

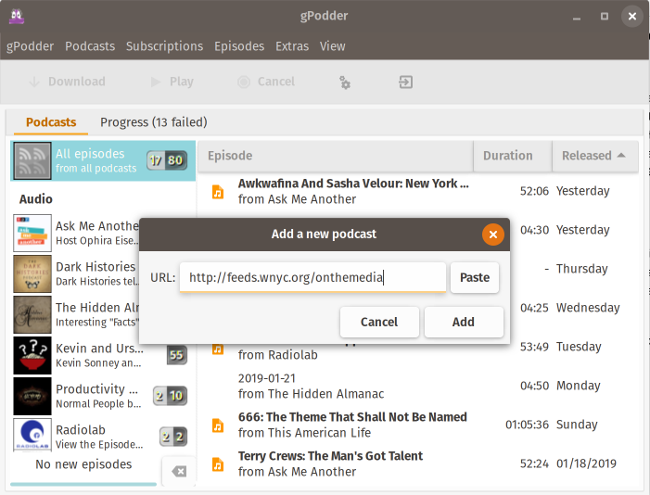

[gPodder][2] 是一个简单的跨平台播客下载器、播放器和同步工具。它支持 RSS feed、[FeedBurner][3]、[YouTube][4] 和 [SoundCloud][5],它还有一个开源同步服务,你可以根据需要运行它。gPodder 不直接播放播客。相反, 它使用你选择的音频或视频播放器。

|

||||

[gPodder][2] 是一个简单的跨平台播客下载器、播放器和同步工具。它支持 RSS feed、[FeedBurner][3]、[YouTube][4] 和 [SoundCloud][5],它还有一个开源的同步服务,你可以根据需要运行它。gPodder 不直接播放播客。相反,它会使用你选择的音频或视频播放器。

|

||||

|

||||

|

||||

|

||||

安装 gPodder 非常简单。安装程序适用于 Windows 和 MacOS,同时包可用于主要的 Linux 发行版。如果你的发行版中没有它,你可以直接从 Git 下载运行。通过 “Add Podcasts via URL” 菜单,你可以输入播客的 RSS 源 URL 或其他服务的“特殊” URL。gPodder 将获取节目列表并显示一个对话框,你可以在其中选择要下载的节目或在列表上标记旧节目。

|

||||

安装 gPodder 非常简单。安装程序适用于 Windows 和 MacOS,同时也有用于主要的 Linux 发行版的软件包。如果你的发行版中没有它,你可以直接从 Git 下载运行。通过 “Add Podcasts via URL” 菜单,你可以输入播客的 RSS 源 URL 或其他服务的 “特殊” URL。gPodder 将获取节目列表并显示一个对话框,你可以在其中选择要下载的节目或在列表上标记旧节目。

|

||||

|

||||

|

||||

|

||||

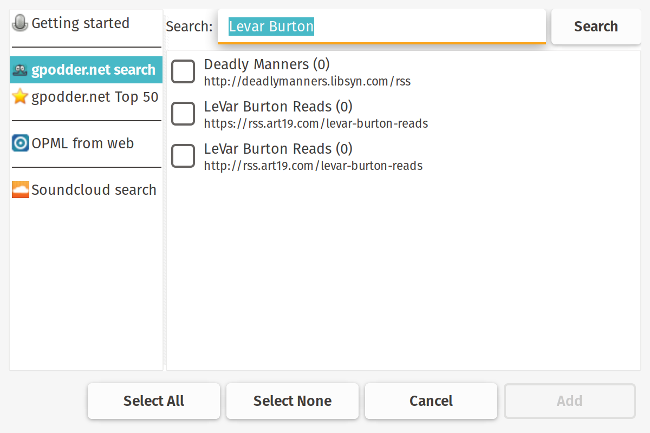

它一个更好的功能是,如果 URL 已经在你的剪贴板中,gPodder 会自动将它放入播放 URL 中,这样你就可以很容易地将新的播客添加到列表中。如果你已有播客 feed 的 OPML 文件,那么可以上传并导入它。还有一个发现选项,让你可搜索 [gPodder.net][6] 上的播客,这是由编写和维护 gPodder 的人员提供的免费和开源播客列表网站。

|

||||

它一个更好的功能是,如果 URL 已经在你的剪贴板中,gPodder 会自动将它放入播放 URL 中,这样你就可以很容易地将新的播客添加到列表中。如果你已有播客 feed 的 OPML 文件,那么可以上传并导入它。还有一个发现选项,让你可搜索 [gPodder.net][6] 上的播客,这是由编写和维护 gPodder 的人员提供的自由及开源的播客的列表网站。

|

||||

|

||||

|

||||

|

||||

@ -48,7 +49,7 @@ via: https://opensource.com/article/19/1/productivity-tool-gpodder

|

||||

作者:[Kevin Sonney][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,3 +1,4 @@

|

||||

name1e5s translating

|

||||

The Rise and Demise of RSS

|

||||

======

|

||||

There are two stories here. The first is a story about a vision of the web’s future that never quite came to fruition. The second is a story about how a collaborative effort to improve a popular standard devolved into one of the most contentious forks in the history of open-source software development.

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

[#]: collector: (lujun9972)

|

||||

[#]: translator: ( )

|

||||

[#]: translator: (alim0x)

|

||||

[#]: reviewer: ( )

|

||||

[#]: publisher: ( )

|

||||

[#]: url: ( )

|

||||

|

||||

@ -1,126 +0,0 @@

|

||||

name1e5s translating

|

||||

Qalculate! – The Best Calculator Application in The Entire Universe

|

||||

======

|

||||

I have been a GNU-Linux user and a [Debian][1] user for more than a decade. As I started using the desktop more and more, it seemed to me that apart from few web-based services most of my needs were being met with [desktop applications][2] within Debian itself.

|

||||

|

||||

One of such applications was the need for me to calculate between different measurements of units. While there are and were many web-services which can do the same, I wanted something which could do all this and more on my desktop for both privacy reasons as well as not having to hunt for a web service for doing one thing or the other. My search ended when I found Qalculate!.

|

||||

|

||||

### Qalculate! The most versatile calculator application

|

||||

|

||||

![Qalculator is the best calculator app][3]

|

||||

|

||||

This is what aptitude says about [Qalculate!][4] and I cannot put it in better terms:

|

||||

|

||||

> Powerful and easy to use desktop calculator – GTK+ version

|

||||

>

|

||||

> Qalculate! is small and simple to use but with much power and versatility underneath. Features include customizable functions, units, arbitrary precision, plotting, and a graphical interface that uses a one-line fault-tolerant expression entry (although it supports optional traditional buttons).

|

||||

|

||||

It also did have a KDE interface as well as in its previous avatar, but at least in Debian testing, it just shows only the GTK+ version which can be seen from the github [repo][5] as well.

|

||||

|

||||

Needless to say that Qalculate! is available in Debian repository and hence can easily be installed [using apt command][6] or through software center in Debian based distributions like Ubuntu. It is also availale for Windows and macOS.

|

||||

|

||||

#### Features of Qalculate!

|

||||

|

||||

Now while it would be particularly long to go through the whole list of functionality it allows – allow me to list some of the functionality to be followed by a few screenshots of just a couple of functionalities that Qalculate! provides. The idea is basically to familiarize you with a couple of basic methods and then leave it up to you to enjoy exploring what all Qalculate! can do.

|

||||

|

||||

* Algebra

|

||||

* Calculus

|

||||

* Combinatorics

|

||||

* Complex_Numbers

|

||||

* Data_Sets

|

||||

* Date_&_Time

|

||||

* Economics

|

||||

* Exponents_&_Logarithms

|

||||

* Geometry

|

||||

* Logical

|

||||

* Matrices_&_Vectors

|

||||

* Miscellaneous

|

||||

* Number_Theory

|

||||

* Statistics

|

||||

* Trigonometry

|

||||

|

||||

|

||||

|

||||

#### Using Qalculate!

|

||||

|

||||

Using Qalculate! is not complicated. You can even write in the simple natural language. However, I recommend [reading the manual][7] to utilize the full potential of Qalculate!

|

||||

|

||||

![qalculate byte to gibibyte conversion ][8]

|

||||

|

||||

![conversion from celcius degrees to fahreneit][9]

|

||||

|

||||

#### qalc is the command line version of Qalculate!

|

||||

|

||||

You can achieve the same results as Qalculate! with its command-line brethren qalc

|

||||

```

|

||||

$ qalc 62499836 byte to gibibyte

|

||||

62499836 * byte = approx. 0.058207508 gibibyte

|

||||

|

||||

$ qalc 40 degree celsius to fahrenheit

|

||||

(40 * degree) * celsius = 104 deg*oF

|

||||

|

||||

```

|

||||

|

||||

I shared the command-line interface so that people who don’t like GUI interfaces and prefer command-line (CLI) or have headless nodes (no GUI) could also use qalculate, pretty common in server environments.

|

||||

|

||||

If you want to use it in scripts, I guess libqalculate would be the way to go and seeing how qalculate-gtk, qalc depend on it seems it should be good enough.

|

||||

|

||||

Just to share, you could also explore how to use plotting of series data but that and other uses will leave to you. Don’t forget to check the /usr/share/doc/qalculate/index.html to see all the different functionalities that Qalculate! has.

|

||||

|

||||

Note:- Do note that though Debian prefers [gnuplot][10] to showcase the pretty graphs that can come out of it.

|

||||

|

||||

#### Bonus Tip: You can thank the developer via command line in Debian

|

||||

|

||||

If you use Debian and like any package, you can quickly thank the Debian Developer or maintainer maintaining the said package using:

|

||||

```

|

||||

reportbug --kudos $PACKAGENAME

|

||||

|

||||

```

|

||||

|

||||

Since I liked QaIculate!, I would like to give a big shout-out to the Debian developer and maintainer Vincent Legout for the fantastic work he has done.

|

||||

```

|

||||

reportbug --kudos qalculate

|

||||

|

||||

```

|

||||

|

||||

I would also suggest reading my detailed article on using reportbug tool for [bug reporting in Debian][11].

|

||||

|

||||

#### The opinion of a Polymer Chemist on Qalculate!

|

||||

|

||||

Through my fellow author [Philip Prado][12], we contacted a Mr. Timothy Meyers, currently a student working in a polymer lab as a Polymer Chemist.

|

||||

|

||||

His professional opinion on Qaclulate! is –

|

||||

|

||||

> This looks like almost any scientist to use as any type of data calculations statistics could use this program issue would be do you know the commands and such to make it function

|

||||

>

|

||||

> I feel like there’s some Physics constants that are missing but off the top of my head I can’t think of what they are but I feel like there’s not very many [fluid dynamics][13] stuff in there and also some different like [light absorption][14] coefficients for different compounds but that’s just a chemist in me I don’t know if those are super necessary. [Free energy][15] might be one

|

||||

|

||||

In the end, I just want to share this is a mere introduction to what Qalculate! can do and is limited by what you want to get done and your imagination. I hope you like Qalculate!

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://itsfoss.com/qalculate/

|

||||

|

||||

作者:[Shirish][a]

|

||||

选题:[lujun9972](https://github.com/lujun9972)

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://itsfoss.com/author/shirish/

|

||||

[1]:https://www.debian.org/

|

||||

[2]:https://itsfoss.com/essential-linux-applications/

|

||||

[3]:https://4bds6hergc-flywheel.netdna-ssl.com/wp-content/uploads/2018/05/qalculate-app-featured-1-800x450.jpeg

|

||||

[4]:https://qalculate.github.io/

|

||||

[5]:https://github.com/Qalculate

|

||||

[6]:https://itsfoss.com/apt-command-guide/

|

||||

[7]:https://qalculate.github.io/manual/index.html

|

||||

[8]:https://4bds6hergc-flywheel.netdna-ssl.com/wp-content/uploads/2018/04/qalculate-byte-conversion.png

|

||||

[9]:https://4bds6hergc-flywheel.netdna-ssl.com/wp-content/uploads/2018/04/qalculate-gtk-weather-conversion.png

|

||||

[10]:http://www.gnuplot.info/

|

||||

[11]:https://itsfoss.com/bug-report-debian/

|

||||

[12]:https://itsfoss.com/author/phillip/

|

||||

[13]:https://en.wikipedia.org/wiki/Fluid_dynamics

|

||||

[14]:https://en.wikipedia.org/wiki/Absorption_(electromagnetic_radiation)

|

||||

[15]:https://en.wikipedia.org/wiki/Gibbs_free_energy

|

||||

@ -1,5 +1,5 @@

|

||||

[#]: collector: (lujun9972)

|

||||

[#]: translator: ( )

|

||||

[#]: translator: (geekpi)

|

||||

[#]: reviewer: ( )

|

||||

[#]: publisher: ( )

|

||||

[#]: url: ( )

|

||||

|

||||

@ -1,103 +0,0 @@

|

||||

[#]: collector: (lujun9972)

|

||||

[#]: translator: (geekpi)

|

||||

[#]: reviewer: ( )

|

||||

[#]: publisher: ( )

|

||||

[#]: url: ( )

|

||||

[#]: subject: (How To Grant And Remove Sudo Privileges To Users On Ubuntu)

|

||||

[#]: via: (https://www.ostechnix.com/how-to-grant-and-remove-sudo-privileges-to-users-on-ubuntu/)

|

||||

[#]: author: (SK https://www.ostechnix.com/author/sk/)

|

||||

|

||||

How To Grant And Remove Sudo Privileges To Users On Ubuntu

|

||||

======

|

||||

|

||||

|

||||

As you know already, the user can perform any administrative tasks with sudo privileges on Ubuntu systems. When creating a new users on your Linux box, they can’t do any administrative tasks until you make them to be a member of **‘sudo’ group**. In this brief tutorial, we explain how to add a regular user to sudo group and remove the given privileges to make it as just a normal user.

|

||||

|

||||

**Grant Sudo Privileges To A regular User On Linux**

|

||||

|

||||

Usually, we use **‘adduser’** command to create new user like below.

|

||||

|

||||

```

|

||||

$ sudo adduser ostechnix

|

||||

```

|

||||

|

||||

If you want the newly created user to perform any administrative tasks with sudo, just add him to the sudo group using command:

|

||||

|

||||

```

|

||||

$ sudo usermod -a -G sudo hduser

|

||||

```

|

||||

|

||||

The above command will make the user called **‘ostechnix’** to be the member of sudo group.

|

||||

|

||||

You can also use this command too to add the users to sudo group.

|

||||

|

||||

```

|

||||

$ sudo adduser ostechnix sudo

|

||||

```

|

||||

|

||||

Now, log out and log in back as the new user for this change to take effect. The user has now become an administrative user.

|

||||

|

||||

To verify it, just use ‘sudo’ as prefix in a any command.

|

||||

|

||||

```

|

||||

$ sudo mkdir /test

|

||||

[sudo] password for ostechnix:

|

||||

```

|

||||

|

||||

### Remove sudo privileges of an User

|

||||

|

||||

Sometimes, you might want to remove sudo privileges to a particular user without deleting it from your Linux box. To make any user as a normal user, just remove them from the sudo group.

|

||||

|

||||

Say for example If you want to remove a user called **ostechnix** , from the sudo group, just run:

|

||||

|

||||

```

|

||||

$ sudo deluser ostechnix sudo

|

||||

```

|

||||

|

||||

**Sample output:**

|

||||

|

||||

```

|

||||

Removing user `ostechnix' from group `sudo' ...

|

||||

Done.

|

||||

```

|

||||

|

||||

This command will only remove user ‘ostechnix’ from the sudo group, but it will not delete the user permanently from the system. Now, He becomes a regular user and can’t do any administrative tasks as sudo user.

|

||||

|

||||

Also, you can use the following command to revoke the sudo access from an user:

|

||||

|

||||

```

|

||||

$ sudo gpasswd -d ostechnix sudo

|

||||

```

|

||||

|

||||

Please be careful while removing users from the sudo group. Do not remove the real administrator from the “sudo” group.

|

||||

|

||||

Verify the user “ostechnix” has been really removed from sudo group using command:

|

||||

|

||||

```

|

||||

$ sudo -l -U ostechnix

|

||||

User ostechnix is not allowed to run sudo on ubuntuserver.

|

||||

```

|

||||

|

||||

Yes, the user “ostechnix” has been removed from sudo group, and he can’t execute any administrative tasks.

|

||||

|

||||

Please be careful while removing a user from a sudo group. If you have only one sudo user on your system and you remove him from the sudo group, you can’t perform any administrative stuffs such as installing, removing and updating programs on your system. So, please be careful. In our next, tutorial, we will explain how to restore sudo privileges to a user

|

||||

|

||||

And, that’s all for now. Hope this was useful. More good stuffs to come. Stay tuned!

|

||||

|

||||

Cheers!

|

||||

|

||||

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.ostechnix.com/how-to-grant-and-remove-sudo-privileges-to-users-on-ubuntu/

|

||||

|

||||

作者:[SK][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]: https://www.ostechnix.com/author/sk/

|

||||

[b]: https://github.com/lujun9972

|

||||

@ -1,227 +0,0 @@

|

||||

[#]: collector: (lujun9972)

|

||||

[#]: translator: (zero-mk)

|

||||

[#]: reviewer: ( )

|

||||

[#]: publisher: ( )

|

||||

[#]: url: ( )

|

||||

[#]: subject: (Logical & in Bash)

|

||||

[#]: via: (https://www.linux.com/blog/learn/2019/2/logical-ampersand-bash)

|

||||

[#]: author: (Paul Brown https://www.linux.com/users/bro66)

|

||||

|

||||

Logical & in Bash

|

||||

======

|

||||

|

||||

|

||||

|

||||

One would think you could dispatch `&` in two articles. Turns out you can't. While [the first article dealt with using `&` at the end of commands to push them into the background][1] and then diverged into explaining process management, the second article saw [`&` being used as a way to refer to file descriptors][2], which led us to seeing how, combined with `<` and `>`, you can route inputs and outputs from and to different places.

|

||||

|

||||

This means we haven't even touched on `&` as an AND operator, so let's do that now.

|

||||

|

||||

### & is a Bitwise Operator

|

||||

|

||||

If you are at all familiar with binary operations, you will have heard of AND and OR. These are bitwise operations that operate on individual bits of a binary number. In Bash, you use `&` as the AND operator and `|` as the OR operator:

|

||||

|

||||

**AND**

|

||||

|

||||

```

|

||||

0 & 0 = 0

|

||||

|

||||

0 & 1 = 0

|

||||

|

||||

1 & 0 = 0

|

||||

|

||||

1 & 1 = 1

|

||||

```

|

||||

|

||||

**OR**

|

||||

|

||||

```

|

||||

0 | 0 = 0

|

||||

|

||||

0 | 1 = 1

|

||||

|

||||

1 | 0 = 1

|

||||

|

||||

1 | 1 = 1

|

||||

```

|

||||

|

||||

You can test this by ANDing any two numbers and outputting the result with `echo`:

|

||||

|

||||

```

|

||||

$ echo $(( 2 & 3 )) # 00000010 AND 00000011 = 00000010

|

||||

|

||||

2

|

||||

|

||||

$ echo $(( 120 & 97 )) # 01111000 AND 01100001 = 01100000

|

||||

|

||||

96

|

||||

```

|

||||

|

||||

The same goes for OR (`|`):

|

||||

|

||||

```

|

||||

$ echo $(( 2 | 3 )) # 00000010 OR 00000011 = 00000011

|

||||

|

||||

3

|

||||

|

||||

$ echo $(( 120 | 97 )) # 01111000 OR 01100001 = 01111001

|

||||

|

||||

121

|

||||

```

|

||||

|

||||

Three things about this:

|

||||

|

||||

1. You use `(( ... ))` to tell Bash that what goes between the double brackets is some sort of arithmetic or logical operation. `(( 2 + 2 ))`, `(( 5 % 2 ))` (`%` being the [modulo][3] operator) and `((( 5 % 2 ) + 1))` (equals 3) will all work.

|

||||

2. [Like with variables][4], `$` extracts the value so you can use it.

|

||||

3. For once spaces don't matter: `((2+3))` will work the same as `(( 2+3 ))` and `(( 2 + 3 ))`.

|

||||

4. Bash only operates with integers. Trying to do something like this `(( 5 / 2 ))` will give you "2", and trying to do something like this `(( 2.5 & 7 ))` will result in an error. Then again, using anything but integers in a bitwise operation (which is what we are talking about now) is generally something you wouldn't do anyway.

|

||||

|

||||

|

||||

|

||||

**TIP:** If you want to check what your decimal number would look like in binary, you can use _bc_ , the command-line calculator that comes preinstalled with most Linux distros. For example, using:

|

||||

|

||||

```

|

||||

bc <<< "obase=2; 97"

|

||||

```

|

||||

|

||||

will convert `97` to binary (the _o_ in `obase` stands for _output_ ), and ...

|

||||

|

||||

```

|

||||

bc <<< "ibase=2; 11001011"

|

||||

```

|

||||

|

||||

will convert `11001011` to decimal (the _i_ in `ibase` stands for _input_ ).

|

||||

|

||||

### && is a Logical Operator

|

||||

|

||||

Although it uses the same logic principles as its bitwise cousin, Bash's `&&` operator can only render two results: 1 ("true") and 0 ("false"). For Bash, any number not 0 is “true” and anything that equals 0 is “false.” What is also false is anything that is not a number:

|

||||

|

||||

```

|

||||

$ echo $(( 4 && 5 )) # Both non-zero numbers, both true = true

|

||||

|

||||

1

|

||||

|

||||

$ echo $(( 0 && 5 )) # One zero number, one is false = false

|

||||

|

||||

0

|

||||

|

||||

$ echo $(( b && 5 )) # One of them is not number, one is false = false

|

||||

|

||||

0

|

||||

```

|

||||

|

||||

The OR counterpart for `&&` is `||` and works exactly as you would expect.

|

||||

|

||||

All of this is simple enough... until it comes to a command's exit status.

|

||||

|

||||

### && is a Logical Operator for Command Exit Status

|

||||

|

||||

[As we have seen in previous articles][2], as a command runs, it outputs error messages. But, more importantly for today's discussion, it also outputs a number when it ends. This number is called an _exit code_ , and if it is 0, it means the command did not encounter any problem during its execution. If it is any other number, it means something, somewhere, went wrong, even if the command completed.

|

||||

|

||||

So 0 is good, any other number is bad, and, in the context of exit codes, 0/good means "true" and everything else means “false.” Yes, this is **the exact contrary of what you saw in the logical operations above** , but what are you gonna do? Different contexts, different rules. The usefulness of this will become apparent soon enough.

|

||||

|

||||

Moving on.

|

||||

|

||||

Exit codes are stored _temporarily_ in the [special variable][5] `?` \-- yes, I know: another confusing choice. Be that as it may, [remember that in our article about variables][4], and we said that you read the value in a variable using a the `$` symbol. So, if you want to know if a command has run without a hitch, you have to read `?` as soon as the command finishes and before running anything else.

|

||||

|

||||

Try it with:

|

||||

|

||||

```

|

||||

$ find /etc -iname "*.service"

|

||||

|

||||

find: '/etc/audisp/plugins.d': Permission denied

|

||||

|

||||

/etc/systemd/system/dbus-org.freedesktop.nm-dispatcher.service

|

||||

|

||||

/etc/systemd/system/dbus-org.freedesktop.ModemManager1.service

|

||||

|

||||

[etcetera]

|

||||

```

|

||||

|

||||

[As you saw in the previous article][2], running `find` over _/etc_ as a regular user will normally throw some errors when it tries to read subdirectories for which you do not have access rights.

|

||||

|

||||

So, if you execute...

|

||||

|

||||

```

|

||||

echo $?

|

||||

```

|

||||

|

||||

... right after `find`, it will print a `1`, indicating that there were some errors.

|

||||

|

||||

(Notice that if you were to run `echo $?` a second time in a row, you'd get a `0`. This is because `$?` would contain the exit code of `echo $?`, which, supposedly, will have executed correctly. So the first lesson when using `$?` is: **use`$?` straight away** or store it somewhere safe -- like in another variable, or you will lose it).

|

||||

|

||||

One immediate use of `?` is to fold it into a list of chained commands and bork the whole thing if anything fails as Bash runs through it. For example, you may be familiar with the process of building and compiling the source code of an application. You can run them on after another by hand like this:

|

||||

|

||||

```

|

||||

$ configure

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

$ make

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

$ make install

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

```

|

||||

|

||||

You can also put all three on one line...

|

||||

|

||||

```

|

||||

$ configure; make; make install

|

||||

```

|

||||

|

||||

... and hope for the best.

|

||||

|

||||

The disadvantage of this is that if, say, `configure` fails, Bash will still try and run `make` and `sudo make install`, even if there is nothing to make or, indeed, install.

|

||||

|

||||

The smarter way of doing it is like this:

|

||||

|

||||

```

|

||||

$ configure && make && make install

|

||||

```

|

||||

|

||||

This takes the exit code from each command and uses it as an operand in a chained `&&` operation.

|

||||

|

||||

But, and here's the kicker, Bash knows the whole thing is going to fail if `configure` returns a non-zero result. If that happens, it doesn't have to run `make` to check its exit code, since the result is going to be false no matter what. So, it forgoes `make` and just passes a non-zero result onto the next step of the operation. And, as `configure && make` delivers false, Bash doesn't have to run `make install` either. This means that, in a long chain of commands, you can join them with `&&`, and, as soon as one fails, you can save time as the rest of the commands get canceled immediately.

|

||||

|

||||

You can do something similar with `||`, the OR logical operator, and make Bash continue processing chained commands if only one of a pair completes.

|

||||

|

||||

In view of all this (along with the stuff we covered earlier), you should now have a clearer idea of what the command line we set at the beginning of [this article does][1]:

|

||||

|

||||

```

|

||||

mkdir test_dir 2>/dev/null || touch backup/dir/images.txt && find . -iname "*jpg" > backup/dir/images.txt &

|

||||

```

|

||||

|

||||

So, assuming you are running the above from a directory for which you have read and write privileges, what it does it do and how does it do it? How does it avoid unseemly and potentially execution-breaking errors? Next week, apart from giving you the solution, we'll be dealing with brackets: curly, curvy and straight. Don't miss it!

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.linux.com/blog/learn/2019/2/logical-ampersand-bash

|

||||

|

||||

作者:[Paul Brown][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]: https://www.linux.com/users/bro66

|

||||

[b]: https://github.com/lujun9972

|

||||

[1]: https://www.linux.com/blog/learn/2019/2/and-ampersand-and-linux

|

||||

[2]: https://www.linux.com/blog/learn/2019/2/ampersands-and-file-descriptors-bash

|

||||

[3]: https://en.wikipedia.org/wiki/Modulo_operation

|

||||

[4]: https://www.linux.com/blog/learn/2018/12/bash-variables-environmental-and-otherwise

|

||||

[5]: https://www.gnu.org/software/bash/manual/html_node/Special-Parameters.html

|

||||

@ -0,0 +1,125 @@

|

||||

Qalculate! – 全宇宙最好的计算器软件

|

||||

======

|

||||

十多年来,我一直都是 GNU-Linux 以及 [Debian][1] 的用户。随着我越来越频繁的使用桌面环境,我发现对我来说除了少数基于 web 的服务以外我的大多数需求都可以通过 Debian 软件库里自带的[桌面应用][2]解决。

|

||||

|

||||

我的需求之一就是进行单位换算。尽管有很多很多在线服务可以做这件事,但是我还是需要一个可以在桌面环境使用的应用。这主要是因为隐私问题以及我不想一而再再而三的寻找在线服务做事。为此我搜寻良久,直到找到 Qalculate!。

|

||||

|

||||

### Qalculate! 最强多功能计算器应用

|

||||

|

||||

![最佳计算器应用 Qalculator][3]

|

||||

|

||||

这是 aptitude 上关于 [Qalculate!][4] 的介绍,我没法总结的比他们更好了:

|

||||

|

||||

> 强大易用的桌面计算器 - GTK+ 版

|

||||

>

|

||||

> Qalculate! 是一款外表简单易用,内核强大且功能丰富的应用。其功能包含自定广义函数,单位,计算精度,作图以及可以输入一行表达式(有容错措施)的图形界面(也可以选择使用传统按钮)。

|

||||

|

||||

这款应用也发行过 KDE 的界面,但是至少在 Debian Testing 软件库里,只出现了 GTK+ 版的界面,你也可以在 GitHub 上的这个[仓库][5]里面看到。

|

||||

|

||||

不必多说, Qalculate! 在 Debian 的软件源内处于可用状态,因此可以使用 [apt][6] 命令或者是基于 Debian 的发行版比如 Ubuntu 提供的软件中心轻松安装。在 Windows 或者 macOS 上也可以使用这款软件。

|

||||

|

||||

### Qalculate! 特性一览

|

||||

|

||||

列出全部的功能清单会有点长,请允许我只列出一部分功能并使用截图来展示极少数 Qalculate! 提供的功能。这么做是为了让你熟悉 Qalculate! 的基本功能并在之后可以自由探索 Qalculate! 到底还能干什么。

|

||||

|

||||

* 代数

|

||||

* 微积分

|

||||

* 组合数学

|

||||

* 复数

|

||||

* 数据集

|

||||

* 日期与时间

|

||||

* 经济学

|

||||

* 对数和指数

|

||||

* 集合

|

||||

* 逻辑学

|

||||

* 向量和矩阵

|

||||

* 杂项

|

||||

* 数论

|

||||

* 统计学

|

||||

* 三角学

|

||||

|

||||

|

||||

|

||||

#### 使用 Qalculate!

|

||||

|

||||

Qalculate! 的使用不是很难。你甚至可以在里面写简单的英文。但是我还是推荐先[阅读手册][7]以便充分发挥 Qalculate! 的潜能。

|

||||

|

||||

![使用 Qalculate 进行字节到 GB 的换算][8]

|

||||

|

||||

![摄氏度到华氏度的换算][9]

|

||||

|

||||

#### qalc 是 Qalculate! 的命令行版

|

||||

|

||||

你也可以使用 Qalculate! 的命令行版 `qalc`:

|

||||

```

|

||||

$ qalc 62499836 byte to gibibyte

|

||||

62499836 * byte = approx. 0.058207508 gibibyte

|

||||

|

||||

$ qalc 40 degree celsius to fahrenheit

|

||||

(40 * degree) * celsius = 104 deg*oF

|

||||

|

||||

```

|

||||

|

||||

Qalculate! 的命令行界面可以让不喜欢 GUI 而是喜欢命令行界面(CLI)或者是使用无头结点(没有 GUI)的人可以使用 Qalculate!。这些人大多是在服务器环境下工作。

|

||||

|

||||

如果你想要在脚本里使用这一软件的话,我想 libqalculate 是最好的解决方案。看一看 qalc 以及 qalculate-gtk 是如何依赖于它工作的就足以知晓如何使用了。

|

||||

|

||||

再提一嘴,你还可以了解下如何根据一系列数据绘图,其他应用方式就留给你自己发掘了。不要忘记查看 /usr/share/doc/qalculate/index.html 以获取 Qalculate! 的全部功能。

|

||||

|

||||

注释:- 注意 Debian 更喜欢 [gnuplot][10],因为其输出的图片很精美。

|

||||

|

||||

#### 额外贴士: 你可以通过在 Debian 下通过命令行感谢开发者

|

||||

|

||||

如果你使用 Debian 而且喜欢哪个包的话,你可以使用如下命令感谢 Debian 下这个软件包的开发者或者是维护者:

|

||||

```

|

||||

reportbug --kudos $PACKAGENAME

|

||||

|

||||

```

|

||||

|

||||

因为我喜欢 Qalculate!,我想要对 Debian 的开发者以及维护者 Vincent Legout 的卓越工作表示感谢:

|

||||

```

|

||||

reportbug --kudos qalculate

|

||||

|

||||

```

|

||||

|

||||

建议各位阅读我写的关于如何使用报错工具的详细指南 [在 Debian 中上报 BUG][11].

|

||||

|

||||

#### 一位高分子化学家对 Qalculate! 的评价

|

||||

|

||||

经由作者 [Philip Prado][12],我们联系上了 Timothy Meyers 先生,他目前是在高分子实验室工作的高分子化学家。

|

||||

|

||||

他对 Qaclulate! 的专业评价是 -

|

||||

|

||||

> 看起来这个软件几乎任何科学家都可以使用,因为如果你直到指令以及如何使其生效的话,几乎任何数据计算都可以使用这个软件计算。

|

||||

|

||||

> 我觉得这个软件少了些物理常数,但我想不起来缺了哪些。我觉得那里没有很多有关[流体动力学][13]的东西,再就是少了点部分化合物的[光吸收][14]系数,但这些东西只对我这个化学家来说比较重要,我不知道这些是不是对别人来说也是特别必要的。 自由能也许会这样。

|

||||

|

||||

最后,我分享的关于 Qalculate! 的介绍十分简陋,其实际功能与你的需要以及你的想象力有关系。希望你能喜欢 Qalculate!

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://itsfoss.com/qalculate/

|

||||

|

||||

作者:[Shirish][a]

|

||||

选题:[lujun9972](https://github.com/lujun9972)

|

||||

译者:[name1e5s](https://github.com/name1e5s)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://itsfoss.com/author/shirish/

|

||||

[1]:https://www.debian.org/

|

||||

[2]:https://itsfoss.com/essential-linux-applications/

|

||||

[3]:https://4bds6hergc-flywheel.netdna-ssl.com/wp-content/uploads/2018/05/qalculate-app-featured-1-800x450.jpeg

|

||||

[4]:https://qalculate.github.io/

|

||||

[5]:https://github.com/Qalculate

|

||||

[6]:https://itsfoss.com/apt-command-guide/

|

||||

[7]:https://qalculate.github.io/manual/index.html

|

||||

[8]:https://4bds6hergc-flywheel.netdna-ssl.com/wp-content/uploads/2018/04/qalculate-byte-conversion.png

|

||||

[9]:https://4bds6hergc-flywheel.netdna-ssl.com/wp-content/uploads/2018/04/qalculate-gtk-weather-conversion.png

|

||||

[10]:http://www.gnuplot.info/

|

||||

[11]:https://itsfoss.com/bug-report-debian/

|

||||

[12]:https://itsfoss.com/author/phillip/

|

||||

[13]:https://en.wikipedia.org/wiki/Fluid_dynamics

|

||||

[14]:https://en.wikipedia.org/wiki/Absorption_(electromagnetic_radiation)

|

||||

[15]:https://en.wikipedia.org/wiki/Gibbs_free_energy

|

||||

@ -0,0 +1,103 @@

|

||||

[#]: collector: (lujun9972)

|

||||

[#]: translator: (geekpi)

|

||||

[#]: reviewer: ( )

|

||||

[#]: publisher: ( )

|

||||

[#]: url: ( )

|

||||

[#]: subject: (How To Grant And Remove Sudo Privileges To Users On Ubuntu)

|

||||

[#]: via: (https://www.ostechnix.com/how-to-grant-and-remove-sudo-privileges-to-users-on-ubuntu/)

|

||||

[#]: author: (SK https://www.ostechnix.com/author/sk/)

|

||||

|

||||

如何在 Ubuntu 上为用户授予和删除 sudo 权限

|

||||

======

|

||||

|

||||

|

||||

如你所知,用户可以在 Ubuntu 系统上使用 sudo 权限执行任何管理任务。在 Linux 机器上创建新用户时,他们无法执行任何管理任务,直到你将其加入 **“sudo” 组的成员**。在这个简短的教程中,我们将介绍如何将普通用户添加到 sudo 组以及删除给定的权限,使其成为普通用户。

|

||||

|

||||

**在 Linux 上向普通用户授予 sudo 权限**

|

||||

|

||||

通常,我们使用 **“adduser”** 命令创建新用户,如下所示。

|

||||

|

||||

```

|

||||

$ sudo adduser ostechnix

|

||||

```

|

||||

|

||||

如果你希望新创建的用户使用 sudo 执行管理任务,只需使用以下命令将它添加到 sudo 组:

|

||||

|

||||

```

|

||||

$ sudo usermod -a -G sudo hduser

|

||||

```

|

||||

|

||||

上面的命令将使名为 **“ostechnix”** 的用户成为 sudo 组的成员。

|

||||

|

||||

你也可以使用此命令将用户添加到 sudo 组。

|

||||

|

||||

```

|

||||

$ sudo adduser ostechnix sudo

|

||||

```

|

||||

|

||||

现在,注销并以新用户身份登录,以使此更改生效。此时用户已成为管理用户。

|

||||

|

||||

要验证它,只需在任何命令中使用 “sudo” 作为前缀。

|

||||

|

||||

```

|

||||

$ sudo mkdir /test

|

||||

[sudo] password for ostechnix:

|

||||

```

|

||||

|

||||

### 删除用户的 sudo 权限

|

||||

|

||||

有时,你可能希望删除特定用户的 sudo 权限,而不用在 Linux 中删除它。要将任何用户设为普通用户,只需将其从 sudo 组中删除即可。

|

||||

|

||||

比如说如果要从 sudo 组中删除名为 **ostechnix** 的用户,只需运行:

|

||||

|

||||

```

|

||||

$ sudo deluser ostechnix sudo

|

||||

```

|

||||

|

||||

**示例输出:**

|

||||

|

||||

```

|

||||

Removing user `ostechnix' from group `sudo' ...

|

||||

Done.

|

||||

```

|

||||

|

||||

此命令仅从 sudo 组中删除用户 “ostechnix”,但不会永久地从系统中删除用户。现在,它成为了普通用户,无法像 sudo 用户那样执行任何管理任务。

|

||||

|

||||

此外,你可以使用以下命令撤消用户的 sudo 访问权限:

|

||||

|

||||

```

|

||||

$ sudo gpasswd -d ostechnix sudo

|

||||

```

|

||||

|

||||

从 sudo 组中删除用户时请小心。不要从 “sudo” 组中删除真正的管理员。

|

||||

|

||||

使用命令验证用户 “ostechnix” 是否已从 sudo 组中删除:

|

||||

|

||||

```

|

||||

$ sudo -l -U ostechnix

|

||||

User ostechnix is not allowed to run sudo on ubuntuserver.

|

||||

```

|

||||

|

||||

是的,用户 “ostechnix” 已从 sudo 组中删除,他无法执行任何管理任务。

|

||||

|

||||

从 sudo 组中删除用户时请小心。如果你的系统上只有一个 sudo 用户,并且你将它从 sudo 组中删除了,那么就无法执行任何管理操作,例如在系统上安装、删除和更新程序。所以,请小心。在我们的下一篇教程中,我们将解释如何恢复用户的 sudo 权限。

|

||||

|

||||

就是这些了。希望这篇文章有用。还有更多好东西。敬请期待!

|

||||

|

||||

干杯!

|

||||

|

||||

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.ostechnix.com/how-to-grant-and-remove-sudo-privileges-to-users-on-ubuntu/

|

||||

|

||||

作者:[SK][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]: https://www.ostechnix.com/author/sk/

|

||||

[b]: https://github.com/lujun9972

|

||||

229

translated/tech/20190219 Logical - in Bash.md

Normal file

229

translated/tech/20190219 Logical - in Bash.md

Normal file

@ -0,0 +1,229 @@

|

||||

[#]: collector: "lujun9972"

|

||||

[#]: translator: "zero-mk"

|

||||

[#]: reviewer: " "

|

||||

[#]: publisher: " "

|

||||

[#]: url: " "

|

||||

[#]: subject: "Logical & in Bash"

|

||||

[#]: via: "https://www.linux.com/blog/learn/2019/2/logical-ampersand-bash"

|

||||

[#]: author: "Paul Brown https://www.linux.com/users/bro66"

|

||||

|

||||

Bash中的逻辑和(`&`)

|

||||

======

|

||||

|

||||

|

||||

|

||||

有人可能会认为两篇文章中的`&`意思差不多,但实际上并不是。虽然 [第一篇文章讨论了如何在命令末尾使用`&`来将命令转到后台运行][1] 之后分解为解释流程管理, 第二篇文章将 [`&` 看作引用文件描述符的方法][2], 这些文章让我们知道了,与 `<` 和 `>` 结合使用后,你可以将输入或输出引导到别的地方。

|

||||

|

||||

但我们还没接触过作为 AND 操作符使用的`&`。所以,让我们来看看。

|

||||

|

||||

### & 是一个按位运算符

|

||||

|

||||

如果您完全熟悉二进制数操作,您肯定听说过 AND 和 OR 。这些是按位操作,对二进制数的各个位进行操作。在 Bash 中,使用`&`作为AND运算符,使用`|`作为 OR 运算符:

|

||||

|

||||

**AND**

|

||||

|

||||

```

|

||||

0 & 0 = 0

|

||||

|

||||

0 & 1 = 0

|

||||

|

||||

1 & 0 = 0

|

||||

|

||||

1 & 1 = 1

|

||||

```

|

||||

|

||||

**OR**

|

||||

|

||||

```

|

||||

0 | 0 = 0

|

||||

|

||||

0 | 1 = 1

|

||||

|

||||

1 | 0 = 1

|

||||

|

||||

1 | 1 = 1

|

||||

|

||||

```

|

||||

|

||||

|

||||

您可以通过对任何两个数字进行 AND 运算并使用`echo`输出结果:

|

||||

|

||||

```

|

||||

$ echo $(( 2 & 3 )) # 00000010 AND 00000011 = 00000010

|

||||

|

||||

2

|

||||

|

||||

$ echo $(( 120 & 97 )) # 01111000 AND 01100001 = 01100000

|

||||

|

||||

96

|

||||

```

|

||||

|

||||

OR(`|`)也是如此:

|

||||

|

||||

```

|

||||

$ echo $(( 2 | 3 )) # 00000010 OR 00000011 = 00000011

|

||||

|

||||

3

|

||||

|

||||

$ echo $(( 120 | 97 )) # 01111000 OR 01100001 = 01111001

|

||||

|

||||

121

|

||||

```

|

||||

|

||||

|

||||

关于这个不得不说的三件事:

|

||||

|

||||

1. 使用`(( ... ))`告诉 Bash 双括号之间的内容是某种算术或逻辑运算。`(( 2 + 2 ))`, `(( 5 % 2 ))` (`%`是[求模][3]运算符)和`((( 5 % 2 ) + 1))`(等于3)一切都会奏效。

|

||||

|

||||

2. [像变量一样][4], 使用`$`提取值,以便你可以使用它。

|

||||

3. 空格并没有影响: `((2+3))` 将等价于 `(( 2+3 ))` 和 `(( 2 + 3 ))`。

|

||||

4. Bash只能对整数进行操作. 试试这样做: `(( 5 / 2 ))` ,你会得到"2";或者这样 `(( 2.5 & 7 ))` ,但会得到一个错误。然后,在按位操作中使用除整数之外的任何东西(这就是我们现在所讨论的)通常是你不应该做的事情。

|

||||

|

||||

|

||||

|

||||

**提示:** 如果您想看看十进制数字在二进制下会是什么样子,你可以使用 _bc_ ,这是一个大多数 Linux 发行版都预装了的命令行计算器。比如:

|

||||

|

||||

```

|

||||

bc <<< "obase=2; 97"

|

||||

```

|

||||

|

||||

这个操作将会把 `97`转换成十二进制(`obase` 中的 _o_ 代表 _output_ ,也即,_输出_)。

|

||||

|

||||

```

|

||||

bc <<< "ibase=2; 11001011"

|

||||

```

|

||||

这个操作将会把 `11001011`转换成十进制(`ibase` 中的 _i_ 代表 _input_ ,也即,_输入_)。

|

||||

|

||||

### &&是一个逻辑运算符

|

||||

|

||||

虽然它使用与其按位表达相同的逻辑原理,但Bash的`&&`运算符只能呈现两个结果:1(“true”)和0(“false”)。对于Bash来说,任何不是0的数字都是“true”,任何等于0的数字都是“false”。什么也是false也不是数字:

|

||||

|

||||

```

|

||||

$ echo $(( 4 && 5 )) # 两个非零数字, 两个为true = true

|

||||

|

||||

1

|

||||

|

||||

$ echo $(( 0 && 5 )) # 有一个为零, 一个为false = false

|

||||

|

||||

0

|

||||

|

||||

$ echo $(( b && 5 )) # 其中一个不是数字, 一个为false = false

|

||||

|

||||

0

|

||||

```

|

||||

|

||||

与 `&&` 类似, OR 对应着 `||` ,用法正如你想的那样。

|

||||

|

||||

以上这些都很简单... 直到进入命令的退出状态。

|

||||

|

||||

### &&是命令退出状态的逻辑运算符

|

||||

|

||||

[正如我们在之前的文章中看到的][2],当命令运行时,它会输出错误消息。更重要的是,对于今天的讨论,它在结束时也会输出一个数字。此数字称为_exit code_(即_返回码_),如果为0,则表示该命令在执行期间未遇到任何问题。如果是任何其他数字,即使命令完成,也意味着某些地方出错了。

|

||||

所以 0 意味着非常棒,任何其他数字都说明有问题发生,并且,在返回码的上下文中,0 意味着“真”,其他任何数字都意味着“假”。对!这 **与您所熟知的逻辑操作完全相反** ,但是你能用这个做什么? 不同的背景,不同的规则。这种用处很快就会显现出来。

|

||||

|

||||

让我们继续!

|

||||

|

||||

返回码 _临时_ 储存在 [特殊变量][5] `?` 中— 是的,我知道:这又是一个令人迷惑的选择。但不管怎样, [别忘了我们在讨论变量的文章中说过][4], 那时我们说你要用 `$` 符号来读取变量中的值,在这里也一样。所以,如果你想知道一个命令是否顺利运行,你需要在命令结束后,在运行别的命令之前马上用 `$?` 来读取 `?` 的值。

|

||||

|

||||

试试下面的命令:

|

||||

|

||||

```

|

||||

$ find /etc -iname "*.service"

|

||||

|

||||

find: '/etc/audisp/plugins.d': Permission denied

|

||||

|

||||

/etc/systemd/system/dbus-org.freedesktop.nm-dispatcher.service

|

||||

|

||||

/etc/systemd/system/dbus-org.freedesktop.ModemManager1.service

|

||||

|

||||

[等等内容]

|

||||

```

|

||||

|

||||

[正如你在上一篇文章中看到的一样][2],普通用户权限在 _/etc_ 下运行 `find` 通常将抛出错误,因为它试图读取你没有权限访问的子目录。

|

||||

|

||||

所以,如果你在执行 `find` 后立马执行...

|

||||

|

||||

```

|

||||

echo $?

|

||||

```

|

||||

|

||||

...,,它将打印 `1`,表明存在错误。

|

||||

|

||||

注意:当你在一行中运行两遍 `echo $?` ,你将得到一个 `0` 。这是因为 `$?` 将包含 `echo $?` 的返回码,而这条命令按理说一定会执行成功。所以学习如何使用 `$?` 的第一课就是: **单独执行 `$?`** 或者将它保存在别的安全的地方 —— 比如保存在一个变量里,不然你会很快丢失它。)

|

||||

|

||||

一个直接使用 `?` 的用法是将它并入一串链式命令列表,这样 Bash 运行这串命令时若有任何操作失败,后面命令将终止。例如,您可能熟悉构建和编译应用程序源代码的过程。你可以像这样手动一个接一个地运行它们:

|

||||

|

||||

```

|

||||

$ configure

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

$ make

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

$ make install

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

|

||||

.

|

||||

```

|

||||

|

||||

你也可以把这三行合并成一行...

|

||||

|

||||

```

|

||||

$ configure; make; make install

|

||||

```

|

||||

|

||||

... 但你要希望上天保佑。

|

||||

|

||||

为什么这样说呢?因为你这样做是有缺点的,比方说 `configure` 执行失败了, Bash 将仍会尝试执行 `make` 和 `sudo make install`——就算没东西可 make ,实际上,是没东西会安装。

|

||||

|

||||

聪明一点的做法是:

|

||||

|

||||

```

|

||||

$ configure && make && make install

|

||||

```

|

||||

|

||||

这将从每个命令中获取退出代码,并将其用作链式 `&&` 操作的操作数。

|

||||

但是,没什么好抱怨的,Bash 知道如果 `configure` 返回非零结果,整个过程都会失败。如果发生这种情况,不必运行 `make` 来检查它的退出代码,因为无论如何都会失败的。因此,它放弃运行 `make` ,只是将非零结果传递给下一步操作。并且,由于 `configure && make` 传递了错误,Bash 也不必运行`make install`。这意味着,在一长串命令中,您可以使用 `&&` 连接它们,并且一旦失败,您可以节省时间,因为其他命令会立即被取消运行。

|

||||

|

||||

你可以类似地使用 `||`,OR 逻辑操作符,这样就算只有一部分命令成功执行,Bash 也能运行接下来链接在一起的命令。

|

||||

鉴于所有这些(以及我们之前介绍过的内容),您现在应该更清楚地了解我们在 [本文开头][1] 开头设置的命令行:

|

||||

|

||||

```

|

||||

mkdir test_dir 2>/dev/null || touch backup/dir/images.txt && find . -iname "*jpg" > backup/dir/images.txt &

|

||||

```

|

||||

|

||||

因此,假设您从具有读写权限的目录运行上述内容,它做了什么以及如何做到这一点?它如何避免不合时宜且可能导致执行错误的错误?下周,除了给你这些答案的结果,我们将讨论 brackets: curly, curvy and straight. 不要错过了哟!

|

||||

|

||||

因此,假设您在具有读写权限的目录运行上述内容,它会执行的操作以及如何执行此操作?它如何避免不合时宜且可能导致执行错误的错误?下周,除了给你解决方案,我们将处理包括:卷曲,曲线和直线。不要错过!

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.linux.com/blog/learn/2019/2/logical-ampersand-bash

|

||||

|

||||

作者:[Paul Brown][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[zero-MK](https://github.com/zero-mk)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]: https://www.linux.com/users/bro66

|

||||

[b]: https://github.com/lujun9972

|

||||

[1]: https://www.linux.com/blog/learn/2019/2/and-ampersand-and-linux

|

||||

[2]: https://www.linux.com/blog/learn/2019/2/ampersands-and-file-descriptors-bash

|

||||

[3]: https://en.wikipedia.org/wiki/Modulo_operation

|

||||

[4]: https://www.linux.com/blog/learn/2018/12/bash-variables-environmental-and-otherwise

|

||||

[5]: https://www.gnu.org/software/bash/manual/html_node/Special-Parameters.html

|

||||

Loading…

Reference in New Issue

Block a user