mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-01-31 23:30:11 +08:00

commit

f5fa763be9

@ -0,0 +1,56 @@

|

||||

IPv6 互联网中的隐私保护和网络管理器

|

||||

==============================

|

||||

|

||||

IPv6 的使用量正在不断增加,让我们始料未及的是,伴随这个协议不断增加的使用量,大量的隐私问题涌现出来。互联网社区在积极发布相关解决方案。当前状况是怎样的呢?网络管理器(NetworkManager)又是如何跟上的呢?让我们来瞧瞧吧!

|

||||

|

||||

|

||||

|

||||

## 通过 IPv6 方式连接的主机的特性

|

||||

|

||||

启用了 IPv6 的节点(LCTT 译注:节点在网络中指一个联网的设备)并不需要类似 IPv4 网络中 [DHCP](https://tools.ietf.org/html/rfc2132) 服务器的中央机构来配置他们的地址。它们发现(discover)自己所在的网络,然后通过生成主机部分来[自主生成地址](https://tools.ietf.org/html/rfc4862)。这种方式使得网络配置更加简单,并且能够更好的扩展到更大规模的网络。然而,这种方式也有一些缺点。首先,这个节点需要确保它的地址不会和网络上其他节点冲突。其次,如果这个节点在进入的每一个网络中使用相同的主机部分,它的运动就可以被追踪,如此一来,隐私便处于危险之中。

|

||||

|

||||

负责制定因特网标准的组织 Internet 工程任务组(Internet Engineering Task Force,IETF)[意识到了这个问题](https://tools.ietf.org/html/draft-iesg-serno-privacy-00),这个组织建议取消使用硬件序列号来识别网络上的节点。

|

||||

|

||||

但实际的实施情况是怎样的呢?

|

||||

|

||||

地址唯一性问题可以通过[重复地址检测(Duplicate Address Detection, DAD)](https://tools.ietf.org/html/rfc4862#section-5.4)机制来解决。当节点为自身创建地址的时候,它首先通过[邻居发现协议(Neighbor Discovery Protocol)](https://tools.ietf.org/html/rfc4861)(一种不同于 IPv4 [ARP](https://tools.ietf.org/html/rfc826)协议的机制)来检查另一个节点是否使用了相同的地址。当它发现地址已经被使用,它必须抛弃掉这个地址。

|

||||

|

||||

解决另一个问题——隐私问题,有一点困难。一个 IP 地址(无论 IPv4 或 IPv6)由网络部分和主机部分组成(LCTT 译注:网络部分用来划分子网,主机部分用来从相应子网中找到具体的主机)。主机查找出相关的地址的网络部分,并且生成地址的主机部分。传统上它只使用了源自网络硬件(MAC)地址的接口识别器(Interface Identifier)。MAC 地址在硬件制造的时候就被设置好了,它可以唯一的识别机器。这样就确保了地址的稳定性和唯一性。这对避免地址冲突来说是件好事,但是对隐私来说一点也不好。主机部分在不同网络下保持恒定意味着机器在进入不同网络时可以被唯一的识别。这在协议制定的时候看起来无可非议,但是随着 IPv6 的流行,人们对于隐私问题的担忧也愈演愈烈。幸运的是,解决办法还是有的。

|

||||

|

||||

## 使用隐私扩展(privacy extensions)

|

||||

|

||||

IPv4 的最大问题——地址枯竭,已经不是什么秘密。对 IPv6 来说,这一点不再成立,事实上,使用 IPv6 的主机能够相当大方的利用地址。多个 IPv6 地址对应一块网卡绝对没有任何不合适,正好相反,这是一种标准情形。最起码每个节点都有一个“本地连接(link-local)地址”,它被用来与同一物理链路的节点联络。当网络包含了一个连接其他网络的路由器,这个网络中的每个节点都有一个与每个直接连接的网络相联络的地址。如果主机在同一个网络有更多的地址,该节点(LCTT 译注:指路由器)将接受它们全部的传入流量。对于外发连接,它会把地址显示给远程主机,内核会挑选最适合的地址。但到底是哪一个呢?

|

||||

|

||||

启用了隐私扩展,就像 [RFC4941](https://tools.ietf.org/html/rfc4941) 定义的那样,时常会生成带有随机主机部分的新地址。最新的那个被用于最新的外发连接,与此同时,那些不被使用了的旧地址将被丢弃。这是一个极好的策略——主机不会对外暴露其固定地址,因为它不用于外发连接,但它仍然会接受知道其固定地址的主机连接。

|

||||

|

||||

但这也存在美中不足之处——某些应用会把地址与用户识别绑定在一起。让我们来考虑一下这种情形,一个 web 应用在用户认证的时候生成一个 HTTP Cookie,但它只接受实施认证的地址的连接。当内核生成了一个新的临时地址,服务器会拒绝使用这个地址的请求,实际上相当于用户登出了。地址是不是建立用户认证的合适机制值得商榷,但这确实是现实中应用程序正在做的。

|

||||

|

||||

## 解救之道——隐私固定寻址(Privacy stable addressing)

|

||||

|

||||

解决这个问题可能需要另辟蹊径。唯一的(当然咯)地址确实有必要,对于特定网络来说是稳定的,但当用户进入了另一个网络后仍然会变,这样的话追踪就变得几乎不可能。RFC7217 介绍了一种如上所述的机制。

|

||||

|

||||

创建隐私固定地址依赖于伪随机值,这个随机值只被主机本身知晓,它不会暴露给网络上的其他主机。这个随机值随后被一个密码安全算法加密,一起被加密的还有一些与网络连接的特定值。这些值包含:用以标识网卡的名称;网络地址;对于这个网络来说有可能的其他特殊值,例如无线网络的 SSID。使用这个安全密钥使其他主机很难预测结果地址,与此同时,当进入不同的网络时,网络的特殊数据会让地址变得不同。

|

||||

|

||||

这也巧妙的解决了地址重复问题。因为有随机值的存在,冲突也不太可能发生。万一发生了冲突,结果地址会得到重复地址检测失败的记录,这时会生成一个不同的地址而不会断开网络连接。看,这种方式很聪明吧。

|

||||

|

||||

使用隐私固定地址一点儿也不会妨碍隐私扩展。你可以在使用 RFC4941 所描述的临时地址的同时使用 [RFC7217](https://tools.ietf.org/html/rfc7217)中的固定地址。

|

||||

|

||||

## 网络管理器(NetworkManager)处于什么样的状况?

|

||||

|

||||

我们已经在网络管理器1.0.4版本中实现了隐私扩展(privacy extensions)。在这个版本中,隐私扩展默认开启。你可以用 ipv6.ip6-privacy 参数来控制它。

|

||||

|

||||

在网络管理器1.2版本中,我们将会加入固定隐私寻址(stable privacy addressing)。应该指出的是,目前的隐私扩展还不符合这种需求。我们可以使用 ipv6.addr-gen-mode 参数来控制这个特性。如果它被设置成固定隐私,那么将会使用固定隐私寻址。设置成“eui64”或者干脆不设置它将会保持传统的默认寻址方式。

|

||||

|

||||

敬请期待2016年年初网络管理器1.2版本的发布吧!如果你想尝试一下最新的版本,不妨试试 Fedora Rawhide,它最终会变成 Fedora 24。

|

||||

|

||||

*我想感谢 Hannes Frederic Sowa,他给了我很有价值的反馈。如果没有他的帮助,这篇文章的作用将会逊色很多。另外,Hannes 也是 RFC7217 所描述机制的内核实现者,当网络管理器不起作用的时候,它将发挥作用。*

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://blogs.gnome.org/lkundrak/2015/12/03/networkmanager-and-privacy-in-the-ipv6-internet/

|

||||

|

||||

作者:Lubomir Rintel

|

||||

译者:[itsang](https://github.com/itsang)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

@ -0,0 +1,97 @@

|

||||

哪个文件系统最适合你的 Linux 系统?

|

||||

================================================================================

|

||||

|

||||

|

||||

|

||||

文件系统: 它们不是世界上最激动人心的技术,但是仍然很重要。本文我们将细数那些流行的 Linux 文件系统 - 它们是什么,它们能够做什么,以及它们的目标用户。

|

||||

|

||||

### Ext4 ###

|

||||

|

||||

|

||||

|

||||

如果你曾经安装过 Linux,你可能在安装过程中看到过“Ext4”字样。用它有一个不错的理由: 它是当前每个可用的 Linux 发行版所选择的文件系统。当然,还有其他的一些选择,但是不可否认的是,Ext4(Extended 4)几乎是所有 Linux 用户都会选择的文件系统。

|

||||

|

||||

#### 它能做什么? ####

|

||||

|

||||

Ext4 拥有之前的文件系统(Ext2/Ext3)中你所期待的所有优点, 同时还带来了一些改进。还有很多内容可以发掘,这里列举出了 Ext4 为你带来的最好的部分:

|

||||

|

||||

- 日志型文件系统

|

||||

- 日志校验

|

||||

- 多重块文件分配

|

||||

- 向后兼容 Ext2 && Ext3

|

||||

- 持续的空闲空间预分配

|

||||

- 改进的文件系统校验(相比于之前的版本)

|

||||

- 当然,同时支持更大的文件

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

Ext4 针对那些寻找超级可靠的基础环境或者那些只需要能工作就行的用户。这个文件系统不会对你的系统做快照;它甚至没有最好的 SSD 支持,但是如果你不是太挑剔的话,你会觉得它也还不错。

|

||||

|

||||

### BtrFS ###

|

||||

|

||||

|

||||

|

||||

B 树(B-tree)文件系统 (也被当做是 butterFS,黄油文件系统) 是 Oracle 为 Linux 研发的一款文件系统。它是一个全新的文件系统,而且正处于主要开发阶段。Linux 社区认为其有时候使用上还有些不稳定。BtrFS 的核心原则是围绕着写时复制(copy-on-write)原则展开的。**写时复制**基本上意味着在写入数据完成前,这份数据的每一比特都有单独的一份副本。当数据写入完毕后,相当于它做了一份副本。

|

||||

|

||||

#### 它能做什么 ####

|

||||

|

||||

除了支持写时复制之外,BtrFS 也能够胜任许多其他的事务 - 事实上,它可以一直列出各种特性。这里列举最值得一提的特性:支持只读快照、文件克隆、子卷、透明压缩、离线文件系统校验、从 ext3 & 4 原地转换到 BtrFS、在线碎片整理,还支持 RAID 0, RAID 1, RAID 5, RAID 6 和 RAID 10。

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

BtrFS 的开发者们许诺过,该文件系统是当前其他文件系统的新一代替代者。非常正确,虽然目前其处于开发中。它有很多面向高级用户的杀手级特性,对于基本用户也是这样(包括 SSD 上面的更佳性能)。这个文件系统针对那些想要从文件系统中获取更多(特性),以及那些想尝试用写时复制机制做一些事情的用户。

|

||||

|

||||

### XFS ###

|

||||

|

||||

|

||||

|

||||

由 Silicon Graphics 公司创造开发,XFS 是一个高端文件系统,定位于速度和性能方面。处于对性能方面的专注,使得在并行 IO 方面,XFS 表现的尤其出色。XFS 文件系统能够处理数量庞大的数据,事实上某些 XFS 用户的数据接近300TB 以上。

|

||||

|

||||

#### 它能做什么 ####

|

||||

|

||||

XFS 是一个经历良好测试的数据存储文件系统,它是为了高性能操作而诞生的。其特性包括:

|

||||

|

||||

- RAID 阵列的条带化分配

|

||||

- 日志型文件系统

|

||||

- 块大小可变

|

||||

- 直接 I/O

|

||||

- 指定速率(guaranteed-rate) I/O

|

||||

- 快照

|

||||

- 在线碎片整理

|

||||

- 在线调整文件系统大小

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

XFS 针对那些想要一个坚如磐石的文件系统方案的用户。它始于1993年,并且随着时间的变迁它变得越来越好。如果你有一台家庭服务器,而且你苦恼于如何部署存储环境,那么可以考虑下 XFS。它拥有的众多特性(比如快照)能够有助于你的文件存储系统。尽管如此,它不局限于服务器端。如果你是一个相对高级一点的用户或者你对 BtrFS 所承诺的很多特性感兴趣的话,尝试一下 XFS。它实现了很多与 BtrFS 相似的特性,并且没有稳定性方面的问题。

|

||||

|

||||

### Reiser4 ###

|

||||

|

||||

|

||||

|

||||

Reiser4 是 ReiserFS 的继任者,由 Namesys 公司创造研发。它的诞生可以追溯到 Linspire 项目和 DARPA。它与众不同的地方在于众多的事务模式。并不止于单一的一种写入数据的方式;取而代之的是,有很多方式(来写入)。

|

||||

|

||||

#### 它能做什么 ####

|

||||

|

||||

Reiser4 拥有着使用多种不同事务模式的独特能力。它能够使用写时复制模式 (像 BtrFS),任意位置写入(write-anywhere),日志,以及混合事务模式。它在 ReiserFS 的基础上做了许多的改进,包括更好的基于漫游日志的文件系统日志,对较小文件的支持更好,以及更快速的目录处理。Reiser4 提供了许多功能特性。还有更多的特性可以探讨,不过简单来讲,相比于 ReiserFS 它不但做了非常大的改进,而且增加了众多特性。

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

Resier4 适合那些想要将一个文件系统应用到多种场景下的用户。可能你想在一台机器上使用写时复制机制,在另一台机器上使用任意位置写入机制,还会在另一台机器上使用混合事务,而你又不希望使用多种不同类型的文件系统来完成这项任务。Reiser4 是适合这种情况的完美方案。

|

||||

|

||||

### 结论 ###

|

||||

|

||||

Linux 上有许多可用的文件系统。每个文件系统都有其特定的用途,以便于特定用户解决不同的问题。本文的焦点集中在 Linux 平台上文件系统的主流选择。毫无疑问,其它的场景下还有一些别的选择。

|

||||

|

||||

你在 Linux 上最喜欢的文件系统是什么?在下面的评论区告诉我们吧!

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.maketecheasier.com/best-file-system-linux/

|

||||

|

||||

作者:[Derrik Diener][a]

|

||||

译者:[icecoobe](https://github.com/icecoobe)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://www.maketecheasier.com/author/derrikdiener/

|

||||

@ -1,22 +1,22 @@

|

||||

Linux 教学之教你玩音乐

|

||||

与 Linux 一起学习:玩音乐

|

||||

================================================================================

|

||||

|

||||

|

||||

[Linux 学习系列][1]的所有文章:

|

||||

[与 Linux 一起学习:][1]的所有文章:

|

||||

|

||||

- [Linux 教学之教你练打字][2]

|

||||

- [Linux 教学之物理模拟][3]

|

||||

- [Linux 教学之教你玩音乐][4]

|

||||

- [Linux 教学之两款地理软件][5]

|

||||

- [Linux 教学之掌握数学][6]

|

||||

- [与 Linux 一起学习:学习打字][2]

|

||||

- [与 Linux 一起学习:物理模拟][3]

|

||||

- [与 Linux 一起学习:玩音乐][4]

|

||||

- [与 Linux 一起学习:两款地理软件][5]

|

||||

- [与 Linux 一起学习:掌握数学][6]

|

||||

|

||||

引言:Linux 提供大量的教学软件和工具,面向各个年级段以及年龄段,提供大量学科的练习实践,其中大多数是可以与用户进行交互的。本“Linux 教学”系列就来介绍一些教学软件。

|

||||

引言:Linux 提供大量的教学软件和工具,面向各个年级段以及不同年龄段,提供大量学科的练习实践,其中大多数是可以与用户进行交互的。本“与 Linux 一起学习:”系列就来介绍一些教学软件。

|

||||

|

||||

学习音乐是一个很好的消遣方式。训练你的耳朵能识别音阶与和弦、掌握一门乐器、控制自己的嗓音,这些都需要大量的练习,以及会遇到很多困难。音乐理论非常博大精深,有太多东西需要记忆,你需要非常勤奋才能讲这些东西变成你的“技术”。在你的音乐之路上,Linux 提供了杰出的软件来帮助你前行。它们不能让你立刻成为一个音乐家,但可以作为一个降低学习难度的好助手。

|

||||

学习音乐是一个很好的消遣方式。训练你的耳朵能识别音阶与和弦、掌握一门乐器、控制自己的嗓音,这些都需要大量的练习,以及会遇到很多困难。音乐理论非常博大精深,有太多东西需要记忆,你需要非常勤奋才能将这些东西变成你的“技术”。在你的音乐之路上,Linux 提供了杰出的软件来帮助你前行。它们不能让你立刻成为一个音乐家,但可以作为一个降低学习难度的好助手。

|

||||

|

||||

### Gnu Solfège ###

|

||||

|

||||

[Solfège][7] 是一个世界流行的音乐教学工具,适用于各个级别的音乐教育。很多流行的教学方法(比如著名的柯达伊教学法)就使用 Solfège 作为它们的基础。相比于学到音乐知识,Solfège 更关注于让用户不断练习音乐。它假想的用户是那些已经有一些音乐基础,并且想不断练习音乐技巧的学生。

|

||||

[Solfège][7] 是一个世界流行的音乐教学工具,适用于各个级别的音乐教育。很多流行的教学方法(比如著名的柯达伊教学法)就使用 Solfège 作为它们的基础。相比于学到音乐知识,Solfège 更关注于让用户不断练习音乐。它预期的用户是那些已经有一些音乐基础,并且想不断练习音乐技巧的学生。

|

||||

|

||||

以下是 GNU 网站的开发者声明:

|

||||

|

||||

@ -24,7 +24,7 @@ Linux 教学之教你玩音乐

|

||||

|

||||

这款软件兑现了它的承诺,你可以在试听帮手的帮助下练习几乎所有音乐技巧。

|

||||

|

||||

Debian 和 Ubuntu 的远端库上有这款软件,在终端运行下面命令安装软件:

|

||||

Debian 和 Ubuntu 的仓库上有这款软件,在终端运行下面命令安装软件:

|

||||

|

||||

sudo apt-get install solfege

|

||||

|

||||

@ -78,9 +78,9 @@ Tete 只有一个简单的界面,所有内容都在这里了。

|

||||

|

||||

### JalMus ###

|

||||

|

||||

Jalmus 是用 JAVA 写的键盘音符阅读训练器。可以外接 MIDI 键盘,也可以使用虚拟键盘。它提供很多简单的课程练习来训练你的音符阅读能力。这个软件在2013年之后就不再更新了,但还是比较实用的。

|

||||

Jalmus 是用 JAVA 写的键盘音符阅读训练器。可以外接 MIDI 键盘,也可以使用虚拟键盘。它提供很多简单的课程练习来训练你的音符阅读能力。虽然这个软件在2013年之后就不再更新了,但还是比较实用的。

|

||||

|

||||

进入[sourceforge 页面][11]下载最后版本(v2.3)的 JAVA 安装器,或者在终端输入下面的命令下载:

|

||||

进入 [sourceforge 页面][11]下载最后版本(v2.3)的 JAVA 安装器,或者在终端输入下面的命令下载:

|

||||

|

||||

wget http://garr.dl.sourceforge.net/project/jalmus/Jalmus-2.3/installjalmus23.jar

|

||||

|

||||

@ -102,11 +102,11 @@ Jalmus 的主界面非常朴素。

|

||||

|

||||

|

||||

|

||||

Jalmus 也包含一些训练,内容和课程相似,只是没有那些视觉上的提示了。当完成训练后,屏幕上会显示你的乐谱。它还提供不同难度的节拍训练,你能听到看到这些训练里面播放的旋律。在多行乐谱同时播放时,一个节拍器(能听见能看见)可以帮你理解

|

||||

Jalmus 也包含一些阅读单个音符的训练,内容和课程相似,只是没有那些视觉上的提示了。当完成训练后,屏幕上会显示你的乐谱。它还提供不同难度的节拍训练,你能听到并看到这些训练里面播放的节拍。在多行乐谱同时播放时,一个节拍器(能听见能看见)可以帮你理解

|

||||

|

||||

|

||||

|

||||

和阅读乐谱。(LCTT 写给王老板的话:我特么实在编不下去了,这段你得帮我改改。)

|

||||

和阅读乐谱。

|

||||

|

||||

|

||||

|

||||

@ -121,11 +121,12 @@ Jalmus 也包含一些训练,内容和课程相似,只是没有那些视觉

|

||||

对于吉他练习者,[TuxGuitar][12] 看起来很像 Windows 下面的 Guitar Pro 软件(它也可以读 Guitar Pro 格式的文件)。

|

||||

|

||||

#### PianoBooster ####

|

||||

|

||||

[Piano Booster][13] 可以练习钢琴技巧,它能播放 MIDI 文件,你可以使用外接键盘来弹钢琴,同时还能查看屏幕上滑过的乐谱。

|

||||

|

||||

### 总结 ###

|

||||

|

||||

Linux 提供很多优秀的工具供你学习,如果你对音乐感兴趣,你完全不用担心没有软件能帮你练习音乐技术。实际上,可供学习音乐的学生选择的优秀软件数量远比上面介绍的要多。如果你还知道其他的音乐训练软件,请在写下你的评论,让我们能够知道。

|

||||

Linux 提供很多优秀的工具供你学习,如果你对音乐感兴趣,你完全不用担心没有帮你练习音乐技术的软件。实际上,可供学习音乐的学生选择的优秀软件数量远比上面介绍的要多。如果你还知道其他的音乐训练软件,请在写下你的评论,让我们能够知道。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

@ -133,7 +134,7 @@ via: https://www.maketecheasier.com/linux-learning-music/

|

||||

|

||||

作者:[Attila Orosz][a]

|

||||

译者:[bazz2](https://github.com/bazz2)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,16 +1,16 @@

|

||||

Linux 教学之两款地理软件

|

||||

与 Linux 一起学习:学习地理

|

||||

================================================================================

|

||||

|

||||

|

||||

[Linux 学习系列][1]的所有文章:

|

||||

[与 Linux 一起学习][1]的所有文章:

|

||||

|

||||

- [Linux 教学之教你练打字][2]

|

||||

- [Linux 教学之物理模拟][3]

|

||||

- [Linux 教学之教你玩音乐][4]

|

||||

- [Linux 教学之两款地理软件][5]

|

||||

- [Linux 教学之掌握数学][6]

|

||||

- [与 Linux 一起学习:学习打字][2]

|

||||

- [与 Linux 一起学习:物理模拟][3]

|

||||

- [与 Linux 一起学习:玩音乐][4]

|

||||

- [与 Linux 一起学习:学习地理][5]

|

||||

- [与 Linux 一起学习:掌握数学][6]

|

||||

|

||||

引言:Linux 提供大量的教学软件和工具,面向各个年级段以及年龄段,提供大量学科的练习实践,其中大多数是可以与用户进行交互的。本“Linux 教学”系列就来介绍一些教学软件。

|

||||

引言:Linux 提供大量的教学软件和工具,面向各个年级段以及各个年龄段,提供大量学科的练习实践,其中大多数是可以与用户进行交互的。本“与 Linux 一起学习”系列就来介绍一些教学软件。

|

||||

|

||||

地理是一门有趣的学科,我们每天都能接触到,虽然可能没有意识到,但当你打开 GPS、SatNav 或谷歌地图时,你就已经在使用这些软件提供的地理数据了;当你在新闻中看到一个国家的消息或听到一些金融数据时,这些信息都可以归于地理学范畴。Linux 提供了很多学习地理学的软件,可用于教学,也可用于自学。

|

||||

|

||||

@ -62,11 +62,11 @@ Marble 专注于地图绘制,它的主界面就是一张地图。

|

||||

|

||||

|

||||

|

||||

除了有包含不同界面和大量数据的离线地图,Marble 还提供其他信息。你可以在菜单中打开或关闭不同的离线 info-boxes

|

||||

除了有包含不同界面和大量数据的离线地图,Marble 还提供其他信息。你可以在菜单中打开或关闭不同的离线信息框

|

||||

|

||||

|

||||

|

||||

和在线的 online services。

|

||||

和在线服务。

|

||||

|

||||

|

||||

|

||||

@ -86,7 +86,7 @@ via: https://www.maketecheasier.com/linux-geography-apps/

|

||||

|

||||

作者:[Attila Orosz][a]

|

||||

译者:[bazz2](https://github.com/bazz2)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,198 +0,0 @@

|

||||

translated by ivo-wang

|

||||

How to install Suricata intrusion detection system on Linux

|

||||

================================================================================

|

||||

With incessant security threats, intrusion detection system (IDS) has become one of the most critical requirements in today's data center environments. However, as more and more servers upgrade their NICs to 10GB/40GB Ethernet, it is increasingly difficult to implement compute-intensive intrusion detection on commodity hardware at line rates. One approach to scaling IDS performance is **multi-threaded IDS**, where CPU-intensive deep packet inspection workload is parallelized into multiple concurrent tasks. Such parallelized inspection can exploit multi-core hardware to scale up IDS throughput easily. Two well-known open-source efforts in this area are [Suricata][1] and [Bro][2].

|

||||

|

||||

In this tutorial, I am going to demonstrate **how to install and configure Suricata IDS on Linux server**.

|

||||

|

||||

### Install Suricata IDS on Linux ###

|

||||

|

||||

Let's build Suricata from the source. You first need to install several required dependencies as follows.

|

||||

|

||||

#### Install Dependencies on Debian, Ubuntu or Linux Mint ####

|

||||

|

||||

$ sudo apt-get install wget build-essential libpcre3-dev libpcre3-dbg automake autoconf libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libjansson-dev

|

||||

|

||||

#### Install Dependencies on CentOS, Fedora or RHEL ####

|

||||

|

||||

$ sudo yum install wget libpcap-devel libnet-devel pcre-devel gcc-c++ automake autoconf libtool make libyaml-devel zlib-devel file-devel jansson-devel nss-devel

|

||||

|

||||

Once you install all required packages, go ahead and install Suricata as follows.

|

||||

|

||||

First, download the latest Suricata source code from [http://suricata-ids.org/download/][3], and build it. As of this writing, the latest version is 2.0.8.

|

||||

|

||||

$ wget http://www.openinfosecfoundation.org/download/suricata-2.0.8.tar.gz

|

||||

$ tar -xvf suricata-2.0.8.tar.gz

|

||||

$ cd suricata-2.0.8

|

||||

$ ./configure --sysconfdir=/etc --localstatedir=/var

|

||||

|

||||

Here is the example output of configuration.

|

||||

|

||||

Suricata Configuration:

|

||||

AF_PACKET support: yes

|

||||

PF_RING support: no

|

||||

NFQueue support: no

|

||||

NFLOG support: no

|

||||

IPFW support: no

|

||||

DAG enabled: no

|

||||

Napatech enabled: no

|

||||

Unix socket enabled: yes

|

||||

Detection enabled: yes

|

||||

|

||||

libnss support: yes

|

||||

libnspr support: yes

|

||||

libjansson support: yes

|

||||

Prelude support: no

|

||||

PCRE jit: yes

|

||||

LUA support: no

|

||||

libluajit: no

|

||||

libgeoip: no

|

||||

Non-bundled htp: no

|

||||

Old barnyard2 support: no

|

||||

CUDA enabled: no

|

||||

|

||||

Now compile and install it.

|

||||

|

||||

$ make

|

||||

$ sudo make install

|

||||

|

||||

Suricata source code comes with default configuration files. Let's install these default configuration files as follows.

|

||||

|

||||

$ sudo make install-conf

|

||||

|

||||

As you know, Suricata is useless without IDS rule sets. Conveniently, the Makefile comes with IDS rule installation option. To install IDS rules, run the following command.

|

||||

|

||||

$ sudo make install-rules

|

||||

|

||||

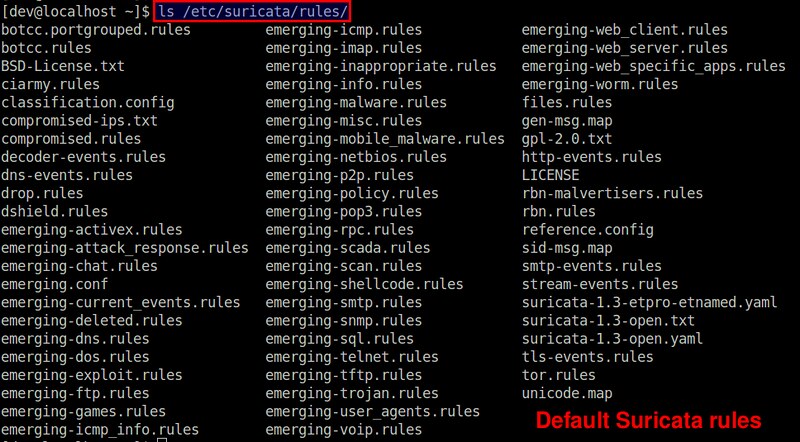

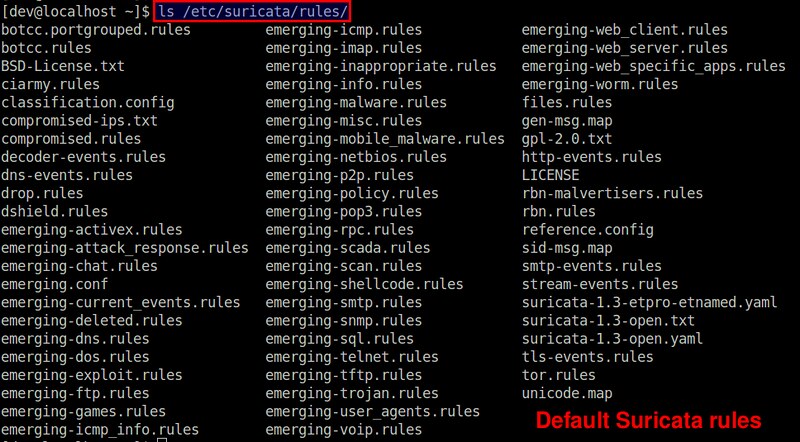

The above rule installation command will download the current snapshot of community rulesets available from [EmergingThreats.net][4], and store them under /etc/suricata/rules.

|

||||

|

||||

|

||||

|

||||

### Configure Suricata IDS the First Time ###

|

||||

|

||||

Now it's time to configure Suricata. The configuration file is located at **/etc/suricata/suricata.yaml**. Open the file with a text editor for editing.

|

||||

|

||||

$ sudo vi /etc/suricata/suricata.yaml

|

||||

|

||||

Here are some basic setup for you to get started.

|

||||

|

||||

The "default-log-dir" keyword should point to the location of Suricata log files.

|

||||

|

||||

default-log-dir: /var/log/suricata/

|

||||

|

||||

Under "vars" section, you will find several important variables used by Suricata. "HOME_NET" should point to the local network to be inspected by Suricata. "!$HOME_NET" (assigned to EXTERNAL_NET) refers to any other networks than the local network. "XXX_PORTS" indicates the port number(s) use by different services. Note that Suricata can automatically detect HTTP traffic regardless of the port it uses. So it is not critical to specify the HTTP_PORTS variable correctly.

|

||||

|

||||

vars:

|

||||

HOME_NET: "[192.168.122.0/24]"

|

||||

EXTERNAL_NET: "!$HOME_NET"

|

||||

HTTP_PORTS: "80"

|

||||

SHELLCODE_PORTS: "!80"

|

||||

SSH_PORTS: 22

|

||||

|

||||

The "host-os-policy" section is used to defend against some well-known attacks which exploit the behavior of an operating system's network stack (e.g., TCP reassembly) to evade detection. As a counter measure, modern IDS came up with so-called "target-based" inspection, where inspection engine fine-tunes its detection algorithm based on a target operating system of the traffic. Thus, if you know what OS individual local hosts are running, you can feed that information to Suricata to potentially enhance its detection rate. This is when "host-os-policy" section is used. In this example, the default IDS policy is Linux; if no OS information is known for a particular IP address, Suricata will apply Linux-based inspection. When traffic for 192.168.122.0/28 and 192.168.122.155 is captured, Suricata will apply Windows-based inspection policy.

|

||||

|

||||

host-os-policy:

|

||||

# These are Windows machines.

|

||||

windows: [192.168.122.0/28, 192.168.122.155]

|

||||

bsd: []

|

||||

bsd-right: []

|

||||

old-linux: []

|

||||

# Make the default policy Linux.

|

||||

linux: [0.0.0.0/0]

|

||||

old-solaris: []

|

||||

solaris: ["::1"]

|

||||

hpux10: []

|

||||

hpux11: []

|

||||

irix: []

|

||||

macos: []

|

||||

vista: []

|

||||

windows2k3: []

|

||||

|

||||

Under "threading" section, you can specify CPU affinity for different Suricata threads. By default, [CPU affinity][5] is disabled ("set-cpu-affinity: no"), meaning that Suricata threads will be scheduled on any available CPU cores. By default, Suricata will create one "detect" thread for each CPU core. You can adjust this behavior by specifying "detect-thread-ratio: N". This will create N*M detect threads, where M is the total number of CPU cores on the host.

|

||||

|

||||

threading:

|

||||

set-cpu-affinity: no

|

||||

detect-thread-ratio: 1.5

|

||||

|

||||

With the above threading settings, Suricata will create 1.5*M detection threads, where M is the total number of CPU cores on the system.

|

||||

|

||||

For more information about Suricata configuration, you can read the default configuration file itself, which is heavily commented for clarity.

|

||||

|

||||

### Perform Intrusion Detection with Suricata ###

|

||||

|

||||

Now it's time to test-run Suricata. Before launching it, there's one more step to do.

|

||||

|

||||

When you are using pcap capture mode, it is highly recommended to turn off any packet offloead features (e.g., LRO/GRO) on the NIC which Suricata is listening on, as those features may interfere with live packet capture.

|

||||

|

||||

Here is how to turn off LRO/GRO on the network interface eth0:

|

||||

|

||||

$ sudo ethtool -K eth0 gro off lro off

|

||||

|

||||

Note that depending on your NIC, you may see the following warning, which you can ignore. It simply means that your NIC does not support LRO.

|

||||

|

||||

Cannot change large-receive-offload

|

||||

|

||||

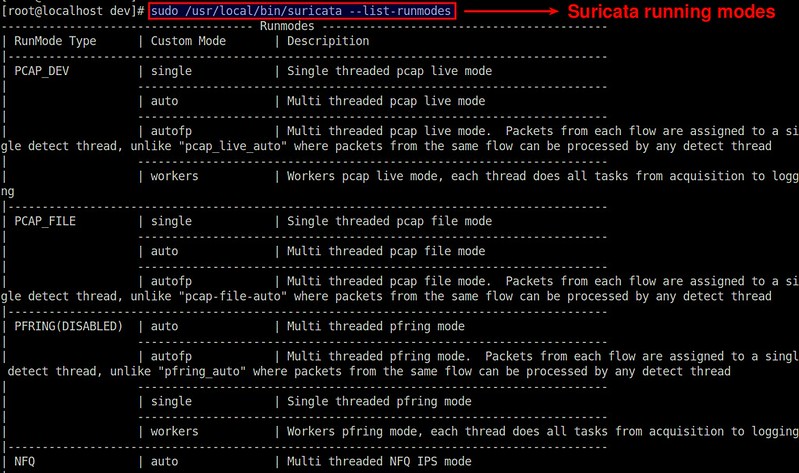

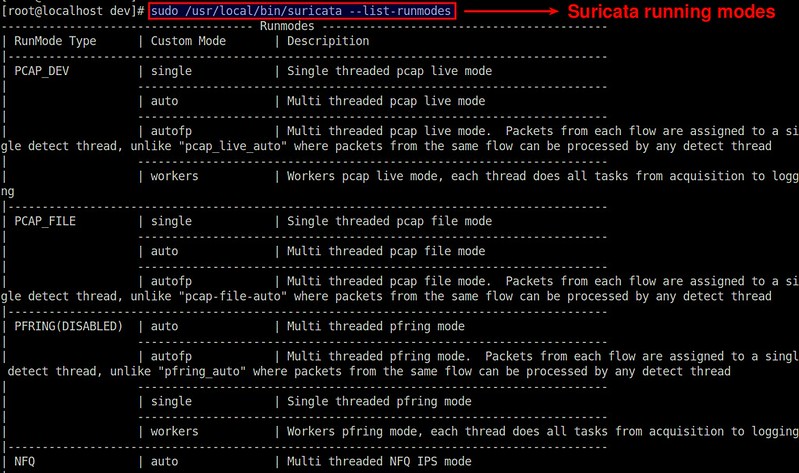

Suricata supports a number of running modes. A runmode determines how different threads are used for IDS. The following command lists all [available runmodes][6].

|

||||

|

||||

$ sudo /usr/local/bin/suricata --list-runmodes

|

||||

|

||||

|

||||

|

||||

The default runmode used by Suricata is autofp (which stands for "auto flow pinned load balancing"). In this mode, packets from each distinct flow are assigned to a single detect thread. Flows are assigned to threads with the lowest number of unprocessed packets.

|

||||

|

||||

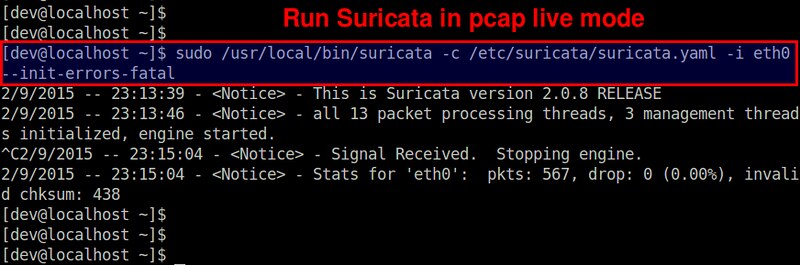

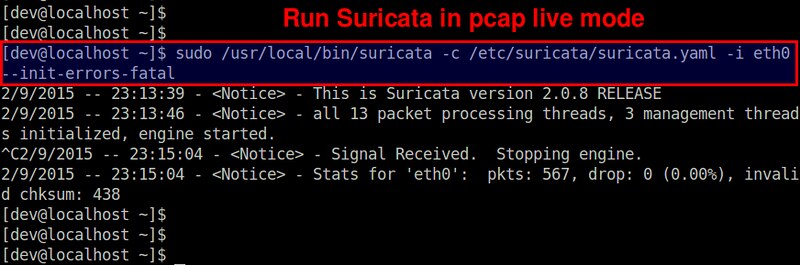

Finally, let's start Suricata, and see it in action.

|

||||

|

||||

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i eth0 --init-errors-fatal

|

||||

|

||||

|

||||

|

||||

In this example, we are monitoring a network interface eth0 on a 8-core system. As shown above, Suricata creates 13 packet processing threads and 3 management threads. The packet processing threads consist of one PCAP packet capture thread, and 12 detect threads (equal to 8*1.5). This means that the packets captured by one capture thread are load-balanced to 12 detect threads for IDS. The management threads are one flow manager and two counter/stats related threads.

|

||||

|

||||

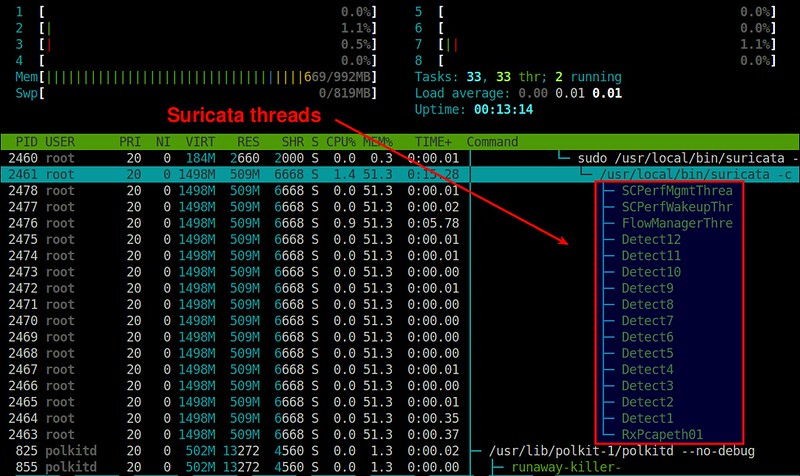

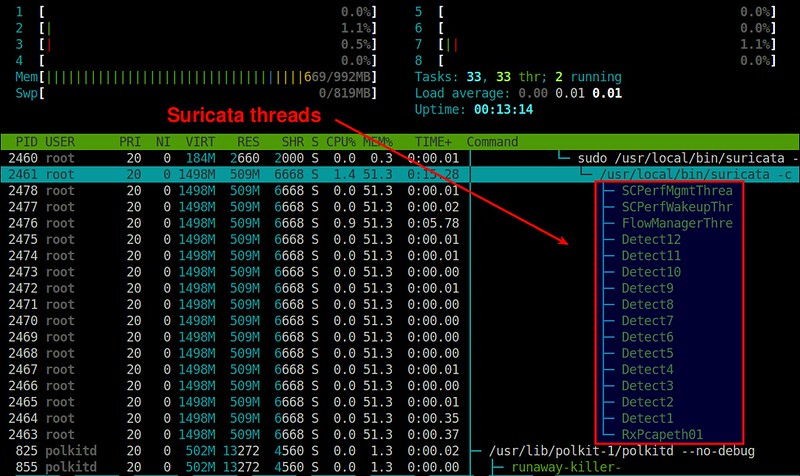

Here is a thread-view of Suricata process (plotted by [htop][7]).

|

||||

|

||||

|

||||

|

||||

Suricata detection logs are stored in /var/log/suricata directory.

|

||||

|

||||

$ tail -f /var/log/suricata/fast.log

|

||||

|

||||

----------

|

||||

|

||||

04/01/2015-15:47:12.559075 [**] [1:2200074:1] SURICATA TCPv4 invalid checksum [**] [Classification: (null)] [Priority: 3] {TCP} 172.16.253.158:22 -> 172.16.253.1:46997

|

||||

04/01/2015-15:49:06.565901 [**] [1:2200074:1] SURICATA TCPv4 invalid checksum [**] [Classification: (null)] [Priority: 3] {TCP} 172.16.253.158:22 -> 172.16.253.1:46317

|

||||

04/01/2015-15:49:06.566759 [**] [1:2200074:1] SURICATA TCPv4 invalid checksum [**] [Classification: (null)] [Priority: 3] {TCP} 172.16.253.158:22 -> 172.16.253.1:46317

|

||||

|

||||

For ease of import, the log is also available in JSON format:

|

||||

|

||||

$ tail -f /var/log/suricata/eve.json

|

||||

|

||||

----------

|

||||

{"timestamp":"2015-04-01T15:49:06.565901","event_type":"alert","src_ip":"172.16.253.158","src_port":22,"dest_ip":"172.16.253.1","dest_port":46317,"proto":"TCP","alert":{"action":"allowed","gid":1,"signature_id":2200074,"rev":1,"signature":"SURICATA TCPv4 invalid checksum","category":"","severity":3}}

|

||||

{"timestamp":"2015-04-01T15:49:06.566759","event_type":"alert","src_ip":"172.16.253.158","src_port":22,"dest_ip":"172.16.253.1","dest_port":46317,"proto":"TCP","alert":{"action":"allowed","gid":1,"signature_id":2200074,"rev":1,"signature":"SURICATA TCPv4 invalid checksum","category":"","severity":3}}

|

||||

|

||||

### Conclusion ###

|

||||

|

||||

In this tutorial, I demonstrated how you can set up Suricata IDS on a multi-core Linux server. Unlike single-threaded [Snort IDS][8], Suricata can easily benefit from multi-core/many-core hardware with multi-threading. There is great deal of customization in Suricata to maximize its performance and detection coverage. Suricata folks maintain [online Wiki][9] quite well, so I strongly recommend you check it out if you want to deploy Suricata in your environment.

|

||||

|

||||

Are you currently using Suricata? If so, feel free to share your experience.

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://xmodulo.com/install-suricata-intrusion-detection-system-linux.html

|

||||

|

||||

作者:[Dan Nanni][a]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://xmodulo.com/author/nanni

|

||||

[1]:http://suricata-ids.org/

|

||||

[2]:https://www.bro.org/

|

||||

[3]:http://suricata-ids.org/download/

|

||||

[4]:http://rules.emergingthreats.net/

|

||||

[5]:http://xmodulo.com/run-program-process-specific-cpu-cores-linux.html

|

||||

[6]:https://redmine.openinfosecfoundation.org/projects/suricata/wiki/Runmodes

|

||||

[7]:http://ask.xmodulo.com/view-threads-process-linux.html

|

||||

[8]:http://xmodulo.com/how-to-compile-and-install-snort-from-source-code-on-ubuntu.html

|

||||

[9]:https://redmine.openinfosecfoundation.org/projects/suricata/wiki

|

||||

@ -1,96 +0,0 @@

|

||||

|

||||

我的Linux系统应该安装的最好的文件系统是什么?

|

||||

================================================================================

|

||||

|

||||

|

||||

文件系统: 它们不是世界上最激动人心的技术,但是仍然很重要。本文我们将细数那些流行的Linux文件系统 - 它们是什么,它们能够做什么,以及它们的目标用户。

|

||||

|

||||

### Ext4 ###

|

||||

|

||||

|

||||

|

||||

如果你曾经安装过Linux,你可能在安装过程中看到过"Ext4"字样。关于这个有一个不错的理由: 它是当前每个可用Linux发行版所选择的文件系统。当然,还有其他的一些选择,但是不可否认的是,Ext4(Extended 4)几乎是所有Linux用户都会选择的文件系统。

|

||||

|

||||

#### 它能做什么? ####

|

||||

|

||||

Ext4拥有你预期的曾经的文件系统(Ext2/Ext3)的所有优点, 同时还带来了一些改进。还有很多内容可以发掘,这里列举出Ext4为你带来的最好的部分:

|

||||

|

||||

- 文件系统日志

|

||||

- 日志校验

|

||||

- 多重块文件的分配

|

||||

- 对Ext2 && Ext3向后兼容

|

||||

- 持续的预分配空闲空间

|

||||

- 改进的文件系统校验(相比于之前的版本)

|

||||

- 当然,同时支持更大的文件

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

Ext4针对那些寻找超级可靠的构建环境或者那些仅仅需要可用环境的用户。这个文件系统不会对你的系统做快照;它甚至没有最好的SSD支持,但是如果你的要求不是太过严格的话,你会觉得它也还不错。

|

||||

|

||||

### BtrFS ###

|

||||

|

||||

|

||||

|

||||

B树(B-tree)文件系统 (也被认为是butterFS,黄油文件系统) 是Oracle为Linux研发的一款文件系统。它是一个全新的文件系统,而且正处于重度开发阶段。Linux社区认为其目前使用上还有些不稳定。BtrFS的核心原则是基于写时复制(copy-on-write). **写时复制**基本上意味着在写入数据前,这份数据的每一比特都有单独的一份副本。当数据写入完毕后,它相应的副本也随之生成。

|

||||

|

||||

#### 它能做什么 ####

|

||||

|

||||

除了支持写时复制之外,BtrFS也能够胜任许多其他的事务 - 事实上,如此多的事务支持以致于它能永久列出一切(数据)。这里列举最值得一提的特性:支持只读快照,文件克隆,子卷,透明压缩,离线文件系统校验,无缝地从ext3&&4转换到BtrFS,在线碎片整理,还支持RAID 0, RAID 1, RAID 5, RAID 6 and RAID 10。

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

BtrFS的开发者门许诺过,该文件系统是当前其他文件系统的新一代替代者。非常正确,虽然目前其处于开发中。它有很多杀手级的特性面向高级用户,也包括基本用户 (包括SSDs上面的表现)。这个文件系统针对那些想要从文件系统中获取更多(特性),以及那些想尝试用写时复制机制做一些事情的用户。

|

||||

|

||||

### XFS ###

|

||||

|

||||

|

||||

|

||||

由Silicon Graphics公司创造开发,XFS是一个高端文件系统,定位于速度和性能。对于性能方面的专注,使得在并行输入输出方面,XFS表现的尤其出色。XFS文件系统能够处理数量庞大的数据,事实上某些XFS用户的数据接近300+TB。

|

||||

|

||||

#### 它能做什么 ####

|

||||

|

||||

XFS是一个经历良好测试的数据存储文件系统,它是为了高性能操作而诞生的。其特性包括:

|

||||

|

||||

- RAID阵列的条纹(striped)模式分配

|

||||

- 文件系统日志

|

||||

- 多种块大小

|

||||

- 直接I/O

|

||||

- 指定速率(guaranteed-rate)I/O

|

||||

- 快照

|

||||

- 在线碎片整理

|

||||

- 在线调整大小

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

XFS针对那些想要一个坚如磐石的文件系统方案的用户。它起源于1993年,并且随着时间的变迁它变得越来越好。如果你有一台家庭服务器,而且你苦恼于如何部署存储环境,那么可以考虑下XFS。它拥有的众多特性(比如快照)能够协助你的文件存储系统。尽管如此,它不局限于服务器端。如果你是一个相对高级一点的用户或者你对BtrFS所承诺的很多特性感兴趣的话,尝试一下XFS。它实现了很多与BtrFS相似的特性,并且没有稳定性方面的问题。

|

||||

|

||||

### Reiser4 ###

|

||||

|

||||

|

||||

|

||||

Reiser4,ReiserFS的继任者,由Namesys公司创造研发。它的诞生追溯到Linspire工程和DARPA。它与众不同的地方在于众多的事务模式。没有一个单一的方式来写入数据;取而代之的是,有很多方式(来写入)。

|

||||

|

||||

#### 它能做什么 ####

|

||||

|

||||

Reiser4拥有着使用多种不同事务模式的独特能力。它能够使用写时复制模式 (像BtrFS),任意位置写入(write-anywhere),日志,以及超级事务模式。它在ReiserFS的基础上做了许多的改进,包括更好的基于漫游日志的文件系统日志,对更小的文件较好的支持,以及更快速的目录处理。Reiser4提供了许多功能特性。还有更多的特性可以探讨,不过简单来讲,相比于ReiserFS它对众多新增特性做了非常大的改进。

|

||||

|

||||

#### 目标用户 ####

|

||||

|

||||

Resier4适合那些想要将一个文件系统应用到多中场景下的用户。可能你想在一台机器上使用copy-on-write机制,在另一台机器上使用write-anywhere机制,还会在另一台机器上使用超级事务,而你又不希望使用多种不同类型的文件系统来完成这项任务。Reiser4是适合这种情况的完美方案。

|

||||

|

||||

### 结论 ###

|

||||

|

||||

Linux上有许多可用的文件系统。每个文件系统都有其特定的用途,以便于特定用户解决不同的问题。本文的焦点集中在平台上文件系统的主流的选择。毫无疑问,其它的场景下还有一些别的选择。

|

||||

|

||||

你在Linux上最喜欢的文件系统是什么?在下面(的评论区)告诉我们吧!

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.maketecheasier.com/best-file-system-linux/

|

||||

|

||||

作者:[Derrik Diener][a]

|

||||

译者:[icecoobe](https://github.com/icecoobe)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://www.maketecheasier.com/author/derrikdiener/

|

||||

@ -0,0 +1,203 @@

|

||||

如何在Linux系统上安装Suricata入侵检测系统

|

||||

================================================================================

|

||||

|

||||

随着安全威胁的不断发生,入侵检测系统(IDS)在如今的数据中心环境中显得尤为必要。然而,随着越来越多的服务器将他们的网卡升级到10GB/40GB网络,对如此线路上的硬件进行计算密集型的入侵检测越来越困难。其中一种扩展入侵检测系统性能的途径是**多线程入侵检测系统**,它将CPU密集型的深度包检测工作并行的分配给多个并发任务来完成。这样的并行检测可以充分利用多核硬件的优势来轻松扩展入侵检测系统的吞吐量。在这方面有两个知名的开源项目,分别是[Suricata][1] 和 [Bro][2]。

|

||||

|

||||

这个教程里,我会向大家演示**如何在Linux服务器上安装和配置Suricata入侵检测系统**

|

||||

|

||||

### 在Linux上安装Suricata IDS ###

|

||||

|

||||

让我们从源文件来构建 Suricata,但在此之前,需要按如下所示安装几个依赖包先。

|

||||

|

||||

#### 在Debian, Ubuntu 或者 Linux Mint 操作系统上安装依赖包 ####

|

||||

|

||||

$ sudo apt-get install wget build-essential libpcre3-dev libpcre3-dbg automake autoconf libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libjansson-dev

|

||||

|

||||

#### 在CentOS, Fedora 或者 RHEL 操作系统上安装依赖包 ####

|

||||

|

||||

$ sudo yum install wget libpcap-devel libnet-devel pcre-devel gcc-c++ automake autoconf libtool make libyaml-devel zlib-devel file-devel jansson-devel nss-devel

|

||||

|

||||

一旦将所有依赖包安装完毕,我们就可以继续安装 Suricata 了。

|

||||

|

||||

|

||||

首先从 [http://suricata-ids.org/download/][3] 下载 Suricata 源代码,然后构建它。撰写这篇文章的时候,其最新版本号为 2.0.8 。

|

||||

|

||||

$ wget http://www.openinfosecfoundation.org/download/suricata-2.0.8.tar.gz

|

||||

$ tar -xvf suricata-2.0.8.tar.gz

|

||||

$ cd suricata-2.0.8

|

||||

$ ./configure --sysconfdir=/etc --localstatedir=/var

|

||||

|

||||

以下是配置信息的样例。

|

||||

|

||||

Suricata Configuration:

|

||||

AF_PACKET support: yes

|

||||

PF_RING support: no

|

||||

NFQueue support: no

|

||||

NFLOG support: no

|

||||

IPFW support: no

|

||||

DAG enabled: no

|

||||

Napatech enabled: no

|

||||

Unix socket enabled: yes

|

||||

Detection enabled: yes

|

||||

|

||||

libnss support: yes

|

||||

libnspr support: yes

|

||||

libjansson support: yes

|

||||

Prelude support: no

|

||||

PCRE jit: yes

|

||||

LUA support: no

|

||||

libluajit: no

|

||||

libgeoip: no

|

||||

Non-bundled htp: no

|

||||

Old barnyard2 support: no

|

||||

CUDA enabled: no

|

||||

|

||||

现在可以编译、安装了。

|

||||

|

||||

$ make

|

||||

$ sudo make install

|

||||

|

||||

Suricata 源代码带有默认的配置文件。按照如下方法安装这些默认配置文件即可。

|

||||

|

||||

$ sudo make install-conf

|

||||

|

||||

正如你所料,如果没有IDS规则集的话,Suricata 毛用没有。幸好 Makefile 为我们提供了 IDS 规则集的安装选项。安装方法如下。

|

||||

|

||||

|

||||

$ sudo make install-rules

|

||||

|

||||

以上的规则安装命令会从 [EmergingThreats.net][4] 上下载可用的现存社区规则集快照,并且将其存储在 /etc/suricata/rules 目录下。

|

||||

|

||||

|

||||

|

||||

### 首次配置 Suricata IDS ###

|

||||

|

||||

现在到了配置 Suricata 的时候了。配置文件的位置是 **/etc/suricata/suricata.yaml**。参照以下命令,用文本编辑器打开这个文件。

|

||||

|

||||

$ sudo vi /etc/suricata/suricata.yaml

|

||||

|

||||

文件中有一些基本的配置供你使用。

|

||||

|

||||

为"default-log-dir"关键字指定Suricata日至文件所在的位置。

|

||||

|

||||

default-log-dir: /var/log/suricata/

|

||||

|

||||

在"vars"部分下方,你会发现几项对 Suricata 来说很重要变量。"HOME_NET"变量需要指定 Suricata 检查的网络。被分配给 EXTERNAL_NET 变量的 "!$HOME_NET" 代表除本地网络之外的其他网络。"XXX_PORTS"变量用来辨别不同服务所用到的端口号。需要注意的是无论使用什么端口,Suricata 都可以自动检测HTTP流量。所以是不是正确指定端口就显得没那么重要了。

|

||||

|

||||

|

||||

vars:

|

||||

HOME_NET: "[192.168.122.0/24]"

|

||||

EXTERNAL_NET: "!$HOME_NET"

|

||||

HTTP_PORTS: "80"

|

||||

SHELLCODE_PORTS: "!80"

|

||||

SSH_PORTS: 22

|

||||

|

||||

"host-os-policy" 部分用于防御利用操作系统网络栈(例如:TCP reassembly)的自身行为来逃避检测的一些知名攻击手段。作为对策,通过针对目标操作系统而对检测引擎算法进行微调,现代IDC提供了“基于目标”的检测手段。因此,如果你知道某台主机运行了什么操作系统的话,将这个信息提供给 Suricata 就可以大幅提高检测的成功率。这就是 "host-os-policy" 存在的意义。本例中,默认的IDC对策是Linux系统。如果针对某个IP地址没有指定操作系统信息,Suricata 会默认应用基于Linux系统的检测策略。当捕获到对192.168.122.0/28 和 192.168.122.155通讯时,Suricata就会应用基于Windows系统的检测策略。

|

||||

|

||||

host-os-policy:

|

||||

# These are Windows machines.

|

||||

windows: [192.168.122.0/28, 192.168.122.155]

|

||||

bsd: []

|

||||

bsd-right: []

|

||||

old-linux: []

|

||||

# Make the default policy Linux.

|

||||

linux: [0.0.0.0/0]

|

||||

old-solaris: []

|

||||

solaris: ["::1"]

|

||||

hpux10: []

|

||||

hpux11: []

|

||||

irix: []

|

||||

macos: []

|

||||

vista: []

|

||||

windows2k3: []

|

||||

|

||||

在 "threading" 部分下,你可以为不同的 Suricata 线程指定CPU关联。默认状态下,[CPU 关联][5] 是被禁止使用的 ("set-cpu-affinity: no"),这意味着 Suricata 会分配其线程到所有可用的CPU核心上。Suricata 会默认为每一个CPU核心创建一个检测线程。你可以通过指定 "detect-thread-ratio: N" 来调整此行为。此处会创建 N*M 个检测线程,M代表CPU核心总数。

|

||||

|

||||

threading:

|

||||

set-cpu-affinity: no

|

||||

detect-thread-ratio: 1.5

|

||||

|

||||

通过以上对线程的设置,Suricata会创建 1.5*M 个检测线程,M是系统的CPU核心总数。

|

||||

|

||||

如果你想对Suricata配置有更多的了解,可以去翻阅默认配置文件。里边配有有大量的注释以供你清晰理解。

|

||||

|

||||

### 使用Suricata进行入侵监控 ###

|

||||

|

||||

现在是时候让 Suricata 跑起来了,但在这之前还有一个步骤需要去完成。

|

||||

|

||||

当你使用 pcap捕获模式 的时候,强烈建议关闭Suricata监听网卡上的任何的包卸载(例如 LRO/GRO)功能。这些功能会干扰包的实时捕获行为。

|

||||

|

||||

按照以下方法关闭 eth0 接口的 LRO/GRO 功能。

|

||||

|

||||

$ sudo ethtool -K eth0 gro off lro off

|

||||

|

||||

这里要注意,在使用部分网卡的情况下,你会看到如下警告信息。忽略它们就行了,这些信息只不过告诉你你的网卡不支持LRO功能而已。

|

||||

|

||||

Cannot change large-receive-offload

|

||||

|

||||

Suricata 支持许多运行模式。运行模式决定着IDC会使用何种线程。以下命令可以查看所有 [可用的运行模式][6]。

|

||||

|

||||

$ sudo /usr/local/bin/suricata --list-runmodes

|

||||

|

||||

|

||||

|

||||

|

||||

Suricata 使用的默认运行模式是autofp("auto flow pinned load balancing"==“自动流绑定负载均衡” 的缩写)。这个模式下,来自某一个流的包会被分配到一个单独的检测线程中。这些流会根据未被处理的包的最低数量来分配相应的线程。

|

||||

|

||||

最后,让我们将 Suricata 运行起来,看看它表现如何。

|

||||

|

||||

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i eth0 --init-errors-fatal

|

||||

|

||||

|

||||

|

||||

本例中,我们在一个8核心系统中监控eth0网络接口。如上所示,Suricata 创建了13个包处理线程和3个管理线程。包处理线程中包括一个PCAP包捕获线程,12个检测线程(由8*1.5得出)。这表示IDS内的1个包捕获线程均衡负载到12个检测线程中。管理线程包括1个流管理和2个计数/统计相关线程。

|

||||

|

||||

Here is a thread-view of Suricata process (plotted by [htop][7]).

|

||||

以下是一个关于Suricata处理的线程截图(由 [htop][7] 绘制)。

|

||||

|

||||

|

||||

|

||||

Suricata检测日志存储在 /var/log/suricata 目录下。

|

||||

|

||||

$ tail -f /var/log/suricata/fast.log

|

||||

|

||||

----------

|

||||

|

||||

04/01/2015-15:47:12.559075 [**] [1:2200074:1] SURICATA TCPv4 invalid checksum [**] [Classification: (null)] [Priority: 3] {TCP} 172.16.253.158:22 -> 172.16.253.1:46997

|

||||

04/01/2015-15:49:06.565901 [**] [1:2200074:1] SURICATA TCPv4 invalid checksum [**] [Classification: (null)] [Priority: 3] {TCP} 172.16.253.158:22 -> 172.16.253.1:46317

|

||||

04/01/2015-15:49:06.566759 [**] [1:2200074:1] SURICATA TCPv4 invalid checksum [**] [Classification: (null)] [Priority: 3] {TCP} 172.16.253.158:22 -> 172.16.253.1:46317

|

||||

|

||||

日志也可以提供Json格式,被当做引用实例去使用:

|

||||

|

||||

$ tail -f /var/log/suricata/eve.json

|

||||

|

||||

----------

|

||||

{"timestamp":"2015-04-01T15:49:06.565901","event_type":"alert","src_ip":"172.16.253.158","src_port":22,"dest_ip":"172.16.253.1","dest_port":46317,"proto":"TCP","alert":{"action":"allowed","gid":1,"signature_id":2200074,"rev":1,"signature":"SURICATA TCPv4 invalid checksum","category":"","severity":3}}

|

||||

{"timestamp":"2015-04-01T15:49:06.566759","event_type":"alert","src_ip":"172.16.253.158","src_port":22,"dest_ip":"172.16.253.1","dest_port":46317,"proto":"TCP","alert":{"action":"allowed","gid":1,"signature_id":2200074,"rev":1,"signature":"SURICATA TCPv4 invalid checksum","category":"","severity":3}}

|

||||

|

||||

### 总结 ###

|

||||

|

||||

这篇教程中,我为大家演示了如何在一台多核Linux服务器上安装Suricata入侵检测系统。不同于单线程的 [Snort IDS][8] ,Suricata 可以很容易的从多核硬件的多进程特性所带来的红利中获益。定制Suricata来最大化其效能和检测范围是一个很好的主意。Suricata的粉丝们维护着一个 [在线 Wiki][9],如果你打算将Suricata部署到你的环境中,我强烈建议你去那儿取取经。

|

||||

|

||||

如果你现在已经开始使用Suricata了的话,把你的经验也分享出来吧。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://xmodulo.com/install-suricata-intrusion-detection-system-linux.html

|

||||

|

||||

作者:[Dan Nanni][a]

|

||||

译者:[mr-ping](https://github.com/mr-ping)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://xmodulo.com/author/nanni

|

||||

[1]:http://suricata-ids.org/

|

||||

[2]:https://www.bro.org/

|

||||

[3]:http://suricata-ids.org/download/

|

||||

[4]:http://rules.emergingthreats.net/

|

||||

[5]:http://xmodulo.com/run-program-process-specific-cpu-cores-linux.html

|

||||

[6]:https://redmine.openinfosecfoundation.org/projects/suricata/wiki/Runmodes

|

||||

[7]:http://ask.xmodulo.com/view-threads-process-linux.html

|

||||

[8]:http://xmodulo.com/how-to-compile-and-install-snort-from-source-code-on-ubuntu.html

|

||||

[9]:https://redmine.openinfosecfoundation.org/projects/suricata/wiki

|

||||

@ -1,54 +0,0 @@

|

||||

IPv6因特网中的隐私保护和网络管理器

|

||||

======================

|

||||

|

||||

IPv6的使用量正在不断增加,让我们始料未及的是,伴随这个协议不断增加的使用量,大量隐私问题涌现出来。互联网社区在积极发表相关解决方案,当前状况是怎样的呢?网络管理器又是如何跟上的呢?让我们来瞧瞧吧!

|

||||

|

||||

|

||||

|

||||

## 通过IPv6方式连接的主机的特性

|

||||

|

||||

通过IPv6方式激活的结点(译者注:结点在网络中指一个联网的设备)不需要类似IPv4网络中[DHCP](https://tools.ietf.org/html/rfc2132)服务器的中央机构来配置他们的地址。它们发现自己所在的网络然后通过生成主机部分来[自主生成地址](https://tools.ietf.org/html/rfc2132)。这种方式使得网络配置更加简单,并且能够更好的扩展到更大规模的网络。然而,这种方式也有一些缺点。首先,这个结点需要确保它的地址不会和网络上其他结点冲突。其次,如果这个结点在进入的每一个网络中使用相同的主机部分,它的运动就可以被追踪,如此一来,隐私便处于危险之中。

|

||||

|

||||

负责制定因特网标准的组织Internet工程任务组(Internet Engineering Task Force,IETF)[意识到了这个问题](https://tools.ietf.org/html/draft-iesg-serno-privacy-00),这个组织建议取消使用硬件序列号来识别网络上的结点。

|

||||

|

||||

但实际的实施情况是怎样的呢?

|

||||

|

||||

地址唯一性问题可以通过[重复地址检测(Duplicate Address Detection, DAD)](https://tools.ietf.org/html/rfc4862#section-5.4)机制来解决。当结点为自身创建地址的时候,他首先通过[邻居发现协议(Neighbor Discovery Protocol)](https://tools.ietf.org/html/rfc4861)(一种不同于IPv4 [ARP](https://tools.ietf.org/html/rfc826)协议的机制)来检查另一个结点是否使用了相同的地址。当它发现地址已经被使用,它必须抛弃掉这个地址。

|

||||

|

||||

解决另一个问题——隐私问题,有一点困难。一个IP地址(无论IPv4或IPv6)由网络部分和主机部分组成(译者注:网络部分用来划分子网,主机部分用来从相应子网中找到具体的主机)。主机查找出相关的网络部分,并且生成主机部分。传统上它只使用了源自网络硬件(MAC)地址的接口识别器。MAC地址在硬件制造的时候就被设置好了,它可以唯一的识别机器。这样就确保了地址的稳定性和唯一性。这对避免地址冲突来说是件好事,但是对隐私来说一点也不好。主机部分在不同网络下保持恒定意味着机器在进入不同网络时可以被唯一的识别。这在协议制定的时候看起来无可非议,但是随着IPv6的流行,人们对于隐私问题的担忧也愈演愈烈。幸运的是,解决办法还是有的。

|

||||

|

||||

## 进入隐私扩展

|

||||

|

||||

Pv4的最大问题——地址枯竭,已经不是什么秘密。对IPv6来说,这一点不再成立,事实上,使用IPv6的主机能够相当大方的利用地址。多个IPv6地址对应一块网卡绝对没有任何错误,正好相反,这是一种标准情形。最起码每个结点都有一个“本地连接地址”,它被用来与同一物理链路的结点联络。当网络包含了一个连接其他网络的路由器,这个网络中的每一个结点都有一个与每个直接连接网络联络的地址。如果主机在相同网络有更多的地址,结点(译者注:指路由器)将接受它们全部的传入流量。对于输出连接,它会把地址显示给远程主机,内核会挑选最适合的地址。但到底是哪一个呢?

|

||||

|

||||

隐私扩展可用时,就像[RFC4941](https://tools.ietf.org/html/rfc4941)定义的那样,时常会生成带有随机主机部分的新地址。最新的那个被用于最新的输出连接,与此同时,那些不被使用了的旧地址将被丢弃。这是一个极好的窍略——当固定地址不用于输出连接的时候,主机就不会显示它,但它仍然会接受注意到它的主机的连接。

|

||||

|

||||

但这也存在美中不足之处——某些应用会把地址与用户识别绑定在一起。让我们来考虑一下这种情形,一个web应用在用户认证的时候生成一个HTTP Cookie,但它只接受实施认证的地址的连接。当内核生成了一个新的临时地址,服务器会拒绝使用这个地址的请求,实际上相当于将用户登出。地址是不是建立用户认证的合适机制值得商榷,但这确实是现实中应用程序正在做的。

|

||||

|

||||

## 解救之道——隐私固定寻址

|

||||

|

||||

解决这个问题可能需要另辟蹊径。唯一的(当然咯)地址确实有必要,对于特定网络来说是稳定的,但当用户进入了另一个网络后仍然会变,这样的话追踪就变得几乎不可能。RFC7217介绍了一种如上所述的机制。

|

||||

|

||||

创建隐私固定地址依赖于伪随机值,这个随机值只被主机本身知晓,它不会显示给网络上的其他主机。这个随机值随后被一个密码安全算法加密,一起被加密的还有一些与网络连接的特殊值。这些值包含:用以标识网卡的标识符;网络前缀;对于这个网络来说有可能的其他特殊值,例如无线的SSID。使用安全值使其他主机很难预测结果地址,与此同时,当进入不同的网络时,网络的特殊数据会让地址变得不同。

|

||||

|

||||

这也巧妙的解决了地址重复问题。因为有随机值的存在,冲突也不太可能发生。万一发生了冲突,结果地址会得到重复地址检测失败的记录,这时会生成一个不同的地址而不会断开网络连接。看,这种方式很聪明吧。

|

||||

|

||||

使用隐私固定地址一点儿也不会妨碍隐私扩展。你可以在使用RFC4941所描述的临时地址的同时使用[RFC7217](https://tools.ietf.org/html/rfc7217)中的固定地址。

|

||||

|

||||

## 网络管理器处于什么样的状况?

|

||||

|

||||

我们已经在网络管理器1.0.4版本中实现了隐私扩展。在这个版本中,隐私扩展默认开启。你可以用ipv6.ip6-privacy参数来控制它。

|

||||

|

||||

在网络管理器1.2版本中,我们将会加入固定隐私寻址。应该指出的是,目前的隐私扩展还不符合这种需求。我们可以使用ipv6.addr-gen-mode参数来控制这个特性。如果它被设置成固定隐私,那么将会使用固定隐私寻址。设置成“eui64”或者干脆不设置它将会保持传统的默认寻址方式。

|

||||

|

||||

敬请期待明年,也就是2016年年初网络管理器1.2版本的发布吧!如果你想尝试一下最新的版本,不妨试试Fedora Rawhide,它最终会变成Fedora24。

|

||||

|

||||

*我想感谢Hannes Frederic Sowa,他给了我很有价值的反馈。如果没有他的帮助,这篇文章的作用将会逊色很多。另外,Hannes也是RFC7217所描述机制的内核实现者,当网络管理器不起作用的时候,它将发挥作用。*

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://blogs.gnome.org/lkundrak/2015/12/03/networkmanager-and-privacy-in-the-ipv6-internet/

|

||||

作者:[Lubomir Rintel]

|

||||

译者:[itsang](https://github.com/itsang)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

Loading…

Reference in New Issue

Block a user