mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-03-27 02:30:10 +08:00

PUB:20140924 Canonical Closes nginx Exploit in Ubuntu 14.04 LTS

@geekpi

This commit is contained in:

parent

13112c3e34

commit

eaa8bd4f7b

@ -1,15 +1,14 @@

|

||||

Canonical在Ubuntu 14.04 LTS中关闭了一个nginx漏洞

|

||||

Canonical解决了一个Ubuntu 14.04 LTS中的nginx漏洞

|

||||

================================================================================

|

||||

> 用户不得不升级他们的系统来修复这个漏洞

|

||||

> 用户应该更新他们的系统来修复这个漏洞!

|

||||

|

||||

|

||||

<center></center>

|

||||

|

||||

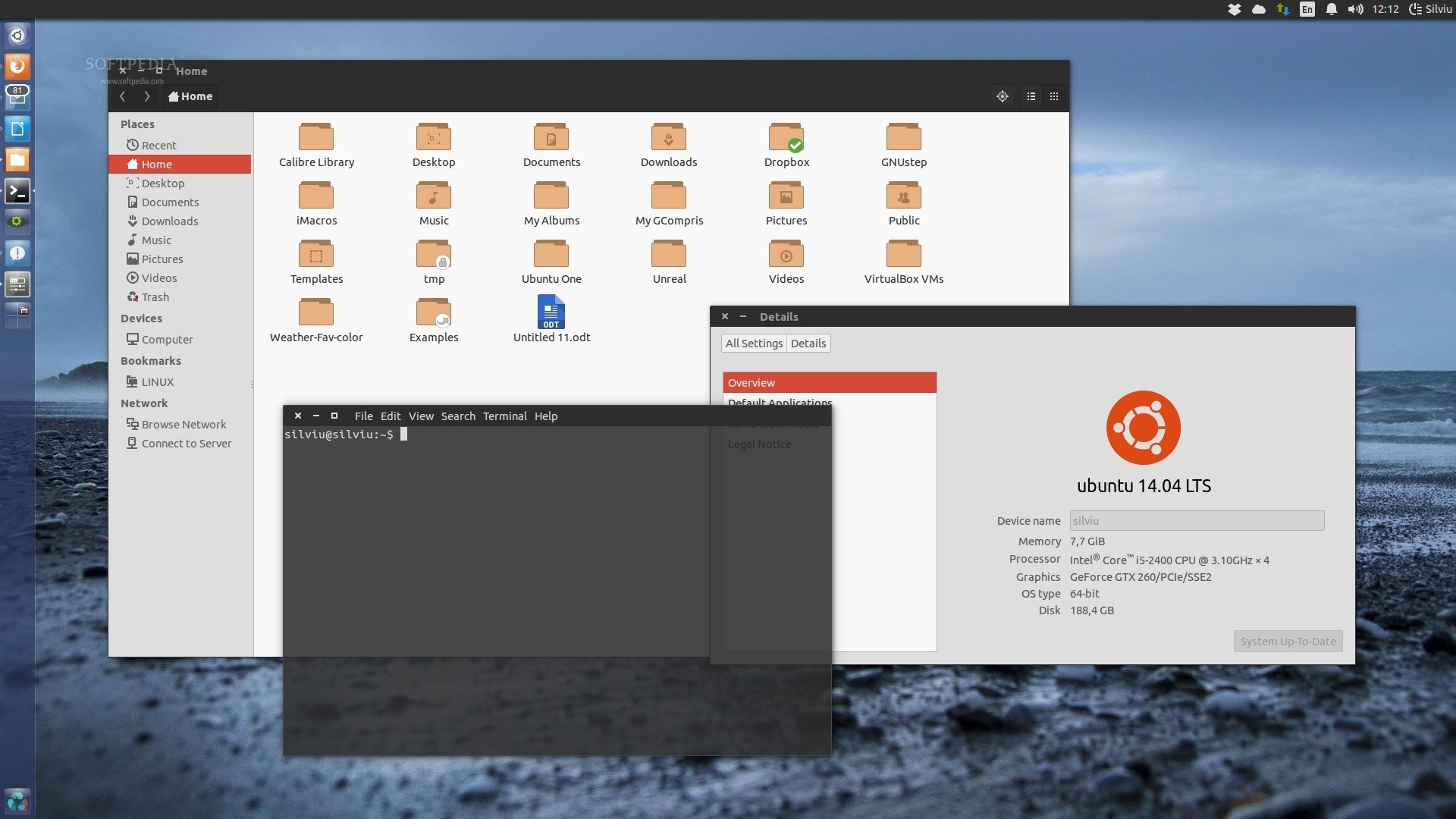

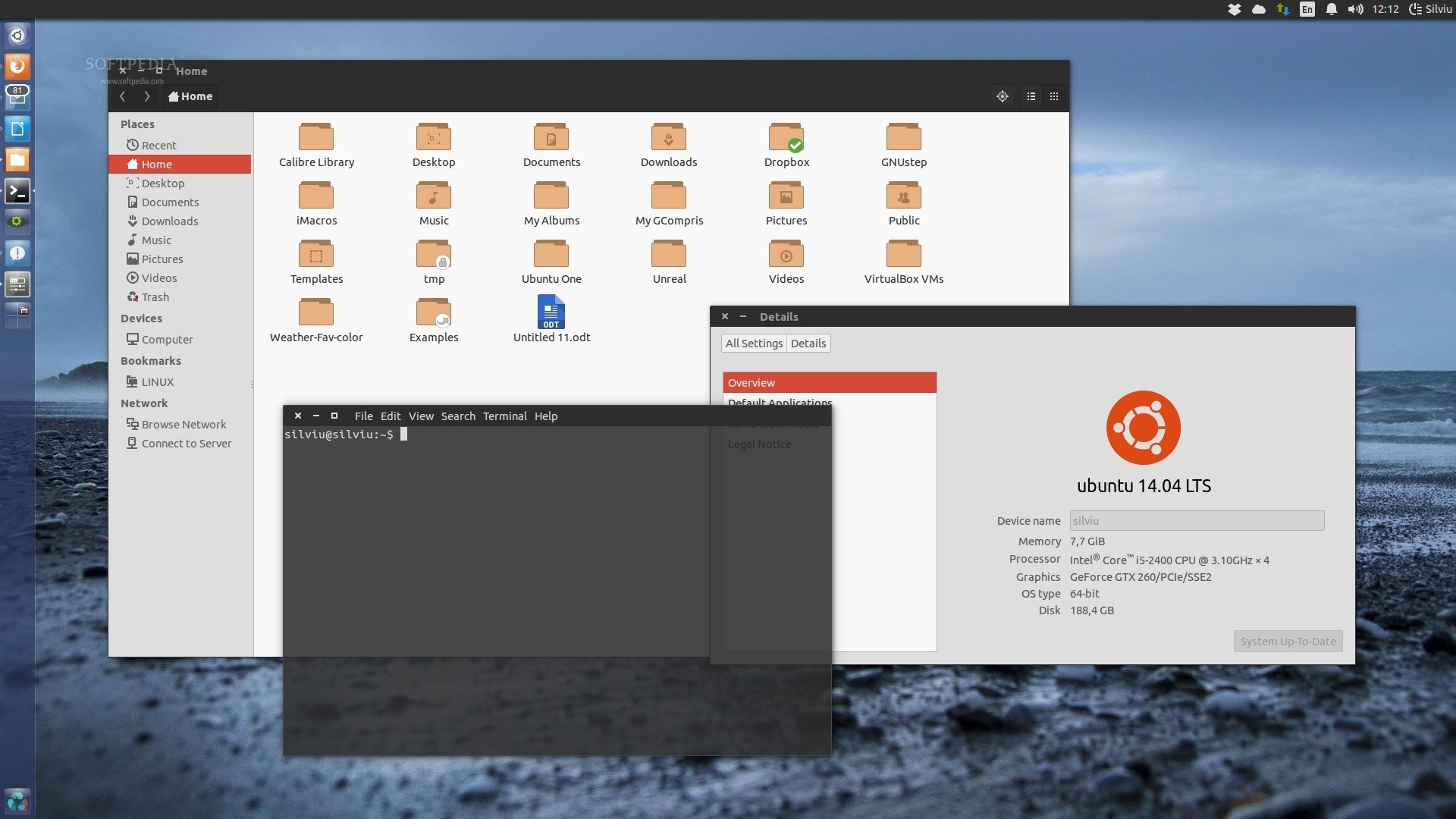

Ubuntu 14.04 LTS

|

||||

<center>*Ubuntu 14.04 LTS*</center>

|

||||

|

||||

**Canonical已经在安全公告中公布了这个影响到Ubuntu 14.04 LTS (Trusty Tahr)的nginx漏洞的细节。这个问题已经被确定并被修复了**

|

||||

|

||||

Ubuntu的开发者已经修复了nginx的一个小漏洞。他们解释nginx可能已经被用来暴露网络上的敏感信息。

|

||||

|

||||

Ubuntu的开发者已经修复了nginx的一个小漏洞。他们解释nginx可能已经被利用来暴露网络上的敏感信息。

|

||||

|

||||

根据安全公告,“Antoine Delignat-Lavaud和Karthikeyan Bhargavan发现nginx错误地重复使用了缓存的SSL会话。攻击者可能利用此问题,在特定的配置下,可以从不同的虚拟主机获得信息“。

|

||||

|

||||

@ -23,13 +22,14 @@ Ubuntu的开发者已经修复了nginx的一个小漏洞。他们解释nginx可

|

||||

sudo apt-get dist-upgrade

|

||||

|

||||

在一般情况下,一个标准的系统更新将会进行必要的更改。要应用此修补程序您不必重新启动计算机。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://news.softpedia.com/news/Canonical-Closes-Nginx-Exploit-in-Ubuntu-14-04-LTS-459677.shtml

|

||||

|

||||

作者:[Silviu Stahie][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

Loading…

Reference in New Issue

Block a user