mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-02-19 00:30:12 +08:00

Merge branch 'master' of https://github.com/LCTT/TranslateProject.git

* 'master' of https://github.com/LCTT/TranslateProject.git: (26 commits) Update 20171214 Bash Scripting- Learn to use REGEX (Basics).md Translating by qhwdw 选题: How To Allow/Permit User To Access A Specific File or Folder In Linux Using ACL update at 2017年 12月 15日 星期五 16:14:44 CST Change to Strict Rule PRF&PUB:20171129 Someone Tries to Bring Back Ubuntus Unity from the Dead as an Official Spin.md 放错位置了。。 Translated by qhwdw Fix Check Logic Clean Up Fix: Use Single Bracket Debug CI Fix CI Environment Variable Add Travis CI Integration PRF&PUB:20170413 More Unknown Linux Commands.md 选题: Bash Scripting: Learn to use REGEX (Basics) PRF&PUB:20171116 Introducing security alerts on GitHub.md 选题: How to Install and Use Encryptpad on Ubuntu 16.04 PRF&PUB:20171010 Complete guide for creating Vagrant boxes with VirtualBox.md PRF:20171212 Internet protocols are changing.md ...

This commit is contained in:

commit

e9ab4833c2

2

.travis.yml

Normal file

2

.travis.yml

Normal file

@ -0,0 +1,2 @@

|

||||

language: c

|

||||

script: make -s check

|

||||

45

Makefile

Normal file

45

Makefile

Normal file

@ -0,0 +1,45 @@

|

||||

RULES := rule-source-added \

|

||||

rule-translation-requested \

|

||||

rule-translation-completed \

|

||||

rule-translation-revised \

|

||||

rule-translation-published

|

||||

.PHONY: check match $(RULES)

|

||||

|

||||

CHANGE_FILE := /tmp/changes

|

||||

|

||||

check: $(CHANGE_FILE)

|

||||

echo 'PR #$(TRAVIS_PULL_REQUEST) Changes:'

|

||||

cat $(CHANGE_FILE)

|

||||

echo

|

||||

echo 'Check for rules...'

|

||||

make -k $(RULES) 2>/dev/null | grep '^Rule Matched: '

|

||||

|

||||

$(CHANGE_FILE):

|

||||

git --no-pager diff $(TRAVIS_BRANCH) FETCH_HEAD --no-renames --name-status > $@

|

||||

|

||||

rule-source-added:

|

||||

[ $(shell grep '^A\s\+sources/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) -ge 1 ]

|

||||

[ $(shell grep -v '^A\s\+sources/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) = 0 ]

|

||||

echo 'Rule Matched: $(@)'

|

||||

|

||||

rule-translation-requested:

|

||||

[ $(shell grep '^M\s\+sources/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

[ $(shell cat $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

echo 'Rule Matched: $(@)'

|

||||

|

||||

rule-translation-completed:

|

||||

[ $(shell grep '^D\s\+sources/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

[ $(shell grep '^A\s\+translated/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

[ $(shell cat $(CHANGE_FILE) | wc -l) = 2 ]

|

||||

echo 'Rule Matched: $(@)'

|

||||

|

||||

rule-translation-revised:

|

||||

[ $(shell grep '^M\s\+translated/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

[ $(shell cat $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

echo 'Rule Matched: $(@)'

|

||||

|

||||

rule-translation-published:

|

||||

[ $(shell grep '^D\s\+translated/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

[ $(shell grep '^A\s\+published/[a-zA-Z0-9_-/ ]*\.md' $(CHANGE_FILE) | wc -l) = 1 ]

|

||||

[ $(shell cat $(CHANGE_FILE) | wc -l) = 2 ]

|

||||

echo 'Rule Matched: $(@)'

|

||||

@ -1,19 +1,15 @@

|

||||

更多你所不知道的 Linux 命令

|

||||

============================================================

|

||||

|

||||

|

||||

|

||||

>在这篇文章中和 Carla Schroder 一起探索 Linux 中的一些鲜为人知的强大工具。[CC Zero][2]Pixabay

|

||||

|

||||

本文是一篇关于一些有趣但鲜为人知的工具 `termsaver`、`pv` 和 `calendar` 的文章。`termsaver` 是一个终端 ASCII 锁屏,`pv` 能够测量数据吞吐量并模拟输入。Debian 的 `calendar` 拥有许多不同的日历表,并且你还可以制定你自己的日历表。

|

||||

> 在这篇文章中和 Carla Schroder 一起探索 Linux 中的一些鲜为人知的强大工具。

|

||||

|

||||

|

||||

|

||||

*图片 1: 星球大战屏保。[使用许可][1]*

|

||||

本文是一篇关于一些有趣但鲜为人知的工具 `termsaver`、`pv` 和 `calendar` 的文章。`termsaver` 是一个终端 ASCII 屏保,`pv` 能够测量数据吞吐量并模拟输入。Debian 的 `calendar` 拥有许多不同的日历,并且你还可以制定你自己的日历。

|

||||

|

||||

### 终端屏保

|

||||

|

||||

难道只有图形桌面能够拥有有趣的屏保吗?现在,你可以通过安装 `termsaver` 来享受 ASCII 屏保,比如 matrix(LCTT 译注:电影《黑客帝国》中出现的黑客屏保)、时钟、星球大战以及一系列不太安全的屏保。有趣的屏保将会瞬间占据 NSFW 屏幕。

|

||||

难道只有图形桌面能够拥有有趣的屏保吗?现在,你可以通过安装 `termsaver` 来享受 ASCII 屏保,比如 matrix(LCTT 译注:电影《黑客帝国》中出现的黑客屏保)、时钟、星球大战以及两个<ruby>不太安全<rt>not-safe-for-work</rt></ruby>(NSFW)的屏保。 NSFW 屏保还有很多。

|

||||

|

||||

`termsaver` 可以从 Debian/Ubuntu 的包管理器中直接下载安装,如果你使用别的不包含该软件包的发行版比如 CentOS,那么你可以从 [termsaver.brunobraga.net][7] 下载,然后按照安装指导进行安装。

|

||||

|

||||

@ -34,22 +30,22 @@

|

||||

sysmon displays a graphical system monitor

|

||||

```

|

||||

|

||||

|

||||

|

||||

*图片 1: 星球大战屏保。*

|

||||

|

||||

你可以通过运行命令 `termsaver [屏保名]` 来使用屏保,比如 `termsaver matrix` ,然后按 `Ctrl+c` 停止。你也可以通过运行 `termsaver [屏保名] -h` 命令来获取关于某一个特定屏保的信息。图片 1 来自 `startwars` 屏保,它运行的是古老但受人喜爱的 [Asciimation Wars][8] 。

|

||||

|

||||

那些不太安全的屏保通过在线获取资源的方式运行,我并不喜欢它们,但好消息是,由于 `termsaver` 是一些 Python 的脚本文件,因此,你可以很容易的利用它们连接到任何你想要的 RSS 资源。

|

||||

那些不太安全(NSFW)的屏保通过在线获取资源的方式运行,我并不喜欢它们,但好消息是,由于 `termsaver` 是一些 Python 脚本文件,因此,你可以很容易的利用它们连接到任何你想要的 RSS 资源。

|

||||

|

||||

### pv

|

||||

|

||||

`pv` 命令是一个非常有趣的小工具但却很实用。它的用途是监测数据复制的进程,比如,当你运行 `rsync` 命令或创建一个 `tar` 归档的时候。当你不带任何选项运行 `pv` 命令时,默认参数为:

|

||||

`pv` 命令是一个非常有趣的小工具但却很实用。它的用途是监测数据复制的过程,比如,当你运行 `rsync` 命令或创建一个 `tar` 归档的时候。当你不带任何选项运行 `pv` 命令时,默认参数为:

|

||||

|

||||

* -p :进程

|

||||

|

||||

* -t :时间,到当前总运行时间

|

||||

|

||||

* -e :预计完成时间,这往往是不准确的,因为 `pv` 通常不知道需要移动的数据的大小

|

||||

|

||||

* -r :速率计数器,或吞吐量

|

||||

|

||||

* -b :字节计数器

|

||||

|

||||

一次 `rsync` 传输看起来像这样:

|

||||

@ -90,11 +86,11 @@ typing random stuff to pipe through pv

|

||||

|

||||

普通的 `echo` 命令会瞬间打印一整行内容。通过管道传给 `pv` 之后能够让内容像是重新输入一样的显示出来。我不知道这是否有实际的价值,但是我非常喜欢它。`-L` 选项控制回显的速度,即多少字节每秒。

|

||||

|

||||

`pv` 是一个非常古老且非常有趣的命令,这么多年以来,它拥有了许多的选项,包括有趣的格式化选项,多输出选项,以及传输速度修改器。你可以通过 `man pv` 来查看所有的选项。

|

||||

`pv` 是一个非常古老且非常有趣的命令,这么多年以来,它拥有了许多的选项,包括有趣的格式化选项,多种输出选项,以及传输速度修改器。你可以通过 `man pv` 来查看所有的选项。

|

||||

|

||||

### /usr/bin/calendar

|

||||

|

||||

通过浏览 `/usr/bin` 目录以及其他命令目录和阅读 man 手册,你能够学到很多东西。在 Debian/Ubuntu 上的 `/usr/bin/calendar` 是 BSD 日历的一个变种,但它忽略了月亮历和太阳历。它保留了多个日历包括 `calendar.computer, calendar.discordian, calendar.music` 以及 `calendar.lotr`。在我的系统上,man 手册列出了 `/usr/bin/calendar` 里存在的不同日历。下面这个例子展示了指环王日历接下来的 60 天:

|

||||

通过浏览 `/usr/bin` 目录以及其他命令目录和阅读 man 手册,你能够学到很多东西。在 Debian/Ubuntu 上的 `/usr/bin/calendar` 是 BSD 日历的一个变种,但它漏掉了月亮历和太阳历。它保留了多个日历包括 `calendar.computer, calendar.discordian, calendar.music` 以及 `calendar.lotr`。在我的系统上,man 手册列出了 `/usr/bin/calendar` 里存在的不同日历。下面这个例子展示了指环王日历接下来的 60 天:

|

||||

|

||||

```

|

||||

$ calendar -f /usr/share/calendar/calendar.lotr -A 60

|

||||

@ -108,15 +104,17 @@ Jun 11 Sauron attacks Osgilliath

|

||||

|

||||

又一次很快走到了尽头。你可以花费一些时间来浏览你的文件系统,挖掘更多有趣的命令。

|

||||

|

||||

_你可以他通过来自 Linux 基金会和 edx 的免费课程 ["Introduction to Linux"][5] 来学习更过关于 Linux 的知识_。

|

||||

_你可以通过来自 Linux 基金会和 edx 的免费课程 ["Introduction to Linux"][5] 来学习更过关于 Linux 的知识_。

|

||||

|

||||

(题图:[CC Zero][2] Pixabay)

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.linux.com/learn/intro-to-linux/2017/4/more-unknown-linux-commands

|

||||

|

||||

作者:[ CARLA SCHRODER][a]

|

||||

作者:[CARLA SCHRODER][a]

|

||||

译者:[ucasFL](https://github.com/ucasFL)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,36 +1,45 @@

|

||||

使用 VirtualBox 创建 Vagrant boxes 的完全指南

|

||||

使用 VirtualBox 创建 Vagrant Boxes 的完全指南

|

||||

======

|

||||

Vagrant 是一个用来创建和管理虚拟机环境的工具,常用于建设开发环境。 它在 Docker, VirtualBox, Hyper-V, Vmware , AWS 等技术的基础上构建了一个易于使用且易于复制和重建的环境。

|

||||

|

||||

Vagrant Boxes 简化了软件配置部分的工作并且完全解决了软件开发项目中经常遇到的'它能在我机器上工作'的问题,从而提高开发效率。

|

||||

Vagrant 是一个用来创建和管理虚拟机环境的工具,常用于建设开发环境。 它在 Docker、VirtualBox、Hyper-V、Vmware、AWS 等技术的基础上构建了一个易于使用且易于复制、重建的环境。

|

||||

|

||||

Vagrant Boxes 简化了软件配置部分的工作,并且完全解决了软件开发项目中经常遇到的“它能在我机器上工作”的问题,从而提高开发效率。

|

||||

|

||||

在本文中,我们会在 Linux 机器上学习使用 VirtualBox 来配置 Vagrant Boxes。

|

||||

|

||||

### 前置条件

|

||||

|

||||

Vagrant 是基于虚拟化环境运行的,这里我们使用 VirtualBox 来提供虚拟化环境。 关于如何安装 VirutalBox 我们在 "[ **Installing VirtualBox on Linux**][1]" 中有详细描述, 阅读这篇文章并安装 VirtualBox。

|

||||

Vagrant 是基于虚拟化环境运行的,这里我们使用 VirtualBox 来提供虚拟化环境。 关于如何安装 VirutalBox 我们在“[在 Linux 上安装 VirtualBox][1]” 中有详细描述,请阅读该文并安装 VirtualBox。

|

||||

|

||||

安装好 VirtualBox 后,下一步就是配置 Vagrant 了。

|

||||

|

||||

**(推荐阅读 :[Create your first Docker Container ][2])**

|

||||

- 推荐阅读:[创建你的 Docker 容器][2]

|

||||

|

||||

### 安装

|

||||

|

||||

VirtualBox 准备好后,我们来安装最新的 vagrant 包。 在写本文的时刻, Vagrant 的最新版本为 2.0.0。 使用下面命令下载最新的 rpm 文件:

|

||||

VirtualBox 准备好后,我们来安装最新的 vagrant 包。 在写本文的时刻, Vagrant 的最新版本为 2.0.0。 使用下面命令下载最新的 rpm 文件:

|

||||

|

||||

**$ wget https://releases.hashicorp.com/vagrant/2.0.0/vagrant_2.0.0_x86_64.rpm**

|

||||

```

|

||||

$ wget https://releases.hashicorp.com/vagrant/2.0.0/vagrant_2.0.0_x86_64.rpm

|

||||

```

|

||||

|

||||

然后安装这个包:

|

||||

|

||||

**$ sudo yum install vagrant_2.0.0_x86_64.rpm**

|

||||

```

|

||||

$ sudo yum install vagrant_2.0.0_x86_64.rpm

|

||||

```

|

||||

|

||||

如果是 Ubuntu,用下面这个命令来下载最新的 vagrant 包:

|

||||

如果是 Ubuntu,用下面这个命令来下载最新的 vagrant 包:

|

||||

|

||||

**$ wget https://releases.hashicorp.com/vagrant/2.0.0/vagrant_2.0.0_x86_64.deb**

|

||||

```

|

||||

$ wget https://releases.hashicorp.com/vagrant/2.0.0/vagrant_2.0.0_x86_64.deb

|

||||

```

|

||||

|

||||

然后安装它,

|

||||

|

||||

**$ sudo dpkg -i vagrant_2.0.0_x86_64.deb**

|

||||

```

|

||||

$ sudo dpkg -i vagrant_2.0.0_x86_64.deb

|

||||

```

|

||||

|

||||

安装结束后,就该进入配置环节了。

|

||||

|

||||

@ -38,63 +47,72 @@ VirtualBox 准备好后,我们来安装最新的 vagrant 包。 在写本文

|

||||

|

||||

首先,我们需要创建一个目录给 vagrant 来安装我们需要的操作系统,

|

||||

|

||||

**$ mkdir /home/dan**

|

||||

```

|

||||

$ mkdir /home/dan

|

||||

$ cd /home/dan/vagrant

|

||||

```

|

||||

|

||||

**$ cd /home/dan/vagrant**

|

||||

**注意:** 推荐在你的用户主目录下创建 vagrant,否则你可能会遇到本地用户相关的权限问题。

|

||||

|

||||

**注意:-** 推荐在你的用户主目录下创建 vagrant,否则你可能会遇到本地用户相关的权限问题。

|

||||

现在执行下面命令来安装操作系统,比如 CentOS:

|

||||

|

||||

现在执行下面命令来安装操作系统,比如 CentOS:

|

||||

```

|

||||

$ sudo vagrant init centos/7

|

||||

```

|

||||

|

||||

**$ sudo vagrant init centos/7**

|

||||

如果要安装 Ubuntu 则运行:

|

||||

|

||||

如果要安装 Ubuntu 则运行

|

||||

|

||||

**$ sudo vagrant init ubuntu/trusty64**

|

||||

|

||||

![vagrant boxes][3]

|

||||

```

|

||||

$ sudo vagrant init ubuntu/trusty64

|

||||

```

|

||||

|

||||

![vagrant boxes][4]

|

||||

|

||||

这还会在存放 vagrant OS 的目录中创建一个叫做 'Vagrantfile' 的配置文件。它包含了一些关于操作系统,私有 IP 网络,转发端口,主机名等信息。 若我们需要创建一个新的操作系统, 也可以编辑这个问题。

|

||||

这还会在存放 vagrant OS 的目录中创建一个叫做 `Vagrantfile` 的配置文件。它包含了一些关于操作系统、私有 IP 网络、转发端口、主机名等信息。 若我们需要创建一个新的操作系统, 也可以编辑这个问题。

|

||||

|

||||

一旦我们用 vagrant 创建/修改了操作系统,我们可以用下面命令启动它:

|

||||

|

||||

**$ sudo vagrant up**

|

||||

```

|

||||

$ sudo vagrant up

|

||||

```

|

||||

|

||||

这可能要花一些时间,因为这条命令要构建操作系统,它需要从网络上下载所需的文件。 因此根据互联网的速度, 这个过程可能会比较耗时。

|

||||

|

||||

![vagrant boxes][5]

|

||||

|

||||

![vagrant boxes][6]

|

||||

|

||||

这个过程完成后,你就可以使用下面这些命令来管理 vagrant 实例了

|

||||

这个过程完成后,你就可以使用下面这些命令来管理 vagrant 实例了。

|

||||

|

||||

启动 vagrant 服务器

|

||||

启动 vagrant 服务器:

|

||||

|

||||

**$ sudo vagrant up**

|

||||

```

|

||||

$ sudo vagrant up

|

||||

```

|

||||

|

||||

关闭服务器

|

||||

关闭服务器:

|

||||

|

||||

**$ sudo vagrant halt**

|

||||

```

|

||||

$ sudo vagrant halt

|

||||

```

|

||||

|

||||

完全删除服务器

|

||||

完全删除服务器:

|

||||

|

||||

**$ sudo vagrant destroy**

|

||||

```

|

||||

$ sudo vagrant destroy

|

||||

```

|

||||

|

||||

使用 ssh 访问服务器

|

||||

使用 ssh 访问服务器:

|

||||

|

||||

**$ sudo vagrant ssh**

|

||||

```

|

||||

$ sudo vagrant ssh

|

||||

```

|

||||

|

||||

我们可以从 Vagrant Box 的启动过程中得到 ssh 的详细信息(参见上面的截屏)。

|

||||

我们可以从 Vagrant Box 的启动过程中得到 ssh 的详细信息(参见上面的截屏)。

|

||||

|

||||

如果想看创建的 vagrant OS,可以打开 virtualbox 然后你就能看在 VirtualBox 创建的虚拟机中找到它了。 如果在 VirtualBox 中没有找到, 使用 sudo 权限打开 virtualbox, 然后应该就能看到了。

|

||||

|

||||

![vagrant boxes][7]

|

||||

如果想看创建的 vagrant OS,可以打开 VirtualBox,然后你就能在 VirtualBox 创建的虚拟机中找到它了。 如果在 VirtualBox 中没有找到, 使用 `sudo` 权限打开 virtualbox, 然后应该就能看到了。

|

||||

|

||||

![vagrant boxes][8]

|

||||

|

||||

**注意:-** 在 Vagrant 官方网站(<https://app.vagrantup.com/boxes/search>)上可以下载预先配置好的 Vagrant OS。

|

||||

**注意:** 在 [Vagrant 官方网站](https://app.vagrantup.com/boxes/search)上可以下载预先配置好的 Vagrant OS。

|

||||

|

||||

这就是本文的内容了。如有疑问请在下方留言,我们会尽快回复。

|

||||

|

||||

@ -104,7 +122,7 @@ via: http://linuxtechlab.com/creating-vagrant-virtual-boxes-virtualbox/

|

||||

|

||||

作者:[Shusain][a]

|

||||

译者:[lujun9972](https://github.com/lujun9972)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,8 +1,7 @@

|

||||

介绍 GitHub 上的安全警报

|

||||

====================================

|

||||

|

||||

|

||||

上个月,我们用依赖关系图让你更容易跟踪你代码依赖的的项目,目前支持 Javascript 和 Ruby。如今,超过 75% 的 GitHub 项目有依赖,我们正在帮助你做更多的事情,而不只是关注那些重要的项目。在启用依赖关系图后,当我们检测到你的依赖中有漏洞或者来自 Github 社区中建议的已知修复时通知你。

|

||||

上个月,我们用依赖关系图让你更容易跟踪你代码依赖的的项目,它目前支持 Javascript 和 Ruby。如今,超过 75% 的 GitHub 项目有依赖,我们正在帮助你做更多的事情,而不只是关注那些重要的项目。在启用依赖关系图后,当我们检测到你的依赖中有漏洞时会通知你,并给出来自 Github 社区中的已知修复。

|

||||

|

||||

[][1]

|

||||

|

||||

@ -10,33 +9,33 @@

|

||||

|

||||

无论你的项目时私有还是公有的,安全警报都会为团队中的正确人员提供重要的漏洞信息。

|

||||

|

||||

启用你的依赖图

|

||||

**启用你的依赖图:**

|

||||

|

||||

公开仓库将自动启用依赖关系图和安全警报。对于私人仓库,你需要在仓库设置中添加安全警报,或者在 “Insights” 选项卡中允许访问仓库的 “依赖关系图” 部分。

|

||||

|

||||

设置通知选项

|

||||

**设置通知选项:**

|

||||

|

||||

启用依赖关系图后,管理员将默认收到安全警报。管理员还可以在依赖关系图设置中将团队或个人添加为安全警报的收件人。

|

||||

|

||||

警报响应

|

||||

**警报响应:**

|

||||

|

||||

当我们通知你潜在的漏洞时,我们将突出显示我们建议更新的任何依赖关系。如果存在已知的安全版本,我们将使用机器学习和公开数据中选择一个,并将其包含在我们的建议中。

|

||||

当我们通知你潜在的漏洞时,我们将突出显示我们建议更新的任何依赖关系。如果存在已知的安全版本,我们将通过机器学习和公开数据选择一个,并将其包含在我们的建议中。

|

||||

|

||||

### 漏洞覆盖率

|

||||

|

||||

有 [CVE ID][2](公开披露的[国家漏洞数据库][3]中的漏洞)的漏洞将包含在安全警报中。但是,并非所有漏洞都有 CVE ID,甚至许多公开披露的漏洞也没有。随着安全数据的增长,我们将继续更好地识别漏洞。如需更多帮助来管理安全问题,请查看我们的[ GitHub Marketplace 中的安全合作伙伴][4]。

|

||||

有 [CVE ID][2]([国家漏洞数据库][3]公开披露的漏洞)的漏洞将包含在安全警报中。但是,并非所有漏洞都有 CVE ID,甚至许多公开披露的漏洞也没有。随着安全数据的增长,我们将继续更好地识别漏洞。如需更多帮助来管理安全问题,请查看我们的 [GitHub Marketplace 中的安全合作伙伴][4]。

|

||||

|

||||

这是使用世界上最大的开源数据集的下一步,可以帮助你保持代码安全并做到最好。依赖关系图和安全警报目前支持 JavaScript 和 Ruby,并将在 2018 年提供 Python 支持。

|

||||

|

||||

[了解更多关于安全警报][5]

|

||||

- [了解更多关于安全警报][5]

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://github.com/blog/2470-introducing-security-alerts-on-github

|

||||

|

||||

作者:[mijuhan ][a]

|

||||

作者:[mijuhan][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -0,0 +1,41 @@

|

||||

有人试图挽救 Ubuntu Unity ,将其做为官方分支

|

||||

============================================================

|

||||

|

||||

> Ubuntu Unity Remix 将支持九个月。

|

||||

|

||||

|

||||

|

||||

Canonical 在七年之后突然决定抛弃它的 Unity 用户界面影响了许多 Ubuntu 用户,现在看起来有人试图把它从死亡中带回来,成为官方<ruby>分支<rt>spin</rt></ruby>。

|

||||

|

||||

长期 [Ubuntu][1] 成员 Dale Beaudoin 上周在官方的 Ubuntu 论坛上[进行了一项调查][2]来了解社区意向,看看他们是否对随同明年的 Ubuntu 18.04 LTS(Bionic Beaver)一起发布的 Ubuntu Unity Remix 感兴趣,它将支持 9 个月或 5 年。

|

||||

|

||||

有 30 人进行了投票,其中 67% 的人选择了所谓的 Ubuntu Unity Remix 的 LTS(长期支持)版本,33% 的人投票支持 9 个月的支持版本。看起来这个即将到来的 Ubuntu Unity Spin [看起来会成为官方特色版本][3],而这意味着开发它的承诺。

|

||||

|

||||

Dale Beaudoin 表示:“最近的一项民意调查显示,2/3 的人支持 Ubuntu Unity 成为 LTS 发行版,我们应该按照它成为 LTS 和官方特色版的更新周期去努力。我们将尝试使用当前默认的 Ubuntu Bionic Beaver 18.04 的每日构建版本作为平台,每周或每 10 天发布一次更新的 ISO。”

|

||||

|

||||

### Ubuntu Unity 是否会卷土重来?

|

||||

|

||||

正常情况下,最后一个带有 Unity 的 Ubuntu 版本应该是 Ubuntu 17.04(Zesty Zapus),它将在 2018 年 1 月终止支持。当前流行操作系统的稳定版本 Ubuntu 17.10(Artful Artful),是今年早些时候 Canonical CEO [宣布][4]之后第一个默认使用 GNOME 桌面环境的版本,Unity 将不再开发。

|

||||

|

||||

然而,Canonical 仍然在官方软件仓库提供 Unity 桌面环境,所以如果有人想要安装它,只需点击一下即可。但坏消息是,它们支持到 2018 年 4 月发布 Ubuntu 18.04 LTS(Bionic Beaver)之前,所以 Ubuntu Unity Remix 的开发者们将不得不在独立的仓库中继续支持。

|

||||

|

||||

另一方面,我们不相信 Canonical 会改变主意,接受这个 Ubuntu Unity Spin 成为官方的特色版,这意味着他们不会继续开发 Unity,现在只有一小部分人可以做这个开发。最有可能的是,如果对 Ubuntu Unity Remix 的兴趣没有很快消失,那么,这可能会是一个由怀旧社区支持的非官方版本。

|

||||

|

||||

问题是,你会对 Ubuntu Unity Spin 感兴趣么,官方或者非官方?

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://news.softpedia.com/news/someone-tries-to-bring-back-ubuntu-s-unity-from-the-dead-as-an-unofficial-spin-518778.shtml

|

||||

|

||||

作者:[Marius Nestor][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://news.softpedia.com/editors/browse/marius-nestor

|

||||

[1]:http://linux.softpedia.com/downloadTag/Ubuntu

|

||||

[2]:https://community.ubuntu.com/t/poll-unity-7-distro-9-month-spin-or-lts-for-18-04/2066

|

||||

[3]:https://community.ubuntu.com/t/unity-maintenance-roadmap/2223

|

||||

[4]:http://news.softpedia.com/news/canonical-to-stop-developing-unity-8-ubuntu-18-04-lts-ships-with-gnome-desktop-514604.shtml

|

||||

[5]:http://news.softpedia.com/editors/browse/marius-nestor

|

||||

@ -1,214 +0,0 @@

|

||||

Translating by qhwdw

|

||||

# Dynamic linker tricks: Using LD_PRELOAD to cheat, inject features and investigate programs

|

||||

|

||||

**This post assumes some basic C skills.**

|

||||

|

||||

Linux puts you in full control. This is not always seen from everyone’s perspective, but a power user loves to be in control. I’m going to show you a basic trick that lets you heavily influence the behavior of most applications, which is not only fun, but also, at times, useful.

|

||||

|

||||

#### A motivational example

|

||||

|

||||

Let us begin with a simple example. Fun first, science later.

|

||||

|

||||

|

||||

random_num.c:

|

||||

```

|

||||

#include <stdio.h>

|

||||

#include <stdlib.h>

|

||||

#include <time.h>

|

||||

|

||||

int main(){

|

||||

srand(time(NULL));

|

||||

int i = 10;

|

||||

while(i--) printf("%d\n",rand()%100);

|

||||

return 0;

|

||||

}

|

||||

```

|

||||

|

||||

Simple enough, I believe. I compiled it with no special flags, just

|

||||

|

||||

> ```

|

||||

> gcc random_num.c -o random_num

|

||||

> ```

|

||||

|

||||

I hope the resulting output is obvious – ten randomly selected numbers 0-99, hopefully different each time you run this program.

|

||||

|

||||

Now let’s pretend we don’t really have the source of this executable. Either delete the source file, or move it somewhere – we won’t need it. We will significantly modify this programs behavior, yet without touching it’s source code nor recompiling it.

|

||||

|

||||

For this, lets create another simple C file:

|

||||

|

||||

|

||||

unrandom.c:

|

||||

```

|

||||

int rand(){

|

||||

return 42; //the most random number in the universe

|

||||

}

|

||||

```

|

||||

|

||||

We’ll compile it into a shared library.

|

||||

|

||||

> ```

|

||||

> gcc -shared -fPIC unrandom.c -o unrandom.so

|

||||

> ```

|

||||

|

||||

So what we have now is an application that outputs some random data, and a custom library, which implements the rand() function as a constant value of 42\. Now… just run _random_num _ this way, and watch the result:

|

||||

|

||||

> ```

|

||||

> LD_PRELOAD=$PWD/unrandom.so ./random_nums

|

||||

> ```

|

||||

|

||||

If you are lazy and did not do it yourself (and somehow fail to guess what might have happened), I’ll let you know – the output consists of ten 42’s.

|

||||

|

||||

This may be even more impressive it you first:

|

||||

|

||||

> ```

|

||||

> export LD_PRELOAD=$PWD/unrandom.so

|

||||

> ```

|

||||

|

||||

and then run the program normally. An unchanged app run in an apparently usual manner seems to be affected by what we did in our tiny library…

|

||||

|

||||

###### **Wait, what? What did just happen?**

|

||||

|

||||

Yup, you are right, our program failed to generate random numbers, because it did not use the “real” rand(), but the one we provided – which returns 42 every time.

|

||||

|

||||

###### **But we *told* it to use the real one. We programmed it to use the real one. Besides, at the time we created that program, the fake rand() did not even exist!**

|

||||

|

||||

This is not entirely true. We did not choose which rand() we want our program to use. We told it just to use rand().

|

||||

|

||||

When our program is started, certain libraries (that provide functionality needed by the program) are loaded. We can learn which are these using _ldd_ :

|

||||

|

||||

> ```

|

||||

> $ ldd random_nums

|

||||

> linux-vdso.so.1 => (0x00007fff4bdfe000)

|

||||

> libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007f48c03ec000)

|

||||

> /lib64/ld-linux-x86-64.so.2 (0x00007f48c07e3000)

|

||||

> ```

|

||||

|

||||

What you see as the output is the list of libs that are needed by _random_nums_ . This list is built into the executable, and is determined compile time. The exact output might slightly differ on your machine, but a **libc.so** must be there – this is the file which provides core C functionality. That includes the “real” rand().

|

||||

|

||||

We can have a peek at what functions does libc provide. I used the following to get a full list:

|

||||

|

||||

> ```

|

||||

> nm -D /lib/libc.so.6

|

||||

> ```

|

||||

|

||||

The _nm_ command lists symbols found in a binary file. The -D flag tells it to look for dynamic symbols, which makes sense, as libc.so.6 is a dynamic library. The output is very long, but it indeed lists rand() among many other standard functions.

|

||||

|

||||

Now what happens when we set up the environmental variable LD_PRELOAD? This variable **forces some libraries to be loaded for a program**. In our case, it loads _unrandom.so_ for _random_num_ , even though the program itself does not ask for it. The following command may be interesting:

|

||||

|

||||

> ```

|

||||

> $ LD_PRELOAD=$PWD/unrandom.so ldd random_nums

|

||||

> linux-vdso.so.1 => (0x00007fff369dc000)

|

||||

> /some/path/to/unrandom.so (0x00007f262b439000)

|

||||

> libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007f262b044000)

|

||||

> /lib64/ld-linux-x86-64.so.2 (0x00007f262b63d000)

|

||||

> ```

|

||||

|

||||

Note that it lists our custom library. And indeed this is the reason why it’s code get’s executed: _random_num_ calls rand(), but if _unrandom.so_ is loaded it is our library that provides implementation for rand(). Neat, isn’t it?

|

||||

|

||||

#### Being transparent

|

||||

|

||||

This is not enough. I’d like to be able to inject some code into an application in a similar manner, but in such way that it will be able to function normally. It’s clear if we implemented open() with a simple “ _return 0;_ “, the application we would like to hack should malfunction. The point is to be **transparent**, and to actually call the original open:

|

||||

|

||||

inspect_open.c:

|

||||

```

|

||||

int open(const char *pathname, int flags){

|

||||

/* Some evil injected code goes here. */

|

||||

return open(pathname,flags); // Here we call the "real" open function, that is provided to us by libc.so

|

||||

}

|

||||

```

|

||||

|

||||

Hm. Not really. This won’t call the “original” open(…). Obviously, this is an endless recursive call.

|

||||

|

||||

How do we access the “real” open function? It is needed to use the programming interface to the dynamic linker. It’s simpler than it sounds. Have a look at this complete example, and then I’ll explain what happens there:

|

||||

|

||||

inspect_open.c:

|

||||

|

||||

```

|

||||

#define _GNU_SOURCE

|

||||

#include <dlfcn.h>

|

||||

|

||||

typedef int (*orig_open_f_type)(const char *pathname, int flags);

|

||||

|

||||

int open(const char *pathname, int flags, ...)

|

||||

{

|

||||

/* Some evil injected code goes here. */

|

||||

|

||||

orig_open_f_type orig_open;

|

||||

orig_open = (orig_open_f_type)dlsym(RTLD_NEXT,"open");

|

||||

return orig_open(pathname,flags);

|

||||

}

|

||||

```

|

||||

|

||||

The _dlfcn.h_ is needed for _dlsym_ function we use later. That strange _#define_ directive instructs the compiler to enable some non-standard stuff, we need it to enable _RTLD_NEXT_ in _dlfcn.h_ . That typedef is just creating an alias to a complicated pointer-to-function type, with arguments just as the original open – the alias name is _orig_open_f_type_ , which we’ll use later.

|

||||

|

||||

The body of our custom open(…) consists of some custom code. The last part of it creates a new function pointer _orig_open_ which will point to the original open(…) function. In order to get the address of that function, we ask _dlsym_ to find for us the next “open” function on dynamic libraries stack. Finally, we call that function (passing the same arguments as were passed to our fake “open”), and return it’s return value as ours.

|

||||

|

||||

As the “evil injected code” I simply used:

|

||||

|

||||

inspect_open.c (fragment):

|

||||

|

||||

```

|

||||

printf("The victim used open(...) to access '%s'!!!\n",pathname); //remember to include stdio.h!

|

||||

```

|

||||

|

||||

To compile it, I needed to slightly adjust compiler flags:

|

||||

|

||||

> ```

|

||||

> gcc -shared -fPIC inspect_open.c -o inspect_open.so -ldl

|

||||

> ```

|

||||

|

||||

I had to append _-ldl_ , so that this shared library is linked to _libdl_ , which provides the _dlsym_ function. (Nah, I am not going to create a fake version of _dlsym_ , though this might be fun.)

|

||||

|

||||

So what do I have in result? A shared library, which implements the open(…) function so that it behaves **exactly** as the real open(…)… except it has a side effect of _printf_ ing the file path :-)

|

||||

|

||||

If you are not convinced this is a powerful trick, it’s the time you tried the following:

|

||||

|

||||

> ```

|

||||

> LD_PRELOAD=$PWD/inspect_open.so gnome-calculator

|

||||

> ```

|

||||

|

||||

I encourage you to see the result yourself, but basically it lists every file this application accesses. In real time.

|

||||

|

||||

I believe it’s not that hard to imagine why this might be useful for debugging or investigating unknown applications. Please note, however, that this particular trick is not quite complete, because _open()_ is not the only function that opens files… For example, there is also _open64()_ in the standard library, and for full investigation you would need to create a fake one too.

|

||||

|

||||

#### **Possible uses**

|

||||

|

||||

If you are still with me and enjoyed the above, let me suggest a bunch of ideas of what can be achieved using this trick. Keep in mind that you can do all the above without to source of the affected app!

|

||||

|

||||

1. ~~Gain root privileges.~~ Not really, don’t even bother, you won’t bypass any security this way. (A quick explanation for pros: no libraries will be preloaded this way if ruid != euid)

|

||||

|

||||

2. Cheat games: **Unrandomize.** This is what I did in the first example. For a fully working case you would need also to implement a custom _random()_ , _rand_r()_ _, random_r()_ . Also some apps may be reading from _/dev/urandom_ or so, you might redirect them to _/dev/null_ by running the original _open()_ with a modified file path. Furthermore, some apps may have their own random number generation algorithm, there is little you can do about that (unless: point 10 below). But this looks like an easy exercise for beginners.

|

||||

|

||||

3. Cheat games: **Bullet time. **Implement all standard time-related functions pretend the time flows two times slower. Or ten times slower. If you correctly calculate new values for time measurement, timed _sleep_ functions, and others, the affected application will believe the time runs slower (or faster, if you wish), and you can experience awesome bullet-time action.

|

||||

Or go **even one step further** and let your shared library also be a DBus client, so that you can communicate with it real time. Bind some shortcuts to custom commands, and with some additional calculations in your fake timing functions you will be able to enable&disable the slow-mo or fast-forward anytime you wish.

|

||||

|

||||

4. Investigate apps: **List accessed files.** That’s what my second example does, but this could be also pushed further, by recording and monitoring all app’s file I/O.

|

||||

|

||||

5. Investigate apps: **Monitor internet access.** You might do this with Wireshark or similar software, but with this trick you could actually gain control of what an app sends over the web, and not just look, but also affect the exchanged data. Lots of possibilities here, from detecting spyware, to cheating in multiplayer games, or analyzing & reverse-engineering protocols of closed-source applications.

|

||||

|

||||

6. Investigate apps: **Inspect GTK structures.** Why just limit ourselves to standard library? Let’s inject code in all GTK calls, so that we can learn what widgets does an app use, and how are they structured. This might be then rendered either to an image or even to a gtkbuilder file! Super useful if you want to learn how does some app manage its interface!

|

||||

|

||||

7. **Sandbox unsafe applications.** If you don’t trust some app and are afraid that it may wish to _ rm -rf / _ or do some other unwanted file activities, you might potentially redirect all it’s file IO to e.g. /tmp by appropriately modifying the arguments it passes to all file-related functions (not just _open_ , but also e.g. removing directories etc.). It’s more difficult trick that a chroot, but it gives you more control. It would be only as safe as complete your “wrapper” was, and unless you really know what you’re doing, don’t actually run any malicious software this way.

|

||||

|

||||

8. **Implement features.** [zlibc][1] is an actual library which is run this precise way; it uncompresses files on the go as they are accessed, so that any application can work on compressed data without even realizing it.

|

||||

|

||||

9. **Fix bugs. **Another real-life example: some time ago (I am not sure this is still the case) Skype – which is closed-source – had problems capturing video from some certain webcams. Because the source could not be modified as Skype is not free software, this was fixed by preloading a library that would correct these problems with video.

|

||||

|

||||

10. Manually **access application’s own memory**. Do note that you can access all app data this way. This may be not impressive if you are familiar with software like CheatEngine/scanmem/GameConqueror, but they all require root privileges to work. LD_PRELOAD does not. In fact, with a number of clever tricks your injected code might access all app memory, because, in fact, it gets executed by that application itself. You might modify everything this application can. You can probably imagine this allows a lot of low-level hacks… but I’ll post an article about it another time.

|

||||

|

||||

These are only the ideas I came up with. I bet you can find some too, if you do – share them by commenting!

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://rafalcieslak.wordpress.com/2013/04/02/dynamic-linker-tricks-using-ld_preload-to-cheat-inject-features-and-investigate-programs/

|

||||

|

||||

作者:[Rafał Cieślak ][a]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://rafalcieslak.wordpress.com/

|

||||

[1]:http://www.zlibc.linux.lu/index.html

|

||||

|

||||

|

||||

@ -1,3 +1,5 @@

|

||||

translating by liuxinyu123

|

||||

|

||||

Complete “Beginners to PRO” guide for GIT commands

|

||||

======

|

||||

In our [**earlier tutorial,**][1] we have learned to install git on our machines. In this tutorial, we will discuss how we can use git i.e. various commands that are used with git. So let's start,In our earlier tutorial, we have learned to install git on our machines. In this tutorial, we will discuss how we can use git i.e. various commands that are used with git. So let's start,

|

||||

|

||||

@ -1,3 +1,4 @@

|

||||

Translating by qhwdw

|

||||

# LEAST PRIVILEGE CONTAINER ORCHESTRATION

|

||||

|

||||

|

||||

@ -172,3 +173,5 @@ via: https://blog.docker.com/2017/10/least-privilege-container-orchestration/

|

||||

[10]:https://blog.docker.com/tag/least-privilege-orchestrator/

|

||||

[11]:https://blog.docker.com/tag/tls/

|

||||

[12]:https://diogomonica.com/2017/03/27/why-you-shouldnt-use-env-variables-for-secret-data/

|

||||

|

||||

|

||||

|

||||

@ -1,82 +0,0 @@

|

||||

translating---geekpi

|

||||

|

||||

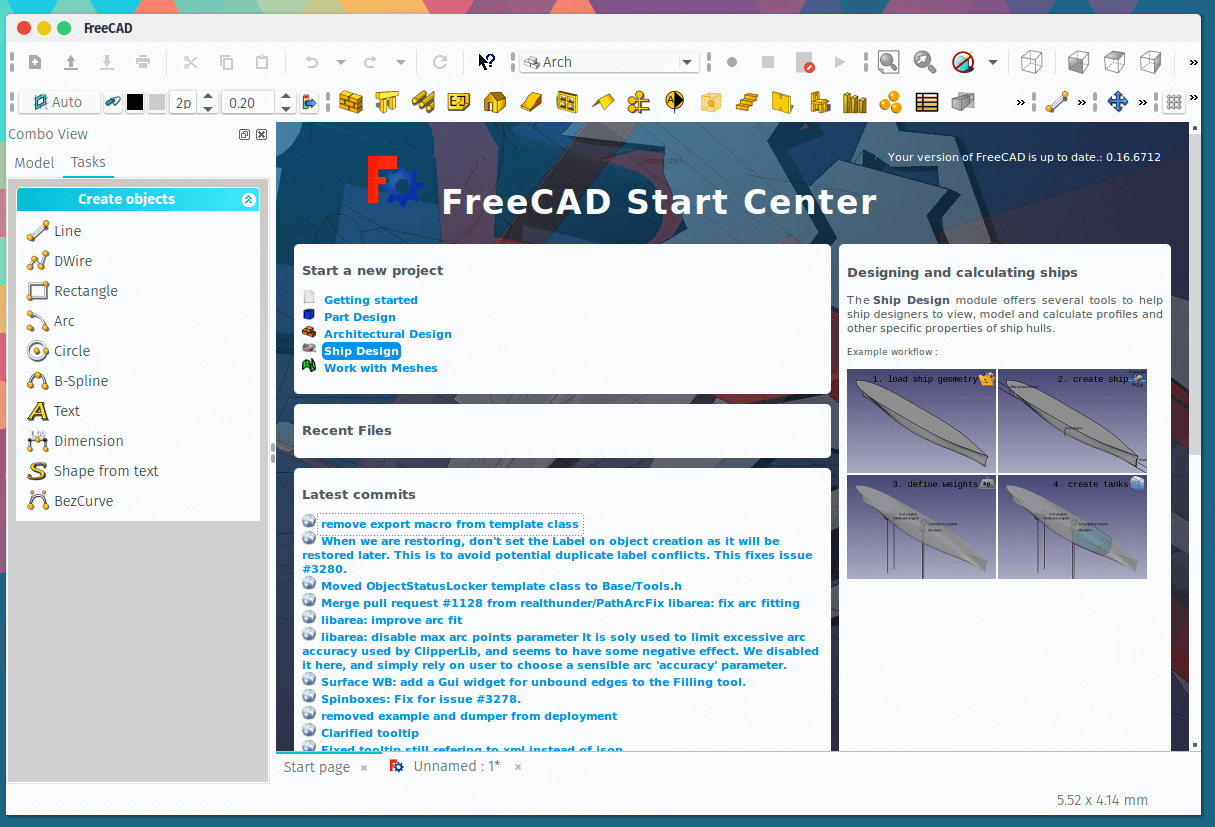

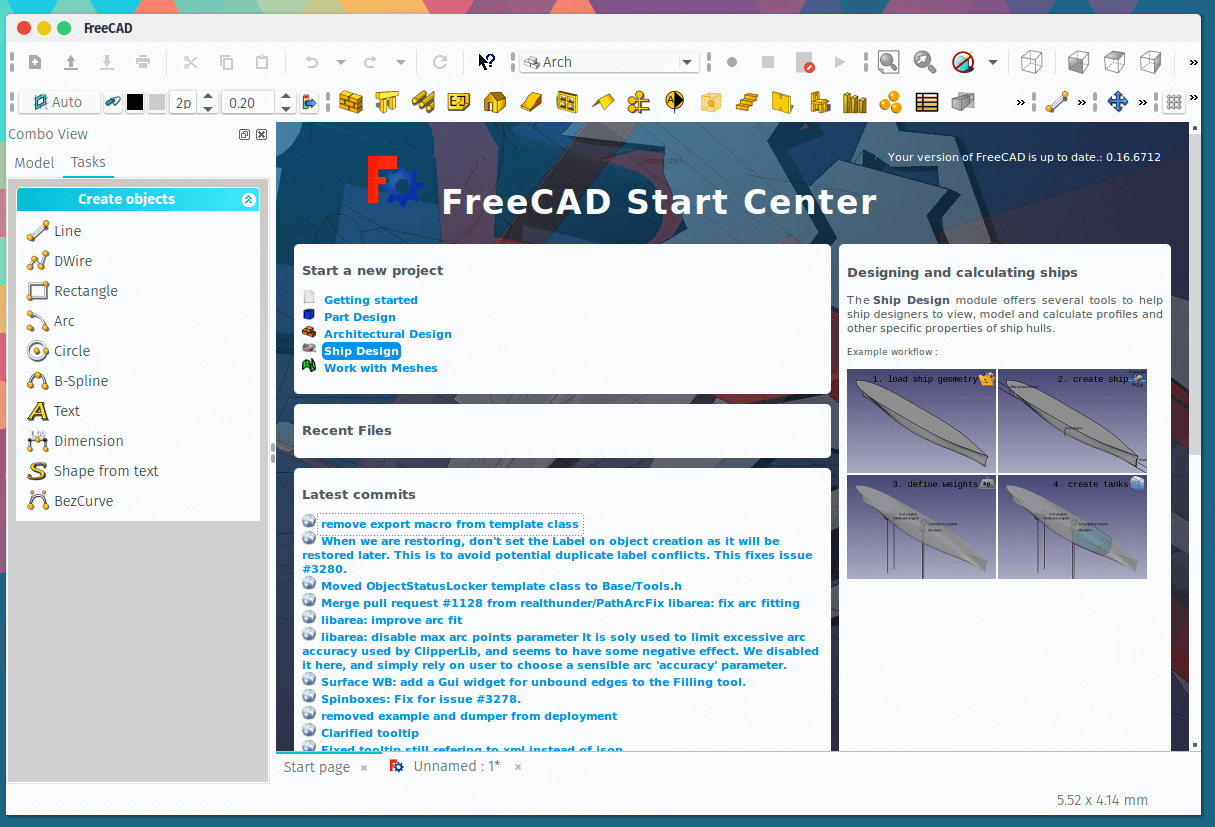

FreeCAD – A 3D Modeling and Design Software for Linux

|

||||

============================================================

|

||||

|

||||

|

||||

[FreeCAD][8] is a cross-platform OpenCasCade-based mechanical engineering and product design tool. Being a parametric 3D modeler it works with PLM, CAx, CAE, MCAD and CAD and its functionalities can be extended using tons of advanced extensions and customization options.

|

||||

|

||||

It features a QT-based minimalist User Interface with toggable panels, layouts, toolbars, a broad Python API, and an Open Inventor-compliant 3D scene representation model (thanks to the Coin 3D library).

|

||||

|

||||

[][9]

|

||||

|

||||

FreeCAD 3D Software

|

||||

|

||||

As is listed on the website, FreeCAD has a coupled of user cases, namely:

|

||||

|

||||

> * The Home User/Hobbyist: Got yourself a project you want to build, have built, or 3D printed? Model it in FreeCAD. No previous CAD experience required. Our community will help you get the hang of it quickly!

|

||||

>

|

||||

> * The Experienced CAD User: If you use commercial CAD or BIM modeling software at work, you will find similar tools and workflow among the many workbenches of FreeCAD.

|

||||

>

|

||||

> * The Programmer: Almost all of FreeCAD’s functionality is accessible to Python. You can easily extend FreeCAD’s functionality, automatize it with scripts, build your own modules or even embed FreeCAD in your own application.

|

||||

>

|

||||

> * The Educator: Teach your students a free software with no worry about license purchase. They can install the same version at home and continue using it after leaving school.

|

||||

|

||||

#### Features in FreeCAD

|

||||

|

||||

* Freeware: FreeCAD is free for everyone to download and use.

|

||||

|

||||

* Open Source: Contribute to the source code on [GitHub][4].

|

||||

|

||||

* Cross-Platform: All Windows, Linux, and Mac users can enjoy the coolness of FreeCAD.

|

||||

|

||||

* A comprehensive [Online Documentation][5].

|

||||

|

||||

* A free [Online Manual][6] for beginners and pros alike.

|

||||

|

||||

* Annotations support e.g. text and dimensions.

|

||||

|

||||

* A built-in Python console.

|

||||

|

||||

* A fully customizable and scriptable UI.

|

||||

|

||||

* An online community for showcasing projects [here][7].

|

||||

|

||||

* Extendable modules for modeling and designing a variety of objects e.g.

|

||||

|

||||

FreeCAD has a lot more features to offer users than we can list here so feel free to see the rest of them on its website’s [Features page][11].

|

||||

|

||||

There are many 3D modeling tools in the market but they are barely free. If you are a modeling engineer, architect, or artist and are looking for an application you can use without necessarily shelling out any cash then FreeCAD is a beautiful open-source project you should check out.

|

||||

|

||||

Give it a test-drive and see if you don’t like it.

|

||||

|

||||

[Download FreeCAD for Linux][13]

|

||||

|

||||

Are you already a FreeCAD user? Which of its features do you enjoy the most and have you come across any alternatives that may go head to head with its abilities?

|

||||

|

||||

Remember that your comments, suggestions, and constructive criticisms are always welcome in the comments section below.

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.fossmint.com/freecad-3d-modeling-and-design-software-for-linux/

|

||||

|

||||

作者:[Martins D. Okoi ][a]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://www.fossmint.com/author/dillivine/

|

||||

[1]:https://www.fossmint.com/author/dillivine/

|

||||

[2]:https://www.fossmint.com/author/dillivine/

|

||||

[3]:https://www.fossmint.com/freecad-3d-modeling-and-design-software-for-linux/#disqus_thread

|

||||

[4]:https://github.com/FreeCAD/FreeCAD

|

||||

[5]:https://www.freecadweb.org/wiki/Main_Page

|

||||

[6]:https://www.freecadweb.org/wiki/Manual

|

||||

[7]:https://forum.freecadweb.org/viewforum.php?f=24

|

||||

[8]:http://www.freecadweb.org/

|

||||

[9]:https://www.fossmint.com/wp-content/uploads/2017/12/FreeCAD-3D-Software.png

|

||||

[10]:https://www.fossmint.com/synfig-an-adobe-animate-alternative-for-gnulinux/

|

||||

[11]:https://www.freecadweb.org/wiki/Feature_list

|

||||

[12]:http://www.tecmint.com/red-hat-rhcsa-rhce-exam-certification-book/

|

||||

[13]:https://www.freecadweb.org/wiki/Download

|

||||

@ -1,3 +1,5 @@

|

||||

translating---geekpi

|

||||

|

||||

How to Search PDF Files from the Terminal with pdfgrep

|

||||

======

|

||||

Command line utilities such as [grep][1] and [ack-grep][2] are great for searching plain-text files for patterns matching a specified [regular expression][3]. But have you ever tried using these utilities to search for patterns in a PDF file? Well, don't! You will not get any result as these tools cannot read PDF files; they only read plain-text files.

|

||||

|

||||

@ -0,0 +1,265 @@

|

||||

tranlating by lujun9972

|

||||

How To Allow/Permit User To Access A Specific File or Folder In Linux Using ACL

|

||||

======

|

||||

When you are come to file or folder permission part, you may first look owner/group/others permission. This can be done through chmod, chown, etc., commands.

|

||||

|

||||

Files and directories have permission sets such as owner (owner or user of the file), group (associated group) and others. However, these permission sets have limitations and doesn't allow users to set different permissions to different users.

|

||||

|

||||

By default Linux has following permission set for files & folders.

|

||||

|

||||

`Files` -> 644 -> -rw-r-r- (User has Read & Write access, Group has Read only access, and Others also has Read only access)

|

||||

`Folders` -> 755 -> drwxr-xr-x (User has Read, Write & Execute access, Group has Read & Execute access, and Others also has the same access)

|

||||

|

||||

For example: By default users can access & edit their own home directory files, also can access associated group files but they can't modify those since group doesn't has write access and it's not advisable to permit group level. Also he/she can't access other users files. In some case multiple users want to access the same file, what will be the solution?

|

||||

|

||||

I have user called `magi` and he wants to modify `httpd.conf` file? how to grant since it's owned by root user. Thus, Access Control Lists (ACLs) were implemented.

|

||||

|

||||

### What Is ACL?

|

||||

|

||||

ACL stands for Access Control List (ACL) provides an additional, more flexible permission mechanism for file systems. It is designed to assist with UNIX file permissions. ACL allows you to give permissions for any user or group to any disc resource. setfacl & getfacl commands help you to manage AcL without any trouble.

|

||||

|

||||

### What Is setfacl?

|

||||

|

||||

setfacl is used to sets Access Control Lists (ACLs) of files and directories.

|

||||

|

||||

### What Is getfacl?

|

||||

|

||||

getfacl - get file access control lists. For each file, getfacl displays the file name, owner, the group, and the Access Control List (ACL). If a directory has a default ACL, getfacl also displays the default ACL.

|

||||

|

||||

### How to check whether ACL is enabled or not?

|

||||

|

||||

Run `tune2fs` command to Check whether ACL is enabled or not.

|

||||

```

|

||||

# tune2fs -l /dev/sdb1 | grep options

|

||||

Default mount options: (none)

|

||||

|

||||

```

|

||||

|

||||

The above output clearly shows that ACL is not enabled for `/dev/sdb1` partition.

|

||||

|

||||

If acl is not listed then you will need to add acl as a mount option. To do so persistently, change the `/etc/fstab` line for `/app` to look like this.

|

||||

```

|

||||

# more /etc/fstab

|

||||

|

||||

UUID=f304277d-1063-40a2-b9dc-8bcf30466a03 / ext4 defaults 1 1

|

||||

/dev/sdb1 /app ext4 defaults,acl 1 1

|

||||

|

||||

```

|

||||

|

||||

Or alternatively, you can add this to the filesystem superblock by using the following command.

|

||||

```

|

||||

# tune2fs -o +acl /dev/sdb1

|

||||

|

||||

```

|

||||

|

||||

Now, change the option in the current run-time without interruption by running the following command.

|

||||

```

|

||||

# mount -o remount,acl /app

|

||||

|

||||

```

|

||||

|

||||

Then run the tune2fs command again to see acl as an option.

|

||||

```

|

||||

# tune2fs -l /dev/sdb1 | grep options

|

||||

Default mount options: acl

|

||||

|

||||

```

|

||||

|

||||

Yes, now i can see the ACLs option on `/dev/sdb1` partition.

|

||||

|

||||

### How to check default ACL values

|

||||

|

||||

To check the default ACL values for a file or directory, use the `getfacl` command followed by `/path to file` or `/path to folder`. Make a note, when you run getfacl command on non ACLs file or folder, it wont shows additional user and mask parameter values.

|

||||

```

|

||||

# getfacl /etc/apache2/apache2.conf

|

||||

|

||||

# file: etc/apache2/apache2.conf

|

||||

# owner: root

|

||||

# group: root

|

||||

user::rw-

|

||||

group::r--

|

||||

other::r--

|

||||

|

||||

```

|

||||

|

||||

### How to Set ACL for files

|

||||

|

||||

Run the setfacl command with below format to set ACL on the given file. In the below example we are going to give a `rwx` access to `magi` user on the `/etc/apache2/apache2.conf` file.

|

||||

```

|

||||

# setfacl -m u:magi:rwx /etc/apache2/apache2.conf

|

||||

|

||||

```

|

||||

|

||||

**Details :**

|

||||

|

||||

* **`setfacl:`** Command

|

||||

* **`-m:`** modify the current ACL(s) of file(s)

|

||||

* **`u:`** Indicate a user

|

||||

* **`magi:`** Name of the user

|

||||

* **`rwx:`** Permissions which you want to set

|

||||

* **`/etc/apache2/apache2.conf:`** Name of the file

|

||||

|

||||

|

||||

|

||||

Run the command once again to view the new ACL values.

|

||||

```

|

||||

# getfacl /etc/apache2/apache2.conf

|

||||

|

||||

# file: etc/apache2/apache2.conf

|

||||

# owner: root

|

||||

# group: root

|

||||

user::rw-

|

||||

user:magi:rwx

|

||||

group::r--

|

||||

mask::rwx

|

||||

other::r--

|

||||

|

||||

```

|

||||

|

||||

Make a note : If you noticed a plus (+) sign after the file or folder permissions then it's ACL setup.

|

||||

```

|

||||

# ls -lh /etc/apache2/apache2.conf

|

||||

-rw-rwxr--+ 1 root root 7.1K Sep 19 14:58 /etc/apache2/apache2.conf

|

||||

|

||||

```

|

||||

|

||||

### How to Set ACL for folders

|

||||

|

||||

Run the setfacl command with below format to set ACL on the given folder recursively. In the below example we are going to give a `rwx` access to `magi` user on the `/etc/apache2/sites-available/` folder.

|

||||

```

|

||||

# setfacl -Rm u:magi:rwx /etc/apache2/sites-available/

|

||||

|

||||

```

|

||||

|

||||

**Details :**

|

||||

|

||||

* **`-R:`** Recurse into sub directories

|

||||

|

||||

|

||||

|

||||

Run the command once again to view the new ACL values.

|

||||

```

|

||||

# getfacl /etc/apache2/sites-available/

|

||||

|

||||

# file: etc/apache2/sites-available/

|

||||

# owner: root

|

||||

# group: root

|

||||

user::rwx

|

||||

user:magi:rwx

|

||||

group::r-x

|

||||

mask::rwx

|

||||

other::r-x

|

||||

|

||||

```

|

||||

|

||||

Now, all the files and folders having ACLs values under `/etc/apache2/sites-available/` folder.

|

||||

```

|

||||

# ls -lh /etc/apache2/sites-available/

|

||||

total 20K

|

||||

-rw-rwxr--+ 1 root root 1.4K Sep 19 14:56 000-default.conf

|

||||

-rw-rwxr--+ 1 root root 6.2K Sep 19 14:56 default-ssl.conf

|

||||

-rw-rwxr--+ 1 root root 1.4K Dec 8 02:57 mywebpage.com.conf

|

||||

-rw-rwxr--+ 1 root root 1.4K Dec 7 19:07 testpage.com.conf

|

||||

|

||||

```

|

||||

|

||||

### How to Set ACL for group

|

||||

|

||||

Run the setfacl command with below format to set ACL on the given file. In the below example we are going to give a `rwx` access to `appdev` group on the `/etc/apache2/apache2.conf` file.

|

||||

```

|

||||

# setfacl -m g:appdev:rwx /etc/apache2/apache2.conf

|

||||

|

||||

```

|

||||

|

||||

**Details :**

|

||||

|

||||

* **`g:`** Indicate a group

|

||||

|

||||

|

||||

|

||||

For multiple users and groups, just add `comma` between the users or group like below.

|

||||

```

|

||||

# setfacl -m u:magi:rwx,g:appdev:rwx /etc/apache2/apache2.conf

|

||||

|

||||

```

|

||||

|

||||

### How to remove ACL

|

||||

|

||||

Run the setfacl command with below format to remove ACL for the given user on the file. This will remove only user permissions and keep `mask` values as read.

|

||||

```

|

||||

# setfacl -x u:magi /etc/apache2/apache2.conf

|

||||

|

||||

```

|

||||

|

||||

**Details :**

|

||||

|

||||

* **`-x:`** Remove entries from the ACL(s) of file(s)

|

||||

|

||||

|

||||

|

||||

Run the command once again to view the removed ACL values. In the below output i can see the `mask` values as read.

|

||||

```

|

||||

# getfacl /etc/apache2/apache2.conf

|

||||

|

||||

# file: etc/apache2/apache2.conf

|

||||

# owner: root

|

||||

# group: root

|

||||

user::rw-

|

||||

group::r--

|

||||

mask::r--

|

||||

other::r--

|

||||

|

||||

```

|

||||

|

||||

Use `-b` option to remove all ACLs associated to a file.

|

||||

```

|

||||

# setfacl -b /etc/apache2/apache2.conf

|

||||

|

||||

```

|

||||

|

||||

**Details :**

|

||||

|

||||

* **`-b:`** Remove all extended ACL entries

|

||||

|

||||

|

||||

|

||||

Run the command once again to view the removed ACL values. Here everything is gone and there is no mask value also.

|

||||

```

|

||||

# getfacl /etc/apache2/apache2.conf

|

||||

|

||||

# file: etc/apache2/apache2.conf

|

||||

# owner: root

|

||||

# group: root

|

||||

user::rw-

|

||||

group::r--

|

||||

other::r--

|

||||

|

||||

```

|

||||

|

||||

### How to Backup and Restore ACL

|

||||

|

||||

Run the following command to backup and restore ACLs values. To take a backup, navigate to corresponding directory and do it.

|

||||

|

||||

We are going to take a backup of `sites-available` folder. So, you have to do like below.

|

||||

```

|

||||

# cd /etc/apache2/sites-available/

|

||||

# getfacl -R 20171202 docker - Use multi-stage builds.md comic core.md Dict.md lctt2014.md lctt2016.md LCTT翻译规范.md LICENSE published README.md sign.md sources translated 选题模板.txt 中文排版指北.md > acl_backup_for_folder

|

||||

|

||||

```

|

||||

|

||||

To resote, run the following command.

|

||||

```

|

||||

# setfacl --restore=/etc/apache2/sites-available/acl_backup_for_folder

|

||||

```

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.2daygeek.com/how-to-configure-access-control-lists-acls-setfacl-getfacl-linux/

|

||||

|

||||

作者:[Magesh Maruthamuthu;Steven M. Dupuis][a]

|

||||

译者:[lujun9972](https://github.com/lujun9972)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://www.2daygeek.com

|

||||

@ -1,107 +0,0 @@

|

||||

translating by lujun9972

|

||||

How to configure wireless wake-on-lan for Linux WiFi card

|

||||

======

|

||||

[![linux-configire-wake-on-wireless-lan-wowlan][1]][1]

|

||||

Wake on Wireless (WoWLAN or WoW) is a feature to allow the Linux system to go into a low-power state while the wireless NIC remains active and stay connected to an AP. This quick tutorial shows how to enable WoWLAN or WoW (wireless wake-on-lan) mode with a wifi card installed in a Linux based laptop or desktop computer.

|

||||

|

||||

Please note that not all WiFi cards or Linux drivers support the WoWLAN feature.

|

||||

|

||||

## Syntax

|

||||

|

||||

You need to use the iw command to see or manipulate wireless devices and their configuration on a Linux based system. The syntax is:

|

||||

```

|

||||

iw command

|

||||

iw [options] command

|

||||

```

|

||||

|

||||

## List all wireless devices and their capabilities

|

||||

|

||||

Type the following command:

|

||||

```

|

||||

$ iw list

|

||||

$ iw list | more

|

||||

$ iw dev`

|

||||

```

|

||||

Sample outputs:

|

||||

```

|

||||

phy#0

|

||||

Interface wlp3s0

|

||||

ifindex 3

|

||||

wdev 0x1

|

||||

addr 6c:88:14:ff:36:d0

|

||||

type managed

|

||||

channel 149 (5745 MHz), width: 40 MHz, center1: 5755 MHz

|

||||

txpower 15.00 dBm

|

||||

|

||||

```

|

||||

|

||||

Please note down phy0.

|

||||

|

||||

## Find out the current status of your wowlan

|

||||

|

||||

Open the terminal app and type the following command to tind out wowlan status:

|

||||

`$ iw phy0 wowlan show`

|

||||

Sample outputs:

|

||||

`WoWLAN is disabled`

|

||||

|

||||

## How to enable wowlan

|

||||

|

||||

The syntax is:

|

||||

`sudo iw phy {phyname} wowlan enable {option}`

|

||||

Where,

|

||||

|

||||

1. {phyname} - Use iw dev to get phy name.

|

||||

2. {option} - Can be any, disconnect, magic-packet and so on.

|

||||

|

||||

|

||||

|

||||

For example, I am going to enable wowlan for phy0:

|

||||

`$ sudo iw phy0 wowlan enable any`

|

||||

OR

|

||||

`$ sudo iw phy0 wowlan enable magic-packet disconnect`

|

||||

Verify it:

|

||||

`$ iw phy0 wowlan show`

|

||||

Sample outputs:

|

||||

```

|

||||

WoWLAN is enabled:

|

||||

* wake up on disconnect

|

||||

* wake up on magic packet

|

||||

|

||||

```

|

||||

|

||||

## Test it

|

||||

|

||||

Put your laptop in suspend or sleep mode and send ping request or magic packet from your nas server:

|

||||

`$ sudo sh -c 'echo mem > /sys/power/state'`

|

||||

Send ping request from your nas server using the [ping command][3]

|

||||

`$ ping your-laptop-ip`

|

||||

OR [send magic packet using wakeonlan command][4] :

|

||||

`$ wakeonlan laptop-mac-address-here

|

||||

$ etherwake MAC-Address-Here`

|

||||

|

||||

## How do I disable WoWLAN?

|

||||

|

||||

The syntax is:

|

||||

`$ sudo phy {phyname} wowlan disable

|

||||

$ sudo phy0 wowlan disable`

|

||||

|

||||

For more info read the iw command man page:

|

||||

`$ man iw

|

||||

$ iw --help`

|

||||

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.cyberciti.biz/faq/configure-wireless-wake-on-lan-for-linux-wifi-wowlan-card/

|

||||

|

||||

作者:[Vivek Gite][a]

|

||||

译者:[lujun9972](https://github.com/lujun9972)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://twitter.com/nixcraft

|

||||

[1] https://www.cyberciti.biz/media/new/faq/2017/12/linux-configire-wake-on-wireless-lan-wowlan.jpg

|

||||

[2] https://www.cyberciti.biz/tips/linux-send-wake-on-lan-wol-magic-packets.html

|

||||

[3] //www.cyberciti.biz/faq/unix-ping-command-examples/ (See Linux/Unix ping command examples for more info)

|

||||

[4] https://www.cyberciti.biz/faq/apple-os-x-wake-on-lancommand-line-utility/

|

||||

@ -0,0 +1,148 @@

|

||||

translating by kimii

|

||||

Bash Scripting: Learn to use REGEX (Basics)

|

||||

======

|

||||

Regular expressions or regex or regexp are basically strings of character that define a search pattern, they can be used for performing 'Search' or 'Search & Replace' operations as well as can be used to validate a condition like password policy etc.

|

||||

|

||||

Regex is a very powerful tool that is available at our disposal & best thing about using regex is that they can be used in almost every computer language. So if you are Bash Scripting or creating a Python program, we can use regex or we can also write a single line search query.

|

||||

|

||||

For this tutorial, we are going to learn some of regex basics concepts & how we can use them in Bash using 'grep', but if you wish to use them on other languages like python or C, you can just use the regex part. So let's start by showing an example for regex,

|

||||

|

||||

**Ex-** A regex looks like

|

||||

|

||||

**/t[aeiou]l/**

|

||||

|

||||

But what does this mean. It means that the mentioned regex is going to look for a word that starts with 't' , have any of the letters 'a e I o u ' in the middle & letter 'l' as the last word . It can be 'tel' 'tal' or 'til' / Match can be a separate word or part of another word like 'tilt', 'brutal' or 'telephone'.

|

||||

|

||||

**Syntax for using regex with grep is**

|

||||

|

||||

**$ grep "regex_search_term" file_location**

|

||||

|

||||

Don't worry if its getting over the mind, this was just an example to show what can be achieved with regex & believe me this was simplest of the example. We can achieve much much more from regex. We will now start regex with basics.

|

||||

|

||||

**(Recommended Read: [Useful Linux Commands that you should know ][1])**

|

||||

|

||||

## **Regex Basics**

|

||||

|

||||

We will now start learning about some special characters that are known as MetaCharacters. They help us in creating more complex regex search term. Mentioned below is the list of basic metacharacters,

|

||||

|

||||

**. or Dot** will match any character

|

||||

|

||||

**[ ]** will match a range of characters

|

||||

|

||||

**[^ ]** will match all character except for the one mentioned in braces

|

||||

|

||||

***** will match zero or more of the preceding items

|

||||

|

||||

**+** will match one or more of the preceding items

|

||||

|

||||

**? ** will match zero or one of the preceding items

|

||||

|

||||

**{n}** will match 'n' numbers of preceding items

|

||||

|

||||

**{n,}** will match 'n' number of or more of preceding items

|

||||

|

||||

**{n m} ** will match between 'n' & 'm' number of items

|

||||

|

||||

**{ ,m}** will match less than or equal to m number of items

|

||||

|

||||

**\ ** is an escape character, used when we need to include one of the metcharacters is our search.

|

||||

|

||||

We will now discuss all these metacharatcters with examples.

|

||||

|

||||

### **. or Dot**

|

||||

|

||||

Its used to match any character that occurs in our search term. For example, we can use dot like

|

||||

|

||||

**$ grep "d.g" file1**

|

||||

|

||||

This regex means we are looking for a word that starts with 'd', ends with 'g' & can have any character in the middle in the file named 'file_name'. Similarly we can use dot character any number of times for our search pattern, like

|

||||

|

||||

**T ……h**

|

||||

|

||||

This search term will look for a word that starts with 'T', ends with 'h' & can have any six characters in the middle.

|

||||

|

||||

### **[ ]**

|

||||

|

||||

Square braces are used to define a range of characters. For example, we need to search for some words in particular rather than matching any character,

|

||||

|

||||

**$ grep "N[oen]n" file2**

|

||||

|

||||

here, we are looking for a word that starts with 'N', ends with 'n' & can only have either of 'o' or 'e' or 'n' in the middle . We can mention from a single to any number of characters inside the square braces.

|

||||

|

||||

We can also define ranges like 'a-e' or '1-18' as the list of matching characters inside square braces.

|

||||

|

||||

### **[^ ]**

|

||||

|

||||

This is like the not operator for regex. While using [^ ], it means that our search will include all the characters except the ones mentioned inside the square braces. Example,

|

||||

|

||||

**$ grep "St[^1-9]d" file3**

|

||||

|

||||

This means that we can have all the words that starts with 'St' , ends with letter 'd' & must not contain any number from 1 to 9.

|

||||

|

||||

Now up until now we were only using examples of regex that only need to look for single character in middle but what if we need to look to more than that. Let's say we need to locate all words that starts & ends with a character & can have any number of characters in the middle. That's where we use multiplier metacharacters i.e. + 20171202 docker - Use multi-stage builds.md comic core.md Dict.md lctt2014.md lctt2016.md LCTT翻译规范.md LICENSE published README.md sign.md sources translated 选题模板.txt 中文排版指北.md & ?.

|

||||

|

||||

{n}, {n. m}, {n , } or { ,m} are also some other multipliers metacharacters that we can use in our regex terms.

|

||||

|

||||

### * (asterisk)

|

||||

|

||||

The following example matches any number of occurrences of the letter k, including none:

|

||||

|

||||

**$ grep "lak*" file4**

|

||||

|

||||

it means we can have a match with 'lake' or 'la' or 'lakkkkk'

|

||||

|

||||

### +

|

||||

|

||||

The following pattern requires that at least one occurrence of the letter k in the string be matched:

|

||||

|

||||

**$ grep "lak+" file5**

|

||||

|

||||

here, k at least should occur once in our search, so our results can be 'lake' or 'lakkkkk' but not 'la'.

|

||||

|

||||

|

||||

### **?**

|

||||

|

||||

In the following pattern matches

|

||||

|

||||

**$ grep "ba?b" file6**

|

||||

|

||||

the string bb or bab as with '?' multiplier we can have one or zero occurrence of the character.

|

||||

|

||||

### **Very important Note:**

|

||||

|

||||

This is pretty important while using multipliers, suppose we have a regex

|

||||

|

||||

**$ grep "S.*l" file7**

|

||||

|

||||

And we get results with 'small' , silly & than we also got 'Shane is a little to play ball'. But why did we get 'Shane is a little to play ball', we were only looking to words in our search so why did we get the complete sentence as our output.

|

||||

|

||||

That's because it satisfies our search criteria, it starts with letter 'S', has any number of characters in the middle & ends with letter 'l'. So what can we do to correct our regex, so that we only get words instead of whole sentences as our output.

|

||||

|

||||

We need to add ? Meta character in the regex,

|

||||

|

||||

**$ grep "S.*?l" file7**

|

||||

|

||||

This will correct the behavior of our regex.

|

||||

|

||||

### **\ or Escape characters**

|

||||

|

||||

\ is used when we need to include a character that is a metacharacter or has special meaning to regex. For example, we need to locate all the words ending with dot, so we can use

|

||||

|

||||

**$ grep "S.*\\." file8**

|

||||

|

||||

This will search and match all the words that ends with a dot character.

|

||||

|

||||