mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-03-03 01:10:13 +08:00

commit

be8fe2c65f

@ -0,0 +1,199 @@

|

||||

如何在 Linux 系统查询机器最近重启时间

|

||||

======

|

||||

|

||||

在你的 Linux 或类 UNIX 系统中,你是如何查询系统上次重新启动的日期和时间?怎样显示系统关机的日期和时间? `last` 命令不仅可以按照时间从近到远的顺序列出该会话的特定用户、终端和主机名,而且还可以列出指定日期和时间登录的用户。输出到终端的每一行都包括用户名、会话终端、主机名、会话开始和结束的时间、会话持续的时间。要查看 Linux 或类 UNIX 系统重启和关机的时间和日期,可以使用下面的命令。

|

||||

|

||||

- `last` 命令

|

||||

- `who` 命令

|

||||

|

||||

|

||||

### 使用 who 命令来查看系统重新启动的时间/日期

|

||||

|

||||

你需要在终端使用 [who][1] 命令来打印有哪些人登录了系统,`who` 命令同时也会显示上次系统启动的时间。使用 `last` 命令来查看系统重启和关机的日期和时间,运行:

|

||||

|

||||

```

|

||||

$ who -b

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

```

|

||||

system boot 2017-06-20 17:41

|

||||

```

|

||||

|

||||

使用 `last` 命令来查询最近登录到系统的用户和系统重启的时间和日期。输入:

|

||||

|

||||

```

|

||||

$ last reboot | less

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

[![Fig.01: last command in action][2]][2]

|

||||

|

||||

或者,尝试输入:

|

||||

|

||||

```

|

||||

$ last reboot | head -1

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

```

|

||||

reboot system boot 4.9.0-3-amd64 Sat Jul 15 19:19 still running

|

||||

```

|

||||

|

||||

`last` 命令通过查看文件 `/var/log/wtmp` 来显示自 wtmp 文件被创建时的所有登录(和登出)的用户。每当系统重新启动时,这个伪用户 `reboot` 就会登录。因此,`last reboot` 命令将会显示自该日志文件被创建以来的所有重启信息。

|

||||

|

||||

### 查看系统上次关机的时间和日期

|

||||

|

||||

可以使用下面的命令来显示上次关机的日期和时间:

|

||||

|

||||

```

|

||||

$ last -x|grep shutdown | head -1

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

```

|

||||

shutdown system down 2.6.15.4 Sun Apr 30 13:31 - 15:08 (01:37)

|

||||

```

|

||||

|

||||

命令中,

|

||||

|

||||

* `-x`:显示系统关机和运行等级改变信息

|

||||

|

||||

|

||||

这里是 `last` 命令的其它的一些选项:

|

||||

|

||||

```

|

||||

$ last

|

||||

$ last -x

|

||||

$ last -x reboot

|

||||

$ last -x shutdown

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

![Fig.01: How to view last Linux System Reboot Date/Time ][3]

|

||||

|

||||

### 查看系统正常的运行时间

|

||||

|

||||

评论区的读者建议的另一个命令如下:

|

||||

|

||||

```

|

||||

$ uptime -s

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

```

|

||||

2017-06-20 17:41:51

|

||||

```

|

||||

|

||||

### OS X/Unix/FreeBSD 查看最近重启和关机时间的命令示例

|

||||

|

||||

在终端输入下面的命令:

|

||||

|

||||

```

|

||||

$ last reboot

|

||||

```

|

||||

|

||||

在 OS X 示例输出结果如下:

|

||||

|

||||

```

|

||||

reboot ~ Fri Dec 18 23:58

|

||||

reboot ~ Mon Dec 14 09:54

|

||||

reboot ~ Wed Dec 9 23:21

|

||||

reboot ~ Tue Nov 17 21:52

|

||||

reboot ~ Tue Nov 17 06:01

|

||||

reboot ~ Wed Nov 11 12:14

|

||||

reboot ~ Sat Oct 31 13:40

|

||||

reboot ~ Wed Oct 28 15:56

|

||||

reboot ~ Wed Oct 28 11:35

|

||||

reboot ~ Tue Oct 27 00:00

|

||||

reboot ~ Sun Oct 18 17:28

|

||||

reboot ~ Sun Oct 18 17:11

|

||||

reboot ~ Mon Oct 5 09:35

|

||||

reboot ~ Sat Oct 3 18:57

|

||||

|

||||

|

||||

wtmp begins Sat Oct 3 18:57

|

||||

```

|

||||

|

||||

查看关机日期和时间,输入:

|

||||

|

||||

```

|

||||

$ last shutdown

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

```

|

||||

shutdown ~ Fri Dec 18 23:57

|

||||

shutdown ~ Mon Dec 14 09:53

|

||||

shutdown ~ Wed Dec 9 23:20

|

||||

shutdown ~ Tue Nov 17 14:24

|

||||

shutdown ~ Mon Nov 16 21:15

|

||||

shutdown ~ Tue Nov 10 13:15

|

||||

shutdown ~ Sat Oct 31 13:40

|

||||

shutdown ~ Wed Oct 28 03:10

|

||||

shutdown ~ Sun Oct 18 17:27

|

||||

shutdown ~ Mon Oct 5 09:23

|

||||

|

||||

|

||||

wtmp begins Sat Oct 3 18:57

|

||||

```

|

||||

|

||||

### 如何查看是谁重启和关闭机器?

|

||||

|

||||

你需要[启用 psacct 服务然后运行下面的命令][4]来查看执行过的命令(包括用户名),在终端输入 [lastcomm][5] 命令查看信息

|

||||

|

||||

```

|

||||

# lastcomm userNameHere

|

||||

# lastcomm commandNameHere

|

||||

# lastcomm | more

|

||||

# lastcomm reboot

|

||||

# lastcomm shutdown

|

||||

### 或者查看重启和关机时间

|

||||

# lastcomm | egrep 'reboot|shutdown'

|

||||

```

|

||||

|

||||

示例输出:

|

||||

|

||||

```

|

||||

reboot S X root pts/0 0.00 secs Sun Dec 27 23:49

|

||||

shutdown S root pts/1 0.00 secs Sun Dec 27 23:45

|

||||

```

|

||||

|

||||

我们可以看到 root 用户在当地时间 12 月 27 日星期二 23:49 在 pts/0 重新启动了机器。

|

||||

|

||||

### 参见

|

||||

|

||||

* 更多信息可以查看 man 手册(`man last`)和参考文章 [如何在 Linux 服务器上使用 tuptime 命令查看历史和统计的正常的运行时间][6]。

|

||||

|

||||

### 关于作者

|

||||

|

||||

作者是 nixCraft 的创立者,同时也是一名经验丰富的系统管理员,也是 Linux,类 Unix 操作系统 shell 脚本的培训师。他曾与全球各行各业的客户工作过,包括 IT,教育,国防和空间研究以及非营利部门等等。你可以在 [Twitter][7]、[Facebook][8]、[Google+][9] 关注他。

|

||||

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.cyberciti.biz/tips/linux-last-reboot-time-and-date-find-out.html

|

||||

|

||||

作者:[Vivek Gite][a]

|

||||

译者:[amwps290](https://github.com/amwps290)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://www.cyberciti.biz/

|

||||

[1]:https://www.cyberciti.biz/faq/unix-linux-who-command-examples-syntax-usage/ "See Linux/Unix who command examples for more info"

|

||||

[2]:https://www.cyberciti.biz/tips/wp-content/uploads/2006/04/last-reboot.jpg

|

||||

[3]:https://www.cyberciti.biz/media/new/tips/2006/04/check-last-time-system-was-rebooted.jpg

|

||||

[4]:https://www.cyberciti.biz/tips/howto-log-user-activity-using-process-accounting.html

|

||||

[5]:https://www.cyberciti.biz/faq/linux-unix-lastcomm-command-examples-usage-syntax/ "See Linux/Unix lastcomm command examples for more info"

|

||||

[6]:https://www.cyberciti.biz/hardware/howto-see-historical-statistical-uptime-on-linux-server/

|

||||

[7]:https://twitter.com/nixcraft

|

||||

[8]:https://facebook.com/nixcraft

|

||||

[9]:https://plus.google.com/+CybercitiBiz

|

||||

@ -1,32 +1,35 @@

|

||||

如何在 Linux 或者 UNIX 下调试 Bash Shell 脚本

|

||||

======

|

||||

|

||||

来自我的邮箱:

|

||||

**我写了一个你好世界的小脚本。我如何能调试运行在 Linux 或者类 UNIX 的系统上的 bash shell 脚本呢?**

|

||||

|

||||

> 我写了一个 hello world 小脚本。我如何能调试运行在 Linux 或者类 UNIX 的系统上的 bash shell 脚本呢?

|

||||

|

||||

这是 Linux / Unix 系统管理员或新用户最常问的问题。shell 脚本调试可能是一项繁琐的工作(不容易阅读)。调试 shell 脚本有多种方法。

|

||||

|

||||

您需要传递 -X 或 -V 参数,以在 bash shell 中浏览每行代码。

|

||||

您需要传递 `-x` 或 `-v` 参数,以在 bash shell 中浏览每行代码。

|

||||

|

||||

[![如何在 Linux 或者 UNIX 下调试 Bash Shell 脚本][1]][1]

|

||||

|

||||

让我们看看如何使用各种方法调试 Linux 和 UNIX 上运行的脚本。

|

||||

|

||||

```

|

||||

### -x 选项来调试脚本

|

||||

|

||||

用 -x 选项来运行脚本

|

||||

用 `-x` 选项来运行脚本:

|

||||

|

||||

```

|

||||

$ bash -x script-name

|

||||

$ bash -x domains.sh

|

||||

```

|

||||

|

||||

### 使用 set 内置命令

|

||||

|

||||

bash shell 提供调试选项,可以打开或关闭使用 [set 命令][2]:

|

||||

|

||||

* **set -x** : 显示命令及其执行时的参数。

|

||||

* **set -v** : 显示 shell 输入行作为它们读取的

|

||||

* `set -x` : 显示命令及其执行时的参数。

|

||||

* `set -v` : 显示 shell 输入行作为它们读取的

|

||||

|

||||

可以在 shell 脚本本身中使用上面的两个命令:

|

||||

|

||||

可以在shell脚本本身中使用上面的两个命令:

|

||||

```

|

||||

#!/bin/bash

|

||||

clear

|

||||

@ -43,18 +46,28 @@ ls

|

||||

# more commands

|

||||

```

|

||||

|

||||

你可以代替 [标准 Shebang][3] 行:

|

||||

`#!/bin/bash`

|

||||

用一下代码(用于调试):

|

||||

`#!/bin/bash -xv`

|

||||

你可以代替 [标准释伴][3] 行:

|

||||

|

||||

```

|

||||

#!/bin/bash

|

||||

```

|

||||

|

||||

用以下代码(用于调试):

|

||||

|

||||

```

|

||||

#!/bin/bash -xv

|

||||

```

|

||||

|

||||

### 使用智能调试功能

|

||||

|

||||

首先添加一个叫做 _DEBUG 的特殊变量。当你需要调试脚本的时候,设置 _DEBUG 为 'on':

|

||||

`_DEBUG="on"`

|

||||

首先添加一个叫做 `_DEBUG` 的特殊变量。当你需要调试脚本的时候,设置 `_DEBUG` 为 `on`:

|

||||

|

||||

```

|

||||

_DEBUG="on"

|

||||

```

|

||||

|

||||

在脚本的开头放置以下函数:

|

||||

|

||||

```

|

||||

function DEBUG()

|

||||

{

|

||||

@ -62,11 +75,14 @@ function DEBUG()

|

||||

}

|

||||

```

|

||||

|

||||

function DEBUG() { [ "$_DEBUG" == "on" ] && $@ }

|

||||

现在,只要你需要调试,只需使用 `DEBUG` 函数如下:

|

||||

|

||||

```

|

||||

DEBUG echo "File is $filename"

|

||||

```

|

||||

|

||||

或者:

|

||||

|

||||

现在,只要你需要调试,只需使用 DEBUG 函数如下:

|

||||

`DEBUG echo "File is $filename"`

|

||||

或者

|

||||

```

|

||||

DEBUG set -x

|

||||

Cmd1

|

||||

@ -74,11 +90,14 @@ Cmd2

|

||||

DEBUG set +x

|

||||

```

|

||||

|

||||

当调试完(在移动你的脚本到生产环境之前)设置 _DEBUG 为 'off'。不需要删除调试行。

|

||||

`_DEBUG="off" # 设置为非 'on' 的任何字符`

|

||||

当调试完(在移动你的脚本到生产环境之前)设置 `_DEBUG` 为 `off`。不需要删除调试行。

|

||||

|

||||

```

|

||||

_DEBUG="off" # 设置为非 'on' 的任何字符

|

||||

```

|

||||

|

||||

示例脚本:

|

||||

|

||||

```

|

||||

#!/bin/bash

|

||||

_DEBUG="on"

|

||||

@ -102,8 +121,13 @@ echo "$a + $b = $c"

|

||||

```

|

||||

|

||||

保存并关闭文件。运行脚本如下:

|

||||

`$ ./script.sh`

|

||||

输出:

|

||||

|

||||

```

|

||||

$ ./script.sh

|

||||

```

|

||||

|

||||

输出:

|

||||

|

||||

```

|

||||

Reading files

|

||||

Found in xyz.txt file

|

||||

@ -114,31 +138,43 @@ Found in xyz.txt file

|

||||

+ '[' on == on ']'

|

||||

+ set +x

|

||||

2 + 3 = 5

|

||||

|

||||

```

|

||||

|

||||

现在设置 DEBUG 为关闭(你需要编辑文件):

|

||||

`_DEBUG="off"`

|

||||

运行脚本:

|

||||

`$ ./script.sh`

|

||||

输出:

|

||||

现在设置 `_DEBUG` 为 `off`(你需要编辑该文件):

|

||||

|

||||

```

|

||||

_DEBUG="off"

|

||||

```

|

||||

|

||||

运行脚本:

|

||||

|

||||

```

|

||||

$ ./script.sh

|

||||

```

|

||||

|

||||

输出:

|

||||

|

||||

```

|

||||

Found in xyz.txt file

|

||||

2 + 3 = 5

|

||||

|

||||

```

|

||||

|

||||

以上是一个简单但非常有效的技术。还可以尝试使用 DEBUG 作为别名替代函数。

|

||||

以上是一个简单但非常有效的技术。还可以尝试使用 `DEBUG` 作为别名而不是函数。

|

||||

|

||||

### 调试 Bash Shell 的常见错误

|

||||

|

||||

Bash 或者 sh 或者 ksh 在屏幕上给出各种错误信息,在很多情况下,错误信息可能不提供详细的信息。

|

||||

|

||||

#### 跳过在文件上应用执行权限

|

||||

When you [write your first hello world bash shell script][4], you might end up getting an error that read as follows:

|

||||

|

||||

当你 [编写你的第一个 hello world 脚本][4],您可能会得到一个错误,如下所示:

|

||||

`bash: ./hello.sh: Permission denied`

|

||||

设置权限使用 chmod 命令:

|

||||

|

||||

```

|

||||

bash: ./hello.sh: Permission denied

|

||||

```

|

||||

|

||||

设置权限使用 `chmod` 命令:

|

||||

|

||||

```

|

||||

$ chmod +x hello.sh

|

||||

$ ./hello.sh

|

||||

@ -147,21 +183,21 @@ $ bash hello.sh

|

||||

|

||||

#### 文件结束时发生意外的错误

|

||||

|

||||

如果您收到文件结束意外错误消息,请打开脚本文件,并确保它有打开和关闭引号。在这个例子中,echo 语句有一个开头引号,但没有结束引号:

|

||||

如果您收到文件结束意外错误消息,请打开脚本文件,并确保它有打开和关闭引号。在这个例子中,`echo` 语句有一个开头引号,但没有结束引号:

|

||||

|

||||

```

|

||||

#!/bin/bash

|

||||

|

||||

|

||||

...

|

||||

....

|

||||

|

||||

|

||||

echo 'Error: File not found

|

||||

^^^^^^^

|

||||

missing quote

|

||||

```

|

||||

|

||||

还要确保你检查缺少的括号和大括号 ({}):

|

||||

还要确保你检查缺少的括号和大括号 `{}`:

|

||||

|

||||

```

|

||||

#!/bin/bash

|

||||

.....

|

||||

@ -172,7 +208,9 @@ echo 'Error: File not found

|

||||

```

|

||||

|

||||

#### 丢失像 fi,esac,;; 等关键字。

|

||||

如果你缺少了结尾的关键字,如 fi 或 ;; 你会得到一个错误,如 “XXX 意外”。因此,确保所有嵌套的 if 和 case 语句以适当的关键字结束。有关语法要求的页面。在本例中,缺少 fi:

|

||||

|

||||

如果你缺少了结尾的关键字,如 `fi` 或 `;;` 你会得到一个错误,如 “XXX 意外”。因此,确保所有嵌套的 `if` 和 `case` 语句以适当的关键字结束。有关语法要求的页面。在本例中,缺少 `fi`:

|

||||

|

||||

```

|

||||

#!/bin/bash

|

||||

echo "Starting..."

|

||||

@ -189,16 +227,23 @@ do

|

||||

echo $f

|

||||

done

|

||||

|

||||

# 注意 fi 已经丢失

|

||||

# 注意 fi 丢失了

|

||||

```

|

||||

|

||||

#### 在 Windows 或 UNIX 框中移动或编辑 shell 脚本

|

||||

|

||||

不要在 Linux 上创建脚本并移动到 Windows。另一个问题是编辑 Windows 10上的 shell 脚本并将其移动到 UNIX 服务器上。这将导致一个错误的命令没有发现由于回车返回(DOS CR-LF)。你可以 [将 DOS 换行转换为 CR-LF 的Unix/Linux 格式][5] 使用下列命令:

|

||||

`dos2unix my-script.sh`

|

||||

不要在 Linux 上创建脚本并移动到 Windows。另一个问题是编辑 Windows 10上的 shell 脚本并将其移动到 UNIX 服务器上。这将由于换行符不同而导致命令没有发现的错误。你可以使用下列命令 [将 DOS 换行转换为 CR-LF 的Unix/Linux 格式][5] :

|

||||

|

||||

```

|

||||

dos2unix my-script.sh

|

||||

```

|

||||

|

||||

### 技巧

|

||||

|

||||

#### 技巧 1 - 发送调试信息输出到标准错误

|

||||

|

||||

### 提示1 - 发送调试信息输出到标准错误

|

||||

[标准错误] 是默认错误输出设备,用于写所有系统错误信息。因此,将消息发送到默认的错误设备是个好主意:

|

||||

|

||||

```

|

||||

# 写错误到标准输出

|

||||

echo "Error: $1 file not found"

|

||||

@ -208,17 +253,19 @@ echo "Error: $1 file not found"

|

||||

echo "Error: $1 file not found" 1>&2

|

||||

```

|

||||

|

||||

### 提示2 - 在使用 vim 文本编辑器时,打开语法高亮。

|

||||

大多数现代文本编辑器允许设置语法高亮选项。这对于检测语法和防止常见错误如打开或关闭引号非常有用。你可以在不同的颜色中看到。这个特性简化了 shell 脚本结构中的编写,语法错误在视觉上截然不同。强调不影响文本本身的意义,它只为你编写。在这个例子中,我的脚本使用了 vim 语法高亮:

|

||||

#### 技巧 2 - 在使用 vim 文本编辑器时,打开语法高亮

|

||||

|

||||

大多数现代文本编辑器允许设置语法高亮选项。这对于检测语法和防止常见错误如打开或关闭引号非常有用。你可以在不同的颜色中看到。这个特性简化了 shell 脚本结构中的编写,语法错误在视觉上截然不同。高亮不影响文本本身的意义,它只为你提示而已。在这个例子中,我的脚本使用了 vim 语法高亮:

|

||||

|

||||

[!如何调试 Bash Shell 脚本,在 Linux 或者 UNIX 使用 Vim 语法高亮特性][7]][7]

|

||||

|

||||

### 提示3 - 使用 shellcheck 检查脚本

|

||||

[shellcheck 是一个用于静态分析 shell 脚本的工具][8]。可以使用它来查找 shell 脚本中的错误。这是用 Haskell 编写的。您可以使用这个工具找到警告和建议。让我们看看如何在 Linux 或 类UNIX 系统上安装和使用 shellcheck 来改善你的 shell 脚本,避免错误和高效。

|

||||

#### 技巧 3 - 使用 shellcheck 检查脚本

|

||||

|

||||

### 关于作者

|

||||

发表者:

|

||||

[shellcheck 是一个用于静态分析 shell 脚本的工具][8]。可以使用它来查找 shell 脚本中的错误。这是用 Haskell 编写的。您可以使用这个工具找到警告和建议。你可以看看如何在 Linux 或 类UNIX 系统上安装和使用 shellcheck 来改善你的 shell 脚本,避免错误和高效。

|

||||

|

||||

作者是 nixCraft 创造者,一个经验丰富的系统管理员和一个练习 Linux 操作系统/ UNIX shell 脚本的教练。他曾与全球客户和各种行业,包括 IT,教育,国防和空间研究,以及非营利部门。跟随他 [推特][9],[脸谱网][10],[谷歌+ ][11]。

|

||||

作者:Vivek Gite

|

||||

|

||||

作者是 nixCraft 创造者,一个经验丰富的系统管理员和一个练习 Linux 操作系统/ UNIX shell 脚本的教练。他曾与全球客户和各种行业,包括 IT,教育,国防和空间研究,以及非营利部门。关注他的 [推特][9],[脸谱网][10],[谷歌+ ][11]。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

@ -226,7 +273,7 @@ via: https://www.cyberciti.biz/tips/debugging-shell-script.html

|

||||

|

||||

作者:[Vivek Gite][a]

|

||||

译者:[zjon](https://github.com/zjon)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -0,0 +1,158 @@

|

||||

在 Linux 上检测 IDE/SATA SSD 硬盘的传输速度

|

||||

======

|

||||

|

||||

你知道你的硬盘在 Linux 下传输有多快吗?不打开电脑的机箱或者机柜,你知道它运行在 SATA I (150 MB/s) 、 SATA II (300 MB/s) 还是 SATA III (6.0Gb/s) 呢?

|

||||

|

||||

你能够使用 `hdparm` 和 `dd` 命令来检测你的硬盘速度。它为各种硬盘的 ioctls 提供了命令行界面,这是由 Linux 系统的 ATA / IDE / SATA 设备驱动程序子系统所支持的。有些选项只能用最新的内核才能正常工作(请确保安装了最新的内核)。我也推荐使用最新的内核源代码的包含头文件来编译 `hdparm` 命令。

|

||||

|

||||

### 如何使用 hdparm 命令来检测硬盘的传输速度

|

||||

|

||||

以 root 管理员权限登录并执行命令:

|

||||

|

||||

```

|

||||

$ sudo hdparm -tT /dev/sda

|

||||

```

|

||||

|

||||

或者,

|

||||

|

||||

```

|

||||

$ sudo hdparm -tT /dev/hda

|

||||

```

|

||||

|

||||

输出:

|

||||

|

||||

```

|

||||

/dev/sda:

|

||||

Timing cached reads: 7864 MB in 2.00 seconds = 3935.41 MB/sec

|

||||

Timing buffered disk reads: 204 MB in 3.00 seconds = 67.98 MB/sec

|

||||

```

|

||||

|

||||

为了检测更精准,这个操作应该**重复2-3次** 。这显示了无需访问磁盘,直接从 Linux 缓冲区缓存中读取的速度。这个测量实际上是被测系统的处理器、高速缓存和存储器的吞吐量的指标。这是一个 [for 循环的例子][1],连续运行测试 3 次:

|

||||

|

||||

```

|

||||

for i in 1 2 3; do hdparm -tT /dev/hda; done

|

||||

```

|

||||

|

||||

这里,

|

||||

|

||||

* `-t` :执行设备读取时序

|

||||

* `-T` :执行缓存读取时间

|

||||

* `/dev/sda` :硬盘设备文件

|

||||

|

||||

|

||||

要 [找出 SATA 硬盘的连接速度][2] ,请输入:

|

||||

|

||||

```

|

||||

sudo hdparm -I /dev/sda | grep -i speed

|

||||

```

|

||||

|

||||

输出:

|

||||

|

||||

```

|

||||

* Gen1 signaling speed (1.5Gb/s)

|

||||

* Gen2 signaling speed (3.0Gb/s)

|

||||

* Gen3 signaling speed (6.0Gb/s)

|

||||

|

||||

```

|

||||

|

||||

以上输出表明我的硬盘可以使用 1.5Gb/s、3.0Gb/s 或 6.0Gb/s 的速度。请注意,您的 BIOS/主板必须支持 SATA-II/III 才行:

|

||||

|

||||

```

|

||||

$ dmesg | grep -i sata | grep 'link up'

|

||||

```

|

||||

|

||||

[![Linux Check IDE SATA SSD Hard Disk Transfer Speed][3]][3]

|

||||

|

||||

### dd 命令

|

||||

|

||||

你使用 `dd` 命令也可以获取到相应的速度信息:

|

||||

|

||||

```

|

||||

dd if=/dev/zero of=/tmp/output.img bs=8k count=256k

|

||||

rm /tmp/output.img

|

||||

```

|

||||

|

||||

输出:

|

||||

|

||||

```

|

||||

262144+0 records in

|

||||

262144+0 records out

|

||||

2147483648 bytes (2.1 GB) copied, 23.6472 seconds, `90.8 MB/s`

|

||||

```

|

||||

|

||||

下面是 [推荐的 dd 命令参数][4]:

|

||||

|

||||

```

|

||||

dd if=/dev/input.file of=/path/to/output.file bs=block-size count=number-of-blocks oflag=dsync

|

||||

|

||||

## GNU dd syntax ##

|

||||

dd if=/dev/zero of=/tmp/test1.img bs=1G count=1 oflag=dsync

|

||||

|

||||

## OR alternate syntax for GNU/dd ##

|

||||

dd if=/dev/zero of=/tmp/testALT.img bs=1G count=1 conv=fdatasync

|

||||

```

|

||||

|

||||

这是上面命令的第三个命令的输出结果:

|

||||

|

||||

```

|

||||

1+0 records in

|

||||

1+0 records out

|

||||

1073741824 bytes (1.1 GB, 1.0 GiB) copied, 4.23889 s, 253 MB/s

|

||||

```

|

||||

|

||||

### “磁盘与存储” - GUI 工具

|

||||

|

||||

您还可以使用位于“系统>管理>磁盘实用程序”菜单中的磁盘实用程序。请注意,在最新版本的 Gnome 中,它简称为“磁盘”。

|

||||

|

||||

#### 如何使用 Linux 上的“磁盘”测试我的硬盘的性能?

|

||||

|

||||

要测试硬盘的速度:

|

||||

|

||||

1. 从“活动概览”中打开“磁盘”(按键盘上的 super 键并键入“disks”)

|

||||

2. 从“左侧窗格”的列表中选择“磁盘”

|

||||

3. 选择菜单按钮并从菜单中选择“测试磁盘性能……”

|

||||

4. 单击“开始性能测试……”并根据需要调整传输速率和访问时间参数。

|

||||

5. 选择“开始性能测试”来测试从磁盘读取数据的速度。需要管理权限请输入密码。

|

||||

|

||||

以上操作的快速视频演示:

|

||||

|

||||

https://www.cyberciti.biz/tips/wp-content/uploads/2007/10/disks-performance.mp4

|

||||

|

||||

#### 只读 Benchmark (安全模式下)

|

||||

|

||||

然后,选择 > 只读:

|

||||

|

||||

![Fig.01: Linux Benchmarking Hard Disk Read Only Test Speed][5]

|

||||

|

||||

上述选项不会销毁任何数据。

|

||||

|

||||

#### 读写的 Benchmark(所有数据将丢失,所以要小心)

|

||||

|

||||

访问“系统>管理>磁盘实用程序菜单>单击性能测试>单击开始读/写性能测试按钮:

|

||||

|

||||

![Fig.02:Linux Measuring read rate, write rate and access time][6]

|

||||

|

||||

### 作者

|

||||

|

||||

作者是 nixCraft 的创造者,是经验丰富的系统管理员,也是 Linux 操作系统/ Unix shell 脚本的培训师。他曾与全球客户以及 IT,教育,国防和空间研究以及非营利部门等多个行业合作。在Twitter,Facebook和Google+上关注他。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.cyberciti.biz/tips/how-fast-is-linux-sata-hard-disk.html

|

||||

|

||||

作者:[Vivek Gite][a]

|

||||

译者:[MonkeyDEcho](https://github.com/MonkeyDEcho)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://www.cyberciti.biz/

|

||||

[1]:https://www.cyberciti.biz/faq/bash-for-loop/

|

||||

[2]:https://www.cyberciti.biz/faq/linux-command-to-find-sata-harddisk-link-speed/

|

||||

[3]:https://www.cyberciti.biz/tips/wp-content/uploads/2007/10/Linux-Check-IDE-SATA-SSD-Hard-Disk-Transfer-Speed.jpg

|

||||

[4]:https://www.cyberciti.biz/faq/howto-linux-unix-test-disk-performance-with-dd-command/

|

||||

[5]:https://www.cyberciti.biz/media/new/tips/2007/10/Linux-Hard-Disk-Speed-Benchmark.png (Linux Benchmark Hard Disk Speed)

|

||||

[6]:https://www.cyberciti.biz/media/new/tips/2007/10/Linux-Hard-Disk-Read-Write-Benchmark.png (Linux Hard Disk Benchmark Read / Write Rate and Access Time)

|

||||

[7]:https://twitter.com/nixcraft

|

||||

[8]:https://facebook.com/nixcraft

|

||||

[9]:https://plus.google.com/+CybercitiBiz

|

||||

89

published/20141029 What does an idle CPU do.md

Normal file

89

published/20141029 What does an idle CPU do.md

Normal file

@ -0,0 +1,89 @@

|

||||

当 CPU 空闲时它都在做什么?

|

||||

============================================================

|

||||

|

||||

在 [上篇文章中][2] 我说了操作系统行为的基本原理是,*在任何一个给定的时刻*,在一个 CPU 上**有且只有一个任务是活动的**。但是,如果 CPU 无事可做的时候,又会是什么样的呢?

|

||||

|

||||

事实证明,这种情况是非常普遍的,对于绝大多数的个人电脑来说,这确实是一种常态:大量的睡眠进程,它们都在等待某种情况下被唤醒,差不多在 100% 的 CPU 时间中,都处于虚构的“空闲任务”中。事实上,如果一个普通用户的 CPU 处于持续的繁忙中,它可能意味着有一个错误、bug、或者运行了恶意软件。

|

||||

|

||||

因为我们不能违反我们的原理,*一些任务需要在一个 CPU 上激活*。首先是因为,这是一个良好的设计:持续很长时间去遍历内核,检查是否*有*一个活动任务,这种特殊情况是不明智的做法。最好的设计是*没有任何例外的情况*。无论何时,你写一个 `if` 语句,Nyan Cat 就会喵喵喵。其次,我们需要使用空闲的 CPU 去做*一些事情*,让它们充满活力,你懂得,就是创建天网计划呗。

|

||||

|

||||

因此,保持这种设计的连续性,并领先于那些邪恶计划一步,操作系统开发者创建了一个**空闲任务**,当没有其它任务可做时就调度它去运行。我们可以在 Linux 的 [引导过程][3] 中看到,这个空闲任务就是进程 0,它是由计算机打开电源时运行的第一个指令直接派生出来的。它在 [rest_init][4] 中初始化,在 [init_idle_bootup_task][5] 中初始化空闲<ruby>调度类<rt>scheduling class</rt></ruby>。

|

||||

|

||||

简而言之,Linux 支持像实时进程、普通用户进程等等的不同调度类。当选择一个进程变成活动任务时,这些类按优先级进行查询。通过这种方式,核反应堆的控制代码总是优先于 web 浏览器运行。尽管在通常情况下,这些类返回 `NULL`,意味着它们没有合适的任务需要去运行 —— 它们总是处于睡眠状态。但是空闲调度类,它是持续运行的,从不会失败:它总是返回空闲任务。

|

||||

|

||||

好吧,我们来看一下这个空闲任务*到底做了些什么*。下面是 [cpu_idle_loop][6],感谢开源能让我们看到它的代码:

|

||||

|

||||

```

|

||||

while (1) {

|

||||

while(!need_resched()) {

|

||||

cpuidle_idle_call();

|

||||

}

|

||||

|

||||

/*

|

||||

[Note: Switch to a different task. We will return to this loop when the idle task is again selected to run.]

|

||||

*/

|

||||

schedule_preempt_disabled();

|

||||

}

|

||||

```

|

||||

|

||||

*cpu_idle_loop*

|

||||

|

||||

我省略了很多的细节,稍后我们将去了解任务切换,但是,如果你阅读了这些源代码,你就会找到它的要点:由于这里不需要重新调度(即改变活动任务),它一直处于空闲状态。以所经历的时间来计算,这个循环和其它操作系统中它的“堂兄弟们”相比,在计算的历史上它是运行的最多的代码片段。对于 Intel 处理器来说,处于空闲状态意味着运行着一个 [halt][7] 指令:

|

||||

|

||||

```

|

||||

static inline void native_halt(void)

|

||||

{

|

||||

asm volatile("hlt": : :"memory");

|

||||

}

|

||||

```

|

||||

|

||||

*native_halt*

|

||||

|

||||

`hlt` 指令停止处理器中的代码执行,并将它置于 `halt` 的状态。奇怪的是,全世界各地数以百万计的 Intel 类的 CPU 们花费大量的时间让它们处于 `halt` 的状态,甚至它们在通电的时候也是如此。这并不是高效、节能的做法,这促使芯片制造商们去开发处理器的深度睡眠状态,以带来着更少的功耗和更长休眠时间。内核的 [cpuidle 子系统][8] 是这些节能模式能够产生好处的原因。

|

||||

|

||||

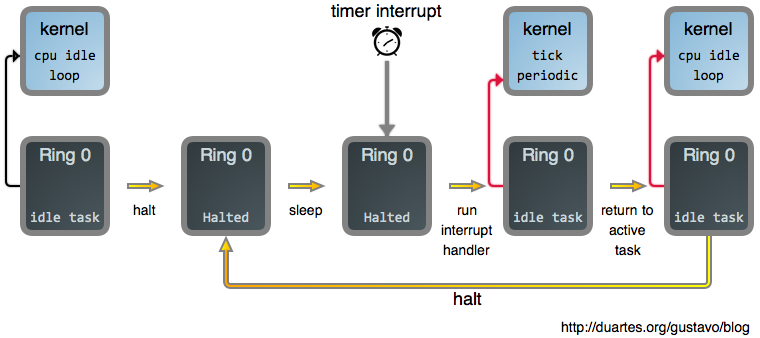

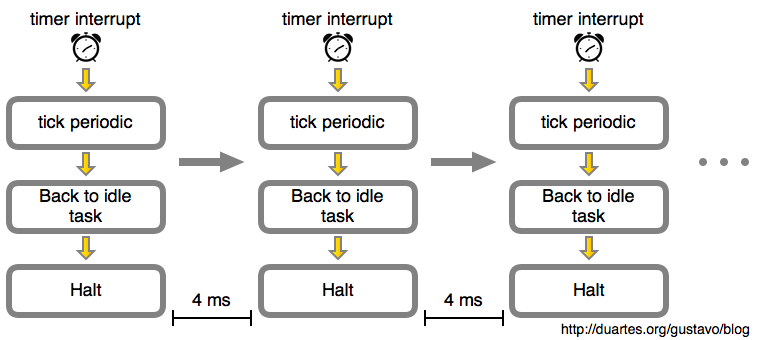

现在,一旦我们告诉 CPU 去 `halt`(睡眠)之后,我们需要以某种方式让它醒来。如果你读过 [上篇文章《你的操作系统什么时候运行?》][9] ,你可能会猜到*中断*会参与其中,而事实确实如此。中断促使 CPU 离开 `halt` 状态返回到激活状态。因此,将这些拼到一起,下图是当你阅读一个完全呈现的 web 网页时,你的系统主要做的事情:

|

||||

|

||||

|

||||

|

||||

除定时器中断外的其它中断也会使处理器再次发生变化。如果你再次点击一个 web 页面就会产生这种变化,例如:你的鼠标发出一个中断,它的驱动会处理它,并且因为它产生了一个新的输入,突然进程就可运行了。在那个时刻, `need_resched()` 返回 `true`,然后空闲任务因你的浏览器而被踢出而终止运行。

|

||||

|

||||

如果我们呆呆地看着这篇文章,而不做任何事情。那么随着时间的推移,这个空闲循环就像下图一样:

|

||||

|

||||

|

||||

|

||||

在这个示例中,由内核计划的定时器中断会每 4 毫秒发生一次。这就是<ruby>滴答<rt>tick</rt></ruby>周期。也就是说每秒钟将有 250 个滴答,因此,这个*滴答速率(频率)*是 250 Hz。这是运行在 Intel 处理器上的 Linux 的典型值,而其它操作系统喜欢使用 100 Hz。这是由你构建内核时在 `CONFIG_HZ` 选项中定义的。

|

||||

|

||||

对于一个*空闲 CPU* 来说,它看起来似乎是个无意义的工作。如果外部世界没有新的输入,在你的笔记本电脑的电池耗尽之前,CPU 将始终处于这种每秒钟被唤醒 250 次的地狱般折磨的小憩中。如果它运行在一个虚拟机中,那我们正在消耗着宿主机 CPU 的性能和宝贵的时钟周期。

|

||||

|

||||

在这里的解决方案是 [动态滴答][10],当 CPU 处于空闲状态时,定时器中断被 [暂停或重计划][11],直到内核*知道*将有事情要做时(例如,一个进程的定时器可能要在 5 秒内过期,因此,我们不能再继续睡眠了),定时器中断才会重新发出。这也被称为*无滴答模式*。

|

||||

|

||||

最后,假设在一个系统中你有一个*活动进程*,例如,一个长时间运行的 CPU 密集型任务。那样几乎就和一个空闲系统是相同的:这些示意图仍然是相同的,只是将空闲任务替换为这个进程,并且相应的描述也是准确的。在那种情况下,每 4 毫秒去中断一次任务仍然是无意义的:它只是操作系统的性能抖动,甚至会使你的工作变得更慢而已。Linux 也可以在这种单一进程的场景中停止这种固定速率的滴答,这被称为 [自适应滴答][12] 模式。最终,这种固定速率的滴答可能会 [完全消失][13]。

|

||||

|

||||

对于阅读一篇文章来说,CPU 基本是无事可做的。内核的这种空闲行为是操作系统难题的一个重要部分,并且它与我们看到的其它情况非常相似,因此,这将帮助我们理解一个运行中的内核。更多的内容将发布在下周的 [RSS][14] 和 [Twitter][15] 上。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://manybutfinite.com/post/what-does-an-idle-cpu-do/

|

||||

|

||||

作者:[Gustavo Duarte][a]

|

||||

译者:[qhwdw](https://github.com/qhwdw)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://duartes.org/gustavo/blog/about/

|

||||

[1]:https://manybutfinite.com/post/what-does-an-idle-cpu-do/

|

||||

[2]:https://linux.cn/article-9095-1.html

|

||||

[3]:https://manybutfinite.com/post/kernel-boot-process

|

||||

[4]:https://github.com/torvalds/linux/blob/v3.17/init/main.c#L393

|

||||

[5]:https://github.com/torvalds/linux/blob/v3.17/kernel/sched/core.c#L4538

|

||||

[6]:https://github.com/torvalds/linux/blob/v3.17/kernel/sched/idle.c#L183

|

||||

[7]:https://github.com/torvalds/linux/blob/v3.17/arch/x86/include/asm/irqflags.h#L52

|

||||

[8]:http://lwn.net/Articles/384146/

|

||||

[9]:https://linux.cn/article-9095-1.html

|

||||

[10]:https://github.com/torvalds/linux/blob/v3.17/Documentation/timers/NO_HZ.txt#L17

|

||||

[11]:https://github.com/torvalds/linux/blob/v3.17/Documentation/timers/highres.txt#L215

|

||||

[12]:https://github.com/torvalds/linux/blob/v3.17/Documentation/timers/NO_HZ.txt#L100

|

||||

[13]:http://lwn.net/Articles/549580/

|

||||

[14]:https://manybutfinite.com/feed.xml

|

||||

[15]:http://twitter.com/manybutfinite

|

||||

100

published/20170511 Working with VI editor - The Basics.md

Normal file

100

published/20170511 Working with VI editor - The Basics.md

Normal file

@ -0,0 +1,100 @@

|

||||

使用 Vi/Vim 编辑器:基础篇

|

||||

=========

|

||||

|

||||

VI 编辑器是一个基于命令行的、功能强大的文本编辑器,最早为 Unix 系统开发,后来也被移植到许多的 Unix 和 Linux 发行版上。

|

||||

|

||||

在 Linux 上还存在着另一个 VI 编辑器的高阶版本 —— VIM(也被称作 VI IMproved)。VIM 只是在 VI 已经很强的功能上添加了更多的功能,这些功能有:

|

||||

|

||||

- 支持更多 Linux 发行版,

|

||||

- 支持多种编程语言,包括 python、c++、perl 等语言的代码块折叠,语法高亮,

|

||||

- 支持通过多种网络协议,包括 http、ssh 等编辑文件,

|

||||

- 支持编辑压缩归档中的文件,

|

||||

- 支持分屏同时编辑多个文件。

|

||||

|

||||

接下来我们会讨论 VI/VIM 的命令以及选项。本文出于教学的目的,我们使用 VI 来举例,但所有的命令都可以被用于 VIM。首先我们先介绍 VI 编辑器的两种模式。

|

||||

|

||||

### 命令模式

|

||||

|

||||

命令模式下,我们可以执行保存文件、在 VI 内运行命令、复制/剪切/粘贴操作,以及查找/替换等任务。当我们处于插入模式时,我们可以按下 `Escape`(`Esc`)键返回命令模式

|

||||

|

||||

### 插入模式

|

||||

|

||||

在插入模式下,我们可以键入文件内容。在命令模式下按下 `i` 进入插入模式。

|

||||

|

||||

### 创建文件

|

||||

|

||||

我们可以通过下述命令建立一个文件(LCTT 译注:如果该文件存在,则编辑已有文件):

|

||||

|

||||

```

|

||||

$ vi filename

|

||||

```

|

||||

|

||||

一旦该文件被创建或者打开,我们首先进入命令模式,我们需要进入输入模式以在文件中输入内容。我们通过前文已经大致上了解这两种模式。

|

||||

|

||||

### 退出 Vi

|

||||

|

||||

如果是想从插入模式中退出,我们首先需要按下 `Esc` 键进入命令模式。接下来我们可以根据不同的需要分别使用两种命令退出 Vi。

|

||||

|

||||

1. 不保存退出 - 在命令模式中输入 `:q!`

|

||||

2. 保存并退出 - 在命令模式中输入 `:wq`

|

||||

|

||||

### 移动光标

|

||||

|

||||

下面我们来讨论下那些在命令模式中移动光标的命令和选项:

|

||||

|

||||

1. `k` 将光标上移一行

|

||||

2. `j` 将光标下移一行

|

||||

3. `h` 将光标左移一个字母

|

||||

4. `l` 将光标右移一个字母

|

||||

|

||||

注意:如果你想通过一个命令上移或下移多行,或者左移、右移多个字母,你可以使用 `4k` 或者 `5l`,这两条命令会分别上移 4 行或者右移 5 个字母。

|

||||

1. `0` 将光标移动到该行行首

|

||||

2. `$` 将光标移动到该行行尾

|

||||

3. `nG` 将光标移动到第 n 行

|

||||

4. `G` 将光标移动到文件的最后一行

|

||||

5. `{` 将光标移动到上一段

|

||||

6. `}` 将光标移动到下一段

|

||||

|

||||

除此之外还有一些命令可以用于控制光标的移动,但上述列出的这些命令应该就能应付日常工作所需。

|

||||

|

||||

### 编辑文本

|

||||

|

||||

这部分会列出一些用于命令模式的命令,可以进入插入模式来编辑当前文件

|

||||

|

||||

|

||||

1. `i` 在当前光标位置之前插入内容

|

||||

2. `I` 在光标所在行的行首插入内容

|

||||

3. `a` 在当前光标位置之后插入内容

|

||||

4. `A` 在光标所在行的行尾插入内容

|

||||

5. `o` 在当前光标所在行之后添加一行

|

||||

6. `O` 在当前光标所在行之前添加一行

|

||||

|

||||

|

||||

### 删除文本

|

||||

|

||||

|

||||

以下的这些命令都只能在命令模式下使用,所以首先需要按下 `Esc` 进入命令模式,如果你正处于插入模式:

|

||||

|

||||

1. `dd` 删除光标所在的整行内容,可以在 `dd` 前增加数字,比如 `2dd` 可以删除从光标所在行开始的两行

|

||||

2. `d$` 删除从光标所在位置直到行尾

|

||||

3. `d^` 删除从光标所在位置直到行首

|

||||

4. `dw` 删除从光标所在位置直到下一个词开始的所有内容

|

||||

|

||||

### 复制与黏贴

|

||||

|

||||

1. `yy` 复制当前行,在 `yy` 前添加数字可以复制多行

|

||||

2. `p` 在光标之后粘贴复制行

|

||||

3. `P` 在光标之前粘贴复制行

|

||||

|

||||

上述就是可以在 VI/VIM 编辑器上使用的一些基本命令。在未来的教程中还会继续教授一些更高级的命令。如果有任何疑问和建议,请在下方评论区留言。

|

||||

|

||||

---------

|

||||

via: http://linuxtechlab.com/working-vi-editor-basics/

|

||||

|

||||

作者:[Shusain][a]

|

||||

译者:[ljgibbslf](https://github.com/ljgibbslf)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 LCTT 原创编译,Linux中国 荣誉推出

|

||||

|

||||

[a]: http://linuxtechlab.com/author/shsuain/

|

||||

@ -1,10 +1,11 @@

|

||||

我在 Twitch 平台直播编程的第一年

|

||||

我在 Twitch 平台直播编程的经验

|

||||

============================================================

|

||||

去年 7 月我进行了第一次直播。不像大多数人那样在 Twitch 上进行游戏直播,我想直播的内容是我利用个人时间进行的开源工作。我对 NodeJS 硬件库有一定的研究(其中大部分是靠我自学的)。考虑到我已经在 Twitch 上有了一个直播间,为什么不再建一个更小更专业的直播间,比如使用 <ruby>JavaScript 驱动硬件<rt>JavaScript powered hardware</rt></ruby> 来建立直播间 :) 我注册了 [我自己的频道][1] ,从那以后我就开始定期直播。

|

||||

|

||||

去年 7 月我进行了第一次直播。不像大多数人那样在 Twitch 上进行游戏直播,我想直播的内容是我利用个人时间进行的开源工作。我对 NodeJS 硬件库有一定的研究(其中大部分是靠我自学的)。考虑到我已经在 Twitch 上有了一个直播间,为什么不再建一个更小更专业的直播间,比如 <ruby>由 JavaScript 驱动的硬件<rt>JavaScript powered hardware</rt></ruby> ;) 我注册了 [我自己的频道][1] ,从那以后我就开始定期直播。

|

||||

|

||||

我当然不是第一个这么做的人。[Handmade Hero][2] 是我最早看到的几个在线直播编程的程序员之一。很快这种直播方式被 Vlambeer 发扬光大,他在 Twitch 的 [Nuclear Throne live][3] 直播间进行直播。我对 Vlambeer 尤其着迷。

|

||||

|

||||

我的朋友 [Nolan Lawson][4] 让我 _真正开始做_ 这件事,而不只是单纯地 _想要做_ 。我看了他 [在周末直播开源工作][5] ,做得棒极了。他解释了他当时做的每一件事。每一件事。回复 GitHub 上的 <ruby>问题<rt>issues</rt></ruby> ,鉴别 bug ,在 <ruby>分支<rt>branches</rt></ruby> 中调试程序,你知道的。这令我着迷,因为 Nolan 使他的开源库得到了广泛的使用。他的开源生活和我的完全不一样。

|

||||

我的朋友 [Nolan Lawson][4] 让我 _真正开始做_ 这件事,而不只是单纯地 _想要做_ 。我看了他 [在周末直播开源工作][5] ,做得棒极了。他解释了他当时做的每一件事。是的,每一件事,包括回复 GitHub 上的 <ruby>问题<rt>issues</rt></ruby> ,鉴别 bug ,在 <ruby>分支<rt>branches</rt></ruby> 中调试程序,你知道的。这令我着迷,因为 Nolan 使他的开源库得到了广泛的使用。他的开源生活和我的完全不一样。

|

||||

|

||||

你甚至可以看到我在他视频下的评论:

|

||||

|

||||

@ -14,27 +15,27 @@

|

||||

|

||||

那个星期六我极少的几个听众给了我很大的鼓舞,因此我坚持了下去。现在我有了超过一千个听众,他们中的一些人形成了一个可爱的小团体,他们会定期观看我的直播,我称呼他们为 “noopkat 家庭” 。

|

||||

|

||||

我们很开心。我想称呼这个即时编程部分为“多玩家在线组队编程”。我真的被他们每个人的热情和才能触动了。一次,一个团体成员指出我的 Arduino 开发板没有连接上软件,因为板子上的芯片丢了。这真是最有趣的时刻之一。

|

||||

我们很开心。我想称呼这个即时编程部分为“多玩家在线组队编程”。我真的被他们每个人的热情和才能触动了。一次,一个团体成员指出我的 Arduino 开发板不能随同我的软件工作,因为板子上的芯片丢了。这真是最有趣的时刻之一。

|

||||

|

||||

我经常暂停直播,检查我的收件箱,看看有没有人对我提过的,不再有时间完成的工作发起 <ruby>拉取请求<rt>pull request</rt></ruby> 。感谢我 Twitch 社区对我的帮助和鼓励。

|

||||

我经常暂停直播,检查我的收件箱,看看有没有人对我提及过但没有时间完成的工作发起 <ruby>拉取请求<rt>pull request</rt></ruby> 。感谢我 Twitch 社区对我的帮助和鼓励。

|

||||

|

||||

我很想聊聊 Twitch 直播给我带来的好处,但它的内容太多了,我应该会在我下一个博客里介绍。我在这里想要分享的,是我学习的关于如何自己实现直播编程的课程。最近几个开发者问我怎么开始自己的直播,因此我在这里想大家展示我给他们的建议!

|

||||

我很想聊聊 Twitch 直播给我带来的好处,但它的内容太多了,我应该会在我下一篇博客里介绍。我在这里想要分享的,是我学习的关于如何自己实现直播编程的课程。最近几个开发者问我怎么开始自己的直播,因此我在这里想大家展示我给他们的建议!

|

||||

|

||||

首先,我在这里贴出一个给过我很大帮助的教程 [“Streaming and Finding Success on Twitch”][7] 。它专注于 Twitch 与游戏直播,但也有很多和我们要做的东西相关的部分。我建议首先阅读这个教程,然后再考虑一些建立直播频道的细节(比如如何选择设备和软件)。

|

||||

|

||||

下面我列出我自己的配置。这些配置是从我多次的错误经验中总结出来的,其中要感谢我的直播同行的智慧与建议(对,你们知道就是你们!)。

|

||||

下面我列出我自己的配置。这些配置是从我多次的错误经验中总结出来的,其中要感谢我的直播同行的智慧与建议。(对,你们知道就是你们!)

|

||||

|

||||

### 软件

|

||||

|

||||

有很多免费的直播软件。我用的是 [Open Broadcaster Software (OBS)][8] 。它适用于大多数的平台。我觉得它十分直观且易于入门,但掌握其他的进阶功能则需要一段时间的学习。学好它你会获得很多好处!这是今天我直播时 OBS 的桌面截图(点击查看大图):

|

||||

有很多免费的直播软件。我用的是 [Open Broadcaster Software (OBS)][8] 。它适用于大多数的平台。我觉得它十分直观且易于入门,但掌握其他的进阶功能则需要一段时间的学习。学好它你会获得很多好处!这是今天我直播时 OBS 的桌面截图:

|

||||

|

||||

|

||||

|

||||

你直播时需要在不用的“场景”中进行切换。一个“场景”是多个“素材”通过堆叠和组合产生的集合。一个“素材”可以是照相机,麦克风,你的桌面,网页,动态文本,图片等等。 OBS 是一个很强大的软件。

|

||||

你直播时需要在不用的“<ruby>场景<rt>scenes</rt></ruby>”中进行切换。一个“场景”是多个“<ruby>素材<rt>sources</rt></ruby>”通过堆叠和组合产生的集合。一个“素材”可以是照相机、麦克风、你的桌面、网页、动态文本、图片等等。 OBS 是一个很强大的软件。

|

||||

|

||||

最上方的桌面场景是我编程的环境,我直播的时候主要停留在这里。我使用 iTerm 和 vim ,同时打开一个可以切换的浏览器窗口来查阅文献或在 GitHub 上分类检索资料。

|

||||

|

||||

底部的黑色长方形是我的网络摄像头,人们可以通过这种个人化的连接方式来观看我工作。

|

||||

底部的黑色长方形是我的网络摄像头,人们可以通过这种更个人化的连接方式来观看我工作。

|

||||

|

||||

我的场景中有一些“标签”,很多都与状态或者顶栏信息有关。顶栏只是添加了个性化信息,它在直播时是一个很好的连续性素材。这是我在 [GIMP][9] 里制作的图片,在你的场景里它会作为一个素材来加载。一些标签是从文本文件里添加的动态内容(例如最新粉丝)。另一个标签是一个 [custom one I made][10] ,它可以展示我直播的房间的动态温度与湿度。

|

||||

|

||||

@ -62,7 +63,7 @@

|

||||

|

||||

### 硬件

|

||||

|

||||

我从使用便宜的器材开始,当我意识到我会长期坚持直播之后,才将他们逐渐换成更好的。开始的时候尽量使用你现有的器材,即使是只用电脑内置的摄像头与麦克风。

|

||||

我从使用便宜的器材开始,当我意识到我会长期坚持直播之后,才将它们逐渐换成更好的。开始的时候尽量使用你现有的器材,即使是只用电脑内置的摄像头与麦克风。

|

||||

|

||||

现在我使用 Logitech Pro C920 网络摄像头,和一个固定有支架的 Blue Yeti 麦克风。花费是值得的。我直播的质量完全不同了。

|

||||

|

||||

@ -116,7 +117,7 @@

|

||||

|

||||

当你即将开始的时候,你会感觉很奇怪,不适应。你会在人们看着你写代码的时候感到紧张。这很正常!尽管我之前有过公共演说的经历,我一开始的时候还是感到陌生而不适应。我感觉我无处可藏,这令我害怕。我想:“大家可能都觉得我的代码很糟糕,我是一个糟糕的开发者。”这是一个困扰了我 _整个职业生涯_ 的想法,对我来说不新鲜了。我知道带着这些想法,我不能在发布到 GitHub 之前仔细地再检查一遍代码,而这样做更有利于我保持我作为开发者的声誉。

|

||||

|

||||

我从 Twitch 直播中发现了很多关于我代码风格的东西。我知道我的风格绝对是“先让它跑起来,然后再考虑可读性,然后再考虑运行速度”。我不再在前一天晚上提前排练好直播的内容(一开始的三四次直播我都是这么做的),所以我在 Twitch 上写的代码是相当粗糙的,我还得保证它们运行起来没问题。当我不看别人的聊天和讨论的时候,我可以写出我最好的代码,这样是没问题的。但我总会忘记我使用过无数遍的方法的名字,而且每次直播的时候都会犯“愚蠢的”错误。一般来说,这不是一个让你能达到你最好状态的生产环境。

|

||||

我从 Twitch 直播中发现了很多关于我代码风格的东西。我知道我的风格绝对是“先让它跑起来,然后再考虑可读性,然后再考虑运行速度”。我不再在前一天晚上提前排练好直播的内容(一开始的三、四次直播我都是这么做的),所以我在 Twitch 上写的代码是相当粗糙的,我还得保证它们运行起来没问题。当我不看别人的聊天和讨论的时候,我可以写出我最好的代码,这样是没问题的。但我总会忘记我使用过无数遍的方法的名字,而且每次直播的时候都会犯“愚蠢的”错误。一般来说,这不是一个让你能达到你最好状态的生产环境。

|

||||

|

||||

我的 Twitch 社区从来不会因为这个苛求我,反而是他们帮了我很多。他们理解我正同时做着几件事,而且真的给了很多务实的意见和建议。有时是他们帮我找到了解决方法,有时是我要向他们解释为什么他们的建议不适合解决这个问题。这真的很像一般意义的组队编程!

|

||||

|

||||

@ -128,7 +129,7 @@

|

||||

|

||||

如果你周日想要加入我的直播,你可以 [订阅我的 Twitch 频道][13] :)

|

||||

|

||||

最后我想说一下,我个人十分感谢 [Mattias Johansson][14] 在我早期开始直播的时候给我的建议和鼓励。他的 [FunFunFunction YouTube channel][15] 也是一个令人激动的定期直播频道。

|

||||

最后我想说一下,我自己十分感谢 [Mattias Johansson][14] 在我早期开始直播的时候给我的建议和鼓励。他的 [FunFunFunction YouTube channel][15] 也是一个令人激动的定期直播频道。

|

||||

|

||||

另:许多人问过我的键盘和其他工作设备是什么样的, [这是我使用的器材的完整列表][16] 。感谢关注!

|

||||

|

||||

@ -136,9 +137,9 @@

|

||||

|

||||

via: https://medium.freecodecamp.org/lessons-from-my-first-year-of-live-coding-on-twitch-41a32e2f41c1

|

||||

|

||||

作者:[ Suz Hinton][a]

|

||||

作者:[Suz Hinton][a]

|

||||

译者:[lonaparte](https://github.com/lonaparte)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -0,0 +1,312 @@

|

||||

使用 Ansible 让你的系统管理自动化

|

||||

======

|

||||

|

||||

>精进你的系统管理能力和 Linux 技能,学习如何设置工具来简化管理多台机器。

|

||||

|

||||

|

||||

|

||||

你是否想精进你的系统管理能力和 Linux 技能?也许你的本地局域网上跑了一些东西,而你又想让生活更轻松一点--那该怎么办呢?在本文中,我会向你演示如何设置工具来简化管理多台机器。

|

||||

|

||||

远程管理工具有很多,SaltStack、Puppet、Chef,以及 Ansible 都是很流行的选择。在本文中,我将重点放在 Ansible 上并会解释它是如何帮到你的,不管你是有 5 台还是 1000 台虚拟机。

|

||||

|

||||

让我们从多机(不管这些机器是虚拟的还是物理的)的基本管理开始。我假设你知道要做什么,有基础的 Linux 管理技能(至少要有能找出执行每个任务具体步骤的能力)。我会向你演示如何使用这一工具,而是否使用它由你自己决定。

|

||||

|

||||

### 什么是 Ansible?

|

||||

|

||||

Ansible 的网站上将之解释为 “一个超级简单的 IT 自动化引擎,可以自动进行云供给、配置管理、应用部署、服务内部编排,以及其他很多 IT 需求。” 通过在一个集中的位置定义好服务器集合,Ansible 可以在多个服务器上执行相同的任务。

|

||||

|

||||

如果你对 Bash 的 `for` 循环很熟悉,你会发现 Ansible 操作跟这很类似。区别在于 Ansible 是<ruby>幕等的<rt>idempotent</rt></ruby>。通俗来说就是 Ansible 一般只有在确实会发生改变时才执行所请求的动作。比如,假设你执行一个 Bash 的 for 循环来为多个机器创建用户,像这样子:

|

||||

|

||||

```

|

||||

for server in serverA serverB serverC; do ssh ${server} "useradd myuser"; done

|

||||

```

|

||||

|

||||

这会在 serverA、serverB,以及 serverC 上创建 myuser 用户;然而不管这个用户是否存在,每次运行这个 for 循环时都会执行 `useradd` 命令。一个幕等的系统会首先检查用户是否存在,只有在不存在的情况下才会去创建它。当然,这个例子很简单,但是幕等工具的好处将会随着时间的推移变得越发明显。

|

||||

|

||||

#### Ansible 是如何工作的?

|

||||

|

||||

Ansible 会将 Ansible playbooks 转换成通过 SSH 运行的命令,这在管理类 UNIX 环境时有很多优势:

|

||||

|

||||

1. 绝大多数类 UNIX 机器默认都开了 SSH。

|

||||

2. 依赖 SSH 意味着远程主机不需要有代理。

|

||||

3. 大多数情况下都无需安装额外的软件,Ansible 需要 2.6 或更新版本的 Python。而绝大多数 Linux 发行版默认都安装了这一版本(或者更新版本)的 Python。

|

||||

4. Ansible 无需主节点。他可以在任何安装有 Ansible 并能通过 SSH 访问的主机上运行。

|

||||

5. 虽然可以在 cron 中运行 Ansible,但默认情况下,Ansible 只会在你明确要求的情况下运行。

|

||||

|

||||

#### 配置 SSH 密钥认证

|

||||

|

||||

使用 Ansible 的一种常用方法是配置无需密码的 SSH 密钥登录以方便管理。(可以使用 Ansible Vault 来为密码等敏感信息提供保护,但这不在本文的讨论范围之内)。现在只需要使用下面命令来生成一个 SSH 密钥,如示例 1 所示。

|

||||

|

||||

```

|

||||

[09:44 user ~]$ ssh-keygen

|

||||

Generating public/private rsa key pair。

|

||||

Enter file in which to save the key (/home/user/.ssh/id_rsa):

|

||||

Created directory '/home/user/.ssh'。

|

||||

Enter passphrase (empty for no passphrase):

|

||||

Enter same passphrase again:

|

||||

Your identification has been saved in /home/user/.ssh/id_rsa。

|

||||

Your public key has been saved in /home/user/.ssh/id_rsa.pub。

|

||||

The key fingerprint is:

|

||||

SHA256:TpMyzf4qGqXmx3aqZijVv7vO9zGnVXsh6dPbXAZ+LUQ user@user-fedora

|

||||

The key's randomart image is:

|

||||

+---[RSA 2048]----+

|

||||

| |

|

||||

| |

|

||||

| E |

|

||||

| o . .。|

|

||||

| . + S o+。|

|

||||

| . .o * . .+ooo|

|

||||

| . .+o o o oo+。*|

|

||||

|。.ooo* o。* .*+|

|

||||

| . o+*BO.o+ .o|

|

||||

+----[SHA256]-----+

|

||||

```

|

||||

|

||||

*示例 1 :生成一个 SSH 密钥*

|

||||

|

||||

|

||||

在示例 1 中,直接按下回车键来接受默认值。任何非特权用户都能生成 SSH 密钥,也能安装到远程系统中任何用户的 SSH 的 `authorized_keys` 文件中。生成密钥后,还需要将之拷贝到远程主机上去,运行下面命令:

|

||||

|

||||

```

|

||||

ssh-copy-id root@servera

|

||||

```

|

||||

|

||||

注意:运行 Ansible 本身无需 root 权限;然而如果你使用非 root 用户,你_需要_为要执行的任务配置合适的 sudo 权限。

|

||||

|

||||

输入 servera 的 root 密码,这条命令会将你的 SSH 密钥安装到远程主机上去。安装好 SSH 密钥后,再通过 SSH 登录远程主机就不再需要输入 root 密码了。

|

||||

|

||||

### 安装 Ansible

|

||||

|

||||

只需要在示例 1 中生成 SSH 密钥的那台主机上安装 Ansible。若你使用的是 Fedora,输入下面命令:

|

||||

|

||||

```

|

||||

sudo dnf install ansible -y

|

||||

```

|

||||

|

||||

若运行的是 CentOS,你需要为 EPEL 仓库配置额外的包:

|

||||

|

||||

```

|

||||

sudo yum install epel-release -y

|

||||

```

|

||||

|

||||

然后再使用 yum 来安装 Ansible:

|

||||

|

||||

```

|

||||

sudo yum install ansible -y

|

||||

```

|

||||

|

||||

对于基于 Ubuntu 的系统,可以从 PPA 上安装 Ansible:

|

||||

|

||||

```

|

||||

sudo apt-get install software-properties-common -y

|

||||

sudo apt-add-repository ppa:ansible/ansible

|

||||

sudo apt-get update

|

||||

sudo apt-get install ansible -y

|

||||

```

|

||||

|

||||

若你使用的是 macOS,那么推荐通过 Python PIP 来安装:

|

||||

|

||||

```

|

||||

sudo pip install ansible

|

||||

```

|

||||

|

||||

对于其他发行版,请参见 [Ansible 安装文档 ][2]。

|

||||

|

||||

### Ansible Inventory

|

||||

|

||||

Ansible 使用一个 INI 风格的文件来追踪要管理的服务器,这种文件被称之为<ruby>库存清单<rt>Inventory</rt></ruby>。默认情况下该文件位于 `/etc/ansible/hosts`。本文中,我使用示例 2 中所示的 Ansible 库存清单来对所需的主机进行操作(为了简洁起见已经进行了裁剪):

|

||||

|

||||

```

|

||||

[arch]

|

||||

nextcloud

|

||||

prometheus

|

||||

desktop1

|

||||

desktop2

|

||||

vm-host15

|

||||

|

||||

[fedora]

|

||||

netflix

|

||||

|

||||

[centos]

|

||||

conan

|

||||

confluence

|

||||

7-repo

|

||||

vm-server1

|

||||

gitlab

|

||||

|

||||

[ubuntu]

|

||||

trusty-mirror

|

||||

nwn

|

||||

kids-tv

|

||||

media-centre

|

||||

nas

|

||||

|

||||

[satellite]

|

||||

satellite

|

||||

|

||||

[ocp]

|

||||

lb00

|

||||

ocp_dns

|

||||

master01

|

||||

app01

|

||||

infra01

|

||||

```

|

||||

|

||||

*示例 2 : Ansible 主机文件*

|

||||

|

||||

每个分组由中括号和组名标识(像这样 `[group1]` ),是应用于一组服务器的任意组名。一台服务器可以存在于多个组中,没有任何问题。在这个案例中,我有根据操作系统进行的分组(`arch`、`ubuntu`、`centos`、`fedora`),也有根据服务器功能进行的分组(`ocp`、`satellite`)。Ansible 主机文件可以处理比这复杂的多的情况。详细内容,请参阅 [库存清单文档][3]。

|

||||

|

||||

### 运行命令

|

||||

|

||||

将你的 SSH 密钥拷贝到库存清单中所有服务器上后,你就可以开始使用 Ansible 了。Ansible 的一项基本功能就是运行特定命令。语法为:

|

||||

|

||||

```

|

||||

ansible -a "some command"

|

||||

```

|

||||

例如,假设你想升级所有的 CentOS 服务器,可以运行:

|

||||

|

||||

```

|

||||

ansible centos -a 'yum update -y'

|

||||

```

|

||||

|

||||

_注意:不是必须要根据服务器操作系统来进行分组的。我下面会提到,[Ansible Facts][4] 可以用来收集这一信息;然而,若使用 Facts 的话,则运行特定命令会变得很复杂,因此,如果你在管理异构环境的话,那么为了方便起见,我推荐创建一些根据操作系统来划分的组。_

|

||||

|

||||

这会遍历 `centos` 组中的所有服务器并安装所有的更新。一个更加有用的命令应该是 Ansible 的 `ping` 模块了,可以用来验证服务器是否准备好接受命令了:

|

||||

|

||||

```

|

||||

ansible all -m ping

|

||||

```

|

||||

|

||||

这会让 Ansible 尝试通过 SSH 登录库存清单中的所有服务器。在示例 3 中可以看到 `ping` 命令的部分输出结果。

|

||||

|

||||

```

|

||||

nwn | SUCCESS => {

|

||||

"changed":false,

|

||||

"ping":"pong"

|

||||

}

|

||||

media-centre | SUCCESS => {

|

||||

"changed":false,

|

||||

"ping":"pong"

|

||||

}

|

||||

nas | SUCCESS => {

|

||||

"changed":false,

|

||||

"ping":"pong"

|

||||

}

|

||||

kids-tv | SUCCESS => {

|

||||

"changed":false,

|

||||

"ping":"pong"

|

||||

}

|

||||

...

|

||||

```

|

||||

|

||||

*示例 3 :Ansible ping 命令输出*

|

||||

|

||||

运行指定命令的能力有助于完成快速任务(LCTT 译注:应该指的那种一次性任务),但是如果我想在以后也能以同样的方式运行同样的任务那该怎么办呢?Ansible [playbooks][5] 就是用来做这个的。

|

||||

|

||||

### 复杂任务使用 Ansible playbooks

|

||||

|

||||

Ansible <ruby>剧本<rt>playbook<rt></ruby> 就是包含 Ansible 指令的 YAML 格式的文件。我这里不打算讲解类似 Roles 和 Templates 这些比较高深的内容。有兴趣的话,请阅读 [Ansible 文档][6]。

|

||||

|

||||

在前一章节,我推荐你使用 `ssh-copy-id` 命令来传递你的 SSH 密钥;然而,本文关注于如何以一种一致的、可重复性的方式来完成任务。示例 4 演示了一种以冥等的方式,即使 SSH 密钥已经存在于目标主机上也能保证正确性的实现方法。

|

||||

|

||||

```

|

||||

---

|

||||

- hosts:all

|

||||

gather_facts:false

|

||||

vars:

|

||||

ssh_key:'/root/playbooks/files/laptop_ssh_key'

|

||||

tasks:

|

||||

- name:copy ssh key

|

||||

authorized_key:

|

||||

key:"{{ lookup('file',ssh_key) }}"

|

||||

user:root

|

||||

```

|

||||

|

||||

*示例 4:Ansible 剧本 “push_ssh_keys.yaml”*

|

||||

|

||||

`- hosts:` 行标识了这个剧本应该在那个主机组上执行。在这个例子中,它会检查库存清单里的所有主机。

|

||||

|

||||

`gather_facts:` 行指明 Ansible 是否去搜索每个主机的详细信息。我稍后会做一次更详细的检查。现在为了节省时间,我们设置 `gather_facts` 为 `false`。

|

||||

|

||||

`vars:` 部分,顾名思义,就是用来定义剧本中所用变量的。在示例 4 的这个简短剧本中其实不是必要的,但是按惯例我们还是设置了一个变量。

|

||||

|

||||

最后由 `tasks:` 标注的这个部分,是存放主体指令的地方。每个任务都有一个 `-name:`。Ansbile 在运行剧本时会显示这个名字。

|

||||

|

||||

`authorized_key:` 是剧本所使用 Ansible 模块的名字。可以通过命令 `ansible-doc -a` 来查询 Ansible 模块的相关信息; 不过通过网络浏览器查看 [文档 ][7] 可能更方便一些。[authorized_key 模块][8] 有很多很好的例子可以参考。要运行示例 4 中的剧本,只要运行 `ansible-playbook` 命令就行了:

|

||||

|

||||

```

|

||||

ansible-playbook push_ssh_keys.yaml

|

||||

```

|

||||

|

||||

如果是第一次添加 SSH 密钥,SSH 会提示你输入 root 用户的密码。

|

||||

|

||||

现在 SSH 密钥已经传输到服务器中去了,可以来做点有趣的事了。

|

||||

|

||||

### 使用 Ansible 收集信息

|

||||

|

||||

Ansible 能够收集目标系统的各种信息。如果你的主机数量很多,那它会特别的耗时。按我的经验,每台主机大概要花个 1 到 2 秒钟,甚至更长时间;然而有时收集信息是有好处的。考虑下面这个剧本,它会禁止 root 用户通过密码远程登录系统:

|

||||

|

||||

```

|

||||

---

|

||||

- hosts:all

|

||||

gather_facts:true

|

||||

vars:

|

||||

tasks:

|

||||

- name:Enabling ssh-key only root access

|

||||

lineinfile:

|

||||

dest:/etc/ssh/sshd_config

|

||||

regexp:'^PermitRootLogin'

|

||||

line:'PermitRootLogin without-password'

|

||||

notify:

|

||||

- restart_sshd

|

||||

- restart_ssh

|

||||

|

||||

handlers:

|

||||

- name:restart_sshd

|

||||

service:

|

||||

name:sshd

|

||||

state:restarted

|

||||

enabled:true

|

||||

when:ansible_distribution == 'RedHat'

|

||||

- name:restart_ssh

|

||||

service:

|

||||

name:ssh

|

||||

state:restarted

|

||||

enabled:true

|

||||

when:ansible_distribution == 'Debian'

|

||||

```

|

||||

|

||||

*示例 5:锁定 root 的 SSH 访问*

|

||||

|

||||

在示例 5 中 `sshd_config` 文件的修改是有[条件][9] 的,只有在找到匹配的发行版的情况下才会执行。在这个案例中,基于 Red Hat 的发行版与基于 Debian 的发行版对 SSH 服务的命名是不一样的,这也是使用条件语句的目的所在。虽然也有其他的方法可以达到相同的效果,但这个例子很好演示了 Ansible 信息的作用。若你想查看 Ansible 默认收集的所有信息,可以在本地运行 `setup` 模块:

|

||||

|

||||

```

|

||||

ansible localhost -m setup |less

|

||||

```

|

||||

|

||||

Ansible 收集的所有信息都能用来做判断,就跟示例 4 中 `vars:` 部分所演示的一样。所不同的是,Ansible 信息被看成是**内置** 变量,无需由系统管理员定义。

|

||||

|

||||

### 更近一步

|

||||

|

||||

现在可以开始探索 Ansible 并创建自己的基本了。Ansible 是一个富有深度、复杂性和灵活性的工具,只靠一篇文章不可能就把它讲透。希望本文能够激发你的兴趣,鼓励你去探索 Ansible 的功能。在下一篇文章中,我会再聊聊 `Copy`、`systemd`、`service`、`apt`、`yum`、`virt`,以及 `user` 模块。我们可以在剧本中组合使用这些模块,还可以创建一个简单的 Git 服务器来存储这些所有剧本。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://opensource.com/article/17/7/automate-sysadmin-ansible

|

||||

|

||||

作者:[Steve Ovens][a]

|

||||

译者:[lujun9972](https://github.com/lujun9972)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://opensource.com/users/stratusss

|

||||

[1]:https://opensource.com/tags/ansible

|

||||

[2]:http://docs.ansible.com/ansible/intro_installation.html

|

||||

[3]:http://docs.ansible.com/ansible/intro_inventory.html

|

||||

[4]:http://docs.ansible.com/ansible/playbooks_variables.html#information-discovered-from-systems-facts

|

||||

[5]:http://docs.ansible.com/ansible/playbooks.html

|

||||

[6]:http://docs.ansible.com/ansible/playbooks_roles.html

|

||||

[7]:http://docs.ansible.com/ansible/modules_by_category.html

|

||||

[8]:http://docs.ansible.com/ansible/authorized_key_module.html

|

||||

[9]:http://docs.ansible.com/ansible/lineinfile_module.html

|

||||

269

published/20170915 How To Install And Setup Vagrant.md

Normal file

269

published/20170915 How To Install And Setup Vagrant.md

Normal file

@ -0,0 +1,269 @@

|

||||

如何安装并设置 Vagrant

|

||||

=============================

|

||||

|

||||

Vagrant 对于虚拟机来说是一个强大的工具,在这里我们将研究如何在 Ubuntu 上设置和使用 Virtualbox 和 Vagrant 来提供可复制的虚拟机。

|

||||

|

||||

### 虚拟机,并不复杂

|

||||

|

||||

多年来,开发人员一直使用虚拟机作为其工作流程的一部分,允许他们交换和更改运行软件的环境,这通常是为了防止项目之间的冲突,例如需要 php 5.3 的项目 A 和需要 php 5.4 的项目 B。

|

||||

|

||||

并且使用虚拟机意味着你只需要你正在使用的计算机就行,而不需要专用硬件来镜像你的生产环境。

|

||||

|

||||

当多个开发人员在一个项目上工作时,它也很方便,他们都可以运行一个包含所有需求的环境,但是维护多台机器并确保所有的需求都具有相同的版本是非常困难的,这时 Vagrant 就能派上用场了。

|

||||

|

||||

#### 使用虚拟机的好处

|

||||

|

||||

- 你的虚拟机与主机环境是分开的

|

||||

- 你可以根据你代码的要求裁剪一个定制虚拟机

|

||||

- 不会影响其他虚拟机

|

||||

- 可以运行在你的主机上无法运行的程序,例如在 Ubuntu 中运行一些只能在 Windows 运行的软件

|

||||

|

||||

### 什么是 Vagrant

|

||||

|

||||

简而言之,这是一个与虚拟机一起工作的工具,可以让你自动创建和删除虚拟机。

|

||||

|

||||

它围绕一个名为 `VagrantFile` 的配置文件而工作,这个配置文件告诉 Vagrant 你想要安装的操作系统,以及一些其他选项,如 IP 和目录同步。 你还可以在虚拟机上添加一个命令的配置脚本。

|

||||

|

||||

通过共享这个 `VagrantFile`,项目的所有开发人员全可以使用完全相同的虚拟机。

|

||||

|

||||

### 安装要求

|

||||

|

||||

#### 安装 VirtualBox

|

||||

|

||||

VirtualBox 是运行虚拟机的程序,它可以从 Ubuntu 仓库中安装。

|

||||

|

||||

```

|

||||

sudo apt-get install virtualbox

|

||||

```

|

||||

|

||||

#### 安装 Vagrant

|

||||

|

||||

对于 Vagrant 本身,你要前往 [https://www.vagrantup.com/downloads.html ](https://www.vagrantup.com/downloads.html) 查看适用于你的操作系统的安装软件包。

|

||||

|

||||

#### 安装增强功能

|

||||

|

||||

如果你打算与虚拟机共享任何文件夹,则需要安装以下插件。

|

||||

|

||||

```

|

||||

vagrant plugin install vagrant-vbguest

|

||||

```

|

||||

|

||||

### 配置 Vagrant

|

||||

|

||||

首先我们需要为 Vagrant 创建一个文件夹。

|

||||

|

||||

```

|

||||

mkdir ~/Vagrant/test-vm

|

||||

cd ~/Vagrant/test-vm

|

||||

```

|

||||

|

||||

创建 VagrantFile:

|

||||

|

||||

```

|

||||

vagrant init

|

||||

```

|

||||

|

||||

开启虚拟机:

|

||||

|

||||

```

|

||||

vagrant up

|

||||

```

|

||||

|

||||

登录机器:

|

||||

|

||||

```

|

||||

vagrant-ssh

|

||||

```

|

||||

|

||||

此时,你将拥有一个基本的 vagrant 机器,以及一个名为 `VagrantFile` 的文件。

|

||||

|

||||

### 定制

|

||||

|

||||

在上面的步骤中创建的 `VagrantFile` 看起来类似于以下内容

|

||||

|

||||

VagrantFile:

|

||||

|

||||

```

|

||||

# -*- mode: ruby -*-

|

||||

# vi: set ft=ruby :

|

||||

# All Vagrant configuration is done below. The "2" in Vagrant.configure

|

||||

# configures the configuration version (we support older styles for

|

||||

# backwards compatibility). Please don't change it unless you know what

|

||||

# you're doing.

|

||||

Vagrant.configure("2") do |config|

|

||||

# The most common configuration options are documented and commented below.

|

||||

# For a complete reference, please see the online documentation at

|

||||

# https://docs.vagrantup.com.

|

||||

|

||||

# Every Vagrant development environment requires a box. You can search for

|

||||

# boxes at https://vagrantcloud.com/search.

|

||||

config.vm.box = "base"

|

||||

|

||||

# Disable automatic box update checking. If you disable this, then

|

||||

# boxes will only be checked for updates when the user runs

|

||||

# `vagrant box outdated`. This is not recommended.

|

||||

# config.vm.box_check_update = false

|

||||

|

||||

# Create a forwarded port mapping which allows access to a specific port

|

||||

# within the machine from a port on the host machine. In the example below,

|

||||

# accessing "localhost:8080" will access port 80 on the guest machine.

|

||||

# NOTE: This will enable public access to the opened port

|

||||

# config.vm.network "forwarded_port", guest: 80, host: 8080

|

||||

|

||||

# Create a forwarded port mapping which allows access to a specific port

|

||||

# within the machine from a port on the host machine and only allow access

|

||||

# via 127.0.0.1 to disable public access

|

||||

# config.vm.network "forwarded_port", guest: 80, host: 8080, host_ip: "127.0.0.1"

|

||||

|

||||

# Create a private network, which allows host-only access to the machine

|

||||

# using a specific IP.

|

||||

# config.vm.network "private_network", ip: "192.168.33.10"

|

||||

|

||||

# Create a public network, which generally matched to bridged network.

|

||||

# Bridged networks make the machine appear as another physical device on

|

||||

# your network.

|

||||

# config.vm.network "public_network"

|

||||

|

||||

# Share an additional folder to the guest VM. The first argument is

|

||||

# the path on the host to the actual folder. The second argument is

|

||||

# the path on the guest to mount the folder. And the optional third

|

||||

# argument is a set of non-required options.

|

||||

# config.vm.synced_folder "../data", "/vagrant_data"

|

||||

|

||||

# Provider-specific configuration so you can fine-tune various

|

||||

# backing providers for Vagrant. These expose provider-specific options.

|

||||

# Example for VirtualBox:

|

||||

#

|

||||

# config.vm.provider "virtualbox" do |vb|

|

||||

# # Display the VirtualBox GUI when booting the machine

|

||||

# vb.gui = true

|

||||

#

|

||||

# # Customize the amount of memory on the VM:

|

||||

# vb.memory = "1024"

|

||||

# end

|

||||

#

|

||||

# View the documentation for the provider you are using for more

|

||||

# information on available options.

|

||||

|

||||

# Enable provisioning with a shell script. Additional provisioners such as

|

||||

# Puppet, Chef, Ansible, Salt, and Docker are also available. Please see the

|

||||

# documentation for more information about their specific syntax and use.

|

||||

# config.vm.provision "shell", inline: <<-SHELL

|

||||

# apt-get update

|

||||

# apt-get install -y apache2

|

||||

# SHELL

|

||||

end

|

||||

```

|

||||

|

||||

现在这个 `VagrantFile` 将创建基本的虚拟机。但 Vagrant 背后的理念是让虚拟机为我们的特定任务而配置,所以我们删除注释和调整配置。

|

||||

|

||||

VagrantFile:

|

||||

|

||||

```

|

||||

# -*- mode: ruby -*-

|

||||

# vi: set ft=ruby :

|

||||

|

||||

Vagrant.configure("2") do |config|

|

||||

# Set the Linux Version to Debian Jessie

|

||||

config.vm.box = "debian/jessie64"

|

||||

# Set the IP of the Box

|

||||

config.vm.network "private_network", ip: "192.168.33.10"

|

||||

# Sync Our Projects Directory with the WWW directory

|

||||

config.vm.synced_folder "~/Projects", "/var/www/"

|

||||

# Run the following to Provision

|

||||

config.vm.provision "shell", path: "install.sh"

|

||||

end

|

||||

```

|

||||

|

||||

现在我们有一个简单的 `VagrantFile`,它将 Linux 版本设置为 debian jessie,设置一个 IP 给我们使用,同步我们感兴趣的文件夹,并最后运行 `install.sh`,这是我们可以运行 shell 命令的地方。

|

||||

|

||||

install.sh:

|

||||

|

||||

```

|

||||

#! /usr/bin/env bash

|

||||

# Variables

|

||||

DBHOST=localhost

|

||||

DBNAME=dbname

|

||||

DBUSER=dbuser

|

||||

DBPASSWD=test123

|

||||

|

||||

echo "[ Provisioning machine ]"

|

||||

echo "1) Update APT..."

|

||||

apt-get -qq update

|

||||

|

||||

echo "1) Install Utilities..."

|

||||

apt-get install -y tidy pdftk curl xpdf imagemagick openssl vim git

|

||||

|

||||

echo "2) Installing Apache..."

|

||||

apt-get install -y apache2

|

||||

|

||||

echo "3) Installing PHP and packages..."

|

||||

apt-get install -y php5 libapache2-mod-php5 libssh2-php php-pear php5-cli php5-common php5-curl php5-dev php5-gd php5-imagick php5-imap php5-intl php5-mcrypt php5-memcached php5-mysql php5-pspell php5-xdebug php5-xmlrpc

|

||||

#php5-suhosin-extension, php5-mysqlnd

|

||||

|

||||

echo "4) Installing MySQL..."

|

||||

debconf-set-selections <<< "mysql-server mysql-server/root_password password secret"

|

||||

debconf-set-selections <<< "mysql-server mysql-server/root_password_again password secret"

|

||||

apt-get install -y mysql-server

|

||||

mysql -uroot -p$DBPASSWD -e "CREATE DATABASE $DBNAME"

|

||||

mysql -uroot -p$DBPASSWD -e "grant all privileges on $DBNAME.* to '$DBUSER'@'localhost' identified by '$DBPASSWD'"

|

||||

|

||||

echo "5) Generating self signed certificate..."

|

||||

mkdir -p /etc/ssl/localcerts

|

||||

openssl req -new -x509 -days 365 -nodes -subj "/C=US/ST=Denial/L=Springfield/O=Dis/CN=www.example.com" -out /etc/ssl/localcerts/apache.pem -keyout /etc/ssl/localcerts/apache.key

|

||||

chmod 600 /etc/ssl/localcerts/apache*

|

||||

|

||||

echo "6) Setup Apache..."

|

||||

a2enmod rewrite

|

||||

> /etc/apache2/sites-enabled/000-default.conf

|

||||

echo "

|

||||

<VirtualHost *:80>

|

||||

ServerAdmin webmaster@localhost

|

||||

DocumentRoot /var/www/

|

||||

ErrorLog ${APACHE_LOG_DIR}/error.log

|

||||

CustomLog ${APACHE_LOG_DIR}/access.log combined

|

||||

</VirtualHost>

|

||||

|

||||

" >> /etc/apache2/sites-enabled/000-default.conf

|

||||

service apache2 restart

|

||||

|

||||

echo "7) Composer Install..."

|

||||

curl --silent https://getcomposer.org/installer | php

|

||||

mv composer.phar /usr/local/bin/composer

|

||||

|

||||

echo "8) Install NodeJS..."

|

||||

curl -sL https://deb.nodesource.com/setup_6.x | sudo -E bash -

|

||||

apt-get -qq update

|

||||

apt-get -y install nodejs

|

||||

|

||||

echo "9) Install NPM Packages..."

|

||||

npm install -g gulp gulp-cli

|

||||

|

||||

echo "Provisioning Completed"

|

||||

```

|

||||

|

||||

通过上面的步骤,在你的目录中会有 `VagrantFile` 和 `install.sh`,运行 vagrant 会做下面的事情:

|

||||

|

||||

- 采用 Debian Jessie 来创建虚拟机

|

||||

- 将机器的 IP 设置为 192.168.33.10

|

||||

- 同步 `~/Projects` 和 `/var/www/` 目录

|

||||

- 安装并设置 Apache、Mysql、PHP、Git、Vim

|

||||

- 安装并运行 Composer

|

||||

- 安装 Nodejs 和 gulp

|

||||

- 创建一个 MySQL 数据库

|

||||

- 创建自签名证书

|

||||

|

||||

通过与其他人共享 `VagrantFile` 和 `install.sh`,你可以在两台不同的机器上使用完全相同的环境。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://www.chris-shaw.com/blog/how-to-install-and-setup-vagrant

|

||||

|

||||

作者:[Christopher Shaw][a]

|

||||

译者:[MjSeven](https://github.com/MjSeven)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://www.chris-shaw.com

|

||||

[1]:/cdn-cgi/l/email-protection

|

||||

134

published/20171005 Reasons Kubernetes is cool.md

Normal file

134

published/20171005 Reasons Kubernetes is cool.md

Normal file

@ -0,0 +1,134 @@

|

||||

为什么 Kubernetes 很酷

|

||||

============================================================

|

||||

|

||||

在我刚开始学习 Kubernetes(大约是一年半以前吧?)时,我真的不明白为什么应该去关注它。

|

||||

|

||||

在我使用 Kubernetes 全职工作了三个多月后,我才逐渐明白了为什么我应该使用它。(我距离成为一个 Kubernetes 专家还很远!)希望这篇文章对你理解 Kubernetes 能做什么会有帮助!

|

||||

|

||||

我将尝试去解释我对 Kubernetes 感兴趣的一些原因,而不去使用 “<ruby>原生云<rt>cloud native</rt></ruby>”、“<ruby>编排系统<rt>orchestration</rt></ruby>”、“<ruby>容器<rt>container</rt></ruby>”,或者任何 Kubernetes 专用的术语 :)。我去解释的这些观点主要来自一位 Kubernetes 操作者/基础设施工程师,因为,我现在的工作就是去配置 Kubernetes 和让它工作的更好。

|

||||

|

||||

我不会去尝试解决一些如 “你应该在你的生产系统中使用 Kubernetes 吗?”这样的问题。那是非常复杂的问题。(不仅是因为“生产系统”根据你的用途而总是有不同的要求)

|

||||

|

||||

### Kubernetes 可以让你无需设置一台新的服务器即可在生产系统中运行代码

|

||||

|

||||

我首次被说教使用 Kubernetes 是与我的伙伴 Kamal 的下面的谈话:

|

||||

|

||||

大致是这样的:

|

||||

|

||||

* Kamal: 使用 Kubernetes 你可以通过一条命令就能设置一台新的服务器。

|

||||

* Julia: 我觉得不太可能吧。

|

||||

* Kamal: 像这样,你写一个配置文件,然后应用它,这时候,你就在生产系统中运行了一个 HTTP 服务。

|

||||

* Julia: 但是,现在我需要去创建一个新的 AWS 实例,明确地写一个 Puppet 清单,设置服务发现,配置负载均衡,配置我们的部署软件,并且确保 DNS 正常工作,如果没有什么问题的话,至少在 4 小时后才能投入使用。

|

||||

* Kamal: 是的,使用 Kubernetes 你不需要做那么多事情,你可以在 5 分钟内设置一台新的 HTTP 服务,并且它将自动运行。只要你的集群中有空闲的资源它就能正常工作!

|

||||