mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-03-24 02:20:09 +08:00

Merge remote-tracking branch 'lctt/master'

This commit is contained in:

commit

888b996b64

@ -1,24 +1,24 @@

|

||||

PHP 安全

|

||||

PHP 安全编程建议

|

||||

================================================================================

|

||||

|

||||

|

||||

### 简介 ###

|

||||

|

||||

为提供互联网服务,当你在开发代码的时候必须时刻保持安全意识。可能大部分 PHP 脚本都对安全问题不敏感;这很大程度上是因为有大量的无经验程序员在使用这门语言。但是,没有理由让你基于粗略估计你代码的影响性而有不一致的安全策略。当你在服务器上放任何经济相关的东西时,就有可能会有人尝试破解它。创建一个论坛程序或者任何形式的购物车,被攻击的可能性就上升到了无穷大。

|

||||

要提供互联网服务,当你在开发代码的时候必须时刻保持安全意识。可能大部分 PHP 脚本都对安全问题都不在意,这很大程度上是因为有大量的*无经验程序员*在使用这门语言。但是,没有理由让你因为对你的代码的不确定性而导致不一致的安全策略。当你在服务器上放任何涉及到钱的东西时,就有可能会有人尝试破解它。创建一个论坛程序或者任何形式的购物车,被攻击的可能性就上升到了无穷大。

|

||||

|

||||

### 背景 ###

|

||||

|

||||

为了确保你的 web 内容安全,这里有一些一般的安全准则:

|

||||

为了确保你的 web 内容安全,这里有一些常规的安全准则:

|

||||

|

||||

#### 别相信表单 ####

|

||||

|

||||

攻击表单很简单。通过使用一个简单的 JavaScript 技巧,你可以限制你的表单只允许在评分域中填写 1 到 5 的数字。如果有人关闭了他们浏览器的 JavaScript 功能或者提交自定义的表单数据,你客户端的验证就失败了。

|

||||

|

||||

用户主要通过表单参数和你的脚本交互,因此他们是最大的安全风险。你应该学到什么呢?总是要验证 PHP 脚本中传递到其它任何 PHP 脚本的数据。在本文中,我们向你演示了如何分析和防范跨站点脚本(XSS)攻击,它可能劫持用户凭据(甚至更严重)。你也会看到如何防止会玷污或毁坏你数据的 MySQL 注入攻击。

|

||||

用户主要通过表单参数和你的脚本交互,因此他们是最大的安全风险。你应该学到什么呢?在 PHP 脚本中,总是要验证 传递给任何 PHP 脚本的数据。在本文中,我们向你演示了如何分析和防范跨站脚本(XSS)攻击,它可能会劫持用户凭据(甚至更严重)。你也会看到如何防止会玷污或毁坏你数据的 MySQL 注入攻击。

|

||||

|

||||

#### 别相信用户 ####

|

||||

|

||||

假设你网站获取的每一份数据都充满了有害的代码。清理每一部分,就算你相信没有人会尝试攻击你的站点。

|

||||

假定你网站获取的每一份数据都充满了有害的代码。清理每一部分,即便你相信没有人会尝试攻击你的站点。

|

||||

|

||||

#### 关闭全局变量 ####

|

||||

|

||||

@ -32,9 +32,9 @@ PHP 安全

|

||||

|

||||

<input name="username" type="text" size="15" maxlength="64">

|

||||

|

||||

运行 process.php 的时候,启用了注册全局变量的 PHP 会为该参数赋值为 $username 变量。这会比通过 **$\_POST['username']** 或 **$\_GET['username']** 访问它节省敲击次数。不幸的是,这也会给你留下安全问题,因为 PHP 设置该变量的值为通过 GET 或 POST 参数发送到脚本的任何值,如果你没有显示地初始化该变量并且你不希望任何人去操作它,这就会有一个大问题。

|

||||

运行 process.php 的时候,启用了注册全局变量的 PHP 会将该参数赋值到 $username 变量。这会比通过 **$\_POST['username']** 或 **$\_GET['username']** 访问它节省击键次数。不幸的是,这也会给你留下安全问题,因为 PHP 会设置该变量的值为通过 GET 或 POST 的参数发送到脚本的任何值,如果你没有显示地初始化该变量并且你不希望任何人去操作它,这就会有一个大问题。

|

||||

|

||||

看下面的脚本,假如 $authorized 变量的值为 true,它会给用户显示验证数据。正常情况下,只有当用户正确通过了假想的 authenticated\_user() 函数验证,$authorized 变量的值才会被设置为真。但是如果你启用了 **register\_globals**,任何人都可以发送一个 GET 参数,例如 authorized=1 去覆盖它:

|

||||

看下面的脚本,假如 $authorized 变量的值为 true,它会给用户显示通过验证的数据。正常情况下,只有当用户正确通过了这个假想的 authenticated\_user() 函数验证,$authorized 变量的值才会被设置为真。但是如果你启用了 **register\_globals**,任何人都可以发送一个 GET 参数,例如 authorized=1 去覆盖它:

|

||||

|

||||

<?php

|

||||

// Define $authorized = true only if user is authenticated

|

||||

@ -45,7 +45,7 @@ PHP 安全

|

||||

|

||||

这个故事的寓意是,你应该从预定义的服务器变量中获取表单数据。所有通过 post 表单传递到你 web 页面的数据都会自动保存到一个称为 **$\_POST** 的大数组中,所有的 GET 数据都保存在 **$\_GET** 大数组中。文件上传信息保存在一个称为 **$\_FILES** 的特殊数据中。另外,还有一个称为 **$\_REQUEST** 的复合变量。

|

||||

|

||||

要从一个 POST 方法表单中访问 username 域,可以使用 **$\_POST['username']**。如果 username 在 URL 中就使用 **$\_GET['username']**。如果你不确定值来自哪里,用 **$\_REQUEST['username']**。

|

||||

要从一个 POST 方法表单中访问 username 字段,可以使用 **$\_POST['username']**。如果 username 在 URL 中就使用 **$\_GET['username']**。如果你不确定值来自哪里,用 **$\_REQUEST['username']**。

|

||||

|

||||

<?php

|

||||

$post_value = $_POST['post_value'];

|

||||

@ -61,12 +61,12 @@ $\_REQUEST 是 $\_GET、$\_POST、和 $\_COOKIE 数组的结合。如果你有

|

||||

|

||||

- **register\_globals** 设置为 off

|

||||

- **safe\_mode** 设置为 off

|

||||

- **error\_reporting** 设置为 off。如果出现错误了,这会向用户浏览器发送可见的错误报告信息。对于生产服务器,使用错误日志代替。开发服务器如果在防火墙后面就可以启用错误日志。

|

||||

- **error\_reporting** 设置为 off。如果出现错误了,这会向用户浏览器发送可见的错误报告信息。对于生产服务器,使用错误日志代替。开发服务器如果在防火墙后面就可以启用错误日志。(LCTT 译注:此处据原文逻辑和常识,应该是“开发服务器如果在防火墙后面就可以启用错误报告,即 on。”)

|

||||

- 停用这些函数:system()、exec()、passthru()、shell\_exec()、proc\_open()、和 popen()。

|

||||

- **open\_basedir** 为 /tmp(以便保存会话信息)目录和 web 根目录设置值,以便脚本不能访问选定区域外的文件。

|

||||

- **expose\_php** 设置为 off。该功能会向 Apache 头添加包含版本数字的 PHP 签名。

|

||||

- **allow\_url\_fopen** 设置为 off。如果你小心在你代码中访问文件的方式-也就是你验证所有输入参数,这并不严格需要。

|

||||

- **allow\_url\_include** 设置为 off。这实在没有明智的理由任何人会想要通过 HTTP 访问包含的文件。

|

||||

- **open\_basedir** 为 /tmp(以便保存会话信息)目录和 web 根目录,以便脚本不能访问这些选定区域外的文件。

|

||||

- **expose\_php** 设置为 off。该功能会向 Apache 头添加包含版本号的 PHP 签名。

|

||||

- **allow\_url\_fopen** 设置为 off。如果你能够注意你代码中访问文件的方式-也就是你验证所有输入参数,这并不严格需要。

|

||||

- **allow\_url\_include** 设置为 off。对于任何人来说,实在没有明智的理由会想要访问通过 HTTP 包含的文件。

|

||||

|

||||

一般来说,如果你发现想要使用这些功能的代码,你就不应该相信它。尤其要小心会使用类似 system() 函数的代码-它几乎肯定有缺陷。

|

||||

|

||||

@ -74,13 +74,13 @@ $\_REQUEST 是 $\_GET、$\_POST、和 $\_COOKIE 数组的结合。如果你有

|

||||

|

||||

### SQL 注入攻击 ###

|

||||

|

||||

由于 PHP 传递到 MySQL 数据库的查询语句是按照强大的 SQL 编程语言编写的,你就有某些人通过在 web 查询参数中使用 MySQL 语句尝试 SQL 注入攻击的风险。通过在参数中插入有害的 SQL 代码片段,攻击者会尝试进入(或破坏)你的服务器。

|

||||

由于 PHP 传递到 MySQL 数据库的查询语句是用强大的 SQL 编程语言编写的,就有了某些人通过在 web 查询参数中使用 MySQL 语句尝试 SQL 注入攻击的风险。通过在参数中插入有害的 SQL 代码片段,攻击者会尝试进入(或破坏)你的服务器。

|

||||

|

||||

假如说你有一个最终会放入变量 $product 的表单参数,你使用了类似下面的 SQL 语句:

|

||||

|

||||

$sql = "select * from pinfo where product = '$product'";

|

||||

|

||||

如果参数是直接从表单中获得的,使用 PHP 自带的数据库特定转义函数,类似:

|

||||

如果参数是直接从表单中获得的,应该使用 PHP 自带的数据库特定转义函数,类似:

|

||||

|

||||

$sql = 'Select * from pinfo where product = '"'

|

||||

mysql_real_escape_string($product) . '"';

|

||||

@ -89,7 +89,7 @@ $\_REQUEST 是 $\_GET、$\_POST、和 $\_COOKIE 数组的结合。如果你有

|

||||

|

||||

39'; DROP pinfo; SELECT 'FOO

|

||||

|

||||

$sql 的结果就是:

|

||||

那么 $sql 的结果就是:

|

||||

|

||||

select product from pinfo where product = '39'; DROP pinfo; SELECT 'FOO'

|

||||

|

||||

@ -110,15 +110,15 @@ $sql 的结果就是:

|

||||

|

||||

**注意:要自动转义任何表单数据,可以启用魔术引号(Magic Quotes)。**

|

||||

|

||||

一些 MySQL 破坏可以通过限制 MySQL 用户权限避免。任何 MySQL 账户可以限制为只允许对选定的表进行特定类型的查询。例如,你可以创建只能选择行的 MySQL 用户。但是,这对于动态数据并不十分有用,另外,如果你有敏感的用户信息,可能某些人能访问一些数据,但你并不希望如此。例如,一个访问账户数据的用户可能会尝试注入访问另一个账户号码的代码,而不是为当前会话指定的号码。

|

||||

一些 MySQL 破坏可以通过限制 MySQL 用户权限避免。任何 MySQL 账户可以限制为只允许对选定的表进行特定类型的查询。例如,你可以创建只能选择行的 MySQL 用户。但是,这对于动态数据并不十分有用,另外,如果你有敏感的用户信息,可能某些人能访问其中一些数据,但你并不希望如此。例如,一个访问账户数据的用户可能会尝试注入访问另一个人的账户号码的代码,而不是为当前会话指定的号码。

|

||||

|

||||

### 防止基本的 XSS 攻击 ###

|

||||

|

||||

XSS 表示跨站点脚本。不像大部分攻击,该漏洞发生在客户端。XSS 最常见的基本形式是在用户提交的内容中放入 JavaScript 以便偷取用户 cookie 中的数据。由于大部分站点使用 cookie 和 session 验证访客,偷取的数据可用于模拟该用于-如果是一个典型的用户账户就会深受麻烦,如果是管理员账户甚至是彻底的惨败。如果你不在站点中使用 cookie 和 session ID,你的用户就不容易被攻击,但你仍然应该明白这种攻击是如何工作的。

|

||||

XSS 表示跨站脚本。不像大部分攻击,该漏洞发生在客户端。XSS 最常见的基本形式是在用户提交的内容中放入 JavaScript 以便偷取用户 cookie 中的数据。由于大部分站点使用 cookie 和 session 验证访客,偷取的数据可用于模拟该用户-如果是一个常见的用户账户就会深受麻烦,如果是管理员账户甚至是彻底的惨败。如果你不在站点中使用 cookie 和 session ID,你的用户就不容易被攻击,但你仍然应该明白这种攻击是如何工作的。

|

||||

|

||||

不像 MySQL 注入攻击,XSS 攻击很难预防。Yahoo、eBay、Apple、以及 Microsoft 都曾经受 XSS 影响。尽管攻击不包含 PHP,你可以使用 PHP 来剥离用户数据以防止攻击。为了防止 XSS 攻击,你应该限制和过滤用户提交给你站点的数据。正是因为这个原因大部分在线公告板都不允许在提交的数据中使用 HTML 标签,而是用自定义的标签格式代替,例如 **[b]** 和 **[linkto]**。

|

||||

不像 MySQL 注入攻击,XSS 攻击很难预防。Yahoo、eBay、Apple、以及 Microsoft 都曾经受 XSS 影响。尽管攻击不包含 PHP,但你可以使用 PHP 来剥离用户数据以防止攻击。为了防止 XSS 攻击,你应该限制和过滤用户提交给你站点的数据。正是因为这个原因,大部分在线公告板都不允许在提交的数据中使用 HTML 标签,而是用自定义的标签格式代替,例如 **[b]** 和 **[linkto]**。

|

||||

|

||||

让我们来看一个如何防止这类攻击的简单脚本。对于更完善的解决办法,可以使用 SafeHHTML,本文的后面部分会讨论到。

|

||||

让我们来看一个如何防止这类攻击的简单脚本。对于更完善的解决办法,可以使用 SafeHTML,本文的后面部分会讨论到。

|

||||

|

||||

function transform_HTML($string, $length = null) {

|

||||

// Helps prevent XSS attacks

|

||||

@ -137,23 +137,21 @@ XSS 表示跨站点脚本。不像大部分攻击,该漏洞发生在客户端

|

||||

return $string;

|

||||

}

|

||||

|

||||

这个函数将 HTML 特定字符转换为 HTML 字面字符。一个浏览器对任何通过这个脚本的 HTML 以无标记的文本呈现。例如,考虑下面的 HTML 字符串:

|

||||

这个函数将 HTML 特定的字符转换为 HTML 字面字符。一个浏览器对任何通过这个脚本的 HTML 以非标记的文本呈现。例如,考虑下面的 HTML 字符串:

|

||||

|

||||

<STRONG>Bold Text</STRONG>

|

||||

|

||||

一般情况下,HTML 会显示为:

|

||||

一般情况下,HTML 会显示为:**Bold Text**

|

||||

|

||||

Bold Text

|

||||

|

||||

但是,通过 **transform\_HTML()** 后,它就像初始输入一样呈现。原因是处理的字符串中标签字符串是 HTML 条目。**transform\_HTML()** 结果字符串的纯文本看起来像下面这样:

|

||||

但是,通过 **transform\_HTML()** 后,它就像原始输入一样呈现。原因是处理的字符串中的标签字符串转换为 HTML 实体。**transform\_HTML()** 的结果字符串的纯文本看起来像下面这样:

|

||||

|

||||

<STRONG>Bold Text</STRONG>

|

||||

|

||||

该函数的实质是 htmlentities() 函数调用,它会将 <、>、和 & 转换为 **<**、**>**、和 **&**。尽管这会处理大部分的普通攻击,有经验的 XSS 攻击者有另一种把戏:用十六进制或 UTF-8 编码恶意脚本,而不是采用普通的 ASCII 文本,从而希望能饶过你的过滤器。他们可以在 URL 的 GET 变量中发送代码,例如,“这是十六进制代码,你能帮我运行吗?” 一个十六进制例子看起来像这样:

|

||||

该函数的实质是 htmlentities() 函数调用,它会将 <、>、和 & 转换为 **\<**、**\>**、和 **\&**。尽管这会处理大部分的普通攻击,但有经验的 XSS 攻击者有另一种把戏:用十六进制或 UTF-8 编码恶意脚本,而不是采用普通的 ASCII 文本,从而希望能绕过你的过滤器。他们可以在 URL 的 GET 变量中发送代码,告诉浏览器,“这是十六进制代码,你能帮我运行吗?” 一个十六进制例子看起来像这样:

|

||||

|

||||

<a href="http://host/a.php?variable=%22%3e %3c%53%43%52%49%50%54%3e%44%6f%73%6f%6d%65%74%68%69%6e%67%6d%61%6c%69%63%69%6f%75%73%3c%2f%53%43%52%49%50%54%3e">

|

||||

|

||||

浏览器渲染这信息的时候,结果就是:

|

||||

浏览器渲染这个信息的时候,结果就是:

|

||||

|

||||

<a href="http://host/a.php?variable="> <SCRIPT>Dosomethingmalicious</SCRIPT>

|

||||

|

||||

@ -163,20 +161,20 @@ XSS 表示跨站点脚本。不像大部分攻击,该漏洞发生在客户端

|

||||

|

||||

### 使用 SafeHTML ###

|

||||

|

||||

之前脚本的问题比较简单,它不允许任何类型的用户标记。不幸的是,这里有上百种方法能使 JavaScript 跳过用户的过滤器,从用户输入中剥离 HTML,没有方法可以防止这种情况。

|

||||

之前脚本的问题比较简单,它不允许任何类型的用户标记。不幸的是,这里有上百种方法能使 JavaScript 跳过用户的过滤器,并且要从用户输入中剥离全部 HTML,还没有方法可以防止这种情况。

|

||||

|

||||

当前,没有任何一个脚本能保证无法被破解,尽管有一些确实比大部分要好。有白名单和黑名单两种方法加固安全,白名单比较简单而且更加有效。

|

||||

|

||||

一个白名单解决方案是 PixelApes 的 SafeHTML 反跨站点脚本解析器。

|

||||

一个白名单解决方案是 PixelApes 的 SafeHTML 反跨站脚本解析器。

|

||||

|

||||

SafeHTML 能识别有效 HTML,能追踪并剥离任何危险标签。它用另一个称为 HTMLSax 的软件包进行解析。

|

||||

|

||||

按照下面步骤安装和使用 SafeHTML:

|

||||

|

||||

1. 到 [http://pixel-apes.com/safehtml/?page=safehtml][1] 下载最新版本的 SafeHTML。

|

||||

1. 把文件放到你服务器的类文件夹。该文件夹包括 SafeHTML 和 HTMLSax 起作用需要的所有东西。

|

||||

1. 在脚本中包含 SafeHTML 类文件(safehtml.php)。

|

||||

1. 创建称为 $safehtml 的新 SafeHTML 对象。

|

||||

1. 把文件放到你服务器的类文件夹。该文件夹包括 SafeHTML 和 HTMLSax 功能所需的所有东西。

|

||||

1. 在脚本中 `include` SafeHTML 类文件(safehtml.php)。

|

||||

1. 创建一个名为 $safehtml 的新 SafeHTML 对象。

|

||||

1. 用 $safehtml->parse() 方法清理你的数据。

|

||||

|

||||

这是一个完整的例子:

|

||||

@ -203,45 +201,45 @@ SafeHTML 能识别有效 HTML,能追踪并剥离任何危险标签。它用另

|

||||

|

||||

你可能犯的最大错误是假设这个类能完全避免 XSS 攻击。SafeHTML 是一个相当复杂的脚本,几乎能检查所有事情,但没有什么是能保证的。你仍然需要对你的站点做参数验证。例如,该类不能检查给定变量的长度以确保能适应数据库的字段。它也不检查缓冲溢出问题。

|

||||

|

||||

XSS 攻击者很有创造力,他们使用各种各样的方法来尝试达到他们的目标。可以阅读 RSnake 的 XSS 教程[http://ha.ckers.org/xss.html][2] 看一下这里有多少种方法尝试使代码跳过过滤器。SafeHTML 项目有很好的程序员一直在尝试阻止 XSS 攻击,但无法保证某些人不会想起一些奇怪和新奇的方法来跳过过滤器。

|

||||

XSS 攻击者很有创造力,他们使用各种各样的方法来尝试达到他们的目标。可以阅读 RSnake 的 XSS 教程[http://ha.ckers.org/xss.html][2] ,看一下这里有多少种方法尝试使代码跳过过滤器。SafeHTML 项目有很好的程序员一直在尝试阻止 XSS 攻击,但无法保证某些人不会想起一些奇怪和新奇的方法来跳过过滤器。

|

||||

|

||||

**注意:XSS 攻击严重影响的一个例子 [http://namb.la/popular/tech.html][3],其中显示了如何一步一步创建会超载 MySpace 服务器的 JavaScript XSS 蠕虫。**

|

||||

**注意:XSS 攻击严重影响的一个例子 [http://namb.la/popular/tech.html][3],其中显示了如何一步一步创建一个让 MySpace 服务器过载的 JavaScript XSS 蠕虫。**

|

||||

|

||||

### 用单向哈希保护数据 ###

|

||||

|

||||

该脚本对输入的数据进行单向转换-换句话说,它能对某人的密码产生哈希签名,但不能解码获得原始密码。为什么你希望这样呢?应用程序会存储密码。一个管理员不需要知道用户的密码-事实上,只有用户知道他的/她的密码是个好主意。系统(也仅有系统)应该能识别一个正确的密码;这是 Unix 多年来的密码安全模型。单向密码安全按照下面的方式工作:

|

||||

该脚本对输入的数据进行单向转换,换句话说,它能对某人的密码产生哈希签名,但不能解码获得原始密码。为什么你希望这样呢?应用程序会存储密码。一个管理员不需要知道用户的密码,事实上,只有用户知道他/她自己的密码是个好主意。系统(也仅有系统)应该能识别一个正确的密码;这是 Unix 多年来的密码安全模型。单向密码安全按照下面的方式工作:

|

||||

|

||||

1. 当一个用户或管理员创建或更改一个账户密码时,系统对密码进行哈希并保存结果。主机系统忽视明文密码。

|

||||

1. 当一个用户或管理员创建或更改一个账户密码时,系统对密码进行哈希并保存结果。主机系统会丢弃明文密码。

|

||||

2. 当用户通过任何方式登录到系统时,再次对输入的密码进行哈希。

|

||||

3. 主机系统抛弃输入的明文密码。

|

||||

3. 主机系统丢弃输入的明文密码。

|

||||

4. 当前新哈希的密码和之前保存的哈希相比较。

|

||||

5. 如果哈希的密码相匹配,系统就会授予访问权限。

|

||||

|

||||

主机系统完成这些并不需要知道原始密码;事实上,原始值完全不相关。一个副作用是,如果某人侵入系统并盗取了密码数据库,入侵者会获得很多哈希后的密码,但无法把它们反向转换为原始密码。当然,给足够时间、计算能力,以及弱用户密码,一个攻击者还是有可能采用字典攻击找出密码。因此,别轻易让人碰你的密码数据库,如果确实有人这样做了,让每个用户更改他们的密码。

|

||||

主机系统完成这些并不需要知道原始密码;事实上,原始密码完全无所谓。一个副作用是,如果某人侵入系统并盗取了密码数据库,入侵者会获得很多哈希后的密码,但无法把它们反向转换为原始密码。当然,给足够时间、计算能力,以及弱用户密码,一个攻击者还是有可能采用字典攻击找出密码。因此,别轻易让人碰你的密码数据库,如果确实有人这样做了,让每个用户更改他们的密码。

|

||||

|

||||

#### 加密 Vs 哈希 ####

|

||||

|

||||

技术上来来说,这过程并不是加密。哈希和加密是不相同的,这有两个理由:

|

||||

技术上来来说,哈希过程并不是加密。哈希和加密是不同的,这有两个理由:

|

||||

|

||||

不像加密,数据不能被解密。

|

||||

不像加密,哈希数据不能被解密。

|

||||

|

||||

是有可能(但很不常见)两个不同的字符串会产生相同的哈希。并不能保证哈希是唯一的,因此别像数据库中的唯一键那样使用哈希。

|

||||

是有可能(但非常罕见)两个不同的字符串会产生相同的哈希。并不能保证哈希是唯一的,因此别像数据库中的唯一键那样使用哈希。

|

||||

|

||||

function hash_ish($string) {

|

||||

return md5($string);

|

||||

}

|

||||

|

||||

md5() 函数基于 RSA 数据安全公司的消息摘要算法(即 MD5)返回一个由 32 个字符组成的十六进制串。然后你可以将那个 32 位字符串插入到数据库中,和另一个 md5 字符串相比较,或者就用这 32 个字符。

|

||||

上面的 md5() 函数基于 RSA 数据安全公司的消息摘要算法(即 MD5)返回一个由 32 个字符组成的十六进制串。然后你可以将那个 32 位字符串插入到数据库中和另一个 md5 字符串相比较,或者直接用这 32 个字符。

|

||||

|

||||

#### 破解脚本 ####

|

||||

|

||||

几乎不可能解密 MD5 数据。或者说很难。但是,你仍然需要好的密码,因为根据整个字典生成哈希数据库仍然很简单。这里有在线 MD5 字典,当你输入 **06d80eb0c50b49a509b49f2424e8c805** 后会得到结果 “dog”。因此,尽管技术上 MD5 不能被解密,这里仍然有漏洞-如果某人获得了你的密码数据库,你可以肯定他们肯定会使用 MD5 字典破译。因此,当你创建基于密码的系统的时候尤其要注意密码长度(最小 6 个字符,8 个或许会更好)和包括字母和数字。并确保字典中没有这个密码。

|

||||

几乎不可能解密 MD5 数据。或者说很难。但是,你仍然需要好的密码,因为用一整个字典生成哈希数据库仍然很简单。有一些在线 MD5 字典,当你输入 **06d80eb0c50b49a509b49f2424e8c805** 后会得到结果 “dog”。因此,尽管技术上 MD5 不能被解密,这里仍然有漏洞,如果某人获得了你的密码数据库,你可以肯定他们肯定会使用 MD5 字典破译。因此,当你创建基于密码的系统的时候尤其要注意密码长度(最小 6 个字符,8 个或许会更好)和包括字母和数字。并确保这个密码不在字典中。

|

||||

|

||||

### 用 Mcrypt 加密数据 ###

|

||||

|

||||

如果你不需要以可阅读形式查看密码,采用 MD5 就足够了。不幸的是,这里并不总是有可选项-如果你提供以加密形式存储某人的信用卡信息,你可能需要在后面的某个点进行解密。

|

||||

如果你不需要以可阅读形式查看密码,采用 MD5 就足够了。不幸的是,这里并不总是有可选项,如果你提供以加密形式存储某人的信用卡信息,你可能需要在后面的某个地方进行解密。

|

||||

|

||||

最早的一个解决方案是 Mcrypt 模块,用于允许 PHP 高速加密的附件。Mcrypt 库提供了超过 30 种计算方法用于加密,并且提供短语确保只有你(或者你的用户)可以解密数据。

|

||||

最早的一个解决方案是 Mcrypt 模块,这是一个用于允许 PHP 高速加密的插件。Mcrypt 库提供了超过 30 种用于加密的计算方法,并且提供口令确保只有你(或者你的用户)可以解密数据。

|

||||

|

||||

让我们来看看使用方法。下面的脚本包含了使用 Mcrypt 加密和解密数据的函数:

|

||||

|

||||

@ -282,21 +280,21 @@ md5() 函数基于 RSA 数据安全公司的消息摘要算法(即 MD5)返

|

||||

**mcrypt()** 函数需要几个信息:

|

||||

|

||||

- 需要加密的数据

|

||||

- 用于加密和解锁数据的短语,也称为键。

|

||||

- 用于加密和解锁数据的口令,也称为键。

|

||||

- 用于加密数据的计算方法,也就是用于加密数据的算法。该脚本使用了 **MCRYPT\_SERPENT\_256**,但你可以从很多算法中选择,包括 **MCRYPT\_TWOFISH192**、**MCRYPT\_RC2**、**MCRYPT\_DES**、和 **MCRYPT\_LOKI97**。

|

||||

- 加密数据的模式。这里有几个你可以使用的模式,包括电子密码本(Electronic Codebook) 和加密反馈(Cipher Feedback)。该脚本使用 **MCRYPT\_MODE\_CBC** 密码块链接。

|

||||

- 一个 **初始化向量**-也称为 IV,或着一个种子-用于为加密算法设置种子的额外二进制位。也就是使算法更难于破解的额外信息。

|

||||

- 键和 IV 字符串的长度,这可能随着加密和块而不同。使用 **mcrypt\_get\_key\_size()** 和 **mcrypt\_get\_block\_size()** 函数获取合适的长度;然后用 **substr()** 函数将键的值截取为合适的长度。(如果键的长度比要求的短,别担心-Mcrypt 会用 0 填充。)

|

||||

- 一个 **初始化向量**-也称为 IV 或者种子,用于为加密算法设置种子的额外二进制位。也就是使算法更难于破解的额外信息。

|

||||

- 键和 IV 字符串的长度,这可能随着加密和块而不同。使用 **mcrypt\_get\_key\_size()** 和 **mcrypt\_get\_block\_size()** 函数获取合适的长度;然后用 **substr()** 函数将键的值截取为合适的长度。(如果键的长度比要求的短,别担心,Mcrypt 会用 0 填充。)

|

||||

|

||||

如果有人窃取了你的数据和短语,他们只能一个个尝试加密算法直到找到正确的那一个。因此,在使用它之前我们通过对键使用 **md5()** 函数增加安全,就算他们获取了数据和短语,入侵者也不能获得想要的东西。

|

||||

|

||||

入侵者同时需要函数,数据和短语-如果真是如此,他们可能获得了对你服务器的完整访问,你只能大清洗了。

|

||||

入侵者同时需要函数,数据和口令,如果真是如此,他们可能获得了对你服务器的完整访问,你只能大清洗了。

|

||||

|

||||

这里还有一个数据存储格式的小问题。Mcrypt 以难懂的二进制形式返回加密后的数据,这使得当你将其存储到 MySQL 字段的时候可能出现可怕错误。因此,我们使用 **base64encode()** 和 **base64decode()** 函数转换为和 SQL 兼容的字母格式和检索行。

|

||||

这里还有一个数据存储格式的小问题。Mcrypt 以难懂的二进制形式返回加密后的数据,这使得当你将其存储到 MySQL 字段的时候可能出现可怕错误。因此,我们使用 **base64encode()** 和 **base64decode()** 函数转换为和 SQL 兼容的字母格式和可检索行。

|

||||

|

||||

#### 破解脚本 ####

|

||||

|

||||

除了实验多种加密方法,你还可以在脚本中添加一些便利。例如,不是每次都提供键和模式,而是在包含的文件中声明为全局常量。

|

||||

除了实验多种加密方法,你还可以在脚本中添加一些便利。例如,不用每次都提供键和模式,而是在包含的文件中声明为全局常量。

|

||||

|

||||

### 生成随机密码 ###

|

||||

|

||||

@ -331,8 +329,8 @@ md5() 函数基于 RSA 数据安全公司的消息摘要算法(即 MD5)返

|

||||

函数按照下面步骤工作:

|

||||

|

||||

- 函数确保 **$num\_chars** 是非零的正整数。

|

||||

- 函数初始化 **$accepted\_chars** 变量为密码可能包含的字符列表。该脚本使用所有小写字母和数字 0 到 9,但你可以使用你喜欢的任何字符集合。

|

||||

- 随机数生成器需要一个种子,从而获得一系列类随机值(PHP 4.2 及之后版本中并不严格要求)。

|

||||

- 函数初始化 **$accepted\_chars** 变量为密码可能包含的字符列表。该脚本使用所有小写字母和数字 0 到 9,但你可以使用你喜欢的任何字符集合。(LCTT 译注:有时候为了便于肉眼识别,你可以将其中的 0 和 O,1 和 l 之类的都去掉。)

|

||||

- 随机数生成器需要一个种子,从而获得一系列类随机值(PHP 4.2 及之后版本中并不需要,会自动播种)。

|

||||

- 函数循环 **$num\_chars** 次,每次迭代生成密码中的一个字符。

|

||||

- 对于每个新字符,脚本查看 **$accepted_chars** 的长度,选择 0 和长度之间的一个数字,然后添加 **$accepted\_chars** 中该数字为索引值的字符到 $password。

|

||||

- 循环结束后,函数返回 **$password**。

|

||||

@ -347,7 +345,7 @@ via: http://www.codeproject.com/Articles/363897/PHP-Security

|

||||

|

||||

作者:[SamarRizvi][a]

|

||||

译者:[ictlyh](https://github.com/ictlyh)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,17 +1,17 @@

|

||||

|

||||

在 RHEL/CentOS 上为Web服务器设置 “XR”(Crossroads) 负载均衡器

|

||||

在 RHEL/CentOS 上为Web服务器架设 “XR”(Crossroads) 负载均衡器

|

||||

================================================================================

|

||||

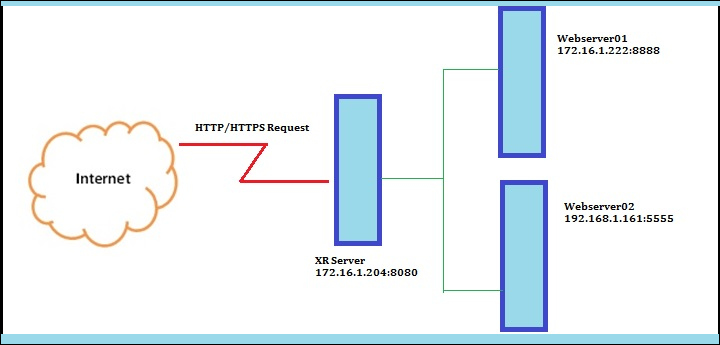

Crossroads 是一个独立的服务,并且是一个开源的负载均衡和故障转移实用程序,基于Linux和TCP服务。它可用于HTTP,HTTPS,SSH,SMTP和DNS等,它也是一个多线程的工具,它只消耗一个存储空间以此来提高性能达到负载均衡的目的。

|

||||

Crossroads 是一个独立的服务,它是一个用于Linux和TCP服务的开源负载均衡和故障转移实用程序。它可用于HTTP,HTTPS,SSH,SMTP 和 DNS 等,它也是一个多线程的工具,在提供负载均衡服务时,它可以只使用一块内存空间以此来提高性能。

|

||||

|

||||

首先来看看 XR 是如何工作的。我们可以找到 XR 分派的网络客户端和服务器之间到负载均衡服务器上的请求。

|

||||

首先来看看 XR 是如何工作的。我们可以将 XR 放到网络客户端和服务器之间,它可以将客户端的请求分配到服务器上以平衡负载。

|

||||

|

||||

如果一台服务器宕机,XR 会转发客户端请求到另一个服务器,所以客户感觉不到停机时间。看看下面的图来了解什么样的情况下,我们要使用 XR 处理。

|

||||

如果一台服务器宕机,XR 会转发客户端请求到另一个服务器,所以客户感觉不到停顿。看看下面的图来了解什么样的情况下,我们要使用 XR 处理。

|

||||

|

||||

|

||||

|

||||

安装 XR Crossroads 负载均衡器

|

||||

*安装 XR Crossroads 负载均衡器*

|

||||

|

||||

有两个 Web 服务器,一个网关服务器,我们安装和设置 XR 接收客户端请求,分发到服务器之间。

|

||||

这里有两个 Web 服务器,一个网关服务器,我们将在网关服务器上安装和设置 XR 以接收客户端请求,并分发到服务器。

|

||||

|

||||

XR Crossroads 网关服务器:172.16.1.204

|

||||

|

||||

@ -25,9 +25,9 @@ Crossroads 是一个独立的服务,并且是一个开源的负载均衡和故

|

||||

|

||||

### 第1步:在网关服务器上安装 XR Crossroads 负载均衡器 ###

|

||||

|

||||

**1. 不幸的是,没有为 crosscroads 提供可用的 RPM 包,我们只能从源码安装。**

|

||||

**1. 不幸的是,没有为 crossroads 提供可用的 RPM 包,我们只能从源码安装。**

|

||||

|

||||

要编译 XR,你必须在系统上安装 C++ 编译器和 GNU make 组件,才能继续无差错的安装。

|

||||

要编译 XR,你必须在系统上安装 C++ 编译器和 GNU make 组件,才能避免安装错误。

|

||||

|

||||

# yum install gcc gcc-c++ make

|

||||

|

||||

@ -42,36 +42,35 @@ Crossroads 是一个独立的服务,并且是一个开源的负载均衡和故

|

||||

|

||||

|

||||

|

||||

安装 XR Crossroads 负载均衡器

|

||||

*安装 XR Crossroads 负载均衡器*

|

||||

|

||||

安装完成后,二进制文件安装在 /usr/sbin 目录下,XR 的配置文件在 /etc 下名为 “xrctl.xml” 。

|

||||

|

||||

**2. 最后一个条件,你需要两个web服务器。为了方便使用,我在一台服务器中创建两个 Python SimpleHTTPServer 实例。**

|

||||

|

||||

要了解如何设置一个 python SimpleHTTPServer,请阅读我们此处的文章 [Create Two Web Servers Easily Using SimpleHTTPServer][2].

|

||||

|

||||

要了解如何设置一个 python SimpleHTTPServer,请阅读我们此处的文章 [使用 SimpleHTTPServer 轻松创建两个 web 服务器][2].

|

||||

|

||||

正如我所说的,我们要使用两个web服务器,webserver01 通过8888端口运行在172.16.1.222上,webserver02 通过5555端口运行在192.168.1.161上。

|

||||

|

||||

|

||||

|

||||

XR WebServer 01

|

||||

*XR WebServer 01*

|

||||

|

||||

|

||||

|

||||

XR WebServer 02

|

||||

*XR WebServer 02*

|

||||

|

||||

### Step 2: 配置 XR Crossroads 负载均衡器 ###

|

||||

### 第2步: 配置 XR Crossroads 负载均衡器 ###

|

||||

|

||||

**3. 这个位置是最关键的。现在我们要做的就是配置`xrctl.xml` 文件并通过 XR 服务器接受来自互联网的请求分发到 web 服务器之间。**

|

||||

**3. 所需都已经就绪。现在我们要做的就是配置`xrctl.xml` 文件并通过 XR 服务器接受来自互联网的请求分发到 web 服务器上。**

|

||||

|

||||

现在打开`xrctl.xml`文件用 [vi/vim editor][3].

|

||||

现在用 [vi/vim 编辑器][3]打开`xrctl.xml`文件。

|

||||

|

||||

# vim /etc/xrctl.xml

|

||||

|

||||

并作如下修改。

|

||||

|

||||

<?xml version=<94>1.0<94> encoding=<94>UTF-8<94>?>

|

||||

<?xml version="1.0" encoding="UTF-8"?>

|

||||

<configuration>

|

||||

<system>

|

||||

<uselogger>true</uselogger>

|

||||

@ -100,9 +99,9 @@ XR WebServer 02

|

||||

|

||||

|

||||

|

||||

配置 XR Crossroads 负载均衡器

|

||||

*配置 XR Crossroads 负载均衡器*

|

||||

|

||||

在这里,你可以看到在 xrctl.xml 做了一个非常基本的 XR 配置。我已经定义了 XR 服务器是什么,XR 的后端服务和端口及网络接口端是什么。

|

||||

在这里,你可以看到在 xrctl.xml 中配置了一个非常基本的 XR 。我已经定义了 XR 服务器在哪里,XR 的后端服务和端口及 XR 的 web 管理界面是什么。

|

||||

|

||||

**4. 现在,你需要通过以下命令来启动该 XR 守护进程。**

|

||||

|

||||

@ -111,27 +110,27 @@ XR WebServer 02

|

||||

|

||||

|

||||

|

||||

启动 XR Crossroads

|

||||

*启动 XR Crossroads*

|

||||

|

||||

**5. 好的。现在是时候来检查该配置是否可以工作正常了。打开两个网页浏览器,输入 XR 服务器端口的 IP 地址,并查看输出。**

|

||||

**5. 好的。现在是时候来检查该配置是否可以工作正常了。打开两个网页浏览器,输入 XR 服务器的 IP 地址和端口,并查看输出。**

|

||||

|

||||

|

||||

|

||||

验证 Web 服务器负载均衡

|

||||

*验证 Web 服务器负载均衡*

|

||||

|

||||

太棒了。它工作正常。是时候玩玩 XR 了。

|

||||

太棒了。它工作正常。是时候玩玩 XR 了。(LCTT 译注:可以看到两个请求分别分配到了不同服务器。)

|

||||

|

||||

**6. 现在可以登录到 XR Crossroads 仪表盘,看看我们已经配置的网络接口的端口。在网络接口输入你的 XR 服务器的 IP 地址和端口你将看到在 xrctl.xml 中的配置。**

|

||||

**6. 现在可以通过我们配置的网络管理界面的端口来登录到 XR Crossroads 仪表盘。在浏览器输入你的 XR 服务器的 IP 地址和你配置在 xrctl.xml 中的管理端口。**

|

||||

|

||||

http://172.16.1.204:8010

|

||||

|

||||

|

||||

|

||||

XR Crossroads 仪表盘

|

||||

*XR Crossroads 仪表盘*

|

||||

|

||||

看起来很像了。它容易理解,用户界面友好,易于使用。它在右上角显示每个服务器能容纳多少个连接连同关于接收该请求的附加细节。你也可以设置每个服务器承担的负载量,最大连接数和平均负载等。。

|

||||

看起来像上面一样。它容易理解,用户界面友好,易于使用。它在右上角显示每个服务器能容纳多少个连接,以及关于接收该请求的附加细节。你也可以设置每个服务器承担的负载量,最大连接数和平均负载等。

|

||||

|

||||

最大的好处是,即使没有配置文件 xrctl.xml,你也可以做到这一点。你唯一要做的就是运行以下命令,它会做这项工作。

|

||||

最大的好处是,即使没有配置文件 xrctl.xml,你也可以做到这一点。你唯一要做的就是运行以下命令,它就会把这一切搞定。

|

||||

|

||||

# xr --verbose --server tcp:172.16.1.204:8080 --backend 172.16.1.222:8888 --backend 192.168.1.161:5555

|

||||

|

||||

@ -139,12 +138,12 @@ XR Crossroads 仪表盘

|

||||

|

||||

- -verbose 将显示命令执行后的信息。

|

||||

- -server 定义你在安装包中的 XR 服务器。

|

||||

- -backend 定义你需要平衡到 Web 服务器的流量。

|

||||

- tcp 的定义,它使用 TCP 服务。

|

||||

- -backend 定义你需要平衡分配到 Web 服务器的流量。

|

||||

- tcp 说明我们使用 TCP 服务。

|

||||

|

||||

欲了解更多详情,有关文件及 CROSSROADS 的配置,请访问他们的官方网站: [https://crossroads.e-tunity.com/][4].

|

||||

|

||||

XR Corssroads 使用许多方法来提高服务器性能,避免宕机,让你的管理任务更轻松,更简便。希望你喜欢此文章,并随时在下面发表你的评论和建议,方便与 Tecmint 保持联系。

|

||||

XR Corssroads 使用许多方法来提高服务器性能,避免宕机,让你的管理任务更轻松,更简便。希望你喜欢此文章,并随时在下面发表你的评论和建议,方便与我们保持联系。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

@ -152,7 +151,7 @@ via: http://www.tecmint.com/setting-up-xr-crossroads-load-balancer-for-web-serve

|

||||

|

||||

作者:[Thilina Uvindasiri][a]

|

||||

译者:[strugglingyouth](https://github.com/strugglingyouth)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,3 +1,4 @@

|

||||

Translating by GOLinu!

|

||||

12 Useful PHP Commandline Usage Every Linux User Must Know

|

||||

================================================================================

|

||||

In my last post “[How to Use and Execute PHP Codes in Linux Command – line][1]”, I emphasized on running PHP codes directly in Linux Command-line as well as executing PHP script file in Linux Terminal.

|

||||

@ -200,4 +201,4 @@ via: http://www.tecmint.com/execute-php-codes-functions-in-linux-commandline/

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.tecmint.com/author/avishek/

|

||||

[1]:http://www.tecmint.com/run-php-codes-from-linux-commandline/

|

||||

[1]:http://www.tecmint.com/run-php-codes-from-linux-commandline/

|

||||

|

||||

@ -1,183 +0,0 @@

|

||||

How to Use and Execute PHP Codes in Linux Command Line – Part 1

|

||||

================================================================================

|

||||

PHP is an open source server side scripting Language which originally stood for ‘Personal Home Page‘ now stands for ‘PHP: Hypertext Preprocessor‘, which is a recursive acronym. It is a cross platform scripting language which is highly influenced by C, C++ and Java.

|

||||

|

||||

|

||||

|

||||

Run PHP Codes in Linux Command Line – Part 1

|

||||

|

||||

A PHP Syntax is very similar to Syntax in C, Java and Perl Programming Language with a few PHP-specific feature. PHP is used by some 260 Million websites, as of now. The current stable release is PHP Version 5.6.10.

|

||||

|

||||

PHP is HTML embedded script which facilitates developers to write dynamically generated pages quickly. PHP is primarily used on Server-side (and JavaScript on Client Side) to generate dynamic web pages over HTTP, however you will be surprised to know that you can execute a PHP in a Linux Terminal without the need of a web browser.

|

||||

|

||||

This article aims at throwing light on the command-line aspect of PHP scripting Language.

|

||||

|

||||

**1. After PHP and Apache2 installation, we need to install PHP command Line Interpreter.**

|

||||

|

||||

# apt-get install php5-cli [Debian and alike System)

|

||||

# yum install php-cli [CentOS and alike System)

|

||||

|

||||

Next thing, we do is to test a php (if installed correctly or not) commonly as by creating a file `infophp.php` at location ‘/var/www/html‘ (Apache2 working directory in most of the distros), with the content `<?php phpinfo(); ?>`, simply by running the below command.

|

||||

|

||||

# echo '<?php phpinfo(); ?>' > /var/www/html/infophp.php

|

||||

|

||||

and then point your browser to http://127.0.0.1/infophp.php which opens this file in web browser.

|

||||

|

||||

|

||||

|

||||

Check PHP Info

|

||||

|

||||

Same results can be obtained from the Linux terminal without the need of any browser. Run the PHP file located at ‘/var/www/html/infophp.php‘ in Linux Command Line as:

|

||||

|

||||

# php -f /var/www/html/infophp.php

|

||||

|

||||

|

||||

|

||||

Check PHP info from Commandline

|

||||

|

||||

Since the output is too big we can pipeline the above output with ‘less‘ command to get one screen output at a time, simply as:

|

||||

|

||||

# php -f /var/www/html/infophp.php | less

|

||||

|

||||

|

||||

|

||||

Check All PHP Info

|

||||

|

||||

Here Option ‘-f‘ parse and execute the file that follows the command.

|

||||

|

||||

**2. We can use `phpinfo()` which is a very valuable debugging tool directly on the Linux command-line without the need of calling it from a file, simply as:**

|

||||

|

||||

# php -r 'phpinfo();'

|

||||

|

||||

|

||||

|

||||

PHP Debugging Tool

|

||||

|

||||

Here the option ‘-r‘ run the PHP Code in the Linux Terminal directly without tags `<` and `>`.

|

||||

|

||||

**3. Run PHP in Interactive mode and do some mathematics. Here option ‘-a‘ is for running PHP in Interactive Mode.**

|

||||

|

||||

# php -a

|

||||

|

||||

Interactive shell

|

||||

|

||||

php > echo 2+3;

|

||||

5

|

||||

php > echo 9-6;

|

||||

3

|

||||

php > echo 5*4;

|

||||

20

|

||||

php > echo 12/3;

|

||||

4

|

||||

php > echo 12/5;

|

||||

2.4

|

||||

php > echo 2+3-1;

|

||||

4

|

||||

php > echo 2+3-1*3;

|

||||

2

|

||||

php > exit

|

||||

|

||||

Press ‘exit‘ or ‘ctrl+c‘ to close PHP interactive mode.

|

||||

|

||||

|

||||

|

||||

Enable PHP Interactive Mode

|

||||

|

||||

**4. You can run a PHP script simply as, if it is a shell script. First Create a PHP sample script in your current working directory.**

|

||||

|

||||

# echo -e '#!/usr/bin/php\n<?php phpinfo(); ?>' > phpscript.php

|

||||

|

||||

Notice we used #!/usr/bin/php in the first line of this PHP script as we use to do in shell script (/bin/bash). The first line #!/usr/bin/php tells the Linux Command-Line to parse this script file to PHP Interpreter.

|

||||

|

||||

Second make it executable as:

|

||||

|

||||

# chmod 755 phpscript.php

|

||||

|

||||

and run it as,

|

||||

|

||||

# ./phpscript.php

|

||||

|

||||

**5. You will be surprised to know you can create simple functions all by yourself using the interactive shell. Here is the step-by step instruction.**

|

||||

|

||||

Start PHP interactive mode.

|

||||

|

||||

# php -a

|

||||

|

||||

Create a function and name it addition. Also declare two variables $a and $b.

|

||||

|

||||

php > function addition ($a, $b)

|

||||

|

||||

Use curly braces to define rules in between them for this function.

|

||||

|

||||

php > {

|

||||

|

||||

Define Rule(s). Here the rule say to add the two variables.

|

||||

|

||||

php { echo $a + $b;

|

||||

|

||||

All rules defined. Enclose rules by closing curly braces.

|

||||

|

||||

php {}

|

||||

|

||||

Test function and add digits 4 and 3 simply as :

|

||||

|

||||

php > var_dump (addition(4,3));

|

||||

|

||||

#### Sample Output ####

|

||||

|

||||

7NULL

|

||||

|

||||

You may run the below code to execute the function, as many times as you want with different values. Replace a and b with values of yours.

|

||||

|

||||

php > var_dump (addition(a,b));

|

||||

|

||||

----------

|

||||

|

||||

php > var_dump (addition(9,3.3));

|

||||

|

||||

#### Sample Output ####

|

||||

|

||||

12.3NULL

|

||||

|

||||

|

||||

|

||||

Create PHP Functions

|

||||

|

||||

You may run this function till you quit interactive mode (Ctrl+z). Also you would have noticed that in the above output the data type returned is NULL. This can be fixed by asking php interactive shell to return in place of echo.

|

||||

|

||||

Simply replace the ‘echo‘ statement in the above function with ‘return‘

|

||||

|

||||

Replace

|

||||

|

||||

php { echo $a + $b;

|

||||

|

||||

with

|

||||

|

||||

php { return $a + $b;

|

||||

|

||||

and rest of the things and principles remain same.

|

||||

|

||||

Here is an Example, which returns appropriate data-type in the output.

|

||||

|

||||

|

||||

|

||||

PHP Functions

|

||||

|

||||

Always Remember, user defined functions are not saved in history from shell session to shell session, hence once you exit the interactive shell, it is lost.

|

||||

|

||||

Hope you liked this session. Keep Connected for more such posts. Stay Tuned and Healthy. Provide us with your valuable feedback in the comments. Like ans share us and help us get spread.

|

||||

|

||||

Read Also: [12 Useful PHP Commandline Usage on Linux Terminal – Part 2][1]

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://www.tecmint.com/run-php-codes-from-linux-commandline/

|

||||

|

||||

作者:[vishek Kumar][a]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.tecmint.com/author/avishek/

|

||||

[1]:http://www.tecmint.com/execute-php-codes-functions-in-linux-commandline/

|

||||

@ -1,3 +1,4 @@

|

||||

Translating by ictlyh

|

||||

Howto Interactively Perform Tasks with Docker using Kitematic

|

||||

================================================================================

|

||||

In this article, we'll learn about the installating Kitematic in Windows Operating System and deploying a Hello World Nginx Web Server. Kitematic is a free and open source software which is a modern designed GUI software that allows us to interactively perform tasks with docker. Kitematic has a beautiful design and pretty good interface. It is pretty fast and easy to setup our containers out of the box without needing to enter commands for it, we can deploy our apps it in just a click with its GUI inteface. Kitematic has Docker Hub Intergration which allows us to search any required image, pull and deploy our apps with it. It also has a beautiful feature to switch to CUI mode simultaneously. Currently, it includes some features like automatically map ports, visually change environment variables, configuring volumes, streamline logs and many more.

|

||||

|

||||

@ -0,0 +1,174 @@

|

||||

Linux命令行中使用和执行PHP代码——第一部分

|

||||

================================================================================

|

||||

PHP是一个开元服务器端脚本语言,最初这三个字母代表的是“Personal Home Page”,而现在则代表的是“PHP:Hypertext Preprocessor”,它是个递归首字母缩写。它是一个跨平台脚本语言,深受C、C++和Java的影响。

|

||||

|

||||

Linux命令行中运行PHP代码——第一部分

|

||||

|

||||

PHP的语法和C、Java以及带有一些PHP特性的Perl变成语言中的语法十分相似,它眼下大约正被2.6亿个网站所使用,当前最新的稳定版本是PHP版本5.6.10。

|

||||

|

||||

PHP是HTML的嵌入脚本,它便于开发人员快速写出动态生成的页面。PHP主要用于服务器端(而Javascript则用于客户端)以通过HTTP生成动态网页,然而,当你知道可以在Linux终端中不需要网页浏览器来执行PHP时,你或许会大为惊讶。

|

||||

|

||||

本文将阐述PHP脚本语言的命令行方面。

|

||||

|

||||

**1. 在安装完PHP和Apache2后,我们需要安装PHP命令行解释器。**

|

||||

|

||||

# apt-get install php5-cli [Debian and alike System)

|

||||

# yum install php-cli [CentOS and alike System)

|

||||

|

||||

接下来我们通常要做的是,在‘/var/www/html‘(这是 Apache2 在大多数发行版中的工作目录)这个位置创建一个内容为 ‘<?php phpinfo(); ?>‘,名为 ‘infophp.php‘ 的文件来测试(是否安装正确),执行以下命令即可。

|

||||

|

||||

# echo '<?php phpinfo(); ?>' > /var/www/html/infophp.php

|

||||

|

||||

然后,将浏览器指向http://127.0.0.1/infophp.php, 这将会在网络浏览器中打开该文件。

|

||||

|

||||

|

||||

检查PHP信息

|

||||

|

||||

不需要任何浏览器,在Linux终端中也可以获得相同的结果。在Linux命令行中执行‘/var/www/html/infophp.php‘,如:

|

||||

|

||||

# php -f /var/www/html/infophp.php

|

||||

|

||||

|

||||

从命令行检查PHP信息

|

||||

|

||||

由于输出结果太大,我们可以通过管道将上述输出结果输送给 ‘less‘ 命令,这样就可以一次输出一屏了,命令如下:

|

||||

|

||||

# php -f /var/www/html/infophp.php | less

|

||||

|

||||

|

||||

检查所有PHP信息

|

||||

|

||||

这里,‘-f‘选项解析病执行命令后跟随的文件。

|

||||

|

||||

**2. 我们可以直接在Linux命令行使用`phpinfo()`这个十分有价值的调试工具而不需要从文件来调用,只需执行以下命令:**

|

||||

|

||||

# php -r 'phpinfo();'

|

||||

|

||||

|

||||

PHP调试工具

|

||||

|

||||

这里,‘-r‘ 选项会让PHP代码在Linux终端中不带`<`和`>`标记直接执行。

|

||||

|

||||

**3. 以交互模式运行PHP并做一些数学运算。这里,‘-a‘ 选项用于以交互模式运行PHP。**

|

||||

|

||||

# php -a

|

||||

|

||||

Interactive shell

|

||||

|

||||

php > echo 2+3;

|

||||

5

|

||||

php > echo 9-6;

|

||||

3

|

||||

php > echo 5*4;

|

||||

20

|

||||

php > echo 12/3;

|

||||

4

|

||||

php > echo 12/5;

|

||||

2.4

|

||||

php > echo 2+3-1;

|

||||

4

|

||||

php > echo 2+3-1*3;

|

||||

2

|

||||

php > exit

|

||||

|

||||

输入 ‘exit‘ 或者按下 ‘ctrl+c‘ 来关闭PHP交互模式。

|

||||

|

||||

|

||||

启用PHP交互模式

|

||||

|

||||

**4. 你可以仅仅将PHP脚本作为shell脚本来运行。首先,创建在你当前工作目录中创建一个PHP样例脚本。**

|

||||

|

||||

# echo -e '#!/usr/bin/php\n<?php phpinfo(); ?>' > phpscript.php

|

||||

|

||||

注意,我们在该PHP脚本的第一行使用#!/usr/bin/php,就像在shell脚本中那样(/bin/bash)。第一行的#!/usr/bin/php告诉Linux命令行将该脚本文件解析到PHP解释器中。

|

||||

|

||||

其次,让该脚本可执行:

|

||||

|

||||

# chmod 755 phpscript.php

|

||||

|

||||

接着来运行它,

|

||||

|

||||

# ./phpscript.php

|

||||

|

||||

**5. 你可以完全靠自己通过交互shell来创建简单函数,这你一定会被惊到了。下面是循序渐进的指南。**

|

||||

|

||||

开启PHP交互模式。

|

||||

|

||||

# php -a

|

||||

|

||||

创建一个函授,将它命名为 addition。同时,声明两个变量 $a 和 $b。

|

||||

|

||||

php > function addition ($a, $b)

|

||||

|

||||

使用花括号来在其间为该函数定义规则。

|

||||

|

||||

php > {

|

||||

|

||||

定义规则。这里,该规则讲的是添加这两个变量。

|

||||

|

||||

php { echo $a + $b;

|

||||

|

||||

所有规则定义完毕,通过闭合花括号来封装规则。

|

||||

|

||||

php {}

|

||||

|

||||

测试函数,添加数字4和3,命令如下:

|

||||

|

||||

php > var_dump (addition(4,3));

|

||||

|

||||

#### 样例输出 ####

|

||||

|

||||

7NULL

|

||||

|

||||

你可以运行以下代码来执行该函数,你可以测试不同的值,你想来多少次都行。将里头的 a 和 b 替换成你自己的值。

|

||||

|

||||

php > var_dump (addition(a,b));

|

||||

|

||||

----------

|

||||

|

||||

php > var_dump (addition(9,3.3));

|

||||

|

||||

#### 样例输出 ####

|

||||

|

||||

12.3NULL

|

||||

|

||||

|

||||

创建PHP函数

|

||||

|

||||

你可以一直运行该函数,直至退出交互模式(ctrl+z)。同时,你也应该注意到了,上面输出结果中返回的数据类型为 NULL。这个问题可以通过要求 php 交互 shell用 return 代替 echo 返回结果来修复。

|

||||

|

||||

只需要在上面的函数的中 ‘echo‘ 声明用 ‘return‘ 来替换

|

||||

|

||||

替换

|

||||

|

||||

php { echo $a + $b;

|

||||

|

||||

为

|

||||

|

||||

php { return $a + $b;

|

||||

|

||||

剩下的东西和原理仍然一样。

|

||||

|

||||

这里是一个样例,在该样例的输出结果中返回了正确的数据类型。

|

||||

|

||||

|

||||

PHP函数

|

||||

|

||||

永远都记住,用户定义的函数不会从一个shell会话保留到下一个shell会话,因此,一旦你退出交互shell,它就会丢失了。

|

||||

|

||||

希望你喜欢此次会话。保持连线,你会获得更多此类文章。保持关注,保持健康。请在下面的评论中为我们提供有价值的反馈。点赞并分享,帮助我们扩散。

|

||||

|

||||

还请阅读: [12个Linux终端中有用的的PHP命令行用法——第二部分][1]

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://www.tecmint.com/run-php-codes-from-linux-commandline/

|

||||

|

||||

作者:[vishek Kumar][a]

|

||||

译者:[GOLinux](https://github.com/GOLinux)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.tecmint.com/author/avishek/

|

||||

[1]:http://www.tecmint.com/execute-php-codes-functions-in-linux-commandline/

|

||||

Loading…

Reference in New Issue

Block a user