mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-03-30 02:40:11 +08:00

Merge remote-tracking branch 'upstream/master'

This commit is contained in:

commit

7d023755cc

@ -1,34 +1,32 @@

|

||||

如何在 Ubuntu 服务器中禁用终端欢迎消息中的广告

|

||||

如何禁用 Ubuntu 服务器中终端欢迎消息中的广告

|

||||

======

|

||||

|

||||

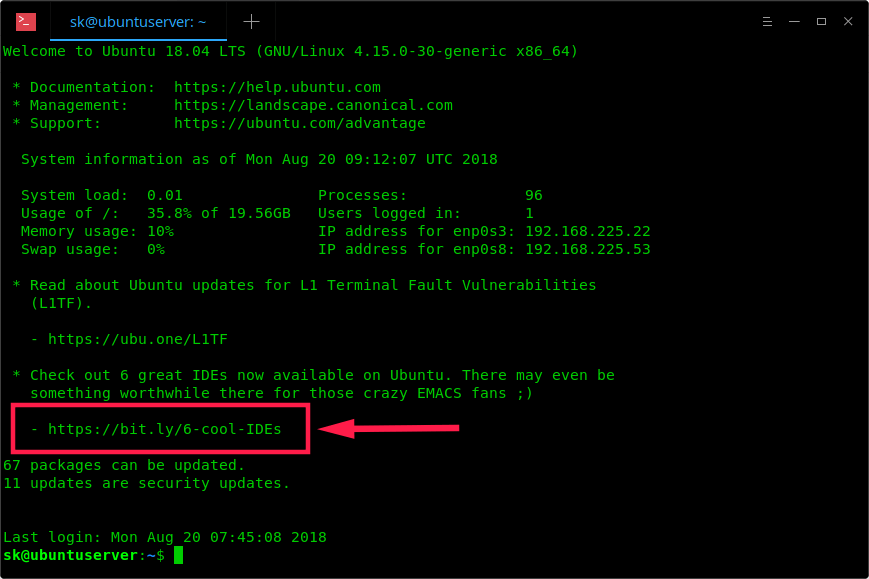

如果你正在使用最新的 Ubuntu 服务器版本,你可能已经注意到欢迎消息中有一些与 Ubuntu 服务器平台无关的促销链接。你可能已经知道 **MOTD**,即 **M**essage **O**f **T**he **D**ay 的开头首字母,在 Linux 系统每次登录时都会显示欢迎信息。通常,欢迎消息包含操作系统版本,基本系统信息,官方文档链接以及有关最新安全更新等的链接。这些是我们每次通过 SSH 或本地登录时通常会看到的内容。但是,最近在终端欢迎消息中出现了一些其他链接。我已经几次注意到这些链接,但我并在意,也从未点击过。以下是我的 Ubuntu 18.04 LTS 服务器上显示的终端欢迎消息。

|

||||

|

||||

|

||||

|

||||

正如你在上面截图中所看到的,欢迎消息中有一个 bit.ly 链接和 Ubuntu wiki 链接。有些人可能会惊讶并想知道这是什么。其实欢迎信息中的链接无需担心。它可能看起来像广告,但并不是商业广告。链接实际上指的是 [**Ubuntu 官方博客**][1] 和 [**Ubuntu wiki**][2]。正如我之前所说,其中的一个链接是不相关的,没有任何与 Ubuntu 服务器相关的细节,这就是为什么我开头称它们为广告。

|

||||

(to 校正:这里是其中一个链接不相关还是两个链接都不相关)

|

||||

正如你在上面截图中所看到的,欢迎消息中有一个 bit.ly 链接和 Ubuntu wiki 链接。有些人可能会惊讶并想知道这是什么。其实欢迎信息中的链接无需担心。它可能看起来像广告,但并不是商业广告。链接实际上指向到了 [Ubuntu 官方博客][1] 和 [Ubuntu wiki][2]。正如我之前所说,其中的一个链接是不相关的,没有任何与 Ubuntu 服务器相关的细节,这就是为什么我开头称它们为广告。

|

||||

|

||||

虽然我们大多数人都不会访问 bit.ly 链接,但是有些人可能出于好奇去访问这些链接,结果失望地发现它只是指向一个外部链接。你可以使用任何 URL 短网址服务,例如 unshorten.it,在访问真正链接之前,查看它会指向哪里。或者,你只需在 bit.ly 链接的末尾输入加号(**+**)即可查看它们的实际位置以及有关链接的一些统计信息。

|

||||

虽然我们大多数人都不会访问 bit.ly 链接,但是有些人可能出于好奇去访问这些链接,结果失望地发现它只是指向一个外部链接。你可以使用任何 URL 去短网址服务,例如 unshorten.it,在访问真正链接之前,查看它会指向哪里。或者,你只需在 bit.ly 链接的末尾输入加号(`+`)即可查看它们的实际位置以及有关链接的一些统计信息。

|

||||

|

||||

|

||||

|

||||

### 什么是 MOTD 以及它是如何工作的?

|

||||

|

||||

2009 年,来自 Canonical 的 **Dustin Kirkland** 在 Ubuntu 中引入了 MOTD 的概念。它是一个灵活的框架,使管理员或发行包能够在 /etc/update-motd.d/* 位置添加可执行脚本,目的是生成在登录时显示有益的,有趣的消息。它最初是为 Landscape(Canonical 的商业服务)实现的,但是其它发行版维护者发现它很有用,并且在他们自己的发行版中也采用了这个特性。

|

||||

2009 年,来自 Canonical 的 Dustin Kirkland 在 Ubuntu 中引入了 MOTD 的概念。它是一个灵活的框架,使管理员或发行包能够在 `/etc/update-motd.d/` 位置添加可执行脚本,目的是生成在登录时显示有益的、有趣的消息。它最初是为 Landscape(Canonical 的商业服务)实现的,但是其它发行版维护者发现它很有用,并且在他们自己的发行版中也采用了这个特性。

|

||||

|

||||

如果你在 Ubuntu 系统中查看 **/etc/update-motd.d/**,你会看到一组脚本。一个是打印通用的 “ Welcome” 横幅。下一个打印 3 个链接,显示在哪里可以找到操作系统的帮助。另一个计算并显示本地系统包可以更新的数量。另一个脚本告诉你是否需要重新启动等等。

|

||||

如果你在 Ubuntu 系统中查看 `/etc/update-motd.d/`,你会看到一组脚本。一个是打印通用的 “欢迎” 横幅。下一个打印 3 个链接,显示在哪里可以找到操作系统的帮助。另一个计算并显示本地系统包可以更新的数量。另一个脚本告诉你是否需要重新启动等等。

|

||||

|

||||

从 Ubuntu 17.04 起,开发人员添加了 **/etc/update-motd.d/50-motd-news**,这是一个脚本用来在欢迎消息中包含一些附加信息。这些附加信息是:

|

||||

|

||||

1. 重要的关键信息,例如 ShellShock, Heartbleed 等

|

||||

从 Ubuntu 17.04 起,开发人员添加了 `/etc/update-motd.d/50-motd-news`,这是一个脚本用来在欢迎消息中包含一些附加信息。这些附加信息是:

|

||||

|

||||

1. 重要的关键信息,例如 ShellShock、Heartbleed 等

|

||||

2. 生命周期(EOL)消息,新功能可用性等

|

||||

|

||||

3. 在 Ubuntu 官方博客和其他有关 Ubuntu 的新闻中发布的一些有趣且有益的帖子

|

||||

|

||||

另一个特点是异步,启动后约 60 秒,systemd 计时器运行 “/etc/update-motd.d/50-motd-news –force” 脚本。它提供了 /etc/default/motd-news 脚本中定义的 3 个配置变量。默认值为:ENABLED=1, URLS=”<https://motd.ubuntu.com”>, WAIT=”5″。

|

||||

另一个特点是异步,启动后约 60 秒,systemd 计时器运行 `/etc/update-motd.d/50-motd-news –force` 脚本。它提供了 `/etc/default/motd-news` 脚本中定义的 3 个配置变量。默认值为:`ENABLED=1, URLS="https://motd.ubuntu.com", WAIT="5"`。

|

||||

|

||||

以下是 `/etc/default/motd-news` 文件的内容:

|

||||

|

||||

以下是 /etc/default/motd-news 文件的内容:

|

||||

```

|

||||

$ cat /etc/default/motd-news

|

||||

# Enable/disable the dynamic MOTD news service

|

||||

@ -50,20 +48,20 @@ URLS="https://motd.ubuntu.com"

|

||||

# Note that news messages are fetched in the background by

|

||||

# a systemd timer, so this should never block boot or login

|

||||

WAIT=5

|

||||

|

||||

```

|

||||

|

||||

好事情是 MOTD 是完全可定制的,所以你可以彻底禁用它(ENABLED=0),根据你的意愿更改或添加脚本,并以秒为单位更改等待时间。

|

||||

好事情是 MOTD 是完全可定制的,所以你可以彻底禁用它(`ENABLED=0`)、根据你的意愿更改或添加脚本、以秒为单位更改等待时间等等。

|

||||

|

||||

如果启用了 MOTD,那么 systemd 计时器作业将循环遍历每个 URL,将它们缩减到每行 80 个字符,最多 10 行,并将它们连接(to 校正:也可能是链接?)到 /var/cache/motd-news 中的缓存文件。此 systemd 计时器作业将每隔 12 小时运行并更新 /var/cache/motd-news。用户登录后,/var/cache/motd-news 的内容会打印到屏幕上。这就是 MOTD 的工作原理。

|

||||

如果启用了 MOTD,那么 systemd 计时器作业将循环遍历每个 URL,将它们的内容缩减到每行 80 个字符、最多 10 行,并将它们连接到 `/var/cache/motd-news` 中的缓存文件。此 systemd 计时器作业将每隔 12 小时运行并更新 `/var/cache/motd-news`。用户登录后,`/var/cache/motd-news` 的内容会打印到屏幕上。这就是 MOTD 的工作原理。

|

||||

|

||||

此外,`/etc/update-motd.d/50-motd-news` 文件中包含自定义的用户代理字符串,以报告有关计算机的信息。如果你查看 `/etc/update-motd.d/50-motd-news` 文件,你会看到:

|

||||

|

||||

此外,**/etc/update-motd.d/50-motd-news** 文件中包含自定义用户代理字符串,以报告有关计算机的信息。如果你查看 **/etc/update-motd.d/50-motd-news** 文件,你会看到

|

||||

```

|

||||

# Piece together the user agent

|

||||

USER_AGENT="curl/$curl_ver $lsb $platform $cpu $uptime"

|

||||

```

|

||||

|

||||

这意味着,MOTD 检索器将向 Canonical 报告你的**操作系统版本**,**硬件平台**,**CPU 类型**和**正常运行时间**。

|

||||

这意味着,MOTD 检索器将向 Canonical 报告你的操作系统版本、硬件平台、CPU 类型和正常运行时间。

|

||||

|

||||

到这里,希望你对 MOTD 有了一个基本的了解。

|

||||

|

||||

@ -72,11 +70,13 @@ USER_AGENT="curl/$curl_ver $lsb $platform $cpu $uptime"

|

||||

### 在 Ubuntu 服务器中禁用终端欢迎消息中的广告

|

||||

|

||||

要禁用这些广告,编辑文件:

|

||||

|

||||

```

|

||||

$ sudo vi /etc/default/motd-news

|

||||

```

|

||||

|

||||

找到以下行并将其值设置为 0(零)。

|

||||

找到以下行并将其值设置为 `0`(零)。

|

||||

|

||||

```

|

||||

[...]

|

||||

ENABLED=0

|

||||

@ -101,7 +101,7 @@ via: https://www.ostechnix.com/how-to-disable-ads-in-terminal-welcome-message-in

|

||||

作者:[SK][a]

|

||||

选题:[lujun9972](https://github.com/lujun9972)

|

||||

译者:[MjSeven](https://github.com/MjSeven)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,71 +1,74 @@

|

||||

Kali Linux:在开始使用之前你必须知道的 – FOSS Post

|

||||

在你开始使用 Kali Linux 之前必须知道的事情

|

||||

======

|

||||

|

||||

|

||||

|

||||

Kali Linux 在渗透测试和白帽子方面,是业界领先的 Linux 发行版。默认情况下,该发行版附带了大量黑客和渗透工具和软件,并且在全世界都得到了广泛认可。即使在那些甚至可能不知道 Linux 是什么的 Windows 用户中也是如此。

|

||||

Kali Linux 在渗透测试和白帽子方面是业界领先的 Linux 发行版。默认情况下,该发行版附带了大量入侵和渗透的工具和软件,并且在全世界都得到了广泛认可。即使在那些甚至可能不知道 Linux 是什么的 Windows 用户中也是如此。

|

||||

|

||||

由于后者的原因,许多人都试图单独使用 Kali Linux,尽管他们甚至不了解 Linux 系统的基础知识。原因可能各不相同,有的为了玩乐,有的是为了取悦女友而伪装成黑客,有的仅仅是试图破解邻居的 WiFi 网络以免费上网。如果你打算使用 Kali Linux,所有的这些都是不好的事情。

|

||||

由于后者的原因(LCTT 译注:Windows 用户),许多人都试图单独使用 Kali Linux,尽管他们甚至不了解 Linux 系统的基础知识。原因可能各不相同,有的为了玩乐,有的是为了取悦女友而伪装成黑客,有的仅仅是试图破解邻居的 WiFi 网络以免费上网。如果你打算使用 Kali Linux,记住,所有的这些都是不好的事情。

|

||||

|

||||

在计划使用 Kali Linux 之前,你应该了解一些提示。

|

||||

|

||||

### Kali Linux 不适合初学者

|

||||

|

||||

|

||||

Kali Linux 默认 GNOME 桌面

|

||||

|

||||

如果你是几个月前刚开始使用 Linux 的人,或者你认为自己的知识水平低于平均水平,那么 Kali Linux 就不适合你。如果你打算问“如何在 Kali 上安装 Stream?如何让我的打印机在 Kali 上工作?如何解决 Kali 上的 APT 源错误?”这些东西,那么 Kali Linux 并不适合你。

|

||||

*Kali Linux 默认 GNOME 桌面*

|

||||

|

||||

Kali Linux 主要面向想要运行渗透测试的专家或想要学习成为白帽子和数字取证的人。但即使你来自后者,普通的 Kali Linux 用户在日常使用时也会遇到很多麻烦。他还被要求以非常谨慎的方式使用工具和软件,而不仅仅是“让我们安装并运行一切”。每一个工具必须小心使用,你安装的每一个软件都必须仔细检查。

|

||||

如果你是几个月前刚开始使用 Linux 的人,或者你认为自己的知识水平低于平均水平,那么 Kali Linux 就不适合你。如果你打算问“如何在 Kali 上安装 Steam?如何让我的打印机在 Kali 上工作?如何解决 Kali 上的 APT 源错误?”这些东西,那么 Kali Linux 并不适合你。

|

||||

|

||||

**建议阅读:** [Linux 系统的组件是什么?][1]

|

||||

Kali Linux 主要面向想要运行渗透测试套件的专家或想要学习成为白帽子和数字取证的人。但即使你属于后者,普通的 Kali Linux 用户在日常使用时也会遇到很多麻烦。他还被要求以非常谨慎的方式使用工具和软件,而不仅仅是“让我们安装并运行一切”。每一个工具必须小心使用,你安装的每一个软件都必须仔细检查。

|

||||

|

||||

普通 Linux 用户无法做正常的事情。(to 校正:这里什么意思呢?)一个更好的方法是花几周时间学习 Linux 及其守护进程,服务,软件,发行版及其工作方式,然后观看几十个关于白帽子攻击的视频和课程,然后再尝试使用 Kali 来应用你学习到的东西。

|

||||

**建议阅读:** [Linux 系统的组件有什么?][1]

|

||||

|

||||

普通 Linux 用户都无法自如地使用它。一个更好的方法是花几周时间学习 Linux 及其守护进程、服务、软件、发行版及其工作方式,然后观看几十个关于白帽子攻击的视频和课程,然后再尝试使用 Kali 来应用你学习到的东西。

|

||||

|

||||

### 它会让你被黑客攻击

|

||||

|

||||

|

||||

Kali Linux 入侵和测试工具

|

||||

|

||||

*Kali Linux 入侵和测试工具*

|

||||

|

||||

在普通的 Linux 系统中,普通用户有一个账户,而 root 用户也有一个单独的账号。但在 Kali Linux 中并非如此。Kali Linux 默认使用 root 账户,不提供普通用户账户。这是因为 Kali 中几乎所有可用的安全工具都需要 root 权限,并且为了避免每分钟要求你输入 root 密码,所以这样设计。

|

||||

|

||||

当然,你可以简单地创建一个普通用户账户并开始使用它。但是,这种方式仍然不推荐,因为这不是 Kali Linux 系统设计的工作方式。然后,在使用程序,打开端口,调试软件时,你会遇到很多问题,你会发现为什么这个东西不起作用,最终却发现它是一个奇怪的权限错误。另外每次在系统上做任何事情时,你会被每次运行工具都要求输入密码而烦恼。

|

||||

当然,你可以简单地创建一个普通用户账户并开始使用它。但是,这种方式仍然不推荐,因为这不是 Kali Linux 系统设计的工作方式。使用普通用户在使用程序,打开端口,调试软件时,你会遇到很多问题,你会发现为什么这个东西不起作用,最终却发现它是一个奇怪的权限错误。另外每次在系统上做任何事情时,你会被每次运行工具都要求输入密码而烦恼。

|

||||

|

||||

现在,由于你被迫以 root 用户身份使用它,因此你在系统上运行的所有软件也将以 root 权限运行。如果你不知道自己在做什么,那么这很糟糕,因为如果 Firefox 中存在漏洞,并且你访问了一个受感染的网站,那么黑客能够在你的 PC 上获得全部 root 权限并入侵你。如果你使用的是普通用户账户,则会收到限制。此外,你安装和使用的某些工具可能会在你不知情的情况下打开端口并泄露信息,因此如果你不是非常小心,人们可能会以你尝试入侵他们的方式入侵你。

|

||||

现在,由于你被迫以 root 用户身份使用它,因此你在系统上运行的所有软件也将以 root 权限运行。如果你不知道自己在做什么,那么这很糟糕,因为如果 Firefox 中存在漏洞,并且你访问了一个受感染的网站,那么黑客能够在你的 PC 上获得全部 root 权限并入侵你。如果你使用的是普通用户账户,则会受到限制。此外,你安装和使用的某些工具可能会在你不知情的情况下打开端口并泄露信息,因此如果你不是非常小心,人们可能会以你尝试入侵他们的方式入侵你。

|

||||

|

||||

如果你在一些情况下访问于与 Kali Linux 相关的 Facebook 群组,你会发现这些群组中几乎有四分之一的帖子是人们在寻求帮助,因为有人入侵了他们。

|

||||

如果你曾经访问过与 Kali Linux 相关的 Facebook 群组,你会发现这些群组中几乎有四分之一的帖子是人们在寻求帮助,因为有人入侵了他们。

|

||||

|

||||

### 它可以让你入狱

|

||||

|

||||

Kali Linux 仅提供软件。那么,如何使用它们完全是你自己的责任。

|

||||

Kali Linux 只是提供了软件。那么,如何使用它们完全是你自己的责任。

|

||||

|

||||

在世界上大多数发达国家,使用针对公共 WiFi 网络或其他设备的渗透测试工具很容易让你入狱。现在不要以为你使用了 Kali 就无法被跟踪,许多系统都配置了复杂的日志记录设备来简单地跟踪试图监听或入侵其网络的人,你可能无意间成为其中的一个,那么它会毁掉你的生活。

|

||||

|

||||

永远不要对不属于你的设备或网络使用 Kali Linux 系统,也不要明确允许对它们进行入侵。如果你说你不知道你在做什么,在法庭上它不会被当作借口来接受。

|

||||

|

||||

### 修改了内核和软件

|

||||

### 修改了的内核和软件

|

||||

|

||||

Kali [基于][2] Debian(测试分支,这意味着 Kali Linux 使用滚动发布模型),因此它使用了 Debian 的大部分软件体系结构,你会发现 Kali Linux 中的大部分软件跟 Debian 中的没什么区别。

|

||||

Kali [基于][2] Debian(“测试”分支,这意味着 Kali Linux 使用滚动发布模型),因此它使用了 Debian 的大部分软件体系结构,你会发现 Kali Linux 中的大部分软件跟 Debian 中的没什么区别。

|

||||

|

||||

但是,Kali 修改了一些包来加强安全性并修复了一些可能的漏洞。例如,Kali 使用的 Linux 内核被打了补丁,允许在各种设备上进行无线注入。这些补丁通常在普通内核中不可用。此外,Kali Linux 不依赖于 Debian 服务器和镜像,而是通过自己的服务器构建软件包。以下是最新版本中的默认软件源:

|

||||

|

||||

```

|

||||

deb http://http.kali.org/kali kali-rolling main contrib non-free

|

||||

deb-src http://http.kali.org/kali kali-rolling main contrib non-free

|

||||

deb http://http.kali.org/kali kali-rolling main contrib non-free

|

||||

deb-src http://http.kali.org/kali kali-rolling main contrib non-free

|

||||

```

|

||||

|

||||

这就是为什么,对于某些特定的软件,当你在 Kali Linux 和 Fedora 中使用相同的程序时,你会发现不同的行为。你可以从 [git.kali.org][3] 中查看 Kali Linux 软件的完整列表。你还可以在 Kali Linux(GNOME)上找到我们[自己生成的已安装包列表][4]。

|

||||

|

||||

更重要的是,Kali Linux 官方文档极力建议不要添加任何其他第三方软件仓库,因为 Kali Linux 是一个滚动发行版,并且依赖于 Debian 测试,由于依赖关系冲突和包钩子,所以你很可能只是添加一个新的仓库源就会破坏系统。

|

||||

更重要的是,Kali Linux 官方文档极力建议不要添加任何其他第三方软件仓库,因为 Kali Linux 是一个滚动发行版,并且依赖于 Debian 测试分支,由于依赖关系冲突和包钩子,所以你很可能只是添加一个新的仓库源就会破坏系统。

|

||||

|

||||

### 不要安装 Kali Linux

|

||||

|

||||

|

||||

|

||||

使用 Kali Linux 在 fosspost.org 上运行 wpscan

|

||||

*使用 Kali Linux 在 fosspost.org 上运行 wpscan*

|

||||

|

||||

我在极少数情况下使用 Kali Linux 来测试我部署的软件和服务器。但是,我永远不敢安装它并将其用作主系统。

|

||||

|

||||

如果你要将其用作主系统,那么你必须保留自己的个人文件,密码,数据以及系统上的所有内容。你还需要安装大量日常使用的软件,以解放你的生活。但正如我们上面提到的,使用 Kali Linux 是非常危险的,应该非常小心地进行,如果你被入侵了,你将丢失所有数据,并且可能会暴露给更多的人。如果你在做一些不合法的事情,你的个人信息也可用于跟踪你。如果你不小心使用这些工具,那么你甚至可能会毁掉自己的数据。

|

||||

如果你要将其用作主系统,那么你必须保留自己的个人文件、密码、数据以及系统上的所有内容。你还需要安装大量日常使用的软件,以解放你的生活。但正如我们上面提到的,使用 Kali Linux 是非常危险的,应该非常小心地进行,如果你被入侵了,你将丢失所有数据,并且可能会暴露给更多的人。如果你在做一些不合法的事情,你的个人信息也可用于跟踪你。如果你不小心使用这些工具,那么你甚至可能会毁掉自己的数据。

|

||||

|

||||

即使是专业的白帽子也不建议将其作为主系统安装,而是通过 USB 使用它来进行渗透测试工作,然后再回到普通的 Linux 发行版。

|

||||

|

||||

@ -83,7 +86,7 @@ via: https://fosspost.org/articles/must-know-before-using-kali-linux

|

||||

作者:[M.Hanny Sabbagh][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[MjSeven](https://github.com/MjSeven)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -0,0 +1,181 @@

|

||||

Create a containerized machine learning model

|

||||

======

|

||||

|

||||

|

||||

|

||||

After data scientists have created a machine learning model, it has to be deployed into production. To run it on different infrastructures, using containers and exposing the model via a REST API is a common way to deploy a machine learning model. This article demonstrates how to roll out a [TensorFlow][1] machine learning model, with a REST API delivered by [Connexion][2] in a container with [Podman][3].

|

||||

|

||||

### Preparation

|

||||

|

||||

First, install Podman with the following command:

|

||||

|

||||

```

|

||||

sudo dnf -y install podman

|

||||

```

|

||||

|

||||

Next, create a new folder for the container and switch to that directory.

|

||||

|

||||

```

|

||||

mkdir deployment_container && cd deployment_container

|

||||

```

|

||||

|

||||

### REST API for the TensorFlow model

|

||||

|

||||

The next step is to create the REST-API for the machine learning model. This [github repository][4] contains a pretrained model, and well as the setup already configured for getting the REST API working.

|

||||

|

||||

Clone this in the deployment_container directory with the command:

|

||||

|

||||

```

|

||||

git clone https://github.com/svenboesiger/titanic_tf_ml_model.git

|

||||

```

|

||||

|

||||

#### prediction.py & ml_model/

|

||||

|

||||

The [prediction.py][5] file allows for a Tensorflow prediction, while the weights for the 20x20x20 neural network are located in folder [ml_model/][6].

|

||||

|

||||

#### swagger.yaml

|

||||

|

||||

The file swagger.yaml defines the API for the Connexion library using the [Swagger specification][7]. This file contains all of the information necessary to configure your server to provide input parameter validation, output response data validation, URL endpoint definition.

|

||||

|

||||

As a bonus Connexion will provide you also with a simple but useful single page web application that demonstrates using the API with JavaScript and updating the DOM with it.

|

||||

|

||||

```

|

||||

swagger: "2.0"

|

||||

info:

|

||||

description: This is the swagger file that goes with our server code

|

||||

version: "1.0.0"

|

||||

title: Tensorflow Podman Article

|

||||

consumes:

|

||||

- "application/json"

|

||||

produces:

|

||||

- "application/json"

|

||||

|

||||

|

||||

basePath: "/"

|

||||

|

||||

paths:

|

||||

/survival_probability:

|

||||

post:

|

||||

operationId: "prediction.post"

|

||||

tags:

|

||||

- "Prediction"

|

||||

summary: "The prediction data structure provided by the server application"

|

||||

description: "Retrieve the chance of surviving the titanic disaster"

|

||||

parameters:

|

||||

- in: body

|

||||

name: passenger

|

||||

required: true

|

||||

schema:

|

||||

$ref: '#/definitions/PredictionPost'

|

||||

responses:

|

||||

'201':

|

||||

description: 'Survival probability of an individual Titanic passenger'

|

||||

|

||||

definitions:

|

||||

PredictionPost:

|

||||

type: object

|

||||

```

|

||||

|

||||

#### server.py & requirements.txt

|

||||

|

||||

[server.py][8] defines an entry point to start the Connexion server.

|

||||

|

||||

```

|

||||

import connexion

|

||||

|

||||

app = connexion.App(__name__, specification_dir='./')

|

||||

|

||||

app.add_api('swagger.yaml')

|

||||

|

||||

if __name__ == '__main__':

|

||||

app.run(debug=True)

|

||||

```

|

||||

|

||||

[requirements.txt][9] defines the python requirements we need to run the program.

|

||||

|

||||

```

|

||||

connexion

|

||||

tensorflow

|

||||

pandas

|

||||

```

|

||||

|

||||

### Containerize!

|

||||

|

||||

For Podman to be able to build an image, create a new file called “Dockerfile” in the **deployment_container** directory created in the preparation step above:

|

||||

|

||||

```

|

||||

FROM fedora:28

|

||||

|

||||

# File Author / Maintainer

|

||||

MAINTAINER Sven Boesiger <donotspam@ujelang.com>

|

||||

|

||||

# Update the sources

|

||||

RUN dnf -y update --refresh

|

||||

|

||||

# Install additional dependencies

|

||||

RUN dnf -y install libstdc++

|

||||

|

||||

RUN dnf -y autoremove

|

||||

|

||||

# Copy the application folder inside the container

|

||||

ADD /titanic_tf_ml_model /titanic_tf_ml_model

|

||||

|

||||

# Get pip to download and install requirements:

|

||||

RUN pip3 install -r /titanic_tf_ml_model/requirements.txt

|

||||

|

||||

# Expose ports

|

||||

EXPOSE 5000

|

||||

|

||||

# Set the default directory where CMD will execute

|

||||

WORKDIR /titanic_tf_ml_model

|

||||

|

||||

# Set the default command to execute

|

||||

# when creating a new container

|

||||

CMD python3 server.py

|

||||

```

|

||||

|

||||

Next, build the container image with the command:

|

||||

|

||||

```

|

||||

podman build -t ml_deployment .

|

||||

```

|

||||

|

||||

### Run the container

|

||||

|

||||

With the Container image built and ready to go, you can run it locally with the command:

|

||||

|

||||

```

|

||||

podman run -p 5000:5000 ml_deployment

|

||||

```

|

||||

|

||||

Navigate to [http://0.0.0.0:5000/ui][10] in your web browser to access the Swagger/Connexion UI and to test-drive the model:

|

||||

|

||||

![][11]

|

||||

|

||||

Of course you can now also access the model with your application via the REST-API.

|

||||

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: https://fedoramagazine.org/create-containerized-machine-learning-model/

|

||||

|

||||

作者:[Sven Bösiger][a]

|

||||

选题:[lujun9972][b]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]: https://fedoramagazine.org/author/r00nz/

|

||||

[b]: https://github.com/lujun9972

|

||||

[1]: https://www.tensorflow.org

|

||||

[2]: https://connexion.readthedocs.io/en/latest/

|

||||

[3]: https://fedoramagazine.org/running-containers-with-podman/

|

||||

[4]: https://github.com/svenboesiger/titanic_tf_ml_model

|

||||

[5]: https://github.com/svenboesiger/titanic_tf_ml_model/blob/master/prediction.py

|

||||

[6]: https://github.com/svenboesiger/titanic_tf_ml_model/tree/master/ml_model/titanic

|

||||

[7]: https://github.com/OAI/OpenAPI-Specification/blob/master/versions/2.0.md

|

||||

[8]: https://github.com/svenboesiger/titanic_tf_ml_model/blob/master/server.py

|

||||

[9]: https://github.com/svenboesiger/titanic_tf_ml_model/blob/master/requirements.txt

|

||||

[10]: http://0.0.0.0:5000/

|

||||

[11]: https://fedoramagazine.org/wp-content/uploads/2018/10/Screenshot-from-2018-10-27-14-46-56-682x1024.png

|

||||

Loading…

Reference in New Issue

Block a user