mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-03-24 02:20:09 +08:00

commit

51bb47e285

@ -1,46 +1,44 @@

|

||||

|

||||

微流冷却技术可能让摩尔定律起死回生

|

||||

============================================================

|

||||

|

||||

|

||||

>Image: iStock/agsandrew

|

||||

|

||||

*Image: iStock/agsandrew*

|

||||

|

||||

现有的技术无法对微芯片进行有效的冷却,这正快速成为摩尔定律消亡的第一原因。

|

||||

|

||||

随着对数字计算速度的需求,科学家和工程师正努力地将更多的晶体管和支撑电路放在已经很拥挤的硅片上。的确,它非常地复杂,然而,和复杂性相比,热量聚积引起的问题更严重。

|

||||

|

||||

洛克希德马丁公司首席研究员John Ditri在新闻稿中说到:当前,我们可以放入微芯片的功能是有限的,最主要的原因之一是发热的管理。如果你能管理好发热,你可以用较少的芯片,较少的材料,那样就可以节约成本,并能减少系统的大小和重量。如果你能管理好发热,用相同数量的芯片将能获得更好的系统性能。

|

||||

洛克希德马丁公司首席研究员 John Ditri 在新闻稿中说到:当前,我们可以放入微芯片的功能是有限的,最主要的原因之一是发热的管理。如果你能管理好发热,你可以用较少的芯片,也就是说较少的材料,那样就可以节约成本,并能减少系统的大小和重量。如果你能管理好发热,用相同数量的芯片将能获得更好的系统性能。

|

||||

|

||||

硅对电子流动的阻力产生了热量,在如此小的空间封装如此多的晶体管累积了足以毁坏元器件的热量。一种消除热累积的方法是在芯片层用光子学技术减少电子的流动,然而光子学技术有它的一系列问题。

|

||||

|

||||

SEE:2015年硅光子将引起数据中心的革命 [Silicon photonics will revolutionize data centers in 2015][5]

|

||||

参见: [2015 年硅光子将引起数据中心的革命][5]

|

||||

|

||||

### 微流冷却技术可能是问题的解决之道

|

||||

|

||||

为了寻找其他解决办法,国防高级研究计划局DARPA发起了一个关于ICECool应用[ICECool Applications][6] (片内/片间增强冷却技术)的项目。GSA网站 [GSA website FedBizOpps.gov][7] 报道:ICECool正在探索革命性的热技术,其将减轻热耗对军用电子系统的限制,同时能显著减小军用电子系统的尺寸,重量和功耗。

|

||||

为了寻找其他解决办法,美国国防高级研究计划局 DARPA 发起了一个关于 [ICECool 应用][6] (片内/片间增强冷却技术)的项目。 [GSA 的网站 FedBizOpps.gov][7] 报道:ICECool 正在探索革命性的热技术,其将减轻热耗对军用电子系统的限制,同时能显著减小军用电子系统的尺寸,重量和功耗。

|

||||

|

||||

微流冷却方法的独特之处在于组合使用片内和(或)片间微流冷却技术和片上热互连技术。

|

||||

|

||||

|

||||

>MicroCooling 1 Image: DARPA

|

||||

|

||||

DARPA ICECool应用项目 [DARPA ICECool Application announcement][8] 指出, 这种微型片内和(或)片间通道可采用轴向微通道,径向通道和(或)横流通道,采用微孔和歧管结构及局部液体喷射形式来疏散和重新引导微流,从而以最有利的方式来满足指定的散热指标。

|

||||

*MicroCooling 1 Image: DARPA*

|

||||

|

||||

通过上面的技术,洛克希德马丁的工程师已经实验性地证明了片上冷却是如何得到显著改善的。洛克希德马丁新闻报道:ICECool项目的第一阶段发现,当冷却具有多个局部30kW/cm2热点,发热为1kw/cm2的芯片时热阻减少了4倍,进而验证了洛克希德的嵌入式微流冷却方法的有效性。

|

||||

[DARPA ICECool 应用发布的公告][8] 指出,这种微型片内和(或)片间通道可采用轴向微通道、径向通道和(或)横流通道,采用微孔和歧管结构及局部液体喷射形式来疏散和重新引导微流,从而以最有利的方式来满足指定的散热指标。

|

||||

|

||||

第二阶段,洛克希德马丁的工程师聚焦于RF放大器。通过ICECool的技术,团队演示了RF的输出功率可以得到6倍的增长,而放大器仍然比其常规冷却的更凉。

|

||||

通过上面的技术,洛克希德马丁的工程师已经实验性地证明了片上冷却是如何得到显著改善的。洛克希德马丁新闻报道:ICECool 项目的第一阶段发现,当冷却具有多个局部 30kW/cm2 热点,发热为 1kw/cm2 的芯片时热阻减少了 4 倍,进而验证了洛克希德的嵌入式微流冷却方法的有效性。

|

||||

|

||||

第二阶段,洛克希德马丁的工程师聚焦于 RF 放大器。通过 ICECool 的技术,团队演示了 RF 的输出功率可以得到 6 倍的增长,而放大器仍然比其常规冷却的更凉。

|

||||

|

||||

### 投产

|

||||

|

||||

出于对技术的信心,洛克希德马丁已经在设计和制造实用的微流冷却发射天线。 Lockheed Martin还与Qorvo合作,将其热解决方案与Qorvo的高性能GaN工艺 [GaN process][9] 集成.

|

||||

出于对技术的信心,洛克希德马丁已经在设计和制造实用的微流冷却发射天线。 洛克希德马丁还与 Qorvo 合作,将其热解决方案与 Qorvo 的高性能 [ GaN 工艺][9] 相集成。

|

||||

|

||||

研究论文 [DARPA's Intra/Interchip Enhanced Cooling (ICECool) Program][10] 的作者认为ICECool将使电子系统的热管理模式发生改变。ICECool应用的执行者将根据应用来定制片内和片间的热管理方法,这个方法需要兼顾应用的材料,制造工艺和工作环境。

|

||||

研究论文 [DARPA 的片间/片内增强冷却技术(ICECool)流程][10] 的作者认为 ICECool 将使电子系统的热管理模式发生改变。ICECool 应用的执行者将根据应用来定制片内和片间的热管理方法,这个方法需要兼顾应用的材料,制造工艺和工作环境。

|

||||

|

||||

如果微流冷却能像科学家和工程师所说的成功的话,似乎摩尔定律会起死回生。

|

||||

|

||||

更多的关于网络的信息,请订阅Data Centers newsletter。

|

||||

|

||||

[SUBSCRIBE](https://secure.techrepublic.com/user/login/?regSource=newsletter-button&position=newsletter-button&appId=true&redirectUrl=http%3A%2F%2Fwww.techrepublic.com%2Farticle%2Fmicrofluidic-cooling-may-prevent-the-demise-of-moores-law%2F&)

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

@ -48,7 +46,7 @@ via: http://www.techrepublic.com/article/microfluidic-cooling-may-prevent-the-de

|

||||

|

||||

作者:[Michael Kassner][a]

|

||||

译者:[messon007](https://github.com/messon007)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -0,0 +1,67 @@

|

||||

六个开源软件开发的“潜规则”

|

||||

============================================================

|

||||

|

||||

> 你想成为开源项目中得意满满、功成名就的那个人吗,那就要遵守下面的“潜规则”。

|

||||

|

||||

|

||||

|

||||

正如体育界不成文的规定一样,这些规则基本上不会出现在官方文档和正式记录上。比如说,在棒球运动中,从比分领先时不要盗垒,到跑垒员跑了第一时也不要放弃四坏球保送。对于圈外人来讲,这些东西很难懂,甚至觉得没什么意义。但是对于那些想成为 MVP 的队员来说,这些都是理所当然的。

|

||||

|

||||

软件开发,特别是开源软件开发中,也有一套不成文的规定。和其它的团队运动一样,这些规定很大程度上决定了开源社区如何看待一名开发者,特别是新加入社区的开发者。

|

||||

|

||||

### 运行之前先调试

|

||||

|

||||

在参与社区之前,比如开放源代码或者其它什么的,你需要做一些基本工作。对于有眼界的开源贡献者,这意味这你需要理解社区的目标,并学习应该从哪里起步。人人都想贡献源代码,但是只有少量的人做过准备,并且乐意、同时也有能力完成这项艰苦卓绝的工作:测试补丁、复审代码、撰写文档、修正错误。所有的这些不受待见的任务在一个健康的社区中都是必要的。

|

||||

|

||||

为什么要在优雅地写代码前做这些呢?这是一种信任,更重要的是,不要只关注自己开发的功能,而是要关注整个社区的动向。

|

||||

|

||||

### 填坑而不是挖坑

|

||||

|

||||

当你在某个社区中建立起自己的声望,那么很有必要全面了解该项目和代码。不要停留于任务状态上,而是要去钻研项目本身,理解那些超出你擅长范围之外的知识。不要只把自己的理解局限于开发者,这样会让你着眼于让你的代码有更大的影响,而不只是你那一亩三分地。

|

||||

|

||||

打个比方,你已经完成了一个网络模块的测试版本。你测试了一下,觉得不错。然后你把它开放到社区,想要更多的人测试。结果发现,当它以特定的方式部署时,有可能会破坏安全设置,还可能导致主存储泄露。如果你将代码视为一个整体时问题就可以迎刃而解,而不是孤立地看待问题。这表明,你要对项目各个部分如何与其他人协作交互有比较深入的理解。让你的补丁填坑而不是挖坑。这样你朝成为社区精英的目标上又前进了一大步。

|

||||

|

||||

### 不投放代码炸弹

|

||||

|

||||

代码提交完毕后你的工作还没结束。如果代码被接受,还会有一些关于这些更改的讨论和常见的问答,还要做测试。你要确保你可以准时提交,努力去理解如何在不影响社区其他成员的情况下,改进代码和补丁。

|

||||

|

||||

### 助己之前先助人

|

||||

|

||||

开源社区不是自相残杀的丛林世界,我们更看重项目的价值而非个体的贡献和成功。如果你想给自己加分,让自己成为更重要的社区成员、让社区接纳你的代码,那就努力帮助别人。如果你熟悉网络部分,那就去复审网络部分,用你的专业技能让整个代码更加优雅。道理很简单,顶级的审查者经常和顶级的贡献者打交道。你帮助的人越多,你就越有价值。

|

||||

|

||||

### 打磨抛光才算完

|

||||

|

||||

作为一个开发者,你很可能希望为开源项目解决一个特定的痛点。或许你想要运行在一个目前还不支持的系统上,抑或你很希望改革社区目前使用的安全技术。想要引进新技术,特别是比较有争议的技术,最好的办法就是让人无法拒绝它。你需要透彻地了解底层代码,考虑每个极端情况。在不影响已实现功能的前提下增加新功能。不仅仅是完成就行,还要在特性的完善上下功夫。

|

||||

|

||||

### 不离不弃方始终

|

||||

|

||||

开源社区也有许多玩玩就算的人,但是承诺了就不要轻易失信。不要就因为提交被拒就离开社区。找出原因,修正错误,然后再试一试。当你开发时候,要和整个代码库保持一致,确保即使项目发生变化而你的补丁仍然可用。不要把你的代码留给别人修复,要自己修复。这样可以在社区形成良好的风气,每个人都自己改。

|

||||

|

||||

---

|

||||

|

||||

这些“潜规则”看上去很简单,但是还是有许多开源项目的贡献者并没有遵守。这样做的开发者不仅可以为成功地推动他们自己的项目,而且也有助于开源社区。

|

||||

|

||||

作者简介:

|

||||

|

||||

Matt Hicks 是 Red Hat 软件工程的副主席,也是 Red Hat 开源合作团队的奠基成员之一。他历时十五年,在软件工程中担任多种职务:开发,运行,架构,管理。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://www.infoworld.com/article/3156776/open-source-tools/the-6-unwritten-rules-of-open-source-development.html

|

||||

|

||||

作者:[Matt Hicks][a]

|

||||

译者:[Taylor1024](https://github.com/Taylor1024)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.infoworld.com/blog/new-tech-forum/

|

||||

[1]:https://twitter.com/intent/tweet?url=http%3A%2F%2Fwww.infoworld.com%2Farticle%2F3156776%2Fopen-source-tools%2Fthe-6-unwritten-rules-of-open-source-development.html&via=infoworld&text=The+6+unwritten+rules+of+open+source+development

|

||||

[2]:https://www.facebook.com/sharer/sharer.php?u=http%3A%2F%2Fwww.infoworld.com%2Farticle%2F3156776%2Fopen-source-tools%2Fthe-6-unwritten-rules-of-open-source-development.html

|

||||

[3]:http://www.linkedin.com/shareArticle?url=http%3A%2F%2Fwww.infoworld.com%2Farticle%2F3156776%2Fopen-source-tools%2Fthe-6-unwritten-rules-of-open-source-development.html&title=The+6+unwritten+rules+of+open+source+development

|

||||

[4]:https://plus.google.com/share?url=http%3A%2F%2Fwww.infoworld.com%2Farticle%2F3156776%2Fopen-source-tools%2Fthe-6-unwritten-rules-of-open-source-development.html

|

||||

[5]:http://reddit.com/submit?url=http%3A%2F%2Fwww.infoworld.com%2Farticle%2F3156776%2Fopen-source-tools%2Fthe-6-unwritten-rules-of-open-source-development.html&title=The+6+unwritten+rules+of+open+source+development

|

||||

[6]:http://www.stumbleupon.com/submit?url=http%3A%2F%2Fwww.infoworld.com%2Farticle%2F3156776%2Fopen-source-tools%2Fthe-6-unwritten-rules-of-open-source-development.html

|

||||

[7]:http://www.infoworld.com/article/3156776/open-source-tools/the-6-unwritten-rules-of-open-source-development.html#email

|

||||

[8]:http://www.infoworld.com/article/3152565/linux/5-rock-solid-linux-distros-for-developers.html#tk.ifw-infsb

|

||||

[9]:http://www.infoworld.com/newsletters/signup.html#tk.ifw-infsb

|

||||

@ -1,195 +1,175 @@

|

||||

如何安装 pandom : 一个针对 linux 的真随机数生成器

|

||||

如何安装 pandom : 一个针对 Linux 的真随机数生成器

|

||||

============================================================

|

||||

|

||||

### 在本文中,你将看到

|

||||

|

||||

1. [简介][40]

|

||||

2. [1 pandom 的安装][41]

|

||||

1. [1.1 获取 root 权限][1]

|

||||

2. [1.2 安装编译所需的依赖][2]

|

||||

3. [基于 Arch 的系统][3]

|

||||

4. [基于 Debian 的系统][4]

|

||||

5. [基于 Red Hat 的系统][5]

|

||||

6. [基于 SUSE 的系统][6]

|

||||

7. [1.3 下载并析出源码][7]

|

||||

8. [1.4 在安装前进行测试 (推荐)][8]

|

||||

9. [1.5 确定初始化系统][9]

|

||||

10. [1.6 安装 pandom][10]

|

||||

11. [基于 init.d 的初始化系统 (例如 upstart、sysvinit)][11]

|

||||

12. [以 systemd 作为初始化程序的系统][12]

|

||||

3. [2 checkme 文件的分析][42]

|

||||

1. [2.1 获取 root 权限][13]

|

||||

2. [2.2 安装编译所需的依赖][14]

|

||||

3. [基于 Arch 的系统][15]

|

||||

4. [基于 Debian 的系统][16]

|

||||

5. [基于 Red Hat 的系统][17]

|

||||

6. [基于 SUSE 的系统][18]

|

||||

7. [2.3 下载并析出源码][19]

|

||||

8. [2.4 安装 entropyarray][20]

|

||||

9. [2.5 分析 checkme 文件][21]

|

||||

10. [2.6 卸载 entropyarray (可选)][22]

|

||||

4. [3 使用 debian 软件仓库安装 pandom][43]

|

||||

1. [3.1 获取 root 权限][23]

|

||||

2. [3.2 安装密钥][24]

|

||||

3. [3.3 安装软件源列表][25]

|

||||

4. [Wheezy][26]

|

||||

5. [Jessie][27]

|

||||

6. [Stretch][28]

|

||||

7. [3.4 更新软件源列表][29]

|

||||

8. [3.5 测试 pandom][30]

|

||||

9. [3.6 安装 pandom][31]

|

||||

5. [4 管理 pandom][44]

|

||||

1. [4.1 性能测试][32]

|

||||

2. [4.2 熵及序列相关性测试][33]

|

||||

3. [4.3 系统服务][34]

|

||||

4. [基于 init.d 的初始化系统 (例如 upstart、sysvinit)][35]

|

||||

5. [以 systemd 作为初始化程序的系统][36]

|

||||

6. [5 增强不可预测性或者性能][45]

|

||||

1. [5.1 编辑源文件][37]

|

||||

2. [5.2 测试不可预测性][38]

|

||||

3. [5.3 安装个人定制的 pandom][39]

|

||||

|

||||

本教程只针对 amd64/x86_64 架构 linux 内核版本大于等于 2.6.9 的系统。本文将解释如何安装 [pandom][46],一个由 ncomputers.org 维护的定时颤动真随机数生成器。

|

||||

本教程只针对 amd64/x86_64 架构 Linux 内核版本大于等于 2.6.9 的系统。本文将解释如何安装 [pandom][46],这是一个由 ncomputers.org 维护的定时抖动真随机数生成器。

|

||||

|

||||

### 简介

|

||||

|

||||

以现代的眼光来看,Linux 内核内置的真随机数发生器提供了一个很低的吞吐量,例如在配置固态硬盘 (SSD) 的个人电脑和虚拟专用服务器 (VPS)的环境中。

|

||||

在现在的计算机状况下,比如说配置了固态硬盘(SSD)的个人电脑和虚拟专用服务器(VPS)的环境中,Linux 内核内置的真随机数发生器提供的吞吐量很低。

|

||||

|

||||

各种不同的加密目的使得对真随机数的需求持续增长,从而使得这个低吞吐量问题在各种 linux 实现中变得越来越普遍。

|

||||

而出于各种不同的加密目的使得对真随机数的需求持续增长,从而使得这个低吞吐量问题在 Linux 实现中变得越来越严重。

|

||||

|

||||

在相同的物理或者虚拟环境下,并假设没有其他进程以 root 身份向 /dev/random 进行写操作的话,64 [ubits][47]/64 bits 的 pandom 可以以 8 KiB/s 的速率生成随机数。

|

||||

在与上述相同的物理或者虚拟环境下,并假设没有其它进程以 root 身份向 `/dev/random` 进行写操作的话,64 [ubits][47]/64 bits 的 pandom 可以以 8 KiB/s 的速率生成随机数。

|

||||

|

||||

### 1 pandom 的安装

|

||||

|

||||

### 1.1 获得 root 权限

|

||||

#### 1.1 获得 root 权限

|

||||

|

||||

Pandom 必须以 root 身份来安装,所以在必要的时候请运行如下命令:

|

||||

|

||||

su -

|

||||

```

|

||||

su -

|

||||

```

|

||||

|

||||

### 1.2 安装编译所需的依赖

|

||||

#### 1.2 安装编译所需的依赖

|

||||

|

||||

为了下载并安装 pandom,你需要 GNU **as** 汇编器、GNU **make**、GNU **tar** 和 GNU **wget** (最后两个工具通常已被安装)。随后你可以按照你的意愿卸载它们。

|

||||

为了下载并安装 pandom,你需要 GNU `as` 汇编器、GNU `make`、GNU `tar` 和 GNU `wget` (最后两个工具通常已被安装)。随后你可以按照你的意愿卸载它们。

|

||||

|

||||

### 基于 Arch 的系统

|

||||

|

||||

pacman -S binutils make

|

||||

|

||||

### 基于 Debian 的系统

|

||||

|

||||

apt-get install binutils make

|

||||

|

||||

### 基于 Red Hat 的系统

|

||||

|

||||

dnf install binutils make

|

||||

|

||||

yum install binutils make

|

||||

|

||||

### 基于 SUSE 的系统

|

||||

|

||||

zypper install binutils make

|

||||

|

||||

### 1.3 下载并析出源码

|

||||

|

||||

下面的命令将使用 **wget** 和 **tar** 从 ncomputers.org 下载 pandom 的源代码并将它们解压出来:

|

||||

|

||||

wget [http://ncomputers.org/pandom.tar.gz][48]

|

||||

tar xf pandom.tar.gz

|

||||

cd pandom/amd64-linux

|

||||

|

||||

### 1.4 在安装前进行测试 (推荐)

|

||||

|

||||

这个被推荐的测试将花费大约 8 分钟的时间,它将检查内核支持情况并生成一个名为 **checkme** 的文件 (在下一节中将被分析)。

|

||||

|

||||

make check

|

||||

|

||||

### 1.5 确定系统的初始化程序

|

||||

|

||||

在安装 pandom 之前,你需要知道你的系统使用的是哪个初始化程序。假如下面命令的输出中包含 **running**,则意味着你的系统使用了 **systemd**,否则你的系统则可能使用了一个 **init.d** 的实现 (例如 upstart、sysvinit)。

|

||||

|

||||

systemctl is-system-running

|

||||

**基于 Arch 的系统:**

|

||||

|

||||

```

|

||||

pacman -S binutils make

|

||||

```

|

||||

|

||||

**基于 Debian 的系统:**

|

||||

|

||||

```

|

||||

apt-get install binutils make

|

||||

```

|

||||

|

||||

基于 Red Hat 的系统:

|

||||

|

||||

```

|

||||

dnf install binutils make

|

||||

yum install binutils make

|

||||

```

|

||||

|

||||

**基于 SUSE 的系统:**

|

||||

|

||||

```

|

||||

zypper install binutils make

|

||||

```

|

||||

|

||||

#### 1.3 下载并析出源码

|

||||

|

||||

下面的命令将使用 `wget` 和 `tar` 从 ncomputers.org 下载 pandom 的源代码并将它们解压出来:

|

||||

|

||||

```

|

||||

wget http://ncomputers.org/pandom.tar.gz

|

||||

tar xf pandom.tar.gz

|

||||

cd pandom/amd64-linux

|

||||

```

|

||||

|

||||

#### 1.4 在安装前进行测试 (推荐)

|

||||

|

||||

这个被推荐的测试将花费大约 8 分钟的时间,它将检查内核支持情况并生成一个名为 `checkme` 的文件(在下一节中将被分析)。

|

||||

|

||||

```

|

||||

make check

|

||||

```

|

||||

#### 1.5 确定系统的初始化程序

|

||||

|

||||

在安装 pandom 之前,你需要知道你的系统使用的是哪个初始化程序。假如下面命令的输出中包含 `running`,则意味着你的系统使用了 `systemd`,否则你的系统则可能使用了一个 `init.d` 的实现(例如 upstart、sysvinit)。

|

||||

|

||||

```

|

||||

systemctl is-system-running

|

||||

running

|

||||

```

|

||||

|

||||

### 1.6 安装 pandom

|

||||

#### 1.6 安装 pandom

|

||||

|

||||

一旦你知道了你的系统使用何种 linux 实现,那么你就可以相应地安装 pandom 了。

|

||||

一旦你知道了你的系统使用何种 Linux 实现,那么你就可以相应地安装 pandom 了。

|

||||

|

||||

### 使用基于 init.d 作为初始化程序(如: upstart、sysvinit) 的系统

|

||||

**使用基于 init.d 作为初始化程序(如: upstart、sysvinit)的系统:**

|

||||

|

||||

假如你的系统使用了一个 **init.d** 的实现(如: upstart、sysvinit),请运行下面的命令来安装 pandom:

|

||||

假如你的系统使用了一个 init.d 的实现(如: upstart、sysvinit),请运行下面的命令来安装 pandom:

|

||||

|

||||

make install-init.d

|

||||

```

|

||||

make install-init.d

|

||||

```

|

||||

|

||||

### 以 systemd 作为初始化程序的系统

|

||||

**以 systemd 作为初始化程序的系统:**

|

||||

|

||||

假如你的系统使用 **systemd**,则请运行以下命令来安装 pandom:

|

||||

假如你的系统使用 `systemd`,则请运行以下命令来安装 pandom:

|

||||

|

||||

make install-systemd

|

||||

```

|

||||

make install-systemd

|

||||

```

|

||||

|

||||

### 2 checkme 文件的分析

|

||||

|

||||

在使用 pandom 进行加密之前,强烈建议分析一下先前在安装过程中生成的 **checkme** 文件。通过分析我们便可以知道用 pandom 生成的数是否真的随机。本节将解释如何使用 ncomputers.org 的 shell 脚本 **entropyarray** 来测试由 pandom 产生的输出的熵及序列相关性。

|

||||

在使用 pandom 进行加密之前,强烈建议分析一下先前在安装过程中生成的 `checkme` 文件。通过分析我们便可以知道用 pandom 生成的数是否真的随机。本节将解释如何使用 ncomputers.org 的 shell 脚本 `entropyarray` 来测试由 pandom 产生的输出的熵及序列相关性。

|

||||

|

||||

**注**:整个分析过程也可以在另一台电脑上完成,例如在一个笔记本电脑或台式机上。举个例子:假如你正在一个资源受到限制的 VPS 上安装 pandom 程序,或许你更倾向于将 **checkme** 复制到自己的个人电脑中,然后再进行分析。

|

||||

**注**:整个分析过程也可以在另一台电脑上完成,例如在一个笔记本电脑或台式机上。举个例子:假如你正在一个资源受到限制的 VPS 上安装 pandom 程序,或许你更倾向于将 `checkme` 复制到自己的个人电脑中,然后再进行分析。

|

||||

|

||||

### 2.1 获取 root 权限

|

||||

#### 2.1 获取 root 权限

|

||||

|

||||

`entropyarray` 程序也必须以 root 身份来安装,所以在必要时请运行如下命令:

|

||||

|

||||

su -

|

||||

```

|

||||

su -

|

||||

```

|

||||

|

||||

### 2.2 安装编译所需的依赖

|

||||

#### 2.2 安装编译所需的依赖

|

||||

|

||||

为了下载并安装 entropyarray, 你需要 GNU **g++** 编译器、GNU **make**、GNU **tar** 和 GNU **wget**。在随后你可以任意卸载这些依赖。

|

||||

为了下载并安装 `entropyarray`, 你需要 GNU g++ 编译器、GNU `make`、GNU `tar` 和 GNU `wget`。在随后你可以任意卸载这些依赖。

|

||||

|

||||

### 基于 Arch 的系统

|

||||

|

||||

pacman -S gcc make

|

||||

|

||||

### 基于 Debian 的系统

|

||||

|

||||

apt-get install g++ make

|

||||

|

||||

### 基于 Red Hat 的系统

|

||||

|

||||

dnf install gcc-c++ make

|

||||

|

||||

yum install gcc-c++ make

|

||||

|

||||

### 基于 SUSE 的系统

|

||||

|

||||

zypper install gcc-c++ make

|

||||

|

||||

### 2.3 下载并析出源码

|

||||

|

||||

以下命令将使用 **wget** 和 **tar** 从 ncomputers.org 下载到 entropyarray 的源码并进行解压:

|

||||

|

||||

wget [http://ncomputers.org/rearray.tar.gz][50]

|

||||

wget [http://ncomputers.org/entropy.tar.gz][51]

|

||||

wget [http://ncomputers.org/entropyarray.tar.gz][52]

|

||||

|

||||

tar xf entropy.tar.gz

|

||||

tar xf rearray.tar.gz

|

||||

tar xf entropyarray.tar.gz

|

||||

|

||||

### 2.4 安装 entropyarray

|

||||

|

||||

**注**:如果在编译过程中报有关 -std=c++11 的错误,则说明当前系统安装的 GNU **g++** 版本不支持 ISO C++ 2011 标准,那么你可能需要在另一个支持该标准的系统中编译 ncomputers.org/**entropy** 和 ncomputers.org/**rearray** (例如在一个你喜爱的较新的 linux 发行版本中来编译)。接着使用 **make install** 来安装编译好的二进制文件,再接着你可能想继续运行 **entropyarray** 程序,或者跳过运行该程序这一步骤,然而我还是建议在使用 pandom 来达到加密目地之前先分析一下 **checkme** 文件。

|

||||

|

||||

cd rearray; make install; cd ..

|

||||

cd entropy; make install; cd ..

|

||||

cd entropyarray; make install; cd ..

|

||||

|

||||

### 2.5 分析 checkme 文件

|

||||

|

||||

**注**:64 [ubits][53] / 64 bits 的 pandom 实现所生成的结果中熵应该高于 **15.977** 且 **max** 字段低于 **70**。假如你的结果与之相差巨大,或许你应该按照下面第 5 节介绍的那样增加你的 pandom 实现的不可预测性。假如你跳过了生成 checkme 文件的那一步,你也可以使用其他的工具来进行测试,例如 [伪随机数序列测试][54]。

|

||||

|

||||

entropyarray checkme

|

||||

**基于 Arch 的系统:**

|

||||

|

||||

```

|

||||

pacman -S gcc make

|

||||

```

|

||||

|

||||

**基于 Debian 的系统:**

|

||||

|

||||

```

|

||||

apt-get install g++ make

|

||||

```

|

||||

|

||||

**基于 Red Hat 的系统:**

|

||||

|

||||

```

|

||||

dnf install gcc-c++ make

|

||||

yum install gcc-c++ make

|

||||

```

|

||||

|

||||

**基于 SUSE 的系统:**

|

||||

|

||||

```

|

||||

zypper install gcc-c++ make

|

||||

```

|

||||

|

||||

#### 2.3 下载并析出源码

|

||||

|

||||

以下命令将使用 `wget` 和 `tar` 从 ncomputers.org 下载到 entropyarray 的源码并进行解压:

|

||||

|

||||

```

|

||||

wget http://ncomputers.org/rearray.tar.gz

|

||||

wget http://ncomputers.org/entropy.tar.gz

|

||||

wget http://ncomputers.org/entropyarray.tar.gz

|

||||

|

||||

tar xf entropy.tar.gz

|

||||

tar xf rearray.tar.gz

|

||||

tar xf entropyarray.tar.gz

|

||||

```

|

||||

|

||||

#### 2.4 安装 entropyarray

|

||||

|

||||

**注**:如果在编译过程中报有关 `-std=c++11` 的错误,则说明当前系统安装的 GNU g++ 版本不支持 ISO C++ 2011 标准,那么你可能需要在另一个支持该标准的系统中编译 ncomputers.org/entropy 和 ncomputers.org/rearray (例如在一个你喜爱的较新的 Linux 发行版本中来编译)。接着使用 `make install` 来安装编译好的二进制文件,再接着你可能想继续运行 `entropyarray` 程序,或者跳过运行该程序这一步骤,然而我还是建议在使用 pandom 来达到加密目地之前先分析一下 `checkme` 文件。

|

||||

|

||||

```

|

||||

cd rearray; make install; cd ..

|

||||

cd entropy; make install; cd ..

|

||||

cd entropyarray; make install; cd ..

|

||||

```

|

||||

|

||||

#### 2.5 分析 checkme 文件

|

||||

|

||||

**注**:64 [ubits][53] / 64 bits 的 pandom 实现所生成的结果中熵应该高于 `15.977` 且 `max` 字段低于 `70`。假如你的结果与之相差巨大,或许你应该按照下面第 5 节介绍的那样增加你的 pandom 实现的不可预测性。假如你跳过了生成 `checkme` 文件的那一步,你也可以使用其他的工具来进行测试,例如 [伪随机数序列测试][54]。

|

||||

|

||||

```

|

||||

entropyarray checkme

|

||||

|

||||

entropyarray in /tmp/tmp.mbCopmzqsg

|

||||

15.977339

|

||||

min:12

|

||||

@ -221,75 +201,90 @@ med:32

|

||||

max:67

|

||||

```

|

||||

|

||||

### 2.6 卸载 entropyarray (可选)

|

||||

#### 2.6 卸载 entropyarray (可选)

|

||||

|

||||

假如你打算不再使用 entropyarray,那么你可以按照你自己的需求卸载它:

|

||||

假如你打算不再使用 `entropyarray`,那么你可以按照你自己的需求卸载它:

|

||||

|

||||

cd entropyarray; make uninstall; cd ..

|

||||

cd entropy; make uninstall; cd ..

|

||||

cd rearray; make uninstall; cd ..

|

||||

|

||||

```

|

||||

cd entropyarray; make uninstall; cd ..

|

||||

cd entropy; make uninstall; cd ..

|

||||

cd rearray; make uninstall; cd ..

|

||||

```

|

||||

|

||||

### 3 使用 debian 的软件仓库来进行安装

|

||||

|

||||

假如你想在你基于 debian 的系统中让 pandom 保持更新,则你可以使用 ncomputers.org 的 debian 软件仓库来安装或者重新安装它。

|

||||

|

||||

### 3.1 获取 root 权限

|

||||

#### 3.1 获取 root 权限

|

||||

|

||||

以下的 debian 软件包必须以 root 身份来安装,所以在必要时请运行下面这个命令:

|

||||

|

||||

su -

|

||||

```

|

||||

su -

|

||||

```

|

||||

|

||||

### 3.2 安装密钥

|

||||

#### 3.2 安装密钥

|

||||

|

||||

下面的 debian 软件包中包含 ncomputers.org debian 软件仓库的公匙密钥:

|

||||

|

||||

wget [http://ncomputers.org/debian/keyring.deb][55]

|

||||

dpkg -i keyring.deb

|

||||

rm keyring.deb

|

||||

```

|

||||

wget http://ncomputers.org/debian/keyring.deb

|

||||

dpkg -i keyring.deb

|

||||

rm keyring.deb

|

||||

```

|

||||

|

||||

### 3.3 安装软件源列表

|

||||

#### 3.3 安装软件源列表

|

||||

|

||||

下面这些 debian 软件包含有 ncomputers.org debian 软件仓库的软件源列表,这些软件源列表对应最新的 debian 发行版本(截至 2017 年)。

|

||||

|

||||

**注**:你也可以将下面的以 `#` 注释的行加入 **/etc/apt/sources.list** 文件中,而不是为你的 debian 发行版本安装对应的 debian 软件包。但假如这些源在将来改变了,你就需要手动更新它们。

|

||||

**注**:你也可以将下面的以 `#` 注释的行加入 `/etc/apt/sources.list` 文件中,而不是为你的 debian 发行版本安装对应的 debian 软件包。但假如这些源在将来改变了,你就需要手动更新它们。

|

||||

|

||||

### Wheezy

|

||||

**Wheezy:**

|

||||

|

||||

#deb [http://ncomputers.org/debian][56] wheezy main

|

||||

wget [http://ncomputers.org/debian/wheezy.deb][57]

|

||||

dpkg -i wheezy.deb

|

||||

rm wheezy.deb

|

||||

```

|

||||

#deb http://ncomputers.org/debian wheezy main

|

||||

wget http://ncomputers.org/debian/wheezy.deb

|

||||

dpkg -i wheezy.deb

|

||||

rm wheezy.deb

|

||||

```

|

||||

|

||||

### Jessie

|

||||

Jessie:

|

||||

|

||||

#deb [http://ncomputers.org/debian][58] jessie main

|

||||

wget [http://ncomputers.org/debian/jessie.deb][59]

|

||||

dpkg -i jessie.deb

|

||||

rm jessie.deb

|

||||

```

|

||||

#deb http://ncomputers.org/debian jessie main

|

||||

wget http://ncomputers.org/debian/jessie.deb

|

||||

dpkg -i jessie.deb

|

||||

rm jessie.deb

|

||||

```

|

||||

|

||||

### Stretch

|

||||

**Stretch:**

|

||||

|

||||

#deb [http://ncomputers.org/debian][60] stretch main

|

||||

wget [http://ncomputers.org/debian/stretch.deb][61]

|

||||

dpkg -i stretch.deb

|

||||

rm stretch.deb

|

||||

```

|

||||

#deb http://ncomputers.org/debian stretch main

|

||||

wget http://ncomputers.org/debian/stretch.deb

|

||||

dpkg -i stretch.deb

|

||||

rm stretch.deb

|

||||

```

|

||||

|

||||

### 3.4 升级软件源列表

|

||||

#### 3.4 升级软件源列表

|

||||

|

||||

一旦密钥和软件源列表安装完成,则可以使用下面的命令来更新:

|

||||

|

||||

apt-get update

|

||||

```

|

||||

apt-get update

|

||||

```

|

||||

|

||||

### 3.5 测试 pandom

|

||||

#### 3.5 测试 pandom

|

||||

|

||||

测试完毕后,你可以随意卸载下面的软件包。

|

||||

|

||||

**注**:假如你已经在你的 linux 中测试了 pandom , 则你可以跳过这一步。

|

||||

|

||||

apt-get install pandom-test

|

||||

pandom-test

|

||||

**注**:假如你已经在你的 Linux 中测试了 pandom , 则你可以跳过这一步。

|

||||

|

||||

```

|

||||

apt-get install pandom-test

|

||||

pandom-test

|

||||

|

||||

generating checkme file, please wait around 8 minutes ...

|

||||

entropyarray in /tmp/tmp.5SkiYsYG3h

|

||||

15.977366

|

||||

@ -322,57 +317,64 @@ med:32

|

||||

max:57

|

||||

```

|

||||

|

||||

### 3.6 安装 pandom

|

||||

#### 3.6 安装 pandom

|

||||

|

||||

apt-get install pandom

|

||||

```

|

||||

apt-get install pandom

|

||||

```

|

||||

|

||||

### 4 管理 pandom

|

||||

|

||||

在 pandom 安装完成后,你可能想对它进行管理。

|

||||

|

||||

### 4.1 性能测试

|

||||

#### 4.1 性能测试

|

||||

|

||||

pandom 提供大约 8 kB/s 的随机数生成速率,但它的性能可能根据环境而有所差异。

|

||||

|

||||

dd if=/dev/random of=/dev/null bs=8 count=512

|

||||

|

||||

```

|

||||

dd if=/dev/random of=/dev/null bs=8 count=512

|

||||

|

||||

512+0 records in

|

||||

512+0 records out

|

||||

4096 bytes (4.1 kB, 4.0 KiB) copied, 0.451253 s, 9.1 kB/s

|

||||

```

|

||||

|

||||

### 4.2 熵和序列相关性检验

|

||||

#### 4.2 熵和序列相关性检验

|

||||

|

||||

除了 ncomputers.org/**entropyarray**,还存在更多的测试,例如 [Ilja Gerhardt 的 NIST 测试套件][62].

|

||||

除了 ncomputers.org/entropyarray,还存在更多的测试,例如 [Ilja Gerhardt 的 NIST 测试套件][62]。

|

||||

|

||||

entropyarray /dev/random 1M

|

||||

```

|

||||

entropyarray /dev/random 1M

|

||||

```

|

||||

|

||||

### 4.3 系统服务

|

||||

#### 4.3 系统服务

|

||||

|

||||

pandom 还可以以系统服务的形式运行。

|

||||

|

||||

### 基于 init.d 的初始化系统(如 upstart、sysvinit)

|

||||

**基于 init.d 的初始化系统(如 upstart、sysvinit):**

|

||||

|

||||

/etc/init.d/random status

|

||||

/etc/init.d/random start

|

||||

/etc/init.d/random stop

|

||||

/etc/init.d/random restart

|

||||

```

|

||||

/etc/init.d/random status

|

||||

/etc/init.d/random start

|

||||

/etc/init.d/random stop

|

||||

/etc/init.d/random restart

|

||||

```

|

||||

**以 systemd 作为初始化程序的系统:**

|

||||

|

||||

### 以 systemd 作为初始化程序的系统

|

||||

|

||||

systemctl status random

|

||||

systemctl start random

|

||||

systemctl stop random

|

||||

systemctl restart random

|

||||

```

|

||||

systemctl status random

|

||||

systemctl start random

|

||||

systemctl stop random

|

||||

systemctl restart random

|

||||

```

|

||||

|

||||

### 5 增强不可预测性或者性能

|

||||

|

||||

假如你想增加你编译的 pandom 程序的不可预测性或者性能,你可以尝试增加或删减 CPU 时间测量选项。

|

||||

|

||||

### 5.1 编辑源文件

|

||||

#### 5.1 编辑源文件

|

||||

|

||||

请按照自己的意愿,在源文件 **test.s** 和 **tRNG.s** 中增加或者移除 measurement blocks 字段。

|

||||

请按照自己的意愿,在源文件 `test.s` 和 `tRNG.s` 中增加或者移除 `measurement blocks` 字段。

|

||||

|

||||

```

|

||||

#measurement block

|

||||

@ -388,17 +390,21 @@ rdtsc

|

||||

[...]

|

||||

```

|

||||

|

||||

### 5.2 测试不可预测性

|

||||

#### 5.2 测试不可预测性

|

||||

|

||||

我们总是建议在使用个人定制的 pandom 实现来用于加密目地之前,先进行一些测试。

|

||||

|

||||

make check

|

||||

```

|

||||

make check

|

||||

```

|

||||

|

||||

### 5.3 安装定制的 pandom

|

||||

#### 5.3 安装定制的 pandom

|

||||

|

||||

假如你对测试的结果很满意,你就可以使用下面的命令来安装你的 pandom 实现。

|

||||

|

||||

make install

|

||||

```

|

||||

make install

|

||||

```

|

||||

|

||||

更多额外信息及更新详见 [http://ncomputers.org/pandom][63]

|

||||

|

||||

@ -408,7 +414,7 @@ via: https://www.howtoforge.com/tutorial/how-to-install-pandom-a-true-random-num

|

||||

|

||||

作者:[Oliver][a]

|

||||

译者:[FSSlc](https://github.com/FSSlc)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,15 +1,14 @@

|

||||

Join CentOS 7 Desktop to Samba4 AD as a Domain Member – Part 9

|

||||

Samba 系列(九):将 CentOS 7 桌面系统加入到 Samba4 AD 域环境中

|

||||

============================================================

|

||||

将 CentOS 7 桌面系统加入到 Samba4 AD 域环境中——(九)

|

||||

|

||||

这篇文章讲述了如何使用 Authconfig-gtk 工具将 CentOS 7 桌面系统加入到 Samba4 AD 域环境中,并使用域帐号登录到 CentOS 系统。

|

||||

|

||||

#### 要求

|

||||

### 要求

|

||||

|

||||

1、[在 Ubuntu 系统中使用 Samba4 创建活动目录架构][1]

|

||||

2、[CentOS 7.3 安装指南]][2]

|

||||

2、[CentOS 7.3 安装指南][2]

|

||||

|

||||

### 第一步:在 CentOS 系统中配置 Samba4 AD DC Step 1: Configure CentOS Network for Samba4 AD DC

|

||||

### 第一步:在 CentOS 系统中配置 Samba4 AD DC

|

||||

|

||||

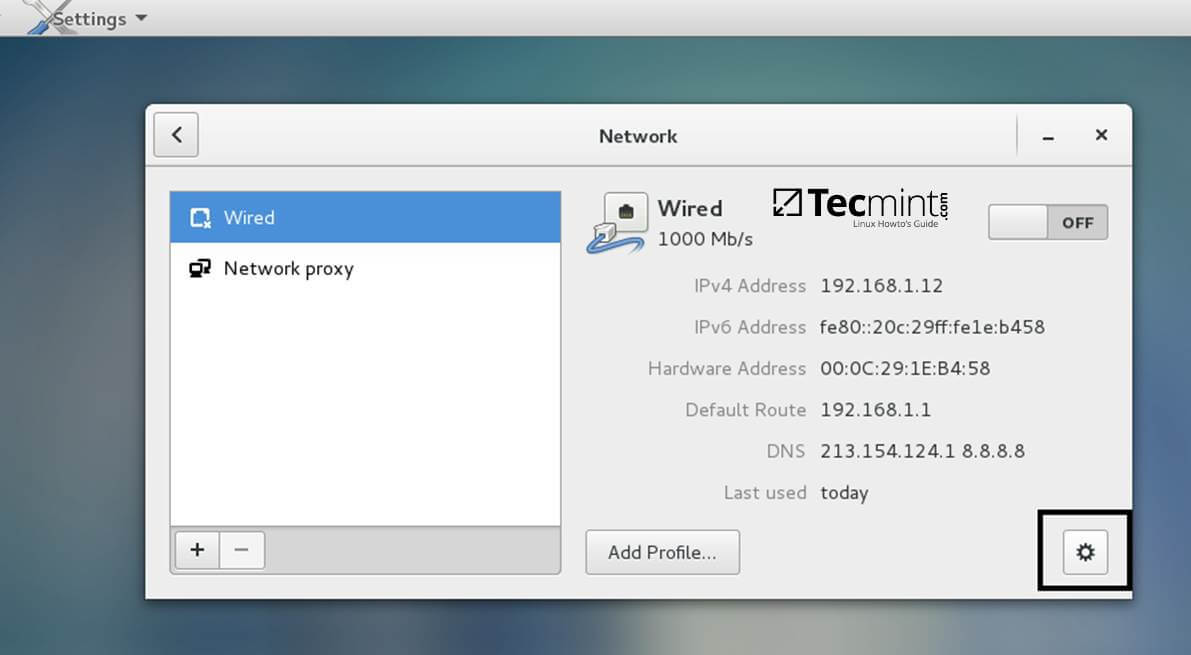

1、在将 CentOS 7 加入到 Samba4 域环境之前,你得先配置 CentOS 系统的网络环境,确保在 CentOS 系统中通过 DNS 可以解析到域名。

|

||||

|

||||

@ -21,13 +20,13 @@ Join CentOS 7 Desktop to Samba4 AD as a Domain Member – Part 9

|

||||

|

||||

][3]

|

||||

|

||||

网络设置

|

||||

*网络设置*

|

||||

|

||||

[

|

||||

|

||||

][4]

|

||||

|

||||

配置网络

|

||||

*配置网络*

|

||||

|

||||

2、下一步,打开网络配置文件,在文件末尾添加一行域名信息。这样能确保当你仅使用主机名来查询域中的 DNS 记录时, DNS 解析器会自动把域名添加进来。

|

||||

|

||||

@ -44,7 +43,7 @@ SEARCH="your_domain_name"

|

||||

|

||||

][5]

|

||||

|

||||

网卡配置

|

||||

*网卡配置*

|

||||

|

||||

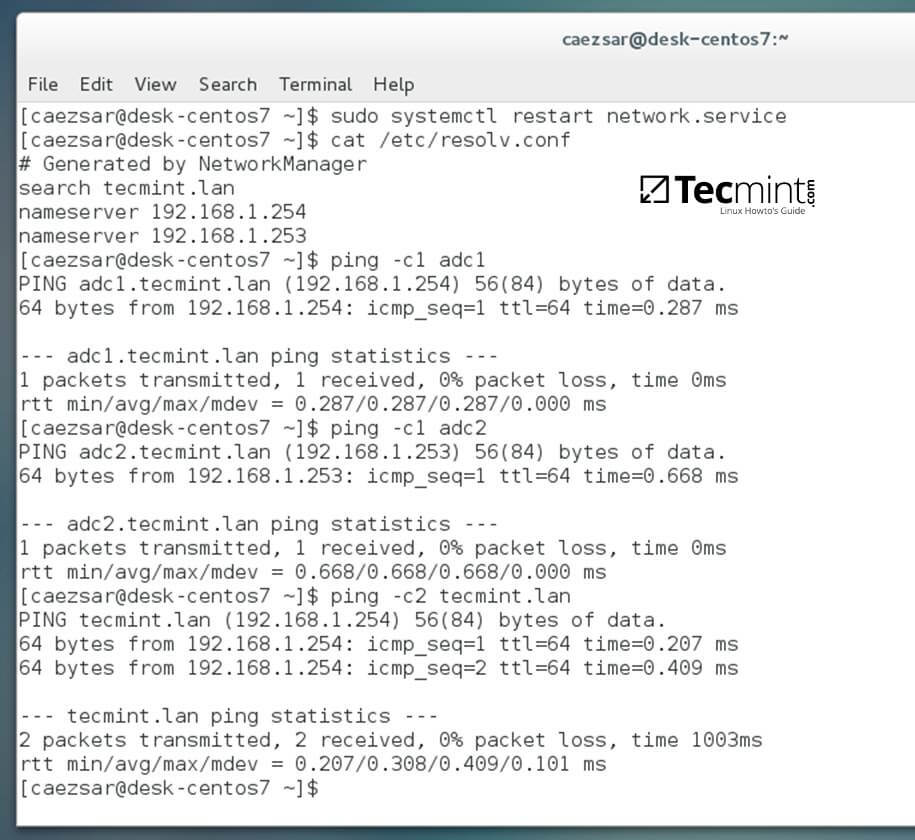

3、最后,重启网卡服务以应用更改,并验证解析器的配置文件是否正确配置。我们通过使用 ping 命令加上 DC 服务器的主机名或域名以验证 DNS 解析能否正常运行。

|

||||

|

||||

@ -54,12 +53,13 @@ $ cat /etc/resolv.conf

|

||||

$ ping -c1 adc1

|

||||

$ ping -c1 adc2

|

||||

$ ping tecmint.lan

|

||||

```

|

||||

```

|

||||

|

||||

[

|

||||

|

||||

][6]

|

||||

|

||||

验证网络配置是否正常

|

||||

*验证网络配置是否正常*

|

||||

|

||||

4、同时,使用下面的命令来配置你的主机名,然后重启计算机以应用更改:

|

||||

|

||||

@ -68,7 +68,7 @@ $ sudo hostnamectl set-hostname your_hostname

|

||||

$ sudo init 6

|

||||

```

|

||||

|

||||

使用下面的命令来验证主机名是否正确配置

|

||||

使用下面的命令来验证主机名是否正确配置:

|

||||

|

||||

```

|

||||

$ cat /etc/hostname

|

||||

@ -106,30 +106,30 @@ $ sudo authconfig-gtk

|

||||

|

||||

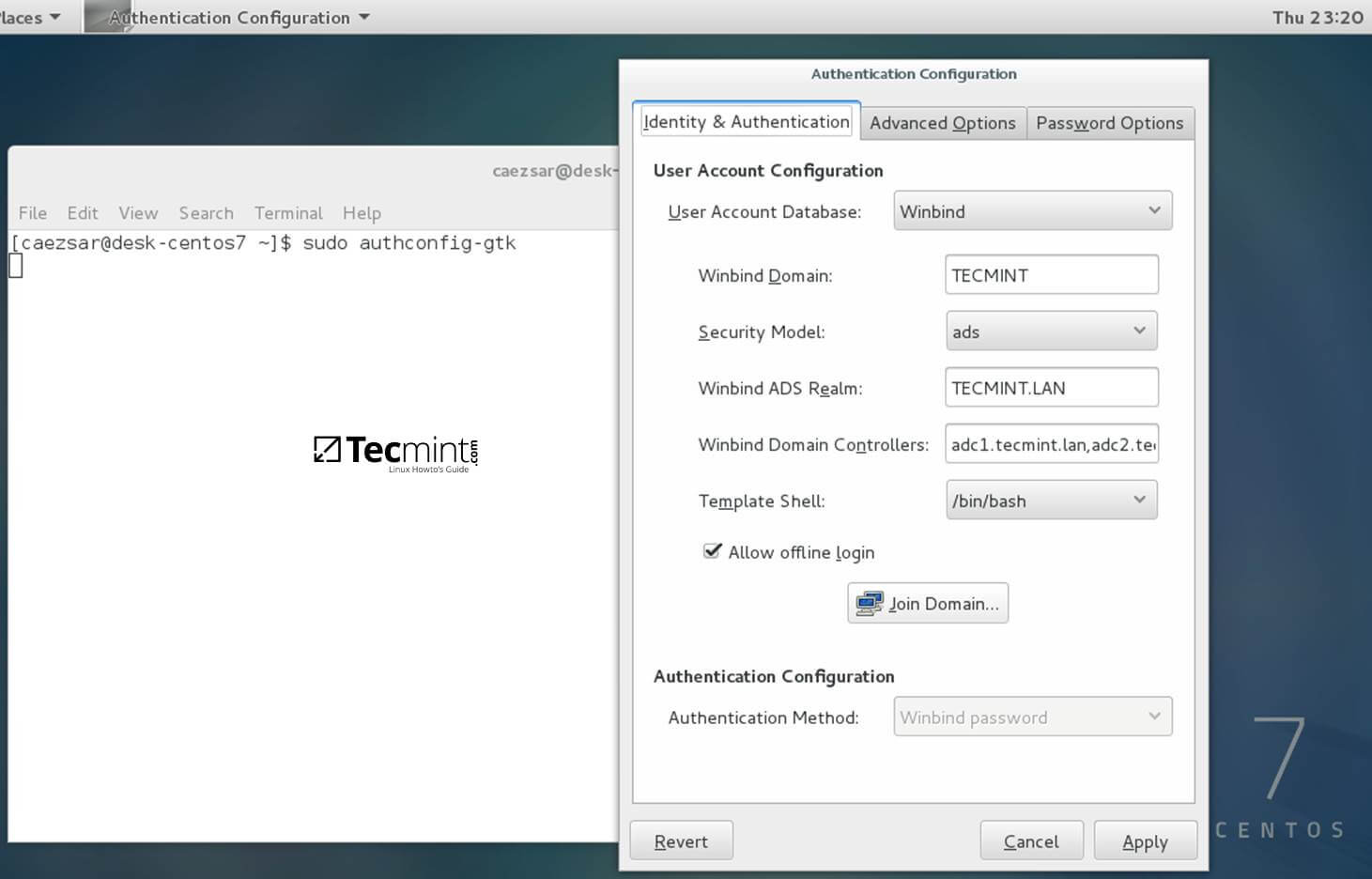

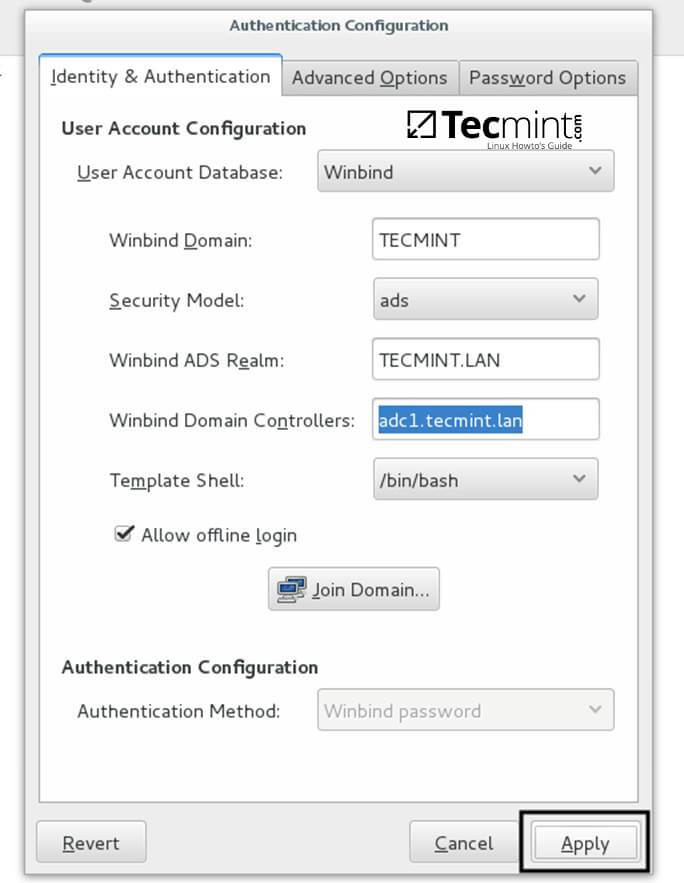

打开身份或认证配置页面:

|

||||

|

||||

* 用户帐号数据库 = 选择 Winbind

|

||||

* Winbind 域 = 你的域名

|

||||

* 安全模式 = ADS

|

||||

* Winbind ADS 域 = 你的域名.TLD

|

||||

* 域控制器 = 域控服务器的全域名

|

||||

* 默认Shell = /bin/bash

|

||||

* 用户帐号数据库 : 选择 Winbind

|

||||

* Winbind 域 : 你的域名

|

||||

* 安全模式 : ADS

|

||||

* Winbind ADS 域 : 你的域名.TLD

|

||||

* 域控制器 : 域控服务器的全域名

|

||||

* 默认Shell : /bin/bash

|

||||

* 勾选允许离线登录

|

||||

|

||||

[

|

||||

|

||||

][7]

|

||||

|

||||

域认证配置

|

||||

*域认证配置*

|

||||

|

||||

打开高级选项配置页面:

|

||||

|

||||

* 本地认证选项 = 支持指纹识别

|

||||

* 其它认证选项 = 用户首次登录创建家目录

|

||||

* 本地认证选项 : 支持指纹识别

|

||||

* 其它认证选项 : 用户首次登录创建家目录

|

||||

|

||||

[

|

||||

|

||||

][8]

|

||||

|

||||

高级认证配置

|

||||

*高级认证配置*

|

||||

|

||||

9、修改完上面的配置之后,返回到身份或认证配置页面,点击加入域按钮,在弹出的提示框点保存即可。

|

||||

|

||||

@ -137,13 +137,13 @@ $ sudo authconfig-gtk

|

||||

|

||||

][9]

|

||||

|

||||

身份和认证

|

||||

*身份和认证*

|

||||

|

||||

[

|

||||

|

||||

][10]

|

||||

|

||||

保存认证配置

|

||||

*保存认证配置*

|

||||

|

||||

10、保存配置之后,系统将会提示你提供域管理员信息以将 CentOS 系统加入到域中。输入域管理员帐号及密码后点击 OK 按钮,加入域完成。

|

||||

|

||||

@ -151,15 +151,15 @@ $ sudo authconfig-gtk

|

||||

|

||||

][11]

|

||||

|

||||

加入 Winbind 域环境

|

||||

*加入 Winbind 域环境*

|

||||

|

||||

11、另入域后,点击应用按钮以让配置生效,选择所有的 windows 并重启机器。

|

||||

11、加入域后,点击应用按钮以让配置生效,选择所有的 windows 并重启机器。

|

||||

|

||||

[

|

||||

|

||||

][12]

|

||||

|

||||

应用认证配置

|

||||

*应用认证配置*

|

||||

|

||||

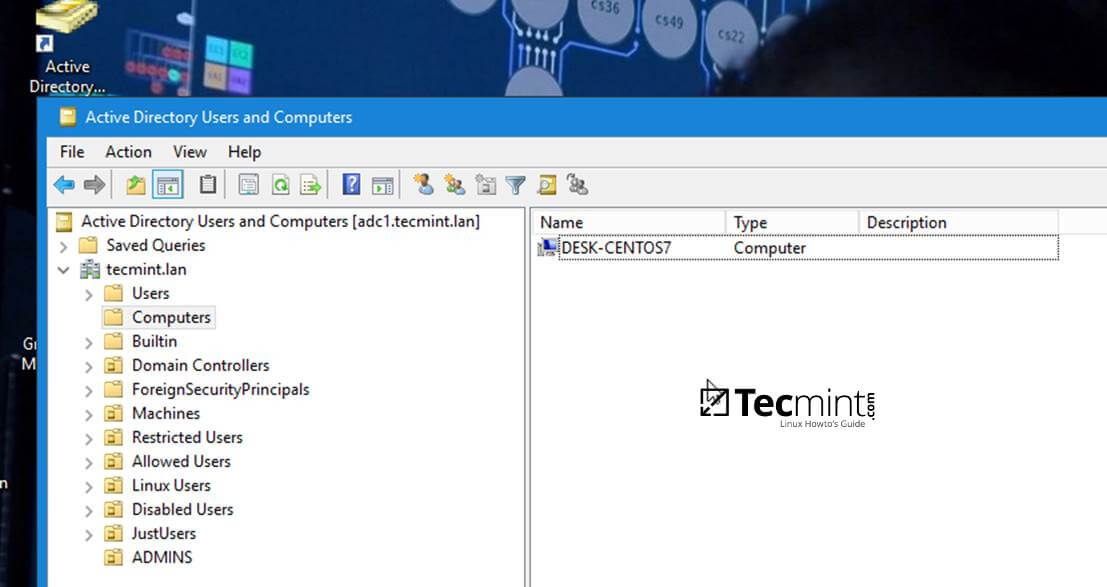

12、要验证 CentOS 是否已成功加入到 Samba4 AD DC 中,你可以在安装了 [RSAT 工具][13] 的 windows 机器上,打开 AD 用户和计算机工具,点击域中的计算机。

|

||||

|

||||

@ -169,7 +169,7 @@ $ sudo authconfig-gtk

|

||||

|

||||

][14]

|

||||

|

||||

活动目录用户和计算机

|

||||

*活动目录用户和计算机*

|

||||

|

||||

### 第四步:使用 Samba4 AD DC 帐号登录 CentOS 桌面系统

|

||||

|

||||

@ -177,20 +177,20 @@ $ sudo authconfig-gtk

|

||||

|

||||

```

|

||||

Domain\domain_account

|

||||

or

|

||||

或

|

||||

Domain_user@domain.tld

|

||||

```

|

||||

[

|

||||

|

||||

][15]

|

||||

|

||||

使用其它账户

|

||||

*使用其它账户*

|

||||

|

||||

[

|

||||

|

||||

][16]

|

||||

|

||||

输入域用户名

|

||||

*输入域用户名*

|

||||

|

||||

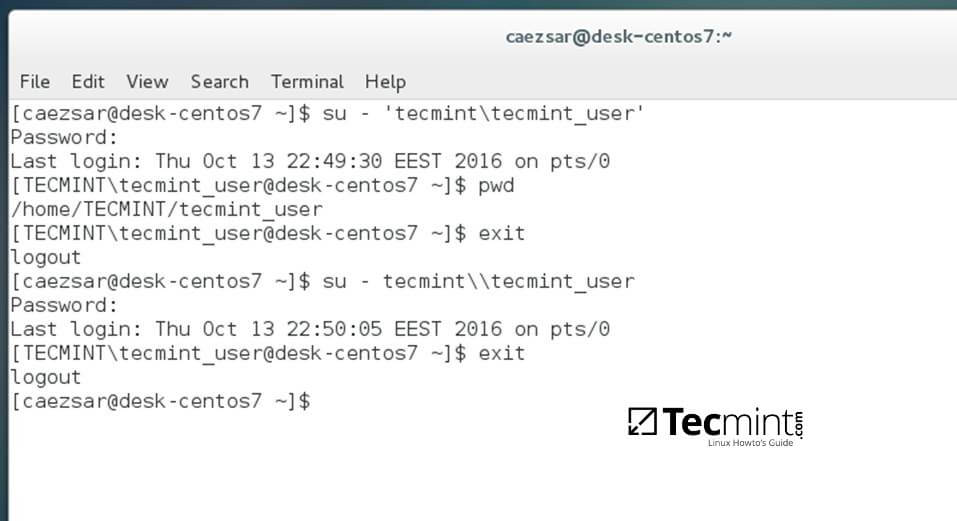

14、在 CentOS 系统的命令行中,你也可以使用下面的任一方式来切换到域帐号进行登录:

|

||||

|

||||

@ -202,15 +202,15 @@ $ su - domain_user@domain.tld

|

||||

|

||||

][17]

|

||||

|

||||

使用域帐号登录

|

||||

*使用域帐号登录*

|

||||

|

||||

[

|

||||

|

||||

][18]

|

||||

|

||||

使用域帐号邮箱登录

|

||||

*使用域帐号邮箱登录*

|

||||

|

||||

15、要为域用户或组添加 root 权限,在命令行下使用 root 权限帐号打开 sudoers 配置文件,添加下面一行内容:

|

||||

15、要为域用户或组添加 root 权限,在命令行下使用 root 权限帐号打开 `sudoers` 配置文件,添加下面一行内容:

|

||||

|

||||

```

|

||||

YOUR_DOMAIN\\domain_username ALL=(ALL:ALL) ALL #For domain users

|

||||

@ -220,7 +220,7 @@ YOUR_DOMAIN\\domain_username ALL=(ALL:ALL) ALL #For domain users

|

||||

|

||||

][19]

|

||||

|

||||

指定用户和用户组权限

|

||||

*指定用户和用户组权限*

|

||||

|

||||

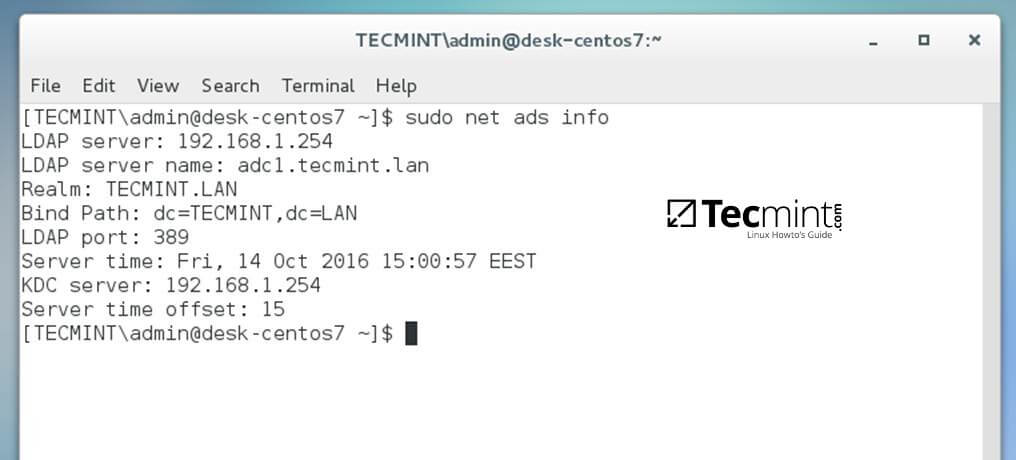

16、使用下面的命令来查看域控制器信息:

|

||||

|

||||

@ -231,7 +231,7 @@ $ sudo net ads info

|

||||

|

||||

][20]

|

||||

|

||||

查看域控制器信息

|

||||

*查看域控制器信息*

|

||||

|

||||

17、你可以在安装了 Winbind 客户端的机器上使用下面的命令来验证 CentOS 加入到 Samba4 AD DC 后的信任关系是否正常:

|

||||

|

||||

@ -242,17 +242,17 @@ $ sudo yum install samba-winbind-clients

|

||||

然后,执行下面的一些命令来查看 Samba4 AD DC 的相关信息:

|

||||

|

||||

```

|

||||

$ wbinfo -p #Ping 域名

|

||||

$ wbinfo -t #检查信任关系

|

||||

$ wbinfo -u #列出域用户帐号

|

||||

$ wbinfo -g #列出域用户组

|

||||

$ wbinfo -n domain_account #查看域帐号的 SID 信息

|

||||

$ wbinfo -p ### Ping 域名

|

||||

$ wbinfo -t ### 检查信任关系

|

||||

$ wbinfo -u ### 列出域用户帐号

|

||||

$ wbinfo -g ### 列出域用户组

|

||||

$ wbinfo -n domain_account ### 查看域帐号的 SID 信息

|

||||

```

|

||||

[

|

||||

|

||||

][21]

|

||||

|

||||

查看 Samba4 AD DC 信息

|

||||

*查看 Samba4 AD DC 信息*

|

||||

|

||||

18、如果你想让 CentOS 系统退出域环境,使用具有管理员权限的帐号执行下面的命令,后面加上域名及域管理员帐号,如下图所示:

|

||||

|

||||

@ -263,7 +263,7 @@ $ sudo net ads leave your_domain -U domain_admin_username

|

||||

|

||||

][22]

|

||||

|

||||

退出 Samba4 AD 域

|

||||

*退出 Samba4 AD 域*

|

||||

|

||||

这篇文章就写到这里吧!尽管上面的这些操作步骤是将 CentOS 7 系统加入到 Samba4 AD DC 域中,其实这些步骤也同样适用于将 CentOS 7 桌面系统加入到 Microsoft Windows Server 2008 或 2012 的域中。

|

||||

|

||||

@ -279,14 +279,14 @@ via: http://www.tecmint.com/join-centos-7-to-samba4-active-directory/

|

||||

|

||||

作者:[Matei Cezar][a]

|

||||

译者:[rusking](https://github.com/rusking)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.tecmint.com/author/cezarmatei/

|

||||

|

||||

[1]:http://www.tecmint.com/install-samba4-active-directory-ubuntu/

|

||||

[2]:http://www.tecmint.com/centos-7-3-installation-guide/

|

||||

[1]:https://linux.cn/article-8065-1.html

|

||||

[2]:https://linux.cn/article-8048-1.html

|

||||

[3]:http://www.tecmint.com/wp-content/uploads/2017/03/Network-Settings.jpg

|

||||

[4]:http://www.tecmint.com/wp-content/uploads/2017/03/Configure-Network.jpg

|

||||

[5]:http://www.tecmint.com/wp-content/uploads/2017/03/Network-Interface-Configuration.jpg

|

||||

@ -297,7 +297,7 @@ via: http://www.tecmint.com/join-centos-7-to-samba4-active-directory/

|

||||

[10]:http://www.tecmint.com/wp-content/uploads/2017/03/Save-Authentication-Configuration.jpg

|

||||

[11]:http://www.tecmint.com/wp-content/uploads/2017/03/Joining-Winbind-Domain.jpg

|

||||

[12]:http://www.tecmint.com/wp-content/uploads/2017/03/Apply-Authentication-Configuration.jpg

|

||||

[13]:http://www.tecmint.com/manage-samba4-ad-from-windows-via-rsat/

|

||||

[13]:https://linux.cn/article-8097-1.html

|

||||

[14]:http://www.tecmint.com/wp-content/uploads/2017/03/Active-Directory-Users-and-Computers.jpg

|

||||

[15]:http://www.tecmint.com/wp-content/uploads/2017/03/Not-listed-Users.jpg

|

||||

[16]:http://www.tecmint.com/wp-content/uploads/2017/03/Enter-Domain-Username.jpg

|

||||

@ -1,34 +1,27 @@

|

||||

在 Ubuntu 16.04 中安装支持 CPU 和 GPU 的 Google TensorFlow 神经网络软件

|

||||

============================================================

|

||||

|

||||

TensorFlow 是用于机器学习任务的开源软件。它的创建者 Google 希望提供一个强大的工具以帮助开发者探索和建立基于机器学习的应用,所以他们在去年作为开源项目发布了它。TensorFlow 是一个非常强大的工具,专注于一种称为<ruby>深层神经网络<rt>deep neural network</rt></ruby>(DNN)的神经网络。

|

||||

|

||||

### 在本页中

|

||||

深层神经网络被用来执行复杂的机器学习任务,例如图像识别、手写识别、自然语言处理、聊天机器人等等。这些神经网络被训练学习其所要执行的任务。由于训练所需的计算是非常巨大的,在大多数情况下需要 GPU 支持,这时 TensorFlow 就派上用场了。启用了 GPU 并安装了支持 GPU 的软件,那么训练所需的时间就可以大大减少。

|

||||

|

||||

1. [1 安装 CUDA][1]

|

||||

2. [2 安装 CuDNN 库][2]

|

||||

3. [3 在 .bashrc 中添加安装位置][3]

|

||||

4. [4 安装带有 GPU 支持的 TensorFlow][4]

|

||||

5. [5 安装只支持 CPU 的 TensorFlow][5]

|

||||

本教程可以帮助你安装只支持 CPU 的和同时支持 GPU 的 TensorFlow。要使用带有 GPU 支持的 TensorFLow,你必须要有一块支持 CUDA 的 Nvidia GPU。CUDA 和 CuDNN(Nvidia 的计算库)的安装有点棘手,本指南会提供在实际安装 TensorFlow 之前一步步安装它们的方法。

|

||||

|

||||

TensorFlow 是用于机器学习任务的开源软件。它的创建者 Google 希望发布一个强大的工具帮助开发者探索和建立基于机器学习的程序,所以他们在今年作为开源项目发布了它。TensorFlow 是一个非常强大的工具,专注于一种称为深层神经网络的神经网络。

|

||||

|

||||

深层神经网络被用来执行复杂的机器学习任务,例如图像识别、手写识别、自然语言处理、聊天机器人等等。这些神经网络被训练学习它应该执行的任务。至于训练所需的计算是非常巨大的,在大多数情况下需要 CPU 支持,这时 TensorFlow 就派上用场了。启用了 GPU 并安装了支持 GPU 的软件,那么训练所需的时间就可以大大减少。

|

||||

|

||||

本教程可以帮助你安装只支持 CPU 和支持 GPU 的 TensorFlow。因此,要获得带有 GPU 支持的 TensorFLow,你必须要有一块支持 CUDA 的 Nvidia GPU。CUDA 和 CuDNN(Nvidia 的计算库)的安装有点棘手,本指南提供在实际安装 TensorFlow 之前一步步安装它们的方法。

|

||||

|

||||

Nvidia CUDA 是一个 GPU 加速库,它已经为标准神经网络程序调整过。CuDNN 是一个用于 GPU 的调整库,它负责 GPU 性能的自动调整。TensorFlow 同时依赖这两者用于训练并运行深层神经网络,因此它们必须在 TensorFlow 之前安装。

|

||||

Nvidia CUDA 是一个 GPU 加速库,它已经为标准神经网络中用到的标准例程调优过。CuDNN 是一个用于 GPU 的调优库,它负责 GPU 性能的自动调整。TensorFlow 同时依赖这两者用于训练并运行深层神经网络,因此它们必须在 TensorFlow 之前安装。

|

||||

|

||||

需要指出的是,那些不希望安装支持 GPU 的 TensorFlow 的人,你可以跳过以下所有的步骤并直接跳到:“步骤 5:安装只支持 CPU 的 TensorFlow”。

|

||||

|

||||

关于 TensorFlow 的介绍可以在[这里][10]找到。

|

||||

|

||||

### 1、 安装 CUDA

|

||||

|

||||

### 1 安装 CUDA

|

||||

|

||||

首先,在[这里][11]下载用于 Ubuntu 16.04 的 CUDA。此文件非常大(2GB),因此也许会花费一些时间下载。

|

||||

首先,在[这里][11]下载用于 Ubuntu 16.04 的 CUDA 库。此文件非常大(2GB),因此也许会花费一些时间下载。

|

||||

|

||||

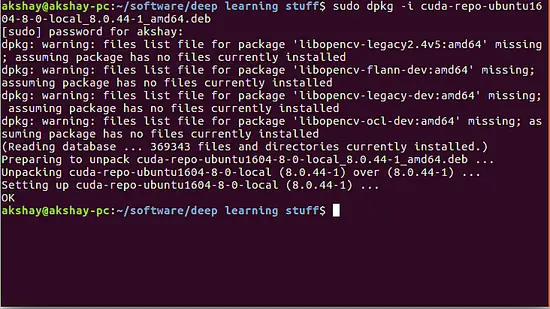

下载的文件是 “.deb” 包。要安装它,运行下面的命令:

|

||||

|

||||

```

|

||||

sudo dpkg -i cuda-repo-ubuntu1604-8-0-local_8.0.44-1_amd64.deb

|

||||

```

|

||||

|

||||

[

|

||||

|

||||

@ -36,11 +29,11 @@ sudo dpkg -i cuda-repo-ubuntu1604-8-0-local_8.0.44-1_amd64.deb

|

||||

|

||||

下面的的命令会安装所有的依赖,并最后安装 cuda 工具包:

|

||||

|

||||

```

|

||||

sudo apt install -f

|

||||

|

||||

sudo apt update

|

||||

|

||||

sudo apt install cuda

|

||||

```

|

||||

|

||||

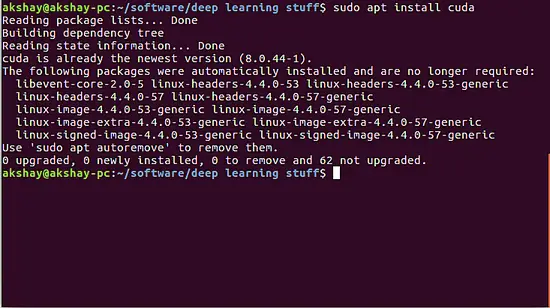

如果成功安装,你会看到一条消息说:“successfully installed”。如果已经安装了,接着你可以看到类似下面的输出:

|

||||

|

||||

@ -48,24 +41,25 @@ sudo apt install cuda

|

||||

|

||||

][13]

|

||||

|

||||

### 2 successfully installed

|

||||

### 2、安装 CuDNN 库

|

||||

|

||||

CuDNN 下载需要花费一些功夫。Nvidia 没有直接提供下载文件(虽然它是免费的)。通过下面的步骤获取 CuDNN。

|

||||

|

||||

1.点击[此处][8]进入 Nvidia 的注册页面并创建一个帐户。第一页要求你输入你的个人资料,第二页会要求你回答几个调查问题。如果你不知道所有答案也没问题,你可以随机选择一个选项。

|

||||

2.通过前面的步骤,Nvidia 会向你的邮箱发送一个激活链接。在你激活之后,直接进入[这里][9]的 CuDNN 下载链接。

|

||||

3.登录之后,你需要填写另外一份类似的调查。随机点击复选框,然后点击调查底部的 “proceed to Download”,在下一页我们点击同意使用条款。

|

||||

4.最后,在下拉中点击 “Download cuDNN v5.1 (Jan 20, 2017), for CUDA 8.0”,最后,你需要下载这两个文件:

|

||||

1. 点击[此处][8]进入 Nvidia 的注册页面并创建一个帐户。第一页要求你输入你的个人资料,第二页会要求你回答几个调查问题。如果你不知道所有答案也没问题,你可以随便选择一个选项。

|

||||

2. 通过前面的步骤,Nvidia 会向你的邮箱发送一个激活链接。在你激活之后,直接进入[这里][9]的 CuDNN 下载链接。

|

||||

3. 登录之后,你需要填写另外一份类似的调查。随机勾选复选框,然后点击调查底部的 “proceed to Download”,在下一页我们点击同意使用条款。

|

||||

4. 最后,在下拉中点击 “Download cuDNN v5.1 (Jan 20, 2017), for CUDA 8.0”,最后,你需要下载这两个文件:

|

||||

* [cuDNN v5.1 Runtime Library for Ubuntu14.04 (Deb)][6]

|

||||

* [cuDNN v5.1 Developer Library for Ubuntu14.04 (Deb)][7]

|

||||

|

||||

注意:即使说的是用于 Ubuntu 14.04 的库。它也适用于 16.04。

|

||||

注意:即使上面说的是用于 Ubuntu 14.04 的库。它也适用于 16.04。

|

||||

|

||||

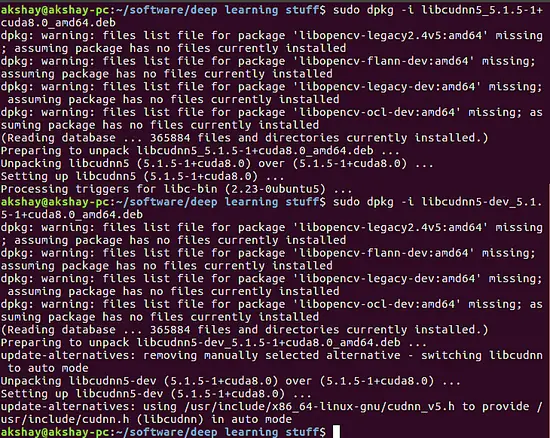

现在你已经同时有 CuDNN 的两个文件了,是时候安装它们了!在包含这些文件的文件夹内运行下面的命令:

|

||||

|

||||

```

|

||||

sudo dpkg -i libcudnn5_5.1.5-1+cuda8.0_amd64.deb

|

||||

|

||||

sudo dpkg -i libcudnn5-dev_5.1.5-1+cuda8.0_amd64.deb

|

||||

```

|

||||

|

||||

下面的图片展示了这些命令的输出:

|

||||

|

||||

@ -73,34 +67,41 @@ sudo dpkg -i libcudnn5-dev_5.1.5-1+cuda8.0_amd64.deb

|

||||

|

||||

][14]

|

||||

|

||||

### 3 在 bashrc 中添加安装位置

|

||||

### 3、 在 bashrc 中添加安装位置

|

||||

|

||||

安装位置应该被添加到 bashrc 中,以便系统下一次知道如何找到这些用于 CUDA 的文件。使用下面的命令打开 bashrc 文件:

|

||||

安装位置应该被添加到 bashrc 文件中,以便系统下一次知道如何找到这些用于 CUDA 的文件。使用下面的命令打开 bashrc 文件:

|

||||

|

||||

```

|

||||

sudo gedit ~/.bashrc

|

||||

```

|

||||

|

||||

文件打开后,添加下面两行到文件的末尾:

|

||||

|

||||

```

|

||||

export LD_LIBRARY_PATH="$LD_LIBRARY_PATH:/usr/local/cuda/lib64:/usr/local/cuda/extras/CUPTI/lib64"

|

||||

export CUDA_HOME=/usr/local/cuda

|

||||

export LD_LIBRARY_PATH="$LD_LIBRARY_PATH:/usr/local/cuda/lib64:/usr/local/cuda/extras/CUPTI/lib64"

|

||||

export CUDA_HOME=/usr/local/cuda

|

||||

```

|

||||

|

||||

### 4 安装带有 GPU 支持的 TensorFlow

|

||||

### 4、 安装带有 GPU 支持的 TensorFlow

|

||||

|

||||

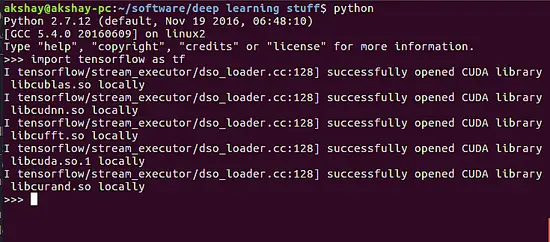

这步我们将安装带有 GPU 支持的 TensorFlow。如果你使用的是 Python 2.7,运行下面的命令:

|

||||

|

||||

```

|

||||

pip install TensorFlow-gpu

|

||||

```

|

||||

|

||||

如果安装了 Python 3.x,使用下面的命令:

|

||||

|

||||

```

|

||||

pip3 install TensorFlow-gpu

|

||||

```

|

||||

|

||||

安装完后,你会看到一条 “successfully installed” 的消息。现在,剩下要测试的是是否已经正确安装。打开终端并输入下面的命令测试:

|

||||

|

||||

```

|

||||

python

|

||||

|

||||

import TensorFlow as tf

|

||||

```

|

||||

|

||||

你应该会看到类似下面图片的输出。在图片中你可以观察到 CUDA 库已经成功打开了。如果有任何错误,消息会提示说无法打开 CUDA 甚至无法找到模块。为防你或许遗漏了上面的某步,仔细重做教程的每一步就行了。

|

||||

|

||||

@ -108,17 +109,21 @@ import TensorFlow as tf

|

||||

|

||||

][15]

|

||||

|

||||

### 5 安装只支持 CPU 的 TensorFlow

|

||||

### 5、 安装只支持 CPU 的 TensorFlow

|

||||

|

||||

注意:这步是对那些没有 GPU 或者没有 Nvidia GPU 的人而言的。其他人请忽略这步!!

|

||||

|

||||

安装只支持 CPU 的 TensorFlow 非常简单。使用下面两个命令:

|

||||

|

||||

```

|

||||

pip install TensorFlow

|

||||

```

|

||||

|

||||

如果你有 python 3.x,使用下面的命令:

|

||||

|

||||

```

|

||||

pip3 install TensorFlow

|

||||

```

|

||||

|

||||

是的,就是这么简单!

|

||||

|

||||

@ -128,9 +133,9 @@ pip3 install TensorFlow

|

||||

|

||||

via: https://www.howtoforge.com/tutorial/installing-tensorflow-neural-network-software-for-cpu-and-gpu-on-ubuntu-16-04/

|

||||

|

||||

作者:[Akshay Pai ][a]

|

||||

作者:[Akshay Pai][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,475 +0,0 @@

|

||||

translating by wi-cuckoo

|

||||

|

||||

[How debuggers work: Part 2 - Breakpoints][26]

|

||||

============================================================

|

||||

|

||||

This is the second part in a series of articles on how debuggers work. Make sure you read [the first part][27]before this one.

|

||||

|

||||

### In this part

|

||||

|

||||

I'm going to demonstrate how breakpoints are implemented in a debugger. Breakpoints are one of the two main pillars of debugging - the other being able to inspect values in the debugged process's memory. We've already seen a preview of the other pillar in part 1 of the series, but breakpoints still remain mysterious. By the end of this article, they won't be.

|

||||

|

||||

### Software interrupts

|

||||

|

||||

To implement breakpoints on the x86 architecture, software interrupts (also known as "traps") are used. Before we get deep into the details, I want to explain the concept of interrupts and traps in general.

|

||||

|

||||

A CPU has a single stream of execution, working through instructions one by one [[1]][19]. To handle asynchronous events like IO and hardware timers, CPUs use interrupts. A hardware interrupt is usually a dedicated electrical signal to which a special "response circuitry" is attached. This circuitry notices an activation of the interrupt and makes the CPU stop its current execution, save its state, and jump to a predefined address where a handler routine for the interrupt is located. When the handler finishes its work, the CPU resumes execution from where it stopped.

|

||||

|

||||

Software interrupts are similar in principle but a bit different in practice. CPUs support special instructions that allow the software to simulate an interrupt. When such an instruction is executed, the CPU treats it like an interrupt - stops its normal flow of execution, saves its state and jumps to a handler routine. Such "traps" allow many of the wonders of modern OSes (task scheduling, virtual memory, memory protection, debugging) to be implemented efficiently.

|

||||

|

||||

Some programming errors (such as division by 0) are also treated by the CPU as traps, and are frequently referred to as "exceptions". Here the line between hardware and software blurs, since it's hard to say whether such exceptions are really hardware interrupts or software interrupts. But I've digressed too far away from the main topic, so it's time to get back to breakpoints.

|

||||

|

||||

### int 3 in theory

|

||||

|

||||

Having written the previous section, I can now simply say that breakpoints are implemented on the CPU by a special trap called int 3. int is x86 jargon for "trap instruction" - a call to a predefined interrupt handler. x86 supports the int instruction with a 8-bit operand specifying the number of the interrupt that occurred, so in theory 256 traps are supported. The first 32 are reserved by the CPU for itself, and number 3 is the one we're interested in here - it's called "trap to debugger".

|

||||

|

||||

Without further ado, I'll quote from the bible itself [[2]][20]:

|

||||

|

||||

> The INT 3 instruction generates a special one byte opcode (CC) that is intended for calling the debug exception handler. (This one byte form is valuable because it can be used to replace the first byte of any instruction with a breakpoint, including other one byte instructions, without over-writing other code).

|

||||

|

||||

The part in parens is important, but it's still too early to explain it. We'll come back to it later in this article.

|

||||

|

||||

### int 3 in practice

|

||||

|

||||

Yes, knowing the theory behind things is great, OK, but what does this really mean? How do we use int 3to implement breakpoints? Or to paraphrase common programming Q&A jargon - _Plz show me the codes!_

|

||||

|

||||

In practice, this is really very simple. Once your process executes the int 3 instruction, the OS stops it [[3]][21]. On Linux (which is what we're concerned with in this article) it then sends the process a signal - SIGTRAP.

|

||||

|

||||

That's all there is to it - honest! Now recall from the first part of the series that a tracing (debugger) process gets notified of all the signals its child (or the process it attaches to for debugging) gets, and you can start getting a feel of where we're going.

|

||||

|

||||

That's it, no more computer architecture 101 jabber. It's time for examples and code.

|

||||

|

||||

### Setting breakpoints manually

|

||||

|

||||

I'm now going to show code that sets a breakpoint in a program. The target program I'm going to use for this demonstration is the following:

|

||||

|

||||

```

|

||||

section .text

|

||||

; The _start symbol must be declared for the linker (ld)

|

||||

global _start

|

||||

|

||||

_start:

|

||||

|

||||

; Prepare arguments for the sys_write system call:

|

||||

; - eax: system call number (sys_write)

|

||||

; - ebx: file descriptor (stdout)

|

||||

; - ecx: pointer to string

|

||||

; - edx: string length

|

||||

mov edx, len1

|

||||

mov ecx, msg1

|

||||

mov ebx, 1

|

||||

mov eax, 4

|

||||

|

||||

; Execute the sys_write system call

|

||||

int 0x80

|

||||

|

||||

; Now print the other message

|

||||

mov edx, len2

|

||||

mov ecx, msg2

|

||||

mov ebx, 1

|

||||

mov eax, 4

|

||||

int 0x80

|

||||

|

||||

; Execute sys_exit

|

||||

mov eax, 1

|

||||

int 0x80

|

||||

|

||||

section .data

|

||||

|

||||

msg1 db 'Hello,', 0xa

|

||||

len1 equ $ - msg1

|

||||

msg2 db 'world!', 0xa

|

||||

len2 equ $ - msg2

|

||||

```

|

||||

|

||||

I'm using assembly language for now, in order to keep us clear of compilation issues and symbols that come up when we get into C code. What the program listed above does is simply print "Hello," on one line and then "world!" on the next line. It's very similar to the program demonstrated in the previous article.

|

||||

|

||||

I want to set a breakpoint after the first printout, but before the second one. Let's say right after the first int 0x80 [[4]][22], on the mov edx, len2 instruction. First, we need to know what address this instruction maps to. Running objdump -d:

|

||||

|

||||

```

|

||||

traced_printer2: file format elf32-i386

|

||||

|

||||

Sections:

|

||||

Idx Name Size VMA LMA File off Algn

|

||||

0 .text 00000033 08048080 08048080 00000080 2**4

|

||||

CONTENTS, ALLOC, LOAD, READONLY, CODE

|

||||

1 .data 0000000e 080490b4 080490b4 000000b4 2**2

|

||||

CONTENTS, ALLOC, LOAD, DATA

|

||||

|

||||

Disassembly of section .text:

|

||||

|

||||

08048080 <.text>:

|

||||

8048080: ba 07 00 00 00 mov $0x7,%edx

|

||||

8048085: b9 b4 90 04 08 mov $0x80490b4,%ecx

|

||||

804808a: bb 01 00 00 00 mov $0x1,%ebx

|

||||

804808f: b8 04 00 00 00 mov $0x4,%eax

|

||||

8048094: cd 80 int $0x80

|

||||

8048096: ba 07 00 00 00 mov $0x7,%edx

|

||||

804809b: b9 bb 90 04 08 mov $0x80490bb,%ecx

|

||||

80480a0: bb 01 00 00 00 mov $0x1,%ebx

|

||||

80480a5: b8 04 00 00 00 mov $0x4,%eax

|

||||

80480aa: cd 80 int $0x80

|

||||

80480ac: b8 01 00 00 00 mov $0x1,%eax

|

||||

80480b1: cd 80 int $0x80

|

||||

```

|

||||

|

||||

So, the address we're going to set the breakpoint on is 0x8048096\. Wait, this is not how real debuggers work, right? Real debuggers set breakpoints on lines of code and on functions, not on some bare memory addresses? Exactly right. But we're still far from there - to set breakpoints like _real_ debuggers we still have to cover symbols and debugging information first, and it will take another part or two in the series to reach these topics. For now, we'll have to do with bare memory addresses.

|

||||

|

||||

At this point I really want to digress again, so you have two choices. If it's really interesting for you to know _why_ the address is 0x8048096 and what does it mean, read the next section. If not, and you just want to get on with the breakpoints, you can safely skip it.

|

||||

|

||||

### Digression - process addresses and entry point

|

||||

|

||||

Frankly, 0x8048096 itself doesn't mean much, it's just a few bytes away from the beginning of the text section of the executable. If you look carefully at the dump listing above, you'll see that the text section starts at 0x08048080\. This tells the OS to map the text section starting at this address in the virtual address space given to the process. On Linux these addresses can be absolute (i.e. the executable isn't being relocated when it's loaded into memory), because with the virtual memory system each process gets its own chunk of memory and sees the whole 32-bit address space as its own (called "linear" address).

|

||||

|

||||

If we examine the ELF [[5]][23] header with readelf, we get:

|

||||

|

||||

```

|

||||

$ readelf -h traced_printer2

|

||||

ELF Header:

|

||||

Magic: 7f 45 4c 46 01 01 01 00 00 00 00 00 00 00 00 00

|

||||

Class: ELF32

|

||||

Data: 2's complement, little endian

|

||||

Version: 1 (current)

|

||||

OS/ABI: UNIX - System V

|

||||

ABI Version: 0

|

||||

Type: EXEC (Executable file)

|

||||

Machine: Intel 80386

|

||||

Version: 0x1

|

||||

Entry point address: 0x8048080

|

||||

Start of program headers: 52 (bytes into file)

|

||||

Start of section headers: 220 (bytes into file)

|

||||

Flags: 0x0

|

||||

Size of this header: 52 (bytes)

|

||||

Size of program headers: 32 (bytes)

|

||||

Number of program headers: 2

|

||||

Size of section headers: 40 (bytes)

|

||||

Number of section headers: 4

|

||||

Section header string table index: 3

|

||||

```

|

||||

|

||||

Note the "entry point address" section of the header, which also points to 0x8048080\. So if we interpret the directions encoded in the ELF file for the OS, it says:

|

||||

|

||||

1. Map the text section (with given contents) to address 0x8048080

|

||||

2. Start executing at the entry point - address 0x8048080

|

||||

|

||||

But still, why 0x8048080? For historic reasons, it turns out. Some googling led me to a few sources that claim that the first 128MB of each process's address space were reserved for the stack. 128MB happens to be 0x8000000, which is where other sections of the executable may start. 0x8048080, in particular, is the default entry point used by the Linux ld linker. This entry point can be modified by passing the -Ttextargument to ld.

|

||||

|

||||

To conclude, there's nothing really special in this address and we can freely change it. As long as the ELF executable is properly structured and the entry point address in the header matches the real beginning of the program's code (text section), we're OK.

|

||||

|

||||

### Setting breakpoints in the debugger with int 3

|

||||

|

||||

To set a breakpoint at some target address in the traced process, the debugger does the following:

|

||||

|

||||

1. Remember the data stored at the target address

|

||||

2. Replace the first byte at the target address with the int 3 instruction

|

||||

|

||||

Then, when the debugger asks the OS to run the process (with PTRACE_CONT as we saw in the previous article), the process will run and eventually hit upon the int 3, where it will stop and the OS will send it a signal. This is where the debugger comes in again, receiving a signal that its child (or traced process) was stopped. It can then:

|

||||

|

||||

1. Replace the int 3 instruction at the target address with the original instruction

|

||||

2. Roll the instruction pointer of the traced process back by one. This is needed because the instruction pointer now points _after_ the int 3, having already executed it.

|

||||

3. Allow the user to interact with the process in some way, since the process is still halted at the desired target address. This is the part where your debugger lets you peek at variable values, the call stack and so on.

|

||||

4. When the user wants to keep running, the debugger will take care of placing the breakpoint back (since it was removed in step 1) at the target address, unless the user asked to cancel the breakpoint.

|

||||

|

||||

Let's see how some of these steps are translated into real code. We'll use the debugger "template" presented in part 1 (forking a child process and tracing it). In any case, there's a link to the full source code of this example at the end of the article.

|

||||

|

||||

```

|

||||

/* Obtain and show child's instruction pointer */

|

||||

ptrace(PTRACE_GETREGS, child_pid, 0, ®s);

|

||||

procmsg("Child started. EIP = 0x%08x\n", regs.eip);

|

||||

|

||||

/* Look at the word at the address we're interested in */

|

||||

unsigned addr = 0x8048096;

|

||||

unsigned data = ptrace(PTRACE_PEEKTEXT, child_pid, (void*)addr, 0);

|

||||

procmsg("Original data at 0x%08x: 0x%08x\n", addr, data);

|

||||

```

|

||||

|

||||

Here the debugger fetches the instruction pointer from the traced process, as well as examines the word currently present at 0x8048096\. When run tracing the assembly program listed in the beginning of the article, this prints:

|

||||

|

||||

```

|

||||

[13028] Child started. EIP = 0x08048080

|

||||

[13028] Original data at 0x08048096: 0x000007ba

|

||||

```

|

||||

|

||||

So far, so good. Next:

|

||||

|

||||

```

|

||||

/* Write the trap instruction 'int 3' into the address */

|

||||

unsigned data_with_trap = (data & 0xFFFFFF00) | 0xCC;

|

||||

ptrace(PTRACE_POKETEXT, child_pid, (void*)addr, (void*)data_with_trap);

|

||||

|

||||

/* See what's there again... */

|

||||

unsigned readback_data = ptrace(PTRACE_PEEKTEXT, child_pid, (void*)addr, 0);

|

||||

procmsg("After trap, data at 0x%08x: 0x%08x\n", addr, readback_data);

|

||||

```

|

||||

|

||||

Note how int 3 is inserted at the target address. This prints:

|

||||

|

||||

```

|

||||

[13028] After trap, data at 0x08048096: 0x000007cc

|

||||

```

|

||||

|

||||

Again, as expected - 0xba was replaced with 0xcc. The debugger now runs the child and waits for it to halt on the breakpoint:

|

||||

|

||||

```

|

||||

/* Let the child run to the breakpoint and wait for it to

|

||||

** reach it

|

||||

*/

|

||||

ptrace(PTRACE_CONT, child_pid, 0, 0);

|

||||

|

||||

wait(&wait_status);

|

||||

if (WIFSTOPPED(wait_status)) {

|

||||

procmsg("Child got a signal: %s\n", strsignal(WSTOPSIG(wait_status)));

|

||||

}

|

||||

else {

|

||||

perror("wait");

|

||||

return;

|

||||

}

|

||||

|

||||

/* See where the child is now */

|

||||

ptrace(PTRACE_GETREGS, child_pid, 0, ®s);

|

||||

procmsg("Child stopped at EIP = 0x%08x\n", regs.eip);

|

||||

```

|

||||

|

||||

This prints:

|

||||

|

||||

```

|

||||

Hello,

|

||||

[13028] Child got a signal: Trace/breakpoint trap

|

||||

[13028] Child stopped at EIP = 0x08048097

|

||||

```

|

||||

|

||||

Note the "Hello," that was printed before the breakpoint - exactly as we planned. Also note where the child stopped - just after the single-byte trap instruction.

|

||||

|

||||

Finally, as was explained earlier, to keep the child running we must do some work. We replace the trap with the original instruction and let the process continue running from it.

|

||||

|

||||

```

|

||||

/* Remove the breakpoint by restoring the previous data

|

||||

** at the target address, and unwind the EIP back by 1 to

|

||||

** let the CPU execute the original instruction that was

|

||||

** there.

|

||||

*/

|

||||

ptrace(PTRACE_POKETEXT, child_pid, (void*)addr, (void*)data);

|

||||

regs.eip -= 1;

|

||||

ptrace(PTRACE_SETREGS, child_pid, 0, ®s);

|

||||

|

||||

/* The child can continue running now */

|

||||

ptrace(PTRACE_CONT, child_pid, 0, 0);

|

||||

```

|

||||

|

||||

This makes the child print "world!" and exit, just as planned.

|

||||

|

||||

Note that we don't restore the breakpoint here. That can be done by executing the original instruction in single-step mode, then placing the trap back and only then do PTRACE_CONT. The debug library demonstrated later in the article implements this.

|

||||

|

||||

### More on int 3

|

||||

|

||||

Now is a good time to come back and examine int 3 and that curious note from Intel's manual. Here it is again:

|

||||

|

||||

> This one byte form is valuable because it can be used to replace the first byte of any instruction with a breakpoint, including other one byte instructions, without over-writing other code

|

||||

|

||||

int instructions on x86 occupy two bytes - 0xcd followed by the interrupt number [[6]][24]. int 3 could've been encoded as cd 03, but there's a special single-byte instruction reserved for it - 0xcc.

|

||||

|

||||

Why so? Because this allows us to insert a breakpoint without ever overwriting more than one instruction. And this is important. Consider this sample code:

|

||||

|

||||

```

|

||||