mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-03-21 02:10:11 +08:00

commit

4929848de0

@ -1,20 +1,20 @@

|

||||

GNOME控制中心3.14 RC1修复大量潜在崩溃因素

|

||||

GNOME控制中心3.14 RC1修复了大量潜在崩溃问题

|

||||

================================================================================

|

||||

|

||||

|

||||

Arch Linux下的GNOME控制中心

|

||||

|

||||

**GNOME控制中心,GNOME中更改你的桌面各个方面设置的主界面,已经升级至3.14 RC1,伴随而来的是大量来自GNOME stack的包。**

|

||||

**GNOME控制中心,可以在GNOME中更改你的桌面各个方面设置的主界面,已经升级至3.14 RC1,伴随而来的是大量来自GNOME stack的包。**

|

||||

|

||||

GNOME控制中心是在GNOME生态系统中十分重要的软件之一,尽管不是所有的用户意识到了它的存在。GNOME控制中心是管理由GNOME驱动的操作系统中所有设置的部分,就像你从截图里看到的那样。

|

||||

|

||||

GNOME控制中心不是很经常被宣传,它实际上是GNOME stack中为数不多的作为源包以及工具时,拥有不同名字的包之一。源包为称为GNOME控制中心,但用户经常看到的是设置或系统设置,取决于开发者的选择。

|

||||

GNOME控制中心不是很经常被宣传,它实际上是GNOME stack中为数不多的源代码包和安装后的应用名称不同的软件包。源代码包的名字为GNOME控制中心,但用户经常看到的应用名称是“设置”或“系统设置”,取决于开发者的选择。

|

||||

|

||||

### GNOME控制中心 3.14 RC1 带来哪些新东西 ###

|

||||

|

||||

通过更新日志可以得知,libgd得到了升级以修复GdNotification主题,切换视图时背景选择对话框不能够自适应大小,一个带有树状视图的堆叠现在被用于选择对话框,修复Flickr支持中的一个内存泄漏,硬编码字体大小不再用于日期和时间,修复WM改变(或重启)时引起的崩溃,更改无线网络启用时可能引起的崩溃也已被修复,以及纠正了更多可能的WWAN潜在崩溃因素。

|

||||

通过更新日志可以得知,升级了libgd以修复GdNotification主题,切换视图时背景选择对话框不再重新调整大小,选择对话框由三个不同视图组合而成,修复Flickr支持中的一个内存泄漏,在“日期和时间”中不再使用硬编码的字体大小,修复改换窗口管理器(或重启)时引起的崩溃,更改无线网络启用时可能引起的崩溃也已被修复,以及纠正了更多可能的WWAN潜在崩溃因素。

|

||||

|

||||

同时,现在热点仅在设备活动时运行,所有虚拟桥接现在是隐藏的,VPN连接的底层设备不再显示,空文件夹列表不再默认显示,不同的UI填充问题已经得到解决,焦点现在重新回到了账户对话框,将年份设置为0时导致的崩溃已修复,“Wi-Fi热点”属性居中,打开并启用热点时弹出警告已修复,以及现在打开热点失败时将弹出错误信息。

|

||||

此外,现在热点仅在设备活动时运行,所有虚拟桥接现在是隐藏的,不再显示VPN连接的底层设备,默认不显示空文件夹列表,解决了几个UI填充问题,输入焦点现在重新回到了账户对话框,将年份设置为0时导致的崩溃已修复,“Wi-Fi热点”属性居中,修复了打开启用热点时弹出警告的问题,以及现在打开热点失败时将弹出错误信息。

|

||||

|

||||

完整的变动,更新以及bug修复,参见官方[更新日志][1]。

|

||||

|

||||

@ -31,7 +31,7 @@ via: http://news.softpedia.com/news/GNOME-Control-Center-3-14-RC1-Correct-Lots-o

|

||||

|

||||

作者:[Silviu Stahie][a]

|

||||

译者:[alim0x](https://github.com/alim0x)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

@ -1,18 +1,18 @@

|

||||

又有一个意大利城市对微软Office说再见了,将很快切换到OpenOffice

|

||||

欧洲现在很流行拥抱开源

|

||||

================================================================================

|

||||

|

||||

|

||||

看来[开源][1]的接受最近在欧洲的国家很流行。上个月我们我只听说[都灵成为意大利首个官方接受开源产品的城市][2]。另一个意大利西北部城市,[乌迪内][3],已经宣布他们正在抛弃微软Office转而迁移到[OpenOffice][4]。

|

||||

看来拥抱[开源][1]最近在欧洲的国家很流行。上个月我们我只听说[都灵成为意大利首个官方接受开源产品的城市][2]。另一个意大利西北部城市,[乌迪内][3],已经宣布他们正在抛弃微软Office转而迁移到[OpenOffice][4]。

|

||||

|

||||

乌迪内有100,000的人口并且行政部门有大约900台电脑,它们都运行着微软Windows以及它的默认产品套装。根据[预算文档][5],迁移将在大约12月份,共计80台新电脑开始。接着将会是旧电脑迁移到OpenOffice。

|

||||

乌迪内有100,000的人口并且行政部门有大约900台电脑,它们都运行着微软Windows以及它的默认产品套装。根据[预算文档][5],迁移将在大约12月份时进行,从80台新电脑开始。接着将会是旧电脑迁移到OpenOffice。

|

||||

|

||||

迁移估计会节省一笔授权费用,不然将会每台电脑花费大约400欧元,总计360,000欧元。但是节约成本并不是迁移的唯一目的,获得常规的软件升级也是其中一个因素。

|

||||

|

||||

当然从微软的Office到OpenOfifice不会太顺利。记住,全市的培训计划是先是少数员工得到安装了OpenOffice的电脑。

|

||||

当然从微软的Office到OpenOfifice不会太顺利。不过,全市的培训计划是先让少数员工使用安装了OpenOffice的电脑。

|

||||

|

||||

如我先前说明的,这似乎在欧洲是一个趋势。在今年早些时候在[西班牙的加那利群岛][7]之后[法国城市图卢兹也使用了LibreOffice中从而节省了100欧元][6]。在世界的另一部分,政府机构[泰米尔纳德邦][9]和印度喀拉拉邦省也抛弃了微软而使用开源软件。

|

||||

如我先前说明的,这似乎在欧洲是一个趋势。在今年早些时候在[西班牙的加那利群岛][7]之后[法国城市图卢兹也使用了LibreOffice中从而节省了100万欧元][6]。相邻的法国城市[日内瓦也有开源方面的迹象][8]。在世界的另一边,政府机构[泰米尔纳德邦][9]和印度喀拉拉邦省也抛弃了微软而使用开源软件。

|

||||

|

||||

伴随着经济的萧条,我觉得Windows XP中的死亡一直是开源的福音。无论是什么原因,我很高兴看到这份名单越来越大。你呢?

|

||||

伴随着经济的萧条,我觉得Windows XP的死亡一直是开源的福音。无论是什么原因,我很高兴看到这份名单越来越大。你看呢?

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

@ -20,17 +20,17 @@ via: http://itsfoss.com/udine-open-source/

|

||||

|

||||

作者:[Abhishek][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://itsfoss.com/author/Abhishek/

|

||||

[1]:http://itsfoss.com/category/open-source-software/

|

||||

[2]:http://itsfoss.com/italian-city-turin-open-source/

|

||||

[2]:http://linux.cn/article-3602-1.html

|

||||

[3]:http://en.wikipedia.org/wiki/Udine

|

||||

[4]:https://www.openoffice.org/

|

||||

[5]:http://www.comune.udine.it/opencms/opencms/release/ComuneUdine/comune/Rendicontazione/PEG/PEG_2014/index.html?lang=it&style=1&expfolder=???+NavText+???

|

||||

[6]:http://itsfoss.com/french-city-toulouse-saved-1-million-euro-libreoffice/

|

||||

[6]:http://linux.cn/article-3575-1.html

|

||||

[7]:http://itsfoss.com/canary-islands-saves-700000-euro-open-source/

|

||||

[8]:http://itsfoss.com/170-primary-public-schools-geneva-switch-ubuntu/

|

||||

[9]:http://itsfoss.com/tamil-nadu-switches-linux/

|

||||

[9]:http://linux.cn/article-2744-1.html

|

||||

@ -4,25 +4,17 @@

|

||||

|

||||

|

||||

|

||||

**和其他项目一样,Canonical也在开发Unity桌面环境与Mir显示服务。开发团队刚刚发布了一个小的更新来据此让我们知道发生了些什么**

|

||||

**和其他项目一样,Canonical也在开发Unity桌面环境与Mir显示服务。开发团队刚刚发布了一个小的更新,据此我们可以知道都有些什么进展**

|

||||

|

||||

Ubuntu开发者可能刚刚集中精力在一些重要的发布上,就像接下来的Ubuntu 14.10(Utopic Unicorn) 或者是新的面向移动设备的Ubuntu Touch,但是他们同样也涉及想Mir以及Unity 8这样的项目。

|

||||

Ubuntu开发者可能刚刚集中精力在一些重要的发布上,就像接下来的Ubuntu 14.10(Utopic Unicorn) 或者是新的面向移动设备的Ubuntu Touch,但是他们同样也涉及像Mir以及Unity 8这样的项目。

|

||||

|

||||

目前这代Ubuntu系统使用的是Unity 7桌面环境,但是新一代已经酝酿了很长一段时间。与新的显示服务一起,已经在Ubuntu的移动版中了,但最终也要将它带到桌面上。

|

||||

目前这代Ubuntu系统使用的是Unity 7桌面环境,但是新一代已经酝酿了很长一段时间。它与新的显示服务一起,已经在Ubuntu的移动版中了,但最终也要将它带到桌面上。

|

||||

|

||||

这两个项目的领导Kevin Gunn经常发布一些来自开发者的进度信息以及这周以来的一些改变,虽然这些都很粗略。

|

||||

|

||||

根据 [开发团队][1]的消息, 一些关于触摸/高难度的问题已经修正了,几个翻译问题也已经修复了,一些Dash UI相关的问题已经修复了,目前 团队在开发Mir 0.8,Mir 0.7.2已经推广了,同时一些高优先级的bug也在进行中。

|

||||

根据 [开发团队][1]的消息, 一些关于触摸/触发角的问题已经修正了,也修复了几个翻译问题,一些Dash UI相关的问题已经修复了,目前 团队在开发Mir 0.8,Mir 0.7.2将被升级,同时一些高优先级的bug处理也在进行中。

|

||||

|

||||

你可以下载 Ubuntu Next

|

||||

|

||||

- [Ubuntu 14.10 Daily Build (ISO) 64-bit][2]

|

||||

- [Ubuntu 14.10 Daily Build (ISO) 32-bit][3]

|

||||

- [Ubuntu 14.10 Daily Build (ISO) 64-bit Mac][4]

|

||||

- [Ubuntu Desktop Next 14.10 Daily Build (ISO) 64-bit][5]

|

||||

- [Ubuntu Desktop Next 14.10 Daily Build (ISO) 32-bit][6]

|

||||

|

||||

这个的特性是新的Unity 8以及Mir,但是还不完全。直到有一个明确的方向之前,它还会持续一会。

|

||||

你可以[下载 Ubuntu Next][7]来体验新的Unity 8以及Mir的特性,但是还不够稳定。要等到成熟还需要一些时间。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

@ -30,7 +22,7 @@ via: http://news.softpedia.com/news/Mir-and-Unity-8-Update-Arrive-from-Ubuntu-De

|

||||

|

||||

作者:[Silviu Stahie][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

@ -0,0 +1,48 @@

|

||||

Netflix支持 Ubuntu 上原生回放

|

||||

================================================================================

|

||||

|

||||

|

||||

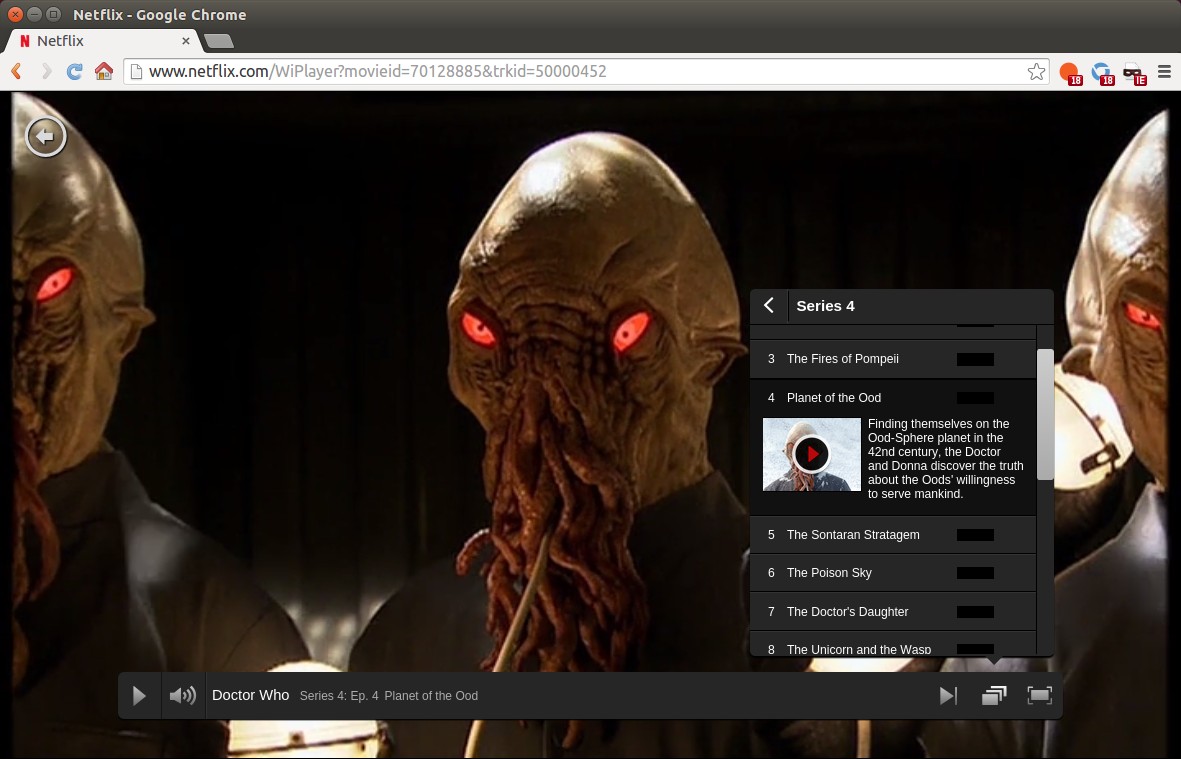

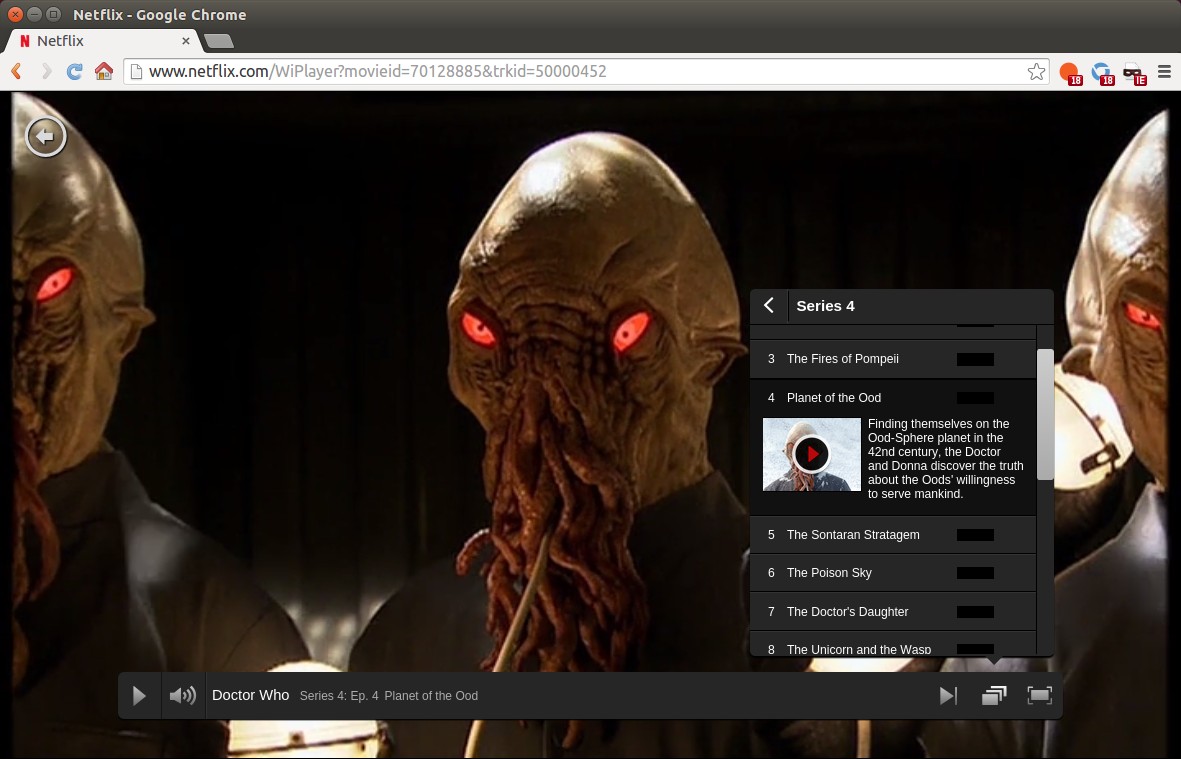

**我们[上个月说的Netflix 的原生Linux支持很接近了][1],现在终于有了,我们只需几个简单的步骤就可以在Ubuntu桌面上启用HTML 5视频流了。

|

||||

|

||||

现在Netflix更近一步提供了支持。它希望给Ubuntu带来真正的开箱即用的Netflix回放。现在只需要更新**网络安全(Network Security Services,NSS)**服务库就行。

|

||||

|

||||

### 原生Netflix? Neato. ###

|

||||

|

||||

在一封发给Ubuntu开发者邮件列表的[邮件中][2],Netflix的Paul Adolph解释了现在的情况:

|

||||

|

||||

> “如果NSS的版本是3.16.2或者更高的话,Netflix可以在Ubuntu 14.04的稳定版Chrome中播放。如果版本超过了14.04,Netflix会作出一些调整,以避免用户必须对浏览器的 User-Agent 参数进行一些修改才能播放。”

|

||||

|

||||

[LCTT 译注:此处原文是“14.02”,疑是笔误,应该是指Ubuntu 14.04。]

|

||||

|

||||

很快要发布的Ubuntu 14.10提供了更新的[NSS v3.17][3], 而目前大多数用户使用的版本 Ubuntu 14.04 LTS 提供的是 v3.15.x。

|

||||

|

||||

NSS是一系列支持多种安全功能的客户端和服务端应用的库,包括SSL,TLS,PKCS和其他安全标准。为了让Ubuntu LTS用户可以尽快用上原生的HTML5 Netflix, Paul 问道:

|

||||

|

||||

>”让一个新的NSS版本进入更新流的过程是什么?或者有人可以给我提供正确的联系方式么?“

|

||||

|

||||

Netflix今年早期时在Windows 8.1和OSX Yosemite上提供了HTML5视频回放,而不需要任何额外的下载或者插件。现在可以通过[加密媒体扩展][4]特性来使用。

|

||||

|

||||

虽然我们等待这讨论取得进展(并且希望可以完全解决),但是你仍可以在Ubuntu上[下面的指导来][5]修改HTML5 Netflix。

|

||||

|

||||

更新:9/19

|

||||

|

||||

本文发表后,Canonical 已经确认所需版本的NSS 库会按计划在下个“安全更新”中更新,预计 Ubuntu 14.04 LTS 将在两周内得到更新。

|

||||

|

||||

这个新闻让 Netflix 的Paul Adolph 很高兴,作为回应,他说当软件包更新后,他将“去掉 Chrome 中回放 Netflix HTML5 视频时的User-Agent 过滤,不再需要修改UA 了”。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://www.omgubuntu.co.uk/2014/09/netflix-linux-html5-nss-change-request

|

||||

|

||||

作者:[Joey-Elijah Sneddon][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://plus.google.com/117485690627814051450/?rel=author

|

||||

[1]:http://www.omgubuntu.co.uk/2014/08/netflix-linux-html5-support-plugins

|

||||

[2]:https://lists.ubuntu.com/archives/ubuntu-devel-discuss/2014-September/015048.html

|

||||

[3]:https://developer.mozilla.org/en-US/docs/Mozilla/Projects/NSS/NSS_3.17_release_notes

|

||||

[4]:http://en.wikipedia.org/wiki/Encrypted_Media_Extensions

|

||||

[5]:http://www.omgubuntu.co.uk/2014/08/netflix-linux-html5-support-plugins

|

||||

@ -1,106 +0,0 @@

|

||||

[translating by KayGuoWhu]

|

||||

How to Encrypt Email in Linux

|

||||

================================================================================

|

||||

|

||||

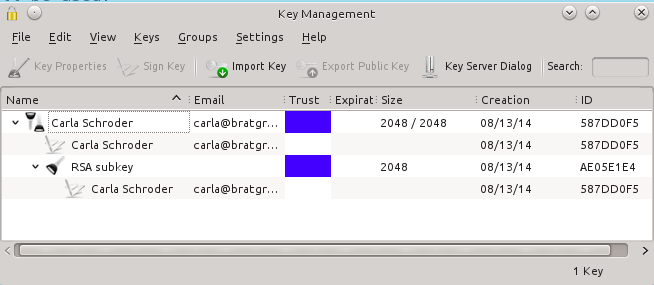

Kgpg provides a nice GUI for creating and managing your encryption keys.

|

||||

|

||||

If you've been thinking of encrypting your email, it is a rather bewildering maze to sort through thanks to the multitude of email services and mail clients. There are two levels of encryption to consider: SSL/TLS encryption protects your login and password to your mailserver. [GnuPG][1] is the standard strong Linux encryption tool, and it encrypts and authenticates your messages. It is best if you manage your own GPG encryption and not leave it up to third parties, which we will discuss in a moment.

|

||||

|

||||

Encrypting messages still leaves you vulnerable to traffic analysis, as message headers must be in the clear. So that necessitates yet another tool such as the [Tor network][2] for hiding your Internet footprints. Let's look at various mail services and clients, and the pitfalls and benefits therein.

|

||||

|

||||

### Forget Webmail ###

|

||||

|

||||

If you use GMail, Yahoo, Hotmail, or another Web mail provider, forget about it. Anything you type in a Web browser is vulnerable to JavaScript attacks, and whatever mischiefs the service provider engages in. GMail, Yahoo, and Hotmail all offer SSL/TLS encryption to protect your messages from wiretapping. But they offer no protections from their own data-mining habits, so they don't offer end-to-end encryption. Yahoo and Google both claim they're going to roll out end-to-end encryption next year. Color me skeptical, because they will wither and die if anything interferes with the data-mining that is their core business.

|

||||

|

||||

There are various third-party email security services such as [Virtru][3] and [SafeMess][4] that claim to offer secure encryption for all types of email. Again I am skeptical, because whoever holds your encryption keys has access to your messages, so you're still depending on trust rather than technology.

|

||||

|

||||

Peer messaging avoids many of the pitfalls of using centralized services. [RetroShare][5] and [Bitmessage][6] are two popular examples of this. I don't know if they live up to their claims, but the concept certainly has merit.

|

||||

|

||||

What about Android and iOS? It's safest to assume that the majority of Android and iOS apps are out to get you. Don't take my word for it-- read their terms of service and examine the permissions they require to install on your devices. And even if their terms are acceptable when you first install them, unilateral TOS changes are industry standard, so it is safest to assume the worst.

|

||||

|

||||

### Zero Knowledge ###

|

||||

|

||||

[Proton Mail][7] is a new email service that claims zero-knowledge message encryption. Authentication and message encryption are two separate steps, Proton is under Swiss privacy laws, and they do not log user activity. Zero knowledge encryption offers real security. This means that only you possess your encryption keys, and if you lose them your messages are not recoverable.

|

||||

|

||||

There are many encrypted email services that claim to protect your privacy. Read the fine print carefully and look for red flags such as limited user data collection, sharing with partners, and cooperation with law enforcement. These indicate that they collect and share user data, and have access to your encryption keys and can read your messages.

|

||||

|

||||

### Linux Mail Clients ###

|

||||

|

||||

A standalone open source mail client such as KMail, Thunderbird, Mutt, Claws, Evolution, Sylpheed, or Alpine, set up with your own GnuPG keys that you control gives you the most protection. (The easiest way to set up more secure email and Web surfing is to run the TAILS live Linux distribution. See [Protect Yourself Online With Tor, TAILS, and Debian][8].)

|

||||

|

||||

Whether you use TAILS or a standard Linux distro, managing GnuPG is the same, so let's learn how to encrypt messages with GnuPG.

|

||||

|

||||

### How to Use GnuPG ###

|

||||

|

||||

First, a quick bit of terminology. OpenPGP is an open email encryption and authentication protocol, based on Phil Zimmerman's Pretty Good Privacy (PGP). GNU Privacy Guard (GnuPG or GPG) is the GPL implementation of OpenPGP. GnuPG uses symmetric public key cryptography. This means that you create pairs of keys: a public key that anyone can use to encrypt messages to send to you, and a private key that only you possess to decrypt them. GnuPG performs two separate functions: digitally-signing messages to prove they came from you, and encrypting messages. Anyone can read your digitally-signed messages, but only people you have exchanged keys with can read your encrypted messages. Remember, never share your private keys! Only public keys.

|

||||

|

||||

Seahorse is GNOME's graphical front-end to GnuPG, and KGpg is KDE's graphical GnuPG tool.

|

||||

|

||||

Now let's run through the basic steps of creating and managing GnuPG keys. This command creates a new key:

|

||||

|

||||

$ gpg --gen-key

|

||||

|

||||

This is a multi-step process; just answer all the questions, and the defaults are fine for most people. When you create your passphrase, write it down and keep it in a secure place because if you lose it you cannot decrypt anything. All that advice about never writing down your passwords is wrong. Most of us have dozens of logins and passwords to track, including some that we rarely use, so it's not realistic to remember all of them. You know what happens when people don't write down their passwords? They create simple passwords and re-use them. Anything you store on your computer is potentially vulnerable; a nice little notebook kept in a locked drawer is impervious to everything but a physical intrusion, if an intruder even knew to look for it.

|

||||

|

||||

I must leave it as your homework to figure out how to configure your mail client to use your new key, as every one is different. You can list your key or keys:

|

||||

|

||||

$ gpg --list-keys

|

||||

/home/carla/.gnupg/pubring.gpg

|

||||

------------------------------

|

||||

pub 2048R/587DD0F5 2014-08-13

|

||||

uid Carla Schroder (my gpg key)

|

||||

sub 2048R/AE05E1E4 2014-08-13

|

||||

|

||||

This is a fast way to grab necessary information like the location of your keys, and your key name, which is the UID. Suppose you want to upload your public key to a keyserver; this is how it looks using my example key:

|

||||

|

||||

$ gpg --send-keys 'Carla Schroder' --keyserver http://example.com

|

||||

|

||||

When you create a new key for upload to public key servers, you should also create a revocation certificate. Don't do it later-- create it when you create your new key. You can give it any arbitrary name, so instead of revoke.asc you could give it a descriptive name like mycodeproject.asc:

|

||||

|

||||

$ gpg --output revoke.asc --gen-revoke 'Carla Schroder'

|

||||

|

||||

Now if your key ever becomes compromised you can revoke it by first importing the revocation certificate into your keyring:

|

||||

|

||||

$ gpg --import ~/.gnupg/revoke.asc

|

||||

|

||||

Then create and upload a new key to replace it. Any users of your old key will be notified as they refresh their key databases.

|

||||

|

||||

You must guard your revocation certificate just as zealously as your private key. Copy it to a CD or USB stick and lock it up, and delete it from your computer. It is a plain-text key, so you could even print it on paper.

|

||||

|

||||

If you ever need a copy-and-paste key, for example on public keyrings that allow pasting your key into a web form, or if you want to post your public key on your Web site, then you must create an ASCII-armored version of your public key:

|

||||

|

||||

$ gpg --output carla-pubkey.asc --export -a 'Carla Schroder'

|

||||

|

||||

This creates the familiar plain-text public key you've probably seen, like this shortened example:

|

||||

|

||||

-----BEGIN PGP PUBLIC KEY BLOCK-----

|

||||

Version: GnuPG v1

|

||||

mQENBFPrn4gBCADeEXKdrDOV3AFXL7QQQ+i61rMOZKwFTxlJlNbAVczpawkWRC3l

|

||||

IrWeeJiy2VyoMQ2ZXpBLDwGEjVQ5H7/UyjUsP8h2ufIJt01NO1pQJMwaOMcS5yTS

|

||||

[...]

|

||||

I+LNrbP23HEvgAdNSBWqa8MaZGUWBietQP7JsKjmE+ukalm8jY8mdWDyS4nMhZY=

|

||||

=QL65

|

||||

-----END PGP PUBLIC KEY BLOCK-----

|

||||

|

||||

That should get you started learning your way around GnuPG. [The GnuPG manuals][9] have complete details on using GnuPG and all of its options.

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://www.linux.com/learn/tutorials/784165-how-to-encrypt-email-in-linux

|

||||

|

||||

作者:[Carla Schroder][a]

|

||||

译者:[译者ID](https://github.com/译者ID)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.linux.com/component/ninjaboard/person/3734

|

||||

[1]:http://www.openpgp.org/members/gnupg.shtml

|

||||

[2]:https://www.torproject.org/

|

||||

[3]:https://www.virtru.com/

|

||||

[4]:https://www.safemess.com/

|

||||

[5]:http://retroshare.sourceforge.net/

|

||||

[6]:http://retroshare.sourceforge.net/

|

||||

[7]:https://protonmail.ch/

|

||||

[8]:http://www.linux.com/learn/docs/718398-protect-yourself-online-with-tor-+tails-and-debian

|

||||

[9]:https://www.gnupg.org/documentation/manuals.html

|

||||

@ -1,3 +1,4 @@

|

||||

DoubleC is translating

|

||||

How to create a site-to-site IPsec VPN tunnel using Openswan in Linux

|

||||

================================================================================

|

||||

A virtual private network (VPN) tunnel is used to securely interconnect two physically separate networks through a tunnel over the Internet. Tunneling is needed when the separate networks are private LAN subnets with globally non-routable private IP addresses, which are not reachable to each other via traditional routing over the Internet. For example, VPN tunnels are often deployed to connect different NATed branch office networks belonging to the same institution.

|

||||

@ -215,4 +216,4 @@ via: http://xmodulo.com/2014/08/create-site-to-site-ipsec-vpn-tunnel-openswan-li

|

||||

|

||||

[a]:http://xmodulo.com/author/sarmed

|

||||

[1]:http://en.wikipedia.org/wiki/IPsec

|

||||

[2]:https://www.openswan.org/

|

||||

[2]:https://www.openswan.org/

|

||||

|

||||

@ -1,3 +1,5 @@

|

||||

chi1shi2 is translating.

|

||||

|

||||

How to use on-screen virtual keyboard on Linux

|

||||

================================================================================

|

||||

On-screen virtual keyboard is an alternative input method that can replace a real hardware keyboard. Virtual keyboard may be a necessity in various cases. For example, your hardware keyboard is just broken; you do not have enough keyboards for extra machines; your hardware does not have an available port left to connect a keyboard; you are a disabled person with difficulty in typing on a real keyboard; or you are building a touchscreen-based web kiosk.

|

||||

|

||||

@ -1,42 +0,0 @@

|

||||

Netflix与Ubuntu合作带来在Ubuntu上回放Netflix节目的功能

|

||||

================================================================================

|

||||

|

||||

|

||||

**我们[上个月见到Netflix刚关闭了在Linux上的支持][1],现在我们只需几个简单的步骤就可以在Ubuntu桌面上启用HTML 5视频流了。

|

||||

|

||||

现在Netflix想要更近一部。它希望给Ubuntu带来真正的开箱即用的Netflix回放。现在需要的就是更新**网络安全**服务库。

|

||||

|

||||

### 原生Netflix? Neato. ###

|

||||

|

||||

在一封寄给Ubuntu开发者邮件列表的[邮件中][2],Netflix的Paul Adolph解释了现在的情况:

|

||||

|

||||

> “如果NSS的版本是3.16.2或者更高的话,Netflix可以在14.02的稳定版Chrome中播放。如果版本超过了14.02,Netflix会作出一些改变来避免用户不得不对客户端进行一些修改才能播放。”

|

||||

|

||||

很快要发布的Ubuntu 14.10提供了更新的[NSS v3.17][3], Ubuntu 14.04 LTS — 这个被大多数用户使用的版本 — 目前提供v3.15.x。

|

||||

|

||||

|

||||

NSS是一系列的库,支持多种安全功能的客户端和服务端应用,包括SSL,TLS,PKCS和其他安全标准。热终于让Ubuntu LTS用户可以用上原声HTML5 Netflix, Paul 问道:

|

||||

|

||||

>”让一个新的NSS版本进入更新流的过程是什么?或者有人可以给我提供正确的联系么?“

|

||||

|

||||

Netflix began offering HTML5 video playback on Windows 8.1 and OS X Yosemite earlier this year, negating the need for any extra downloads or plugins. The switch has been made possible through the [Encrypted Media Extension][4] spec.

|

||||

Netflix今年早期时在Windows 8.1和OSX Yosemite上提供HTML5视频回放,而否定了任何额外的下载或者插件。现在可以通过[加密媒体扩展][4]特性来使用

|

||||

|

||||

虽然我们等待这讨论取得进展(并且希望可以完全解决),但是你仍可以在Ubuntu上[下面的指导来][5]修改HTML5 Netflix。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://www.omgubuntu.co.uk/2014/09/netflix-linux-html5-nss-change-request

|

||||

|

||||

作者:[Joey-Elijah Sneddon][a]

|

||||

译者:[geekpi](https://github.com/geekpi)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:https://plus.google.com/117485690627814051450/?rel=author

|

||||

[1]:http://www.omgubuntu.co.uk/2014/08/netflix-linux-html5-support-plugins

|

||||

[2]:https://lists.ubuntu.com/archives/ubuntu-devel-discuss/2014-September/015048.html

|

||||

[3]:https://developer.mozilla.org/en-US/docs/Mozilla/Projects/NSS/NSS_3.17_release_notes

|

||||

[4]:http://en.wikipedia.org/wiki/Encrypted_Media_Extensions

|

||||

[5]:http://www.omgubuntu.co.uk/2014/08/netflix-linux-html5-support-plugins

|

||||

105

translated/tech/20140819 How to Encrypt Email in Linux.md

Normal file

105

translated/tech/20140819 How to Encrypt Email in Linux.md

Normal file

@ -0,0 +1,105 @@

|

||||

在Linux中加密邮件

|

||||

================================================================================

|

||||

|

||||

Kgpg为了创建了管理加密秘钥提供了一个很好的GUI界面.

|

||||

|

||||

如果你一直在考虑如何加密电子邮件,那么在众多的邮件服务和邮件客户端中挑来挑去一定是件头痛的事情.可以考虑两种加密方法:SSL或TLS加密会保护发送到邮件服务器的登录名和密码.[Gunpg][1]是一款标准有用的Linux加密工具,可以加密和认证消息.如果你可以管理自己的GPG加密,并不考虑第三方工具,那它就够了,其它的我们将在稍后讨论.

|

||||

|

||||

即便加密了消息,你仍然会暴露在流量分析中,因为消息头部必须是明文形式.所以需要另一款比如[Tor network][2]来隐藏你在互联网上的足迹.我们会看看各种邮件服务和客户端,以及其中的利弊.

|

||||

|

||||

### 忘掉Web邮件 ###

|

||||

|

||||

如果你使用过GMail, Yahoo,Hotmail或者其它Web邮件提供商的邮件服务,那就忘掉它们吧.你在Web浏览器里输入的任何信息都会暴露在JavaScript攻击中,而且无论服务提供商提供什么保障都是过眼云烟(译者注:此说法靠谱否?).GMail,Yahoo和Hotmail均提供SSL/TLS加密来防止消息被窃听.但是它们不会提供任何保护来阻碍它们自己的数据挖掘,因此并不会提供端到端的加密.Yahoo和Google都声称将在明年推出端到端的加密.对此我持怀疑态度,因为如果一旦它们的核心业务数据挖掘受到干预,它们就什么都干不了了.

|

||||

|

||||

市面上也有各式各样的声称可以为所有类型的电子邮件都能提供安全加密的第三方邮件加密服务,比如[Virtru][3]和[SafeMess][4].对此我依旧表示怀疑,因为无论是谁,只要持有加密秘钥就可以访问你的消息,所以你还是要依赖于可信而不是技术.

|

||||

|

||||

对等消息可以避免许多使用集中化服务中的缺陷.[RetroShare][5]和[Bitmessage][6]是两种流行的范例.我不知道它们是否如实所述,但这么说肯定由可取之处.

|

||||

|

||||

那Anddroid和iOS又如何呢?假设大部分的Android和iOS应用都没有权限获取你的消息的话,那就是最安全的.不要照搬我说的 -- 在应用将要安装到你的设备上时麻烦读读相关的服务条款并检查所要求的权限.即便在初次安装时它们的条款是可接受的,也记得单方面的条款改变是行业的标准,所以做最坏的打算是最安全的.

|

||||

|

||||

### 零基础知识 ###

|

||||

|

||||

[Proton Mail][7]是一款全新的邮件服务,声称无需任何基础就可以实现消息加密.认证和消息加密分为两个单独的步骤,Proton受到Swiss隐私条款的保护,它们不会通过日志记录用户的活动.零基础知识加密提供真正的安全.这代表只有你拥有你的加密秘钥,如果你丢了它们,你的消息就无法恢复了.

|

||||

|

||||

也有许多加密电子邮件服务声称可以保护你的隐私.认真阅读细则,查看红色标注的地方,比如受限的用户数据采集,与好友分享,与执法部门的合作等.这些条款暗示它们会收集和共享用户数据,拥有权限获取你的加密秘钥,并读取你的消息.

|

||||

|

||||

### Linux邮件客户端 ###

|

||||

|

||||

一款独立的开源邮件客户端,比如, Mutt, Claws, Evolution, Sylpheed和Alpine,可建立你自己控制的GnuPG秘钥,给你大部分的保护.(建立更安全的电子邮件和Web浏览的最容易的方式是运行TAILS live的Linux发行版.详情查看[Protect Yourself Online With Tor, TAILS, and Debian][8].)

|

||||

|

||||

无论你使用的是TAILS还是一款标准Linux发行版,管理GnuPG的方法是相同的,所以下面来学习如何使用GnuPG加密消息.

|

||||

|

||||

### 使用GnuPG ###

|

||||

|

||||

首先,熟悉一下相关术语。OpenPGP是一种开放的电子邮件加密和认证协议,基于菲利普·齐默曼的Pretty Good Privacy (PGP)。GNU Privacy Guard (GnuPG or GPG)是OpenPGP的GPL实现。GnuPG使用对称公钥加密算法,也就是说会生成一堆密钥:一个任何人都可以用来加密发送给你的消息的公钥和一个只有你自己拥有用来解密消息的的私钥。GnuPG执行两个分开的函数:数字化签名消息以证明消息来自你和加密消息。任何人都可以读到你的数字签名消息,但只有那些与你交换密钥的人才可以读取加密消息。切记千万不要与他人分享你的密钥!只能分享公钥。

|

||||

|

||||

Seahorse是GnuPG对应的GNOME图形化前端,KGpg是KDE图形化的GnuPG工具。

|

||||

|

||||

现在我们执行生成和管理GunPG密钥的基本步骤。这个命令生成一个新的密钥:

|

||||

|

||||

$ gpg --gen-key

|

||||

|

||||

这个过程有许多步骤;对于大部分人来说,只需要回答所有的问题,遵循默认设置就好。当你生成你的密钥时,记下来并将其保存在一个安全的地方,因为如果你丢掉了它,你就不能解密任何消息了。任何关于不要写下密码的建议都是错误的。我们中的大部分人要记住许多登录名和密码,包括那些我们几乎从来不会用到的,所以全部记住它们是不现实的。你知道当人们不写下他们的密码时会发生什么吗?他们会选择生成简单的密码并不断重复使用。你存储在电脑里的任何东西都潜在地会被攻击窃取;一个保存在上锁的柜子里的小本是无法通过渗透获取的,除了物理的入侵,当然入侵者要知道如何去寻找它。

|

||||

|

||||

我必须叮嘱你们去弄清楚如何使用新密钥去配置邮件客户端,因为每一个都不同。你可以按照如下操作列出你的密钥:

|

||||

|

||||

$ gpg --list-keys

|

||||

/home/carla/.gnupg/pubring.gpg

|

||||

------------------------------

|

||||

pub 2048R/587DD0F5 2014-08-13

|

||||

uid Carla Schroder (my gpg key)

|

||||

sub 2048R/AE05E1E4 2014-08-13

|

||||

|

||||

这能快速地获知像密钥的位置、名称(也就是UID)等必要信息。假设你想要把公钥上传到密钥服务器,可以参考实例操作:

|

||||

|

||||

$ gpg --send-keys 'Carla Schroder' --keyserver http://example.com

|

||||

|

||||

当你为上传到公钥服务器生成了一个新的密钥,你也应该生成一个撤销证书。不要推迟到以后做———当你生成新密钥时就生成它。你可以给它取任意的名称,比如使用一个像mycodeproject.asc的描述性名称来代替revoke.asc:

|

||||

|

||||

$ gpg --output revoke.asc --gen-revoke 'Carla Schroder'

|

||||

|

||||

如果你的密钥缺乏抵抗力,你可以通过向keyring导入撤销证书来撤销它:

|

||||

|

||||

$ gpg --import ~/.gnupg/revoke.asc

|

||||

|

||||

然后生成并上传一个新的密钥来取代它。当它们更新到密钥数据库时,所有使用旧密钥的用户都会被通知。

|

||||

|

||||

你必须像保护私钥一样保护撤销证书。将它拷贝到CD或USB存储器中,并加锁,然后从电脑中删除。这是明文密钥,所以你甚至可以将它打印出来。

|

||||

|

||||

如果你需要一份复制粘贴的密钥,比如在允许将密钥粘贴到网页表格中的公用keyring中,或者是想将公钥发布到个人站点上,那么你必须生成一份公钥的ASCII-armored版本:

|

||||

|

||||

$ gpg --output carla-pubkey.asc --export -a 'Carla Schroder'

|

||||

|

||||

这会生成可见的明文公钥,就像下面这个小例子:

|

||||

|

||||

-----BEGIN PGP PUBLIC KEY BLOCK-----

|

||||

Version: GnuPG v1

|

||||

mQENBFPrn4gBCADeEXKdrDOV3AFXL7QQQ+i61rMOZKwFTxlJlNbAVczpawkWRC3l

|

||||

IrWeeJiy2VyoMQ2ZXpBLDwGEjVQ5H7/UyjUsP8h2ufIJt01NO1pQJMwaOMcS5yTS

|

||||

[...]

|

||||

I+LNrbP23HEvgAdNSBWqa8MaZGUWBietQP7JsKjmE+ukalm8jY8mdWDyS4nMhZY=

|

||||

=QL65

|

||||

-----END PGP PUBLIC KEY BLOCK-----

|

||||

|

||||

相信上面的教程应该使你学会如何使用GnuPG。如果不够,[The GnuPG manuals][9]上有使用GnuPG和相关全部配置的详细信息。

|

||||

|

||||

--------------------------------------------------------------------------------

|

||||

|

||||

via: http://www.linux.com/learn/tutorials/784165-how-to-encrypt-email-in-linux

|

||||

|

||||

作者:[Carla Schroder][a]

|

||||

译者:[KayGuoWhu](https://github.com/KayGuoWhu)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.linux.com/component/ninjaboard/person/3734

|

||||

[1]:http://www.openpgp.org/members/gnupg.shtml

|

||||

[2]:https://www.torproject.org/

|

||||

[3]:https://www.virtru.com/

|

||||

[4]:https://www.safemess.com/

|

||||

[5]:http://retroshare.sourceforge.net/

|

||||

[6]:http://retroshare.sourceforge.net/

|

||||

[7]:https://protonmail.ch/

|

||||

[8]:http://www.linux.com/learn/docs/718398-protect-yourself-online-with-tor-+tails-and-debian

|

||||

[9]:https://www.gnupg.org/documentation/manuals.html

|

||||

Loading…

Reference in New Issue

Block a user