mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-01-13 22:30:37 +08:00

translated

This commit is contained in:

commit

395a745b7a

@ -7,7 +7,7 @@

|

|||||||

|

|

||||||

|

|

||||||

|

|

||||||

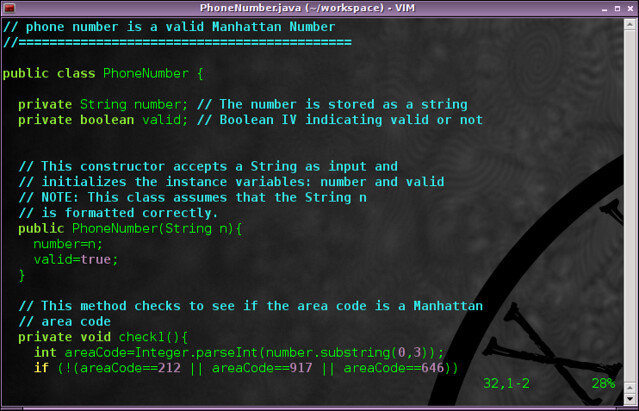

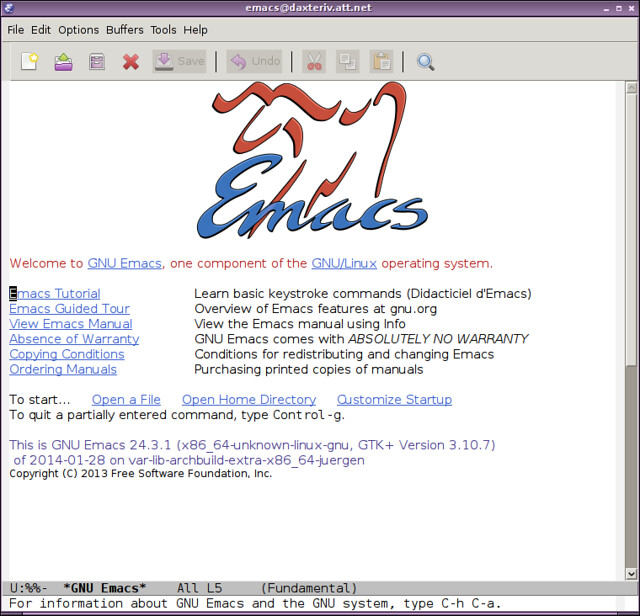

让我们直接从这两个“大咖”开始。当有人在一个聊天室里问关于Linux下的编辑器时,会有一个人立马回答[Vim][2],然后会有另外一个说[Emacs][3]. 之所以会这样,理由很充分。这两个都是非常强大的编辑器,有很多的特性,很多插件,很强大的社区支持。如果你一点都不熟悉它们的话,要描述清楚它们强大的功能是有点困难。但是简单来讲,它们允许你在文本中快速移动,简单地做出大量的修改,记录宏以及你能想到基本上任何疯狂的编辑方式。这两个编辑器共同的缺点是,不可避免地花时间去学习。讲完这点之后,我不会陷入到哪一个更好的争论中去,但是我真的想建议每一个人至少学习这两者之一。

|

让我们直接从这两个“大咖”开始。当有人在一个聊天室里问关于Linux下的编辑器时,会有一个人立马回答[Vim][2],然后会有另外一个说[Emacs][3]。(LCTT译注:这就是V党和E党啊~)之所以会这样,理由很充分。这两个都是非常强大的编辑器,有很多的特性,很多插件,很强大的社区支持。如果你一点都不熟悉它们的话,要描述清楚它们强大的功能是有点困难。但是简单来讲,它们允许你在文本中快速移动,简单地做出大量的修改,记录宏以及你能想到基本上任何疯狂的编辑方式。这两个编辑器共同的缺点是,不可避免地花时间去学习。讲完这点之后,我不会陷入到哪一个更好的争论中去,但是我真的想建议每一个人至少学习这两者之一。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -15,21 +15,21 @@

|

|||||||

|

|

||||||

|

|

||||||

|

|

||||||

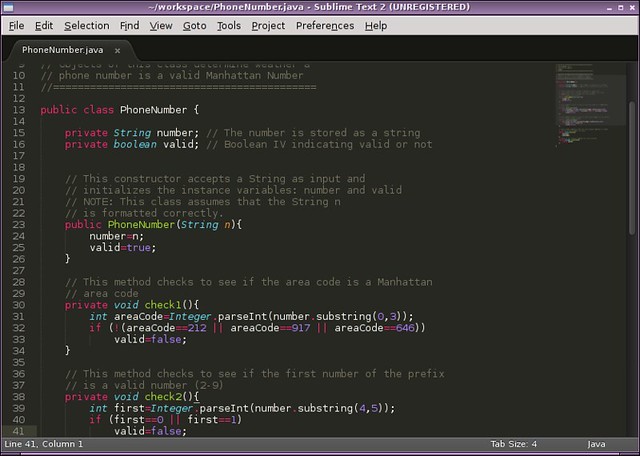

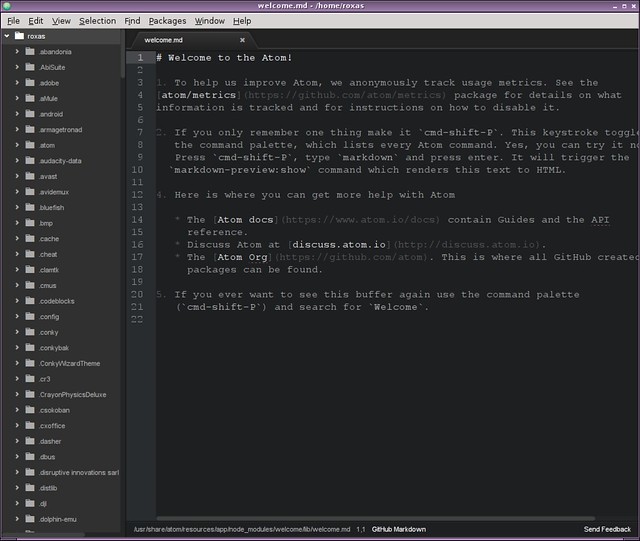

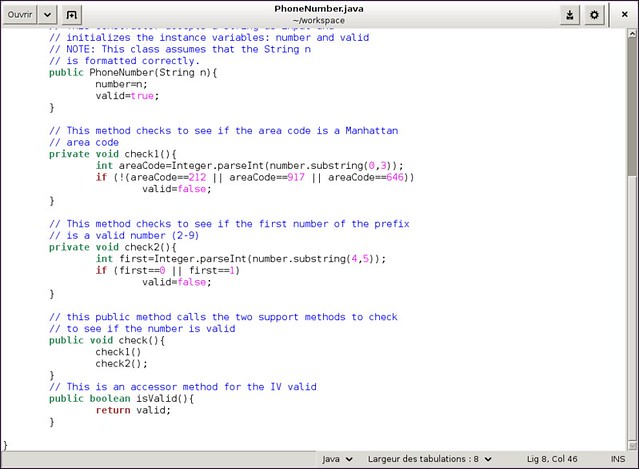

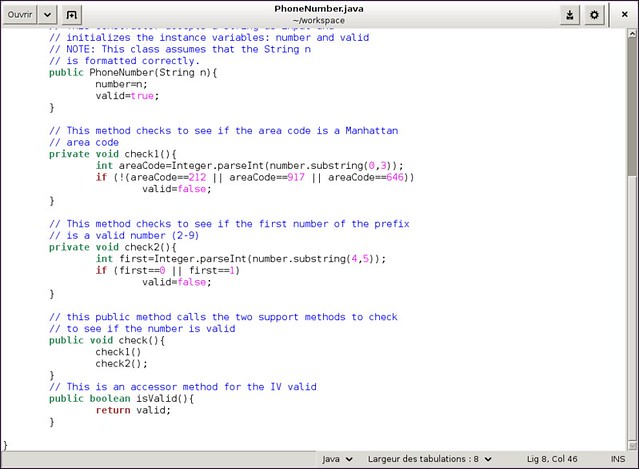

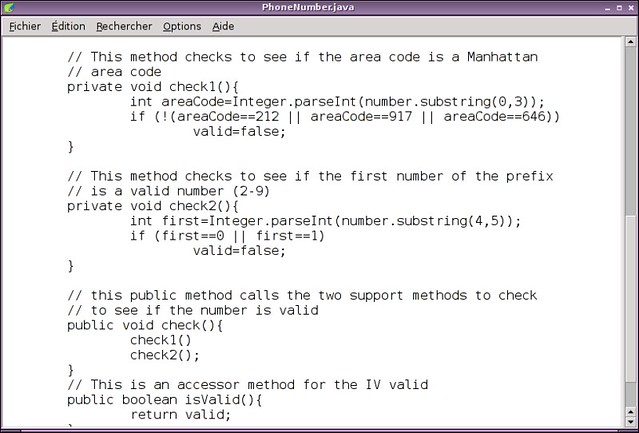

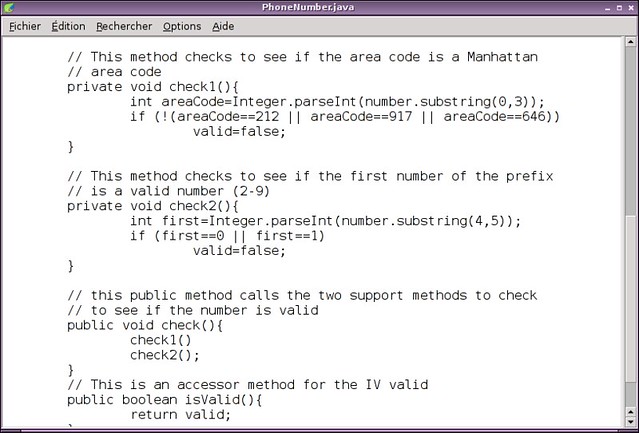

一款叫做[Sublime Text][4]的文本编辑器在过去几年逐渐兴起.一些人可能会将它视为Vim或者Emacs的友好版,专为编程而设计的。事实上,它保持了一些与Vim和Emacs的相似特性。比如,批量编辑和函数跳转都会让人或多或少想起Emacs或者[一个充满活力的Vim][5].然而,它保留了更多的可视性并且更加容易使用。同样,大量的插件吸引大家进行个性化定制。

|

一款叫做[Sublime Text][4]的文本编辑器在过去几年逐渐兴起。一些人可能会将它视为Vim或者Emacs的友好版,专为编程而设计的。事实上,它保持了一些与Vim和Emacs的相似特性。比如,批量编辑和函数跳转都会让人或多或少想起Emacs或者[一个充满活力的Vim][5]。然而,它保留了更多的可视性并且更加容易使用。同样,大量的插件吸引大家进行个性化定制。(LCTT译注:实际上,译者认为Sublime Text与其说是像Vim或Emacs,不如说更像是Mac上的编辑器神器textmate。另外,Sublime Text的发展最近已经陷入停滞了。)

|

||||||

|

|

||||||

Sublime Text唯一的“污点”是它的许可证:如果你只使用开源软件的话,你可以放弃它了。为此,最近出现了一个雄心勃勃的克隆版 [Lime][6] 。这个软件正处在繁重的开发当中,但是它的理念是:跟Sublime Text相似的用户体验,但是带着开源的韵味。对于Lime,除了满满的期待没有更多要说的了。

|

Sublime Text唯一的“污点”是它的许可证:如果你只使用开源软件的话,你可以放弃它了。(LCTT译注:但是Sublime Text可以全功能一直试用下去,没有一点区别,只是如果你觉得应该支持的话,付费比较好,虽然挺贵。)为此,最近出现了一个雄心勃勃的克隆版 [Lime][6] 。这个软件正处在重度开发当中,但是它的理念是:跟Sublime Text相似的用户体验,但是带着开源的韵味。对于Lime,除了满满的期待没有更多要说的了。

|

||||||

|

|

||||||

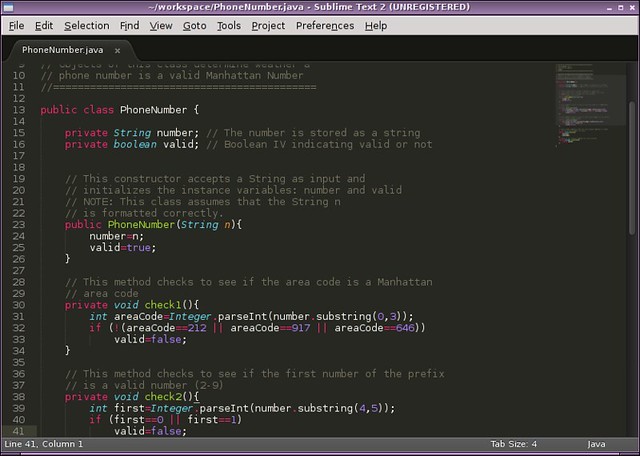

距现在更近的,GitHub以开源形式发布了[Atom][7],展开了与Sublime Text正式的竞争。Atom打包了所有你想要的文件跳转,代码片段使用等特性,提供一个完整特性的编辑器而不是简单的编辑框。使用HTML,CSS和集成Node.js环境,可以轻易地定制文本处理过程,这正是它的魅力所在。这其实已经要涉及到IDE的定义了,我们的列表最多会覆盖到这里。

|

距现在更近的,GitHub以开源形式发布了[Atom][7],展开了与Sublime Text正式的竞争。Atom打包了所有你想要的文件跳转,代码片段使用等特性,提供一个完整特性的编辑器而不是简单的编辑框。使用HTML,CSS和集成Node.js环境,可以轻易地定制文本处理过程,这正是它的魅力所在。这其实已经要涉及到IDE的定义了,我们的列表最多会覆盖到这里。(LCTT译注:好吧,我觉得从Sublime Text转移出来的最佳出口就是Atom。)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

### 3. Gedit & Kate & Mousepad & Leafpad ###

|

### 3. Gedit & Kate & Mousepad & Leafpad ###

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

如果不谈这些超级厉害的编辑器,我们可以转向我认为的“桌面环境经典版”编辑器。这些编辑器感觉上更加的传统,有些也可以用插件进行强化,但是它们的重点是输入简单。如果你头脑里有一些想法想要在忘记之前赶快记下来(我必须怪罪那些视频游戏让我的注意力变得短暂)。你不需要学习Vim或者Sublime Text的快捷键。你只需要一些空白的地方进行输入。这类编辑器的好处是它们或多或少的和你的桌面环境集成在一起。在这一类编辑器中,Gnome 下的 [Gedit][8] 和 KDE下的 [Kate][9] 都很好的集成在桌面系统中,可以通过插件进行个性化定制。比如,更容易的进行LaTeX排版。[Mousepad][10] 和 [Leafpad][11] 更适合于轻量级的桌面,比如Xfce和LXDE。它们在某种程度上很像Windows的记事本。所以,如果你需要的是灵活和便捷,请选择它们。

|

如果不谈这些超级厉害的神器,我们可以转向我认为的“桌面环境经典版”编辑器。这些编辑器感觉上更加的传统,有些也可以用插件进行强化,但是它们的重点是输入简单。如果你头脑里有一些想法想要在忘记之前赶快记下来(我必须怪罪那些视频游戏让我的注意力变得短暂)。你不需要学习Vim或者Sublime Text的快捷键。你只需要一些空白的地方进行输入。这类编辑器的好处是它们或多或少的和你的桌面环境集成在一起。在这一类编辑器中,Gnome 下的 [Gedit][8] 和 KDE下的 [Kate][9] 都很好的集成在桌面系统中,可以通过插件进行个性化定制。比如,更容易的进行LaTeX排版。[Mousepad][10] 和 [Leafpad][11] 更适合于轻量级的桌面,比如Xfce和LXDE。它们在某种程度上很像Windows的记事本。所以,如果你需要的是灵活和便捷,请选择它们。

|

||||||

|

|

||||||

[][12]

|

|

||||||

|

|

||||||

### 4. Nano & Qute ###

|

### 4. Nano & Qute ###

|

||||||

|

|

||||||

@ -37,9 +37,9 @@ Sublime Text唯一的“污点”是它的许可证:如果你只使用开源

|

|||||||

|

|

||||||

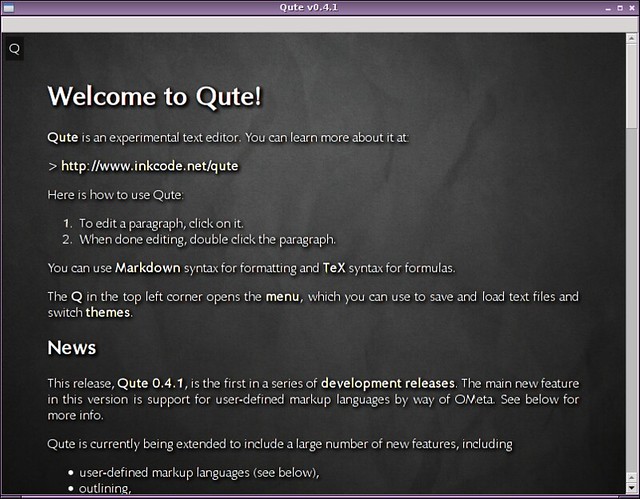

另外一个流行的文本编辑器“大家族”是“无打扰编辑器”。如果你喜欢在后台持续地开着Facebook或者Twitter,或者每5分钟就收一次邮件,你就会知道把注意力集中在那篇明天要交的散文,或者这些还没编译通过的代码是多么困难的事。如果是这样,你需要一个编辑器,它可以占满整个屏幕空间,并且屏蔽掉所有的其它事情。

|

另外一个流行的文本编辑器“大家族”是“无打扰编辑器”。如果你喜欢在后台持续地开着Facebook或者Twitter,或者每5分钟就收一次邮件,你就会知道把注意力集中在那篇明天要交的散文,或者这些还没编译通过的代码是多么困难的事。如果是这样,你需要一个编辑器,它可以占满整个屏幕空间,并且屏蔽掉所有的其它事情。

|

||||||

|

|

||||||

也许这类编辑器里面最不受欢迎的是Nano。如果你想屏蔽所有分心的事,关掉X server([译注:关掉桌面,只用文字终端界面,Nano就是工作在这种模式下])。这是最简单和直接的方式。事实上,《权力游戏(Game of Thrones)》的作者Geogge R. R. Martin最近就在[一次采访][13]中说他使用一个类似DOS Word的文本处理程序写他的小说。

|

也许这类编辑器里面最不受欢迎的是Nano。如果你想屏蔽所有分心的事,关掉X server(LCTT译注:关掉桌面,只用文字终端界面,Nano就是工作在这种模式下。实际上这时nano就是接管了X Server的工作。)。这是最简单和直接的方式。事实上,《权力游戏(Game of Thrones)》的作者Geogge R. R. Martin最近就在[一次采访][13]中说他使用一个类似DOS Word的文本处理程序写他的小说。

|

||||||

|

|

||||||

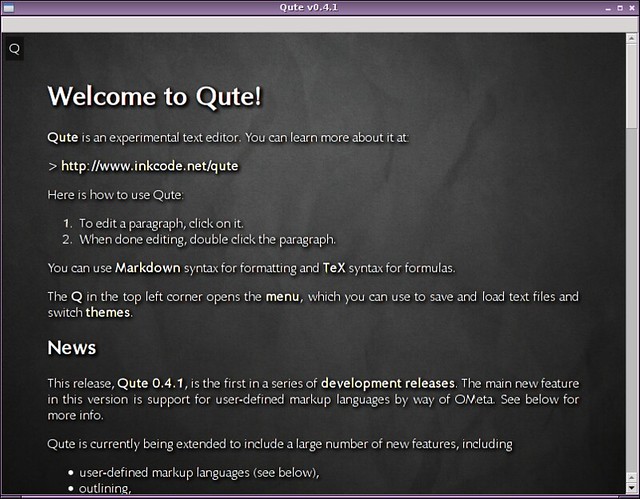

如果你想要一款更顺眼一点的编辑器,你可以试试我的最爱:[Qute][14]. 没有酷炫的特性,也许有一点LaTeX排版使它开起来更美观,但是重点其实是在它的界面的。它提供了一个舒适的导航和编辑体验。如果你对终端感觉不太舒服,Qute是个不错的选择。

|

如果你想要一款更顺眼一点的编辑器,你可以试试我的最爱:[Qute][14]。没有酷炫的特性,也许有一点LaTeX排版使它开起来更美观,但是重点其实是在它的界面的。它提供了一个舒适的导航和编辑体验。如果你对终端感觉不太舒服,Qute是个不错的选择。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -48,7 +48,7 @@ Sublime Text唯一的“污点”是它的许可证:如果你只使用开源

|

|||||||

|

|

||||||

|

|

||||||

|

|

||||||

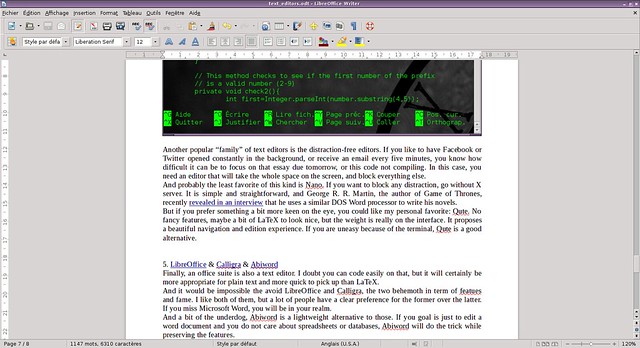

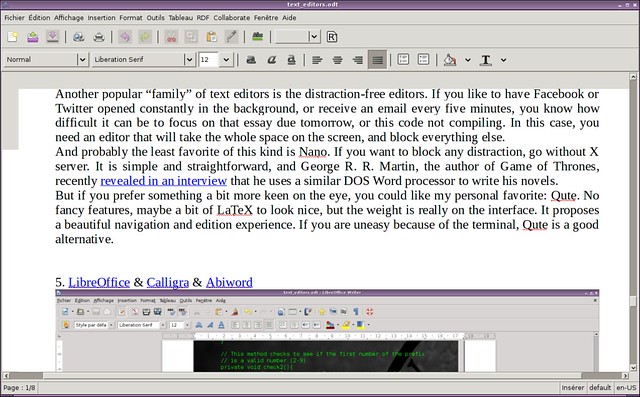

最后,办公套件也是文本编辑器。我不确定你能否轻松使用办公套件编程,但是它确实更适合纯文本编辑,也比LaTeX更容易学习。在这类编辑器中,[LibreOffice][15] 和 [Calligra][16] 必能避而不谈。这两个编辑器因为它们丰富的特性和响亮的名声成为这类编辑器中的巨兽。这两者我都喜欢,但是很多人明确的偏向于前者。如果你怀念微软的Word处理软件,你会有自己的选择。稍处下风的[Abiword][17]相对前面的两个是一个轻量级的选择。如果你的目的只是编辑一个文本文档,不关心电子表格或者数据库,Abiword的特性可以达到理想的效果。

|

最后,办公套件也是文本编辑器。我不确定你能否轻松使用办公套件编程,但是它确实更适合纯文本编辑,也比LaTeX更容易学习。在这类编辑器中,[LibreOffice][15] 和 [Calligra][16] 不能避而不谈。这两个编辑器因为它们丰富的特性和响亮的名声成为这类编辑器中的巨兽。这两者我都喜欢,但是很多人明确的偏向于前者。如果你怀念微软的Word处理软件,你会有自己的选择。稍处下风的[Abiword][17]相对前面的两个是一个轻量级的选择。如果你的目的只是编辑一个文本文档,不关心电子表格或者数据库,Abiword的特性可以达到理想的效果。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -60,7 +60,7 @@ Sublime Text唯一的“污点”是它的许可证:如果你只使用开源

|

|||||||

|

|

||||||

via: http://xmodulo.com/2014/06/good-text-editor-linux.html

|

via: http://xmodulo.com/2014/06/good-text-editor-linux.html

|

||||||

|

|

||||||

译者:[love_daisy_love](https://github.com/CNprober) 校对:[Caroline](https://github.com/carolinewuyan)

|

译者:[love\_daisy\_love](https://github.com/CNprober) 校对:[Caroline](https://github.com/carolinewuyan)

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

@ -0,0 +1,58 @@

|

|||||||

|

保护你的Linux系统的九个老生常谈

|

||||||

|

================================================================================

|

||||||

|

在现在这个世道中,保障基于Linux的系统的安全是十分重要的。但是,你得知道怎么干。一个简单反恶意程序软件是远远不够的,你需要采取其它措施来协同工作。那么试试下面这些手段吧。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

### 1. 使用SELinux ###

|

||||||

|

|

||||||

|

[SELinux][1]是用来对Linux进行安全加固的,有了它,用户和管理员们就可以对访问控制进行更多控制。SELinux为访问控制添加了更细的颗粒度控制。与仅可以指定谁可以读、写或执行一个文件的权限不同的是,SELinux可以让你指定谁可以删除链接、只能追加、移动一个文件之类的更多控制。(LCTT译注:虽然NSA也给SELinux贡献过很多代码,但是目前尚无证据证明SELinux有潜在后门)

|

||||||

|

|

||||||

|

### 2. 订阅漏洞警报服务 ###

|

||||||

|

|

||||||

|

安全缺陷不一定是在你的操作系统上。事实上,漏洞多见于安装的应用程序之中。为了避免这个问题的发生,你必须保持你的应用程序更新到最新版本。此外,订阅漏洞警报服务,如[SecurityFocus][2]。

|

||||||

|

|

||||||

|

### 3. 禁用不用的服务和应用 ###

|

||||||

|

|

||||||

|

通常来讲,用户大多数时候都用不到他们系统上的服务和应用的一半。然而,这些服务和应用还是会运行,这会招来攻击者。因而,最好是把这些不用的服务停掉。(LCTT译注:或者干脆不安装那些用不到的服务,这样根本就不用关注它们是否有安全漏洞和该升级了。)

|

||||||

|

|

||||||

|

### 4. 检查系统日志 ###

|

||||||

|

|

||||||

|

你的系统日志告诉你在系统上发生了什么活动,包括攻击者是否成功进入或试着访问系统。时刻保持警惕,这是你第一条防线,而经常性地监控系统日志就是为了守好这道防线。

|

||||||

|

|

||||||

|

### 5. 考虑使用端口试探 ###

|

||||||

|

|

||||||

|

设置[端口试探(Port knocking)][4]是建立服务器安全连接的好方法。一般做法是发生特定的包给服务器,以触发服务器的回应/连接(打开防火墙)。端口敲门对于那些有开放端口的系统是一个很好的防护措施。

|

||||||

|

|

||||||

|

下面是来自 http://www.portknocking.org/ 的示意图:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

### 6. 使用Iptables ###

|

||||||

|

|

||||||

|

Iptables是什么?这是一个应用框架,它允许用户自己为系统建立一个强大的防火墙。因此,要提升安全防护能力,就要学习怎样一个好的防火墙以及怎样使用Iptables框架。

|

||||||

|

|

||||||

|

### 7. 默认拒绝所有 ###

|

||||||

|

|

||||||

|

防火墙有两种思路:一个是允许每一点通信,另一个是拒绝所有访问,提示你是否许可。第二种更好一些。你应该只允许那些重要的通信进入。(LCTT译注:即默认许可策略和默认禁止策略,前者你需要指定哪些应该禁止,除此之外统统放行;后者你需要指定哪些可以放行,除此之外全部禁止。)

|

||||||

|

|

||||||

|

### 8. 使用入侵检测系统 ###

|

||||||

|

|

||||||

|

入侵检测系统,或者叫IDS,允许你更好地管理系统上的通信和受到的攻击。[Snort][3]是目前公认的Linux上的最好的IDS。

|

||||||

|

|

||||||

|

### 9. 使用全盘加密 ###

|

||||||

|

|

||||||

|

加密的数据更难窃取,有时候根本不可能被窃取,这就是你应该对整个驱动器加密的原因。采用这种方式后,如果有某个人进入到你的系统,那么他看到这些加密的数据后,就有得头痛了。根据一些报告,大多数数据丢失源于机器被盗。

|

||||||

|

|

||||||

|

--------------------------------------------------------------------------------

|

||||||

|

|

||||||

|

via: http://www.efytimes.com/e1/fullnews.asp?edid=141368

|

||||||

|

|

||||||

|

译者:[GOLinux](https://github.com/GOLinux) 校对:[wxy](https://github.com/wxy)

|

||||||

|

|

||||||

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

|

[1]:http://selinuxproject.org/page/Main_Page

|

||||||

|

[2]:http://www.securityfocus.com/rss/vulnerabilities.xml

|

||||||

|

[3]:http://www.snort.org/

|

||||||

|

[4]:http://en.wikipedia.org/wiki/Port_knocking

|

||||||

@ -1,6 +1,6 @@

|

|||||||

到底开发者需要掌握多少门语言?

|

到底开发者需要掌握多少门语言?

|

||||||

================================================================================

|

================================================================================

|

||||||

|

|

||||||

|

|

||||||

> 诸如Apple、Facebook及Google这样的大公司正在开发他们自己的编程语言,开发者们被迫只有适应。

|

> 诸如Apple、Facebook及Google这样的大公司正在开发他们自己的编程语言,开发者们被迫只有适应。

|

||||||

|

|

||||||

@ -69,7 +69,7 @@ Watson-Hamblin就主张说,当每家公司都为了自家需要发明自己的

|

|||||||

|

|

||||||

via: http://readwrite.com/2014/06/17/apple-swift-facebook-hack-google-dart

|

via: http://readwrite.com/2014/06/17/apple-swift-facebook-hack-google-dart

|

||||||

|

|

||||||

译者:[Mr小眼儿](http://blog.csdn.net/tinyeyeser) 校对:[校对者ID](https://github.com/校对者ID)

|

译者:[Mr小眼儿](http://blog.csdn.net/tinyeyeser) 校对:[wxy](https://github.com/wxy)

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

@ -1,24 +1,26 @@

|

|||||||

给猫咪照片加密

|

给猫咪照片加密

|

||||||

================================================================================

|

================================================================================

|

||||||

事实上,我的硬盘上不存在那种不愿意被别人看到的东西,只存有一些猫咪的照片、一些记录着想写的书想法的文本文件或者是一些短篇故事的文本,也有一些写了一半的 NaNoWriMo 小说文件。简单的说,我的硬盘就没有加密的必要,因为没有什么可隐藏的。可问题是,我们错误的把“隐私的渴望”跟“要隐藏某东西”两概念混淆在一起。比如说我生活的美国,我们视隐私权利是理所当然的事,但不包括那些传统所认为的“某人隐藏色情或炸弹”。隐私考虑的是一些平常的事情。

|

事实上,我的硬盘上不存在那种不愿意被别人看到的东西,只存有一些猫咪的照片、一些记录着想写的书的想法的文本文件,或者是一些短篇故事的文本,也有一些写了一半的 NaNoWriMo 小说文件。简单的说,我的硬盘就没有加密的必要,因为没有什么可隐藏的。可问题是,我们错误的把“隐私的渴望”跟“要隐藏某东西”两概念混淆在一起。比如说我生活的美国,我们视隐私权利是理所当然的事,但不包括那些传统所认为的“某人的隐藏色情或炸弹”。隐私考虑的是一些平常的事情。

|

||||||

|

|

||||||

我居住在密歇根州。这儿的冬天很冷,我趋向于把温度设置在 75 度左右。对您们来说这个温度可能高了,但在我的家里刚好合适。多亏我的家是属于私有的,我的邻居不可能知道我们保持了这么高的温度,否则一但他们看到冬天如此“浪费”能源的家庭,这些邻居心里会很不平衡的。事实上,本地条规中有一条明确指出任何超过 60 度的就算是生态浪费。我并不想与这种僵老的条例较真,所以我仅仅想保守我们舒适的房子的秘密。我们并不想隐藏任何事情,但也并不是任何事情都要让外人知道。

|

我居住在密歇根州。这儿的冬天很冷,我趋向于把温度设置在华氏 75 度左右。对您们来说这个温度可能高了,但在我的家里刚好合适。多亏我的家是属于私有的,我的邻居不可能知道我们保持了这么高的温度,否则一但他们看到冬天如此“浪费”能源的家庭,这些邻居心里会很不平衡的。事实上,本地条规中有一条明确指出任何超过华氏 60 度的就算是生态浪费。我并不想与这种僵老的条例较真,所以我仅仅想保守我们舒适的房子的秘密。我们并不想隐藏任何事情,但也并不是任何事情都要让外人知道。

|

||||||

|

|

||||||

很明显,我举的例子有点弱智,但我希望的是这能引起大家的思考。现代的 Linux 系统很容易的就可以对我们的数据进行加密,并且很可靠,所以为什么不好好利用利用呢?

|

很明显,我举的例子有点弱智,但我希望的是这能引起大家的思考。现代的 Linux 系统很容易的就可以对我们的数据进行加密,并且很可靠,所以为什么不好好利用利用呢?

|

||||||

|

|

||||||

### 加密原理? ###

|

### 加密原理? ###

|

||||||

|

|

||||||

我不会涉及太多关于加密原理的细节,但要明白最基本的原理,即使是最简单的实现,这是必须的。要加密和解密一个文件,需要两把“钥匙”。一把是私钥,正如名字所示,属于私有的。我宁愿把私钥看作是真实的钥匙-你想要多少就可造出多少,但这样做是不明智的。同样的私钥你造的越多,某些不怀好意的人得到其中一把的机率就越大,他们就会闯入你的公寓(额,我的意思的文件)。

|

我不会涉及太多关于加密原理的细节,但要明白最基本的原理,即使是最简单的实现,这是必须的。要加密和解密一个文件,需要两把“钥匙”。一把是私钥,正如名字所示,属于私有的。我宁愿把私钥看作是真实的钥匙——你想要多少就可造出多少,但这样做是不明智的。同样的,私钥你造的越多,某些不怀好意的人得到其中一把的机率就越大,他们就会闯入你的公寓(额,我的意思是指那些文件)。

|

||||||

|

|

||||||

公钥更像是锁的样子,只有你能打开(用你的私钥)此锁。这公钥任何人都可以得到,你可以将它张贴在网站上、把它放在你的 E-mail 中、甚至纹在你的背上。其它人想创建一个只有你能访问的文件,就可以使用此公钥来加密。

|

公钥更像是锁的样子,只有你能(用你的私钥)打开此锁。这公钥任何人都可以得到,你可以将它张贴在网站上、把它放在你的 E-mail 中、甚至纹在你的背上。其它人想创建一个只有你能访问的文件,就可以使用此公钥来加密。

|

||||||

|

|

||||||

这种一对多的情况也有个很酷的副作用。如果你用你的私钥来加密一些东西,任何人都可以用你提供的公钥来解密它们。这听起来很傻,但这种情景很有用。虽然加密的文件不能免于被窥视,但是它能保证此文件确实来自于你而没有被恶意改动过。用你的公钥能解密的文件仅仅只能是用你私钥加密过的。用这种方式,用私钥加密的文件即是数字“签名”文件。

|

这种一对多(LCTT译注:指别人可以加密多个文件,而只有你的一个私钥才能解密)的情况也有个很酷的副作用。如果你用你的私钥来加密一些东西,任何人都可以用你提供的公钥来解密它们。这听起来很傻,但这种情景很有用。虽然加密的文件不能免于被窥视,但是它能保证此文件确实来自于你而没有被恶意改动过。用你的公钥能解密的文件仅仅只能是用你私钥加密过的。用这种方式,用私钥加密的文件即是数字“签名”文件。(LCTT译注:既然是任何人都可以用公钥解密,其实加密没有意义,相反,仅仅用你的私钥做一个签名指纹,别人只需要用你的公钥来验证该签名是否一致即可判断是否来自你。)

|

||||||

|

|

||||||

|

(LCTT译注:其实本文此处所述的加密解密、签名校验等原理不完全正确,和实际的非对称加密情形有所差异,不过比较容易理解和类比。)

|

||||||

|

|

||||||

#### 通用加密步骤: ####

|

#### 通用加密步骤: ####

|

||||||

|

|

||||||

1. 你有一个文件想要发送给苏茜 ,所以你得使用苏茜的公钥来加密,这样就只有 苏茜才能打开这个文件,但苏茜没有办法知道是谁给她发送的文件。因为任何一个人都可以用她的公钥来加密文件。

|

1. 你有一个文件想要发送给苏茜 ,所以你得使用苏茜的公钥来加密,这样就只有 苏茜才能打开这个文件,但苏茜没有办法知道是谁给她发送的文件。因为任何一个人都可以用她的公钥来加密文件。

|

||||||

2. 因此,你得把你的文件用苏茜的公钥和你的私钥都加密。苏茜将不得不解密两次,但她知道它是来自于你的文件。

|

2. 因此,你得把你的文件用苏茜的公钥和你的私钥都加密。苏茜将不得不解密两次,但她知道它是来自于你的文件。(LCTT译注:实际上应该是用你的私钥要做签名,生成一小段签名指纹,而不是对已经加密的文件再次加密。)

|

||||||

3. 苏茜接收到此文件后会用能证明来自于你的公钥来解密第一层。

|

3. 苏茜接收到此文件后会用能证明来自于你的公钥来解密第一层。(LCTT译注:校验签名,确认来自你的私钥的签名正确。)

|

||||||

4. 然后用她的私钥来解密第二层的密码,这是唯一的能够将原始文件进行解密的钥匙了(因为你是用她的公钥来加密的)。

|

4. 然后用她的私钥来解密第二层的密码,这是唯一的能够将原始文件进行解密的钥匙了(因为你是用她的公钥来加密的)。

|

||||||

|

|

||||||

当然,这情景就是用来安全传输文件的加密手段。这也是加密你的文件(或者分区)相当常用及简单的方法。就让我们开始来对文件进行加密吧,因为大多数人都想加密他们的系统。

|

当然,这情景就是用来安全传输文件的加密手段。这也是加密你的文件(或者分区)相当常用及简单的方法。就让我们开始来对文件进行加密吧,因为大多数人都想加密他们的系统。

|

||||||

@ -27,45 +29,45 @@

|

|||||||

|

|

||||||

在深入更复杂的各种加密设置操作前,我们先做简单的对文件加密例子。能处理加密的应用程序有很多很多,事实上,对文件和系统进行加密的各种可用软件选择,很容易就会让我们变得焦头烂额。现在,我们就使用一款很基本的(但非常强大)命令行工具来对文件加密。 GPG (英文名:Gnu Privacy Guard)是一款对商业软件 PGP(英文名:Pretty Good Protection)的开源实现软件。它具有加密、签名及管理多个密钥等功能。用例子说明,让我们简单的加密一个文件吧。

|

在深入更复杂的各种加密设置操作前,我们先做简单的对文件加密例子。能处理加密的应用程序有很多很多,事实上,对文件和系统进行加密的各种可用软件选择,很容易就会让我们变得焦头烂额。现在,我们就使用一款很基本的(但非常强大)命令行工具来对文件加密。 GPG (英文名:Gnu Privacy Guard)是一款对商业软件 PGP(英文名:Pretty Good Protection)的开源实现软件。它具有加密、签名及管理多个密钥等功能。用例子说明,让我们简单的加密一个文件吧。

|

||||||

|

|

||||||

我们假设你有一个名叫 secret_manifesto.txt 的文件,它包含有关于生命、宇宙及一切事物的秘密。使用 GPG,你只需要一个密码就可以加密此文件。使用密码远比使用公钥和私钥对简单,因为它只是用你的密码加密。虽然这很容易就让你的文件遭受到破解(使用彩虹表或其他黑客工具),但像锡上的标签上所说的:这是相当不错的保护。要加密你的文件,可以这样做:

|

我们假设你有一个名叫 secret_manifesto.txt 的文件,它包含有关于生命、宇宙及一切事物的秘密。使用 GPG,你只需要一个密码就可以加密此文件。使用密码远比使用公钥和私钥对简单,因为它只是用你的密码加密。虽然这比较容易让你的文件遭受到破解(比如使用彩虹表或其他黑客工具暴力破解),但像它的名字中所宣称的:这是相当不错的保护。要加密你的文件,可以这样做:

|

||||||

|

|

||||||

# gpg -c secret_manifesto.txt

|

# gpg -c secret_manifesto.txt

|

||||||

# Enter passphrase:

|

Enter passphrase:

|

||||||

# Repeat passphrase:

|

Repeat passphrase:

|

||||||

|

|

||||||

一但完成,在相同的目录下就会多出个新的文件,它默认的名字是 secret_manifesto.txt.gpg 。这是一个二进制文件,这意味着它非常非常小,但是要拷贝/粘贴进电子邮件(e-mail)或 即时消息(IM) 就不可能了。要使其可拷贝等操作,可以添加 -a 标志,这将创建一个只包含 ASCII 码文本的加密文件:

|

一但完成,在相同的目录下就会多出个新的文件,它默认的名字是 secret_manifesto.txt.gpg 。这是一个二进制文件,这意味着它真的比较小,但是要将其内容拷贝/粘贴到电子邮件(e-mail)或 即时消息(IM) 就不可能了(LCTT译注:当然你可以使用附件方式。)。要使其便于拷贝等操作,可以添加 -a 标志,这将创建一个只包含 ASCII 码文本的加密文件:

|

||||||

|

|

||||||

# gpg -a -c secret_manifesto.txt

|

# gpg -a -c secret_manifesto.txt

|

||||||

# Enter passphrase:

|

Enter passphrase:

|

||||||

# Repeat passphrase:

|

Repeat passphrase:

|

||||||

# ls -l

|

# ls -l

|

||||||

-rw-rw-r-- 1 spowers spowers 6 Nov 23 1:26 secret_manifesto.txt

|

-rw-rw-r-- 1 spowers spowers 6 Nov 23 1:26 secret_manifesto.txt

|

||||||

-rw-rw-r-- 1 spowers spowers 174 Nov 23 1:27 secret_manifesto.txt.asc

|

-rw-rw-r-- 1 spowers spowers 174 Nov 23 1:27 secret_manifesto.txt.asc

|

||||||

-rw-rw-r-- 1 spowers spowers 55 Nov 23 1:26 secret_manifesto.txt.gpg

|

-rw-rw-r-- 1 spowers spowers 55 Nov 23 1:26 secret_manifesto.txt.gpg

|

||||||

|

|

||||||

注意到现在多了一个以 .asc 为扩展名的文件。它是个纯文本文件,从上面的代码段示例可以看到它比二进制的加密文件还大,当然比原文本文件就大的更多了。一但你把文件加密了,也确实想要对些信息保密,最明智的就是把原文本文件删除掉。

|

注意到现在多了一个以 .asc 为扩展名的文件。它是个纯文本文件,从上面的代码段示例可以看到它比二进制的加密文件还大,当然比原文本文件就大的更多了。一但你把文件加密了,也确实想要对些信息保密,最明智的就是把原文本文件删除掉。(LCTT译注:千万记住密码啊,否则谁也帮不了你了——你得自己破解自己的密码啦:>)

|

||||||

|

|

||||||

要解密文件,你需要再一次使用 GPG 程序。不管是二进制的还是 ASCII 文件,使用相同的命令就可以解密。如下示:

|

要解密文件,你需要再一次使用 GPG 程序。不管是二进制的还是 ASCII 文件,使用相同的命令就可以解密。如下所示:

|

||||||

|

|

||||||

# gpg secret_manifesto.txt.asc

|

# gpg secret_manifesto.txt.asc

|

||||||

# gpg: CAST5 encrypted data

|

gpg: CAST5 encrypted data

|

||||||

# Enter passphrase:

|

Enter passphrase:

|

||||||

# gpg: encrypted with 1 passphrase

|

gpg: encrypted with 1 passphrase

|

||||||

# File `secret_manifesto.txt' exists. Overwrite? (y/N)

|

File `secret_manifesto.txt' exists. Overwrite? (y/N)

|

||||||

|

|

||||||

注意到上面的例子中,我没有删除源文本文件,所以 GPG 给出了是否覆盖选项提示。一但操作完成,我的未加密的源文件又回来了。如果你仅仅只有一两个文件要保护,那基于命令行的 GPG 程序正是你所需的。但如果你想实现在系统上指定一个区域,任何保存到这区域的的文件都会自动加密的话,就有点复杂了。可这也并不是非常的困难,让我们用一个非常简单的示范例子来讲解吧。

|

注意到上面的例子中,我没有删除源文本文件,所以 GPG 给出了是否覆盖选项提示。一但操作完成,我的未加密的源文件又回来了。如果你仅仅只有一两个文件要保护,那基于命令行的 GPG 程序正是你所需的。但如果你想实现在系统上指定一个区域,任何保存到这区域的的文件都会自动加密的话,就有点复杂了。可这也并不是非常的困难,让我们用一个非常简单的示范例子来讲解吧。

|

||||||

|

|

||||||

### 加密 USB 驱动盘 ###

|

### 加密 USB 驱动盘 ###

|

||||||

|

|

||||||

如我前面提到的,要加密有很多可选的方式方法。加密磁盘分区最通用的一种方法是 LUKS(Linux Unified Key Setup) 系统。一个使用 LUKS 格式化分区的 USB 驱动盘可以被大多数系统自动被别到。实际上,如果你使用的是像 Ubuntu 桌面这样的桌面环境系统的话,加密 USB 驱动盘其实就是在格式化过程中简单的勾选上一个复选框而已。虽然这是加密 USB 盘最容易让人接受的方式,但我还是想演示如何在命令行下进行加密,因为这种方式可以让你明白在加密的后面具体发生了什么。

|

如我前面提到的,要加密有很多可选的方式方法。加密磁盘分区最通用的一种方法是 LUKS(Linux Unified Key Setup) 系统。一个使用 LUKS 格式化分区的 USB 驱动盘可以被大多数系统自动识别到。实际上,如果你使用的是像 Ubuntu 桌面这样的桌面环境系统的话,加密 USB 驱动盘其实就是在格式化过程中简单的勾选上一个复选框而已。虽然这是加密 USB 盘最容易让人接受的方式,但我还是想演示如何在命令行下进行加密,因为这种方式可以让你明白在加密的后面具体发生了什么。

|

||||||

|

|

||||||

#### 步骤 1: 识别您的 USB 驱动盘。 ####

|

#### 步骤 1: 识别您的 USB 驱动盘。 ####

|

||||||

|

|

||||||

在您插入 USB 驱动盘后,如果输入 `dmesg` 命令,将会显示出所有的系统信息,包括刚插入的 USB 驱动盘的设备名字。 确保设备标识是正确的,因为后面要进行的操作会破坏驱动盘上的所有数据。您也不想一不小心就格式化掉正常的磁盘吧。(虽然不用提醒,但我还是要说,确保您的 USB 驱动盘已经没有你想保留的数据,因为这是一个破坏性的过程。)

|

在您插入 USB 驱动盘后,如果在终端输入 `dmesg` 命令,将会显示出所有的系统信息,包括刚插入的 USB 驱动盘的设备名字。 确保设备标识是正确的,因为后面要进行的操作会破坏驱动盘上的所有数据。您也不想一不小心就格式化掉正常的磁盘吧。(虽然不用提醒,但我还是要说,确保您的 USB 驱动盘已经没有你想保留的数据,因为这是一个破坏性的过程。)

|

||||||

|

|

||||||

#### 步骤 2: 对 USB 驱动盘进行分区。 ####

|

#### 步骤 2: 对 USB 驱动盘进行分区。 ####

|

||||||

|

|

||||||

假设,在您的系统上 USB 驱动盘是 /dev/sdb 这个设备,您需要在这个驱动上创建一个单分区。我们使用 fdisk 命令。下面是 fdisk 必须的交互操作。一般地,用 o 命令来创建一个新的空分区,然后用 w 命令来保存设置。然后重新运行 fdisk 命令,并用 n 命令来创建一个新的主分区,接下来保持默认的以使用整个设备空间:

|

假设,在您的系统上 USB 驱动盘是 /dev/sdb 这个设备,您需要在这个驱动上创建一个单分区(LCTT译注:设备是sdb,其上可以有多个分区,分别叫sdb1、sdb2等等)。我们使用 fdisk 命令。下面是 fdisk 必须的交互操作。一般地,用 o 命令来创建一个新的空分区,然后用 w 命令来保存设置。然后重新运行 fdisk 命令,并用 n 命令来创建一个新的主分区,接下来保持默认的以使用整个设备空间:

|

||||||

|

|

||||||

# sudo fdisk /dev/sdb

|

# sudo fdisk /dev/sdb

|

||||||

|

|

||||||

@ -93,7 +95,7 @@

|

|||||||

Command (m for help): w

|

Command (m for help): w

|

||||||

The partition table has been altered!

|

The partition table has been altered!

|

||||||

|

|

||||||

现在你的 USB 驱动盘有了一个单分区了(/dev/sdb1),但还没有文件系统,这正是我们所想要的,因为 LUKS 系统需要在创建文件系统前在您的分区上创建一个加密层。因此,在创建文件系统之前,就让我们在分区上先创建一个 LUKS 层吧,可以使用 cryptsetup 程序。如果您还没有安装 cryptsetup 的话,可以搜索您系统发布版本的仓库源,里有就有。下面就开始创建 LUKS 加密分区层:

|

现在你的 USB 驱动盘有了一个单分区了(/dev/sdb1),但还没有文件系统,这正是我们所想要的,因为 LUKS 系统需要在创建文件系统前在您的分区上创建一个加密层。因此,在创建文件系统之前,就让我们在分区上先创建一个 LUKS 层吧,可以使用 cryptsetup 程序。如果您还没有安装 cryptsetup 的话,可以搜索您系统发布版本的仓库源,里面就有。下面就开始创建 LUKS 加密分区层:

|

||||||

|

|

||||||

# cryptsetup luksFormat /dev/sdb1

|

# cryptsetup luksFormat /dev/sdb1

|

||||||

|

|

||||||

@ -105,37 +107,37 @@

|

|||||||

Enter LUKS passphrase:

|

Enter LUKS passphrase:

|

||||||

Verify passphrase:

|

Verify passphrase:

|

||||||

|

|

||||||

按照提示的操作,一定要确保记得您的密码!注意,这儿的“密码单词”不仅仅只表示一个单词。这只是一个习惯,因而得名,设置的越长,越难被破解。

|

按照提示的操作,一定要确保记得您的密码!注意,这儿的“密码单词”不仅仅只表示一个单词。这只是一个习惯,因而得名,设置的越长越复杂,越难被破解。

|

||||||

|

|

||||||

一但上面的操作完成,就创建好了一个加密的分区,但它还没有被挂载或格式化。要做的第一步就是挂载分区,可以再一次使用 cryptsetup 工具:

|

一但上面的操作完成,就创建好了一个加密的分区,但它还没有被挂载或格式化。要做的第一步就是挂载分区,可以再一次使用 cryptsetup 工具:

|

||||||

|

|

||||||

# cryptsetup luksOpen /dev/sdb1 my_crypto_disk

|

# cryptsetup luksOpen /dev/sdb1 my_crypto_disk

|

||||||

Enter passphrase for /dev/sdb1:

|

Enter passphrase for /dev/sdb1:

|

||||||

|

|

||||||

当输入完密码后,您输入名字的设备就会像虚拟硬盘一样被挂载上。通常,它挂载在 /dev/mapper/devicename 目录下,所以这个例子所示的分区就挂载到了 /dev/mapper/my_crypto_disk 目录。

|

当输入完密码后,您输入名字的设备就会像虚拟硬盘一样被挂载上。通常,它挂载在 /dev/mapper/设备名 的目录下,所以这个例子所示的分区就挂载到了 /dev/mapper/my_crypto_disk 目录。

|

||||||

|

|

||||||

现在这个设备就可当做未加密的卷来访问了。 只要它一被挂载,就跟其它未加密的卷是一样的了,这就意味着您想要使用它的话就需要先写入文件系统:

|

现在这个设备就可当做未加密的卷来访问了。 只要它一被挂载,就跟其它未加密的卷是一样的了,这就意味着您想要使用它的话就需要先建立文件系统:

|

||||||

|

|

||||||

# mkfs.vfat /dev/mapper/my_crypto_disk -n my_crypto_disk

|

# mkfs.vfat /dev/mapper/my_crypto_disk -n my_crypto_disk

|

||||||

mkfs.vfat 3.0.9 (31 Jan 2010)

|

mkfs.vfat 3.0.9 (31 Jan 2010)

|

||||||

|

|

||||||

现在驱动功能完备,可以像其它驱动盘一样正常挂载使用了。实际上,如果你使用的是现代的图形用户界面系统的话,只要你把 USB 驱动盘一插入计算机,将会提示您输入密码,然后就自动挂载上了。退出的时候跟普通盘一样,里面存储的数据会被加密,直到下次输入密码。在命令行里使用 cryptsetup 卸载以及重加密驱动盘也是很简单的:

|

现在磁盘的功能完备了,可以像其它磁盘一样正常挂载使用了。实际上,如果你使用的是现代的图形用户界面系统的话,只要你把 USB 驱动盘一插入计算机,将会提示您输入密码,然后就自动挂载上了。退出的时候跟普通盘一样,里面存储的数据会被加密,直到下次输入密码。在命令行里使用 cryptsetup 卸载以及重加密驱动盘也是很简单的:

|

||||||

|

|

||||||

# cryptsetup luksClose my_crypto_disk

|

# cryptsetup luksClose my_crypto_disk

|

||||||

|

|

||||||

这仅仅只是冰山一角

|

### 这仅仅只是冰山一角 ###

|

||||||

|

|

||||||

写这篇文章,我的目的是希望剥开加密后面的秘密。加密和解密单个文件很简单,要加密整个 USB 驱动盘也不是太困难(如果使用的是图形用户界面工具就更容易了)。对于大多数系统的发布版本来说,在安装过程中就可以对整个 home 目录进行加密。加密是对您的整个 home 目录起作用,然而有些问题就需要特别处理了。例如,您没登陆时就运行的任务在大多数情况下是不会访问您的 home 目录的,但如果您有调度任务需要访问 home 目录的话,应该进行修改,让其访问系统中其它目录的数据。我觉得安全和便利平衡的中庸之道还是加密 USB 驱动盘,然后在上面存储个人资料。

|

写这篇文章,我的目的是希望剥开加密后面的秘密。加密和解密单个文件很简单,要加密整个 USB 驱动盘也不是太困难(如果使用的是图形用户界面工具就更容易了)。对于大多数系统的发布版本来说,在安装过程中就可以对整个 home 目录进行加密。加密是对您的整个 home 目录起作用,然而有些问题就需要特别处理了。例如,您没登陆时就运行的任务在大多数情况下是不会访问您的 home 目录的,但如果您有调度任务需要访问 home 目录的话,应该进行修改,让其访问系统中其它目录的数据。我觉得在安全和便利之中平衡的中庸之道还是加密 USB 驱动盘,然后在上面存储个人资料。

|

||||||

|

|

||||||

我必须警告您,一但您考虑安全的问题,就会想要把任何东西都加密起来。这不是什么坏的事情,但是像要对 home 目录加密这种情况,是会碰到一些问题的。如果您使用不用系统的话,跨平台访问也是个大问题。像这种情况,我强烈建议您使用 [TrueCrypt][1]。在前期的文章片段里我提到过 TrueCrypt,它是一款开源的,跨平台的加密系统软件。可以对文件、文件夹、分区等等进行加密,同时可以在任何系统中访问加密的数据。像 Windows、Mac 及 Linux 客户端都可以使用。社区也有大力的支持。

|

我必须警告您,一但您考虑到安全的问题,就会想要把任何东西都加密起来。这不是什么坏的事情,但是像要对 home 目录加密这种情况,是会碰到一些问题的。如果您使用不同系统的话,跨平台访问也是个大问题。像这种情况,我强烈建议您使用 [TrueCrypt][1]。在前期的文章片段里我提到过 TrueCrypt,它是一款开源的,跨平台的加密系统软件。可以对文件、文件夹、分区等等进行加密,同时可以在任何系统中访问加密的数据。像 Windows、Mac 及 Linux 客户端都可以使用。社区也有大力的支持。(LCTT译注:悲惨的是,棱镜门事件之后,TrueCrypt的作者已经放弃了该产品,并且强烈建议大家也不要使用,具体可以参考本站的一些相关消息。所以痛失TrueCrypt之后,我们还有哪些替代品?)

|

||||||

|

|

||||||

希望对文件进行加密的目的并不是为了隐藏某些东西。就像即使您有个好邻居,最好夜里也得锁门一样,对您的个人数据进行加密也是个很正常的举动。如果您想在网上与大家分享你的 Whiskerton 先生戴着可爱的小豆豆帽子的照片的话,这是您的权利。但其它的人,比如他们索检你硬盘的时候,就不需要让看到了。

|

希望对文件进行加密的目的并不是为了隐藏某些东西。就像即使您有个好邻居,最好夜里也得锁门一样,对您的个人数据进行加密也是个很正常的举动。如果您想在网上与大家分享你的 Whiskerton 先生戴着可爱的小豆豆帽子的照片的话,这是您的权利。但其它的人,比如他们索检你硬盘的时候,就不需要让他们看到了。

|

||||||

|

|

||||||

--------------------------------------------------------------------------------

|

--------------------------------------------------------------------------------

|

||||||

|

|

||||||

via: http://www.linuxjournal.com/content/encrypting-your-cat-photos

|

via: http://www.linuxjournal.com/content/encrypting-your-cat-photos

|

||||||

|

|

||||||

译者:[runningwater](https://github.com/runningwater) 校对:[校对者ID](https://github.com/校对者ID)

|

译者:[runningwater](https://github.com/runningwater) 校对:[wxy](https://github.com/wxy)

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

@ -0,0 +1,39 @@

|

|||||||

|

linuhap translating

|

||||||

|

Automotive Grade Linux Released for Open Source Cars

|

||||||

|

================================================================================

|

||||||

|

> The Linux Foundation and its partners have released the first version of Automotive Grade Linux, the open source platform for use inside connected cars.

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Linux, the open source operating system, shifted gears into a relatively new ecosystem this week with the first release of [Automotive Grade Linux][1] (AGL), a Linux distribution tailored for cars in the Internet of Things age.

|

||||||

|

|

||||||

|

AGL is a collaborative project sponsored by the [Linux Foundation][2] that brings together a host of partners from the automotive industry, communications, computing hardware, academia and other sectors. The first release of the open source operating system, which appeared June 30 and is [available][3] for free online, is based on [Tizen IVI][4], a Linux-based platform designed to provide operating system solutions for a broad range of devices, from smartphones to TVs to cars to laptops.

|

||||||

|

|

||||||

|

In its first release, AGL provides a series of features and applications tailored for deployment in cars and other vehicles, including:

|

||||||

|

|

||||||

|

- Home Screen

|

||||||

|

- Dashboard

|

||||||

|

- Google Maps

|

||||||

|

- HVAC

|

||||||

|

- Media Playback

|

||||||

|

- News Reader (AppCarousel)

|

||||||

|

- Audio Controls

|

||||||

|

- Bluetooth Phone

|

||||||

|

- Smart Device Link Integration

|

||||||

|

|

||||||

|

The Linux Foundation and its partners participating in the AGL project hope the solution will help to ensure that the "connected" cars of the future use open source software to deliver the next generation of entertainment, navigation and other tools for use inside vehicles. "Openness and collaboration are key to accelerating the development of a common, standard automotive platform so the industry can more quickly achieve its vision of delivering the connected car," said Dan Cauchy, general manager of Automotive, The Linux Foundation.

|

||||||

|

|

||||||

|

Cauchy added that the Linux Foundation expects AGL development to continue steadily following this first release, and that collaborators hope to introduce "a number of additional capabilities and features in subsequent releases."

|

||||||

|

|

||||||

|

--------------------------------------------------------------------------------

|

||||||

|

|

||||||

|

via: http://thevarguy.com/open-source-application-software-companies/070114/automotive-grade-linux-released-open-source-cars

|

||||||

|

|

||||||

|

译者:[译者ID](https://github.com/译者ID) 校对:[校对者ID](https://github.com/校对者ID)

|

||||||

|

|

||||||

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

|

[1]:https://automotive.linuxfoundation.org/

|

||||||

|

[2]:http://linuxfoundation.org/

|

||||||

|

[3]:http://automotive.linuxfoundation.org/

|

||||||

|

[4]:https://www.tizen.org/

|

||||||

0

sources/news/index.mkd

Normal file

0

sources/news/index.mkd

Normal file

@ -1,57 +0,0 @@

|

|||||||

Keep an eye on these 5 new features in RHEL 7

|

|

||||||

================================================================================

|

|

||||||

> RHEL 7 supports Docker containers, systemd, Microsoft-compatible ID management, and XFS for 500TB filesystems

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

After six-plus months of [public beta testing][1] and more than three years after its previous major point release, RHEL (Red Hat Enterprise Linux) version 7 is out. The update speaks to Red Hat's interests in outfitting RHEL with many of the latest enterprise and data center features. Here are the five top-of-the-line new additions to RHEL 7 that caught our eyes.

|

|

||||||

|

|

||||||

### 1. Docker ###

|

|

||||||

|

|

||||||

The biggest new addition to RHEL 7 is [tight integration][2] of [Docker][3], the explosively popular application-virtualization technology. With Docker itself [hitting 1.0 status][4], the timing on RHEL 7 couldn't be more fitting.

|

|

||||||

|

|

||||||

Apps packaged by Docker are isolated from the system and from each other, so they can be moved between systems and still run as expected. RHEL 7 is meant to be able to use Docker as efficiently as possible so that apps don't contend for resources or get confused about which edition of a runtime to use.

|

|

||||||

|

|

||||||

Long-term plans on the road map for Docker in RHEL involve possibly breaking the OS itself into a series of Docker containers, allowing as little or as much of a system to be deployed as needed with minimal overhead. Dubbed "[Project Atomic][5]," the initiative is still in the early stages, with Red Hat planning to deploy it first via its Fedora Linux distribution, nominally used as a testing ground for cutting-edge technologies.

|

|

||||||

|

|

||||||

### 2. Systemd ###

|

|

||||||

|

|

||||||

The inclusion of the systemd process manager may spark controversy among system administrators and Linux mavens. Systemd was developed to replace the init system in use since the days of proprietary Unix, and it allows, for example, more efficient loading of services during the boot process.

|

|

||||||

|

|

||||||

With systemd as a potential sore spot, Red Hat has not rushed in to add it. Fedora has included systemd as a default since version 15, released in 2010, giving Red Hat good experience with how systemd behaves in the real world. Also, systemd isn't joining RHEL 7 arbitrarily, but as part of larger plans for the OS. Red Hat wants to enhance the way Docker containers are supported in RHEL 7 by using systemd, for example.

|

|

||||||

|

|

||||||

### 3. XFS by default ###

|

|

||||||

|

|

||||||

A third major change, though not likely to raise nearly as many eyebrows, applies to the default file system used by RHEL to XFS.

|

|

||||||

|

|

||||||

Originally created by Silicon Graphics International, XFS has long been in production use with Linux systems, and on RHEL 7 it'll support file systems of up to 500TB in size. RHEL 6 used ext4 as the default, although it shipped with XFS as an option. Red Hat competitor Suse Linux [also supports XFS][6], although it [defaults to ext3][7] on installation.

|

|

||||||

|

|

||||||

Unfortunately, there's no real way to migrate from other file systems currently in use on RHEL -- such as ext4 or btrfs-- other than backing up and restoring.

|

|

||||||

|

|

||||||

### 4. Microsoft-compatible identity management ###

|

|

||||||

|

|

||||||

Even admins who aren't fans of Microsoft Windows have a grudging respect for Microsoft Active Directory. RHEL 7 improves the way RHEL deals with AD by adding two key new features. Cross-realm trusts can now be established between RHEL 7 and AD, so AD users can access resources on the Linux side without having to go through another sign-on step. The other big AD-related addition to RHEL 7, realmd, automates both the discovery of AD (or other Red Hat identity services) based on DNS information and the process of joining to it.

|

|

||||||

|

|

||||||

### 5. Performance Co-Pilot ###

|

|

||||||

|

|

||||||

Performance tuning without live statistics is like driving with the windshield painted over, so RHEL 7 introduces a new performance-monitoring system PCP ([Performance Co-Pilot][8]), [originally created][9] by Silicon Graphics International but now available as part of RHEL 7. In addition to monitoring and recording system stats, PCP sports APIs and a tool set for making that data available to other subsystems, such as -- you guessed it -- the newly introduced systemd.

|

|

||||||

|

|

||||||

Another minor addition in this vein: new performance profiles. RHEL 6 already had performance profiles, which are ways to tune RHEL overall to meet specific usage scenarios. RHEL 7 not only defaults to a new profile that emphasizes maximum throughput performance, but includes another new default profile for balancing performance against energy savings.

|

|

||||||

|

|

||||||

--------------------------------------------------------------------------------

|

|

||||||

|

|

||||||

via:http://www.infoworld.com/t/linux/keep-eye-these-5-new-features-in-rhel-7-244023

|

|

||||||

|

|

||||||

译者:[译者ID](https://github.com/译者ID) 校对:[校对者ID](https://github.com/校对者ID)

|

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

|

||||||

|

|

||||||

[1]:http://www.infoworld.com/t/linux/red-hat-enterprise-linux-7-beta-now-available-232520

|

|

||||||

[2]:http://www.infoworld.com/t/application-virtualization/red-hat-fast-tracks-docker-apps-enterprise-linux-238122

|

|

||||||

[3]:http://www.infoworld.com/t/application-virtualization/docker-unleashed-app-portability-gets-boost-231716

|

|

||||||

[4]:http://www.infoworld.com/d/application-development/review-docker-10-ready-prime-time-243935

|

|

||||||

[5]:http://www.projectatomic.io/

|

|

||||||

[6]:https://www.suse.com/products/server/technical-information/

|

|

||||||

[7]:https://www.suse.com/products/server/technical-information/

|

|

||||||

[8]:http://developerblog.redhat.com/2013/11/19/exploratory-performance-pcp/

|

|

||||||

[9]:http://oss.sgi.com/projects/pcp/index.html

|

|

||||||

@ -1,3 +1,5 @@

|

|||||||

|

alim0x translating

|

||||||

|

|

||||||

The history of Android

|

The history of Android

|

||||||

================================================================================

|

================================================================================

|

||||||

> Follow the endless iterations from Android 0.5 to Android 4.4.

|

> Follow the endless iterations from Android 0.5 to Android 4.4.

|

||||||

@ -199,4 +201,4 @@ via: http://arstechnica.com/gadgets/2014/06/building-android-a-40000-word-histor

|

|||||||

[34]:http://arstechnica.com/gadgets/2014/06/building-android-a-40000-word-history-of-googles-mobile-os/25/#kitkat

|

[34]:http://arstechnica.com/gadgets/2014/06/building-android-a-40000-word-history-of-googles-mobile-os/25/#kitkat

|

||||||

[35]:http://arstechnica.com/gadgets/2014/06/building-android-a-40000-word-history-of-googles-mobile-os/26/#conclusion

|

[35]:http://arstechnica.com/gadgets/2014/06/building-android-a-40000-word-history-of-googles-mobile-os/26/#conclusion

|

||||||

[a]:http://arstechnica.com/author/ronamadeo

|

[a]:http://arstechnica.com/author/ronamadeo

|

||||||

[t]:https://twitter.com/RonAmadeo

|

[t]:https://twitter.com/RonAmadeo

|

||||||

|

|||||||

@ -1,69 +0,0 @@

|

|||||||

乌龙茶占坑

|

|

||||||

Command Line Tuesdays – Part Two

|

|

||||||

================================================================================

|

|

||||||

Heya geekos!

|

|

||||||

|

|

||||||

Let’s refresh our memories. [Last week][1], we skimmed through some basic commands, learned what a shell is actually, and made a steady introduction into our CLI Tuesdays series.

|

|

||||||

|

|

||||||

Today’s menu offers something else: navigation through the file system.

|

|

||||||

|

|

||||||

Now, the best picture I managed to find on the www is from a site called [devopsbootcamp][2]. You can find their tutorials and the rest here. But anyway, here’s a very nice diagram of what a linux root filesystem looks like.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

For example, as stated in the above picture, your user directory (where you usually store your movies, music, documents etc.) is located in the /home folder. /home folder is located under /. Then you have the /etc folder, where most of the files for configuration are located. Anyway, you can find the detailed description here, as we’ll not be getting into which folder is for what, until we start using and configuring them. Today is reserved for navigation only. And on that note, let’s get down to the first command of the day…

|

|

||||||

|

|

||||||

### pwd ###

|

|

||||||

|

|

||||||

pwd, or ‘print working directory’ is a very useful command if you think you are lost navigating through the folders. At any given moment, type pwd, and voila! What appears is a complete pathway you took to arrive to this folder. Those guys in The Cube could sure use it, losers.

|

|

||||||

|

|

||||||

|

|

||||||

注:此图原文哪里看不到,看看能通过什么途径得到

|

|

||||||

|

|

||||||

Imagine yourselves walking from room to room inside a massive apartment, loosing your way. pwd is like the breadcrumb trail leading you to your starting point, so you don’t loose your way inside the folder maze!

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

### cd ###

|

|

||||||

|

|

||||||

Now you know in which directory you’re situated thanks to your usage of the pwd command. Now you want to take the next step and move to another directory. Let’s say you have a folder/directory inside your home folder you want to relocate your top secret terminal operation to. For this, you use the ‘cd’ command. cd, or ‘change directory’, will change the location of wanted directory. How do you use it? Simple, type cd and the path to your folder. Let’s say, for example, you want to enter your Hello Kitty picture collection in your home folder. You type ‘cd /home/username/Hello\ Kitty’.

|

|

||||||

|

|

||||||

As you see, we didn’t only use the space bar in the folder name. That’s because the terminal won’t recognize it. Whenever you want to navigate to a folder containing a space in it’s name, you **replace it with the backslash character, followed by space**. You can also, without using the backslash+space option, just put the **whole folder name into quotes**, f.ex. cd /home/username/”Hello Kitty”.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Try it out yourself. Navigate to a different directory using cd, and when there, type pwd to see if everything worked as it’s supposed to.

|

|

||||||

|

|

||||||

### Mr. Shotts’ Shottcuts ###

|

|

||||||

|

|

||||||

Mr. Shotts reminds us there are also some shortcuts available.

|

|

||||||

|

|

||||||

If you type only cd, without the path following it, your terminal will change your working directory (whatever it may be) to your /home folder.

|

|

||||||

|

|

||||||

The same, if you type cd `~user_name` it will lead you to the home folder of the specific user you stated.

|

|

||||||

|

|

||||||

### Next Week ###

|

|

||||||

|

|

||||||

Next week, we’ll head over to the next chapter – we’ll learn how to list files and directories, view text files and classify file’s contents so it will be a bit more work than we’re used to, but I hope you’ll have enough time. Command by command, and if you haven’t the time to do it yourself, we’ll learn the basics together in a matter of months!

|

|

||||||

|

|

||||||

and remember…

|

|

||||||

|

|

||||||

### …have a lot of fun! ###

|

|

||||||

|

|

||||||

P.S.: Thanks to bwl’s comment, we fixed an error in the text regarding the space bar in directory names.

|

|

||||||

|

|

||||||

P.P.S.: GreatEmerald also added some fresh information about file hierarchy. You can read it in [the comments][3].

|

|

||||||

|

|

||||||

Thanks for your input/corrections.

|

|

||||||

|

|

||||||

--------------------------------------------------------------------------------

|

|

||||||

|

|

||||||

via: https://news.opensuse.org/2014/06/24/command-line-tuesdays-part-two/

|

|

||||||

|

|

||||||

译者:[译者ID](https://github.com/译者ID) 校对:[校对者ID](https://github.com/校对者ID)

|

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

|

||||||

|

|

||||||

[1]:https://news.opensuse.org/2014/06/10/command-line-tuesdays-part-one/

|

|

||||||

[2]:http://devopsbootcamp.readthedocs.org/

|

|

||||||

[3]:https://news.opensuse.org/2014/06/24/command-line-tuesdays-part-two/comment-page-1/#comment-99186

|

|

||||||

@ -1,3 +1,4 @@

|

|||||||

|

暑假 先来一发 Luoxcat 翻译

|

||||||

Command Line Tuesdays – Part Three

|

Command Line Tuesdays – Part Three

|

||||||

================================================================================

|

================================================================================

|

||||||

Today, mr Shotts takes us on a first part of a guided tour through our file system. We’ll learn how to visit, list files within directories and we’ll learn to use some options for the first time. So let’s begin with the first command of the week.

|

Today, mr Shotts takes us on a first part of a guided tour through our file system. We’ll learn how to visit, list files within directories and we’ll learn to use some options for the first time. So let’s begin with the first command of the week.

|

||||||

@ -80,4 +81,4 @@ via: https://news.opensuse.org/2014/07/01/command-line-tuesdays-part-three/

|

|||||||

|

|

||||||

译者:[译者ID](https://github.com/译者ID) 校对:[校对者ID](https://github.com/校对者ID)

|

译者:[译者ID](https://github.com/译者ID) 校对:[校对者ID](https://github.com/校对者ID)

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|||||||

@ -1,3 +1,4 @@

|

|||||||

|

2q1w2007翻译中

|

||||||

Wine 1.7.21 (Development Version) Released – Install in RedHat and Debian Based Systems

|

Wine 1.7.21 (Development Version) Released – Install in RedHat and Debian Based Systems

|

||||||

================================================================================

|

================================================================================

|

||||||

Wine, a most popular and powerful open source application for Linux, that used to run Windows based applications and games on Linux Platform without any trouble.

|

Wine, a most popular and powerful open source application for Linux, that used to run Windows based applications and games on Linux Platform without any trouble.

|

||||||

|

|||||||

@ -0,0 +1,60 @@

|

|||||||

|

CNprober translatinged... 619913541

|

||||||

|

|

||||||

|

RHEL 7值得注意的5个新特性

|

||||||

|

================================================================================

|

||||||

|

> RHEL 7 支持Docker容器,systemd,兼容微软的身份管理和支持500TB的XFS文件系统。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

After six-plus months of [public beta testing][1] and more than three years after its previous major point release, RHEL (Red Hat Enterprise Linux) version 7 is out. The update speaks to Red Hat's interests in outfitting RHEL with many of the latest enterprise and data center features. Here are the five top-of-the-line new additions to RHEL 7 that caught our eyes.

|

||||||

|

在前一个主版本发布3年之后,经过至少6个月的[公开测试][1],RHEL(Red Hat Enterprise Linux)版本7终于发布了。这次更新表明了红帽子公司对于在RHEL中添加最新的以企业和数据为中心的特性的兴趣。这里列举了其中5个最吸引人眼球的新特性。

|

||||||

|

|

||||||

|

### 1. Docker ###

|

||||||

|

|

||||||

|

RHEL 7中最大的新特性就是[紧密集成][2]了巨受欢迎的应用程序虚拟化技术[Docker][3]。随着[Docker 1.0发布][4],把它集成到RHEL 7的时机是最合适不过了。

|

||||||

|

|

||||||

|

用Docker包装的应用程序可以独立于操作系统,所以他们可以在操作系统之间移植并且正常运行。RHEL 7打算尽可能高效地使用Docker,以防止应用程序竞争资源或者为使用哪种运行时环境而困惑。

|

||||||

|

|

||||||

|

从RHEL的Docker地图上的长期计划表来看,这可能会超越操作系统本身,发展成一系列的Docker容器,它可以支持用最小的开销部署一个系统。这个被称为"[Atomic项目][5]"的计划还处于早期阶段,红帽子公司准备首先将它首先部署在他的Fedora Linux发行版,仅仅当做对前沿技术的测试。

|

||||||

|

|

||||||

|

### 2. Systemd ###

|

||||||

|

|

||||||

|

包含systemd进程管理器可能引起系统管理员和Linux专家之间激烈的争论。自专用Unix出现以来,systemd就被开发用于替代init系统,它使得启动过程中装载服务更加高效。

|

||||||

|

|

||||||

|

因为systemd的这个潜在的痛处,红帽子公司没有立刻添加systemd(到RHEL)。早在2010发布的Fedora版本15就已经包含了systemd作为默认项目,这给了红帽子公司一次很好的了解systemd在真实世界的运行的经验。同样,systemd也没有武断地加入RHEL 7,只是作为这个OS大计划的一部分。例如,红帽子公司希望通过使用systemd加强对RHEL 7中Docker容器的支持。

|

||||||

|

|

||||||

|

### 3. XFS by default ###

|

||||||

|

|

||||||

|

第3个主要的改变是使XFS成为RHEL默认的文件系统,尽管这可能不那么引人瞩目。

|

||||||

|

|

||||||

|

最初由Silicon Graphics International(硅谷图形公司)创建的XFS在Linux系统上用做生产环境已经很长时间了。在RHEL 7上它将支持高达500TB的文件系统。RHEL 6默认使用ext4,尽管它有XFS选项。红帽子的竞争对手Suse Linux [也支持XFS][6],尽管它安装时[默认使用ext3][7]。

|

||||||

|

|

||||||

|

非常不幸的是,没有真正的方法可以将RHEL目前使用的其他文件系统,比如ext4或者btrfs移植到XFS。只能备份然后重建(来进行移植)。

|

||||||

|

|

||||||

|

### 4. 兼容微软的身份管理 ###

|

||||||

|

|

||||||

|

就算是那些不是微软系统粉丝的管理员也对微软目录服务保持勉强的尊重。RHEL 7添加了两个关键的特性以优化处理微软目录服务的方式。跨域认证现在可以在RHEL 7和微软目录服务之间建立,所以目录服务用户可以直接访问Linux侧的资源,不需要再进行一次登录。RHEL 7另一个目录服务相关的附加特性,是基于DNS信息自动发现和加入目录服务(或者其他红帽子认证服务)。

|

||||||

|

|

||||||

|

### 5. Performance Co-Pilot ###

|

||||||

|

|

||||||

|

进行性能调整的时候看不到实时数据就像是开着挡风玻璃被刷上了油漆的车,所以RHEL 7添加了一个新的性能监控系统PCP([Performance Co-Pilot][8]),PCP最初由Silicon Graphics International(硅谷图形)[创建][9],但是现在它是RHEL 7的一部分。除了监控和记录系统状态,PCP还为其他子系统提供获取数据的API和工具集,比如正如你猜到的,刚刚介绍的systemd。

|

||||||

|

|

||||||

|

遵循这个思路,另一个次要的附加特性:新的性能配置文件。RHEL 6已经有符合特殊应用场景的调整RHEL的配置文件。RHEL 7不仅默认有一个新的着重使产量最大化的配置文件,而且包含另一个新的平衡性能表现和能源消耗的配置文件。

|

||||||

|

|

||||||

|

-------------------------------------------------------------------------------

|

||||||

|

|

||||||

|

via:http://www.infoworld.com/t/linux/keep-eye-these-5-new-features-in-rhel-7-244023

|

||||||

|

|

||||||

|

译者:[love_daisy_love](https://github.com/CNprober) 校对:[校对者ID](https://github.com/校对者ID)

|

||||||

|

|

||||||

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

|

[1]:http://www.infoworld.com/t/linux/red-hat-enterprise-linux-7-beta-now-available-232520

|

||||||

|

[2]:http://www.infoworld.com/t/application-virtualization/red-hat-fast-tracks-docker-apps-enterprise-linux-238122

|

||||||

|

[3]:http://www.infoworld.com/t/application-virtualization/docker-unleashed-app-portability-gets-boost-231716

|

||||||

|

[4]:http://www.infoworld.com/d/application-development/review-docker-10-ready-prime-time-243935

|

||||||

|

[5]:http://www.projectatomic.io/

|

||||||

|

[6]:https://www.suse.com/products/server/technical-information/

|

||||||

|

[7]:https://www.suse.com/products/server/technical-information/

|

||||||

|

[8]:http://developerblog.redhat.com/2013/11/19/exploratory-performance-pcp/

|

||||||

|

[9]:http://oss.sgi.com/projects/pcp/index.html

|

||||||

@ -1,51 +0,0 @@

|

|||||||

保护你的Linux系统的9种好方法

|

|

||||||

================================================================================

|

|

||||||

在现在这个世道中,保障基于Linux的系统的安全是十分重要的。但是,你得知道怎么干。一个简单反恶意程序软件这是远远不够的,你需要采取其它措施来协同工作。那么试试下面这些手段吧。

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

### 1. 使用SELinux ###

|

|

||||||

|

|

||||||

[SELinux][1]是用来对Linux进行安全加固的,有了它,用户和管理们就可以对访问控制进行更多控制。SELinux为访问控制添加了更细的颗粒度控制。与仅可以指定谁可以读、写或执行一个文件的权限不同的是,SELinux可以让你指定谁可以解链接,仅追加,移动一个文件之类。

|

|

||||||

|

|

||||||

### 2. 订阅漏洞警报服务 ###

|

|

||||||

|

|

||||||

你的操作系统可能不一定受伤害的那一台。事实上,漏洞多见于安装的应用程序之中。为了避免这个问题的发生,你必须保持你的应用程序更新到最新版本。此外,订阅漏洞警报服务,如[SecurityFocus][2]。

|

|

||||||

|

|

||||||

### 3. 禁用不用的服务和应用 ###

|

|

||||||

|

|

||||||

通常来讲,用户大多数时候都用不到他们系统上的服务和应用的一半。然而,这些服务和应用还是会运行,这会招来攻击者。因而,最好是把这些不用的服务停掉。

|

|

||||||

|

|

||||||

### 4. 检查系统日志 ###

|

|

||||||

|

|

||||||

你的系统日志告诉你在系统上发生了什么活动,包括攻击者是否成功进入或试着访问系统。时刻保持警惕,是你第一条防线,而经常性地监控系统日志就是为了守好这道防线。

|

|

||||||

|

|

||||||

### 5. 考虑使用端口敲门 ###

|

|

||||||

|

|

||||||

设置端口敲门是建立服务器安全连接的好方法。而基本上会发生的问题是,别有用心的人会发送一个特别的包给服务器,这个包会开启来自服务器的回应/连接。端口敲门对于那些有开放端口的系统上是一个很好的防护措施。

|

|

||||||

|

|

||||||

### 6. 使用Iptables ###

|

|

||||||

|

|

||||||

Iptables是什么?这是一个应用程序框架,它允许用户自己为系统写一个强大的防火墙。因此,要做得好,就要学习怎样一个好的防火墙以及怎样使用Iptables框架。

|

|

||||||

|

|

||||||

### 7. 默认拒绝所有 ###

|

|

||||||

|

|

||||||

防火墙允许两个宗旨:一个是允许每一点通信,另一个是拒绝所有访问,提示你是否许可。第二个选项是两者中更好的一个。你应该只允许那些重要的通信进入。

|

|

||||||

|

|

||||||

### 8. 使用入侵检测系统 ###

|

|

||||||

|

|

||||||

入侵检测系统,或者叫IDS,允许你更好地管理系统上的通信和受到的攻击。[Snort][3]

|

|

||||||

|

|

||||||

加密的数据更难窃取,有时候根本不可能被窃取,这就是你应该对整个驱动器加密的原因。采用这种方式后,如果有某个人进入到你的系统,那么他看到这些加密的数据后,就有得头痛了。根据一些报告,大多数数据丢失源于机器被盗。

|

|

||||||

|

|

||||||

--------------------------------------------------------------------------------

|

|

||||||

|

|

||||||

via: http://www.efytimes.com/e1/fullnews.asp?edid=141368

|

|

||||||

|

|

||||||

译者:[GOLinux](https://github.com/GOLinux) 校对:[校对者ID](https://github.com/校对者ID)

|

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

|

||||||

|

|

||||||

[1]:http://selinuxproject.org/page/Main_Page

|

|

||||||

[2]:http://www.securityfocus.com/rss/vulnerabilities.xml

|

|

||||||

[3]:http://www.snort.org/

|

|

||||||

68

translated/tech/20140701 Command Line Tuesdays--Part Two.md

Normal file

68

translated/tech/20140701 Command Line Tuesdays--Part Two.md

Normal file

@ -0,0 +1,68 @@

|

|||||||

|

命令行星期二-第二部分

|

||||||

|

================================================================================

|

||||||

|

Hi,极客们!

|

||||||

|

|

||||||

|

让我们来更新一下我们的记忆。[上周][1],我们学习了一些基础命令,了解了shell是什么,同时介绍了我们CLI的星期二系列。

|

||||||

|

|

||||||

|

今天的菜单将提供点别的东西:通过文件系统导航。

|

||||||

|

|

||||||

|

现在,我设法找到最好的图片是从一个叫[devopsbootcamp][2]的网站。你可以在上面找到他们其余的教程。但无论如何,这是一个关于Linux根文件系统的看起来非常不错的图。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

例如,在上面的图片说明中,你的用户目录(你通常存储你的电影,音乐,文档等)是位于/home文件夹。 /home文件夹位于/。你有/etc文件夹,其中文件大部分为配置文件。无论如何,你可以在这找到详细的描述,因为我们将进入这些文件夹来了解他们的功能,直到我们开始使用和配置它们。今天是仅用于导航。而关于这一点,让我们来开始今天的第一个命令...

|

||||||

|

|

||||||

|

### pwd ###

|

||||||

|

|

||||||

|

pwd,或者 ‘print working directory’当你认为你在文件中失去了方向是一个非常有用的命令。在任何给定时刻,键入pwd命令,瞧!这是你到达这个文件夹的完整路径。在多维数据集的那些家伙总能利用它。

|

||||||

|

|

||||||

|

|

||||||

|

注:此图原文哪里看不到,看看能通过什么途径得到

|

||||||

|

|

||||||

|

想象一下,自己在一个巨大的公寓里面从一个房间走到另一个房间房间,迷路了。 pwd就像面包屑指引着你到你的出发点,这样你就不会在文件夹迷宫里面失去你的方向!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

### cd ###

|

||||||

|

|

||||||

|

现在你知道了如果想知道自己在哪个目录的pwd命令的用法。现在,你要采取的下一步骤,并移动到另一个目录。比方说,你想从home文件夹移动到里面有你想要的绝密的一个文件夹/目录。对于这一点,你用'cd'命令。 cd,或‘change directory’,将改变所处目录的位置。你怎么使用它呢?简单,键入cd和你的文件夹路径。比方说,例如,你想从你的主文件夹进入你的Hello Kitty图片集。你输入‘cd /home/username/Hello\ Kitty’。

|

||||||

|

|

||||||

|

正如你看到的,我们并没有只使用文件夹名称的空格键。这是因为终端将无法识别它。每当你要导航到它的名称中有空格的文件夹,你**用反斜杠字符,后跟空格**代替它。您也可以不使用反斜杠+空格选项,只是把**整个文件夹名称加引号**,例如,cd /home/username/”Hello Kitty”。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

自己尝试一下。使用cd导航到不同的目录,同时,键入pwd命令,看看一切工作是否如期望的那样。

|

||||||

|

|

||||||

|

### Shotts先生的快捷键 ###

|

||||||

|

|

||||||

|

肖茨先生提醒我们也有一些可用的快捷键。

|

||||||

|

|

||||||

|

如果你仅键入cd,不带路径,你的终端将你的工作目录(不管它可能是)改变为你的/home文件夹。

|

||||||

|

|

||||||

|

同样地,如果你键入cd `~user_name`它会带你到你规定的特定用户的主文件夹。

|

||||||

|

|

||||||

|

### 下周 ###

|

||||||

|

|

||||||

|

下周,我们将进入到下一章 - 我们将学习如何列出文件和目录,查看文本文件和文件的内容进,因此会比之前我们已经学习的有更多的工作,但我希望你将会有足够的时间。命令通过命令,如果你没有时间自己做,我们将一起在几个月内学习基础知识!

|

||||||

|

|

||||||

|

同时,记得...

|

||||||

|

|

||||||

|

### …玩得开心! ###

|

||||||

|

|

||||||

|

P.S.:感谢bwl的评论,我们修正了一个在目录名称中包含空格的文本的一个错误。

|

||||||

|

|

||||||

|

P.P.S:GreatEmerald还增加了有关文件层次结构的一些新信息。您可以在[意见][3]中阅读。

|

||||||

|

|

||||||

|

感谢你们的贡献和更正

|

||||||

|

|

||||||

|

--------------------------------------------------------------------------------

|

||||||

|

|

||||||

|

via: https://news.opensuse.org/2014/06/24/command-line-tuesdays-part-two/

|

||||||

|

|

||||||

|

译者:[乌龙茶](https://github.com/yechunxiao19) 校对:[校对者ID](https://github.com/校对者ID)

|

||||||

|

|

||||||

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

|

[1]:https://news.opensuse.org/2014/06/10/command-line-tuesdays-part-one/

|

||||||

|

[2]:http://devopsbootcamp.readthedocs.org/

|

||||||

|

[3]:https://news.opensuse.org/2014/06/24/command-line-tuesdays-part-two/comment-page-1/#comment-99186

|

||||||

@ -1,8 +1,8 @@

|

|||||||

How to find and kill misbehaving MySQL queries

|

怎样去查找并杀掉非法的MySQL查询

|

||||||

================================================================================

|

================================================================================

|

||||||

Sometimes the complexity of a relational database system can be overwhelming. Fortunately, that complexity is an advantage, as with MySQL's tools for managing queries. In this tutorial, I will show you **how to find and kill any misbehaving MySQL queries**.

|

有时,相关数据库系统的复杂性可能被压倒.幸运地,这种复杂性是一种优势,与 MySQL工具一起管理查询. 在本教程中, 我将向你们展示 **怎样去查找并杀掉任何非法的MySQL查询**.

|

||||||

|

|

||||||

To view the currently-running queries, log in to the MySQL console and run the 'show processlist' command:

|

为了浏览当前正在运行的查询, 登陆到MySQL终端,然后运行‘show processlist’命令:

|

||||||

|

|

||||||

mysql> show processlist;

|

mysql> show processlist;

|

||||||

|

|

||||||

@ -16,9 +16,10 @@ To view the currently-running queries, log in to the MySQL console and run the '

|

|||||||

+--------+--------+-----------------+---------+---------+-------+-------+------------------+-----------+---------------+-----------+

|

+--------+--------+-----------------+---------+---------+-------+-------+------------------+-----------+---------------+-----------+

|

||||||

4 rows in set (0.03 sec)

|

4 rows in set (0.03 sec)

|

||||||

|

|

||||||

The first column you should look at is 'Time', which is the number of seconds the process has been "doing the thing it's doing". A process whose command is 'Sleep' is waiting for a query to come in, so it's not consuming any resources. For any other process, however, a 'Time' of more than a few seconds indicates a problem.

|

首先 你应该查看'Time'项, 这里记录了进程执行 "doing the thing it's doing" 操作的秒数. ‘command’项处于‘Sleep’

|

||||||

|

状态的进程正在等待查询, 因此,它并没有消耗任何资源. 对于其他任何进程而言,‘Time’超过一定的秒数表明出现问题.

|

||||||

|

|

||||||

In this case, the only query running is our 'show processlist' command. Let's see what it looks like if we have a poorly-written query running:

|

在这种情况下,只能通过运行‘show processlist’命令来查询.如果我们有一个糟糕的写查询,让我们来看看情况如何:

|

||||||

|

|

||||||

mysql> show processlist;

|

mysql> show processlist;

|

||||||

|

|

||||||

@ -34,19 +35,19 @@ In this case, the only query running is our 'show processlist' command. Let's se

|

|||||||

+--------+--------+-----------------+-----------+---------+-------+--------------+----------------------------------+-----------+---------------+-----------+

|

+--------+--------+-----------------+-----------+---------+-------+--------------+----------------------------------+-----------+---------------+-----------+

|

||||||

6 rows in set (0.00 sec)

|

6 rows in set (0.00 sec)

|

||||||

|

|

||||||

Ah! Now we see there is a query that's been running for almost 30 seconds. If we don't want to let it run its course, we can kill it by passing its 'Id' to the kill command:

|

啊哈!现在我们看到这里的查询几乎运行了30s. 如果我们不想让它继续运行,可以使用它的'Id'去执行kill命令:

|

||||||

|

|

||||||

mysql> kill 132033;

|

mysql> kill 132033;

|

||||||

Query OK, 0 rows affected (0.00 sec)

|

Query OK, 0 rows affected (0.00 sec)

|

||||||

mysql>

|

mysql>

|

||||||

|

|

||||||

(Note that MySQL will always report 0 rows affected, because we're not altering any data.)

|

(注意 由于我们没有改变任何数据,MySQL总是报告0行被影响.)

|

||||||

|

|

||||||

Judicious use of the kill command can clean up a backlog of queries. Remember, however, that it's not a permanent solution - if those queries came from your application, you need to rewrite them, or you'll continue to see the same issue reappear.

|

明智的使用kill命令能够清除积压的查询.记住,但那不是一种永久的方法 - 如果这些查询来自你的应用,你需要去重写它们,或者将继续看到相同的问题.

|

||||||

|

|

||||||

### See Also ###

|

### 另请参阅 ###

|

||||||

|

|

||||||

MySQL's documentation on the different 'Command' values:

|

关于不同‘Command’的MySQL文档:

|

||||||

|

|

||||||

- [https://dev.mysql.com/doc/refman/5.7/en/thread-commands.html][1]

|

- [https://dev.mysql.com/doc/refman/5.7/en/thread-commands.html][1]

|

||||||

|

|

||||||

@ -54,7 +55,7 @@ MySQL's documentation on the different 'Command' values:

|

|||||||

|

|

||||||

via: http://xmodulo.com/2014/07/find-kill-misbehaving-mysql-queries.html

|

via: http://xmodulo.com/2014/07/find-kill-misbehaving-mysql-queries.html

|

||||||

|

|

||||||

译者:[译者ID](https://github.com/译者ID) 校对:[校对者ID](https://github.com/校对者ID)

|

译者:[hunanchenxingyu](https://github.com/hunanchenxingyu) 校对:[校对者ID](https://github.com/校对者ID)

|

||||||

|

|

||||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创翻译,[Linux中国](http://linux.cn/) 荣誉推出

|

||||||

|

|

||||||

Loading…

Reference in New Issue

Block a user