mirror of

https://github.com/LCTT/TranslateProject.git

synced 2025-03-03 01:10:13 +08:00

PUB:Part 7 - Setting Up NFS Server with Kerberos-based Authentication for Linux Clients

@ictlyh

This commit is contained in:

parent

5d7501c2a1

commit

02b4b905e1

@ -1,11 +1,10 @@

|

||||

第七部分 - 在 Linux 客户端配置基于 Kerberos 身份验证的 NFS 服务器

|

||||

RHCE 系列(七):在 Linux 客户端配置基于 Kerberos 身份验证的 NFS 服务器

|

||||

================================================================================

|

||||

在本系列的前一篇文章,我们回顾了[如何在可能包括多种类型操作系统的网络上配置 Samba 共享][1]。现在,如果你需要为一组类-Unix 客户端配置文件共享,很自然的你会想到网络文件系统,或简称 NFS。

|

||||

|

||||

在本系列的前一篇文章,我们回顾了[如何在可能包括多种类型操作系统的网络上配置 Samba 共享][1]。现在,如果你需要为一组类 Unix 客户端配置文件共享,很自然的你会想到网络文件系统,或简称 NFS。

|

||||

|

||||

|

||||

|

||||

RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服务器

|

||||

*RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服务器*

|

||||

|

||||

在这篇文章中我们会介绍配置基于 Kerberos 身份验证的 NFS 共享的整个流程。假设你已经配置好了一个 NFS 服务器和一个客户端。如果还没有,可以参考 [安装和配置 NFS 服务器][2] - 它列出了需要安装的依赖软件包并解释了在进行下一步之前如何在服务器上进行初始化配置。

|

||||

|

||||

@ -24,28 +23,26 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

#### 创建 NFS 组并配置 NFS 共享目录 ####

|

||||

|

||||

1. 新建一个名为 nfs 的组并给它添加用户 nfsnobody,然后更改 /nfs 目录的权限为 0770,组属主为 nfs。于是,nfsnobody(对应请求用户)在共享目录有写的权限,你就不需要在 /etc/exports 文件中使用 no_root_squash(译者注:设为 root_squash 意味着在访问 NFS 服务器上的文件时,客户机上的 root 用户不会被当作 root 用户来对待)。

|

||||

1、 新建一个名为 nfs 的组并给它添加用户 nfsnobody,然后更改 /nfs 目录的权限为 0770,组属主为 nfs。于是,nfsnobody(对应请求用户)在共享目录有写的权限,你就不需要在 /etc/exports 文件中使用 no_root_squash(LCTT 译注:设为 root_squash 意味着在访问 NFS 服务器上的文件时,客户机上的 root 用户不会被当作 root 用户来对待)。

|

||||

|

||||

# groupadd nfs

|

||||

# usermod -a -G nfs nfsnobody

|

||||

# chmod 0770 /nfs

|

||||

# chgrp nfs /nfs

|

||||

|

||||

2. 像下面那样更改 export 文件(/etc/exports)只允许从 box1 使用 Kerberos 安全验证的访问(sec=krb5)。

|

||||

2、 像下面那样更改 export 文件(/etc/exports)只允许从 box1 使用 Kerberos 安全验证的访问(sec=krb5)。

|

||||

|

||||

**注意**:anongid 的值设置为之前新建的组 nfs 的 GID:

|

||||

|

||||

**exports – 添加 NFS 共享**

|

||||

|

||||

----------

|

||||

|

||||

/nfs box1(rw,sec=krb5,anongid=1004)

|

||||

|

||||

3. 再次 exprot(-r)所有(-a)NFS 共享。为输出添加详情(-v)是个好主意,因为它提供了发生错误时解决问题的有用信息:

|

||||

3、 再次 exprot(-r)所有(-a)NFS 共享。为输出添加详情(-v)是个好主意,因为它提供了发生错误时解决问题的有用信息:

|

||||

|

||||

# exportfs -arv

|

||||

|

||||

4. 重启并启用 NFS 服务器以及相关服务。注意你不需要启动 nfs-lock 和 nfs-idmapd,因为系统启动时其它服务会自动启动它们:

|

||||

4、 重启并启用 NFS 服务器以及相关服务。注意你不需要启动 nfs-lock 和 nfs-idmapd,因为系统启动时其它服务会自动启动它们:

|

||||

|

||||

# systemctl restart rpcbind nfs-server nfs-lock nfs-idmap

|

||||

# systemctl enable rpcbind nfs-server

|

||||

@ -61,14 +58,12 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

正如你看到的,为了简便,NFS 服务器和 KDC 在同一台机器上,当然如果你有更多可用机器你也可以把它们安装在不同的机器上。两台机器都在 `mydomain.com` 域。

|

||||

|

||||

最后同样重要的是,Kerberos 要求客户端和服务器中至少有一个域名解析的基本模式和[网络时间协议][5]服务,因为 Kerberos 身份验证的安全一部分基于时间戳。

|

||||

最后同样重要的是,Kerberos 要求客户端和服务器中至少有一个域名解析的基本方式和[网络时间协议][5]服务,因为 Kerberos 身份验证的安全一部分基于时间戳。

|

||||

|

||||

为了配置域名解析,我们在客户端和服务器中编辑 /etc/hosts 文件:

|

||||

|

||||

**host 文件 – 为域添加 DNS**

|

||||

|

||||

----------

|

||||

|

||||

192.168.0.18 box1.mydomain.com box1

|

||||

192.168.0.20 box2.mydomain.com box2

|

||||

|

||||

@ -82,10 +77,9 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

# chronyc tracking

|

||||

|

||||

|

||||

|

||||

|

||||

用 Chrony 同步服务器时间

|

||||

*用 Chrony 同步服务器时间*

|

||||

|

||||

### 安装和配置 Kerberos ###

|

||||

|

||||

@ -109,7 +103,7 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

|

||||

|

||||

创建 Kerberos 数据库

|

||||

*创建 Kerberos 数据库*

|

||||

|

||||

下一步,使用 kadmin.local 工具为 root 创建管理权限:

|

||||

|

||||

@ -129,7 +123,7 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

|

||||

|

||||

添加 Kerberos 到 NFS 服务器

|

||||

*添加 Kerberos 到 NFS 服务器*

|

||||

|

||||

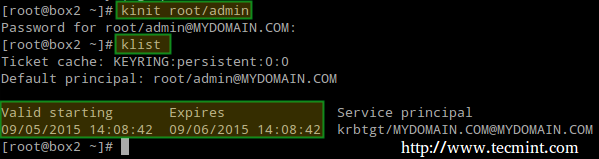

为 root/admin 获取和缓存票据授权票据(ticket-granting ticket):

|

||||

|

||||

@ -138,7 +132,7 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

|

||||

|

||||

缓存 Kerberos

|

||||

*缓存 Kerberos*

|

||||

|

||||

真正使用 Kerberos 之前的最后一步是保存被授权使用 Kerberos 身份验证的规则到一个密钥表文件(在服务器中):

|

||||

|

||||

@ -154,7 +148,7 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

|

||||

|

||||

挂载 NFS 共享

|

||||

*挂载 NFS 共享*

|

||||

|

||||

现在让我们卸载共享,在客户端中重命名密钥表文件(模拟它不存在)然后试着再次挂载共享目录:

|

||||

|

||||

@ -163,7 +157,7 @@ RHCE 系列:第七部分 - 设置使用 Kerberos 进行身份验证的 NFS 服

|

||||

|

||||

|

||||

|

||||

挂载/卸载 Kerberos NFS 共享

|

||||

*挂载/卸载 Kerberos NFS 共享*

|

||||

|

||||

现在你可以使用基于 Kerberos 身份验证的 NFS 共享了。

|

||||

|

||||

@ -177,12 +171,12 @@ via: http://www.tecmint.com/setting-up-nfs-server-with-kerberos-based-authentica

|

||||

|

||||

作者:[Gabriel Cánepa][a]

|

||||

译者:[ictlyh](http://www.mutouxiaogui.cn/blog/)

|

||||

校对:[校对者ID](https://github.com/校对者ID)

|

||||

校对:[wxy](https://github.com/wxy)

|

||||

|

||||

本文由 [LCTT](https://github.com/LCTT/TranslateProject) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

|

||||

|

||||

[a]:http://www.tecmint.com/author/gacanepa/

|

||||

[1]:http://www.tecmint.com/setup-samba-file-sharing-for-linux-windows-clients/

|

||||

[1]:https://linux.cn/article-6550-1.html

|

||||

[2]:http://www.tecmint.com/configure-nfs-server/

|

||||

[3]:http://www.tecmint.com/selinux-essentials-and-control-filesystem-access/

|

||||

[4]:http://www.tecmint.com/firewalld-rules-for-centos-7/

|

||||

Loading…

Reference in New Issue

Block a user