2018-02-15 17:26:37 +08:00

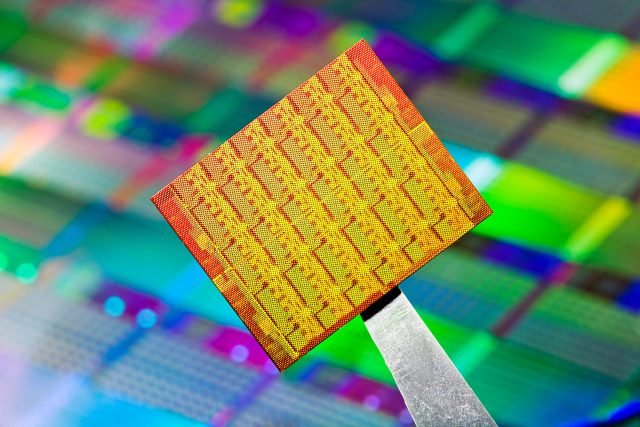

Intel 设计缺陷背后的原因是什么?

============================================================

2018-02-26 23:53:48 +08:00

> 我们知道有问题,但是并不知道问题的详细情况。

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

(本文发表于 1 月份)最近 Windows 和 Linux 都发送了重大安全更新,为防范这个尚未完全公开的问题,在最坏的情况下,它可能会导致性能下降多达一半。

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

在过去的几周,

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

自从 Linux 第一个补丁 (参见 [KPTI: )

2018-02-15 17:26:37 +08:00

### 保持地址跟踪

2018-02-26 23:53:48 +08:00

在一个系统中的每个内存字节都是隐性编码的,这些编码数字是每个字节的地址。早期的操作系统使用物理内存地址,但是,物理内存地址由于各种原因,它并不很合适。例如,在地址中经常会有空隙,并且(尤其是 32 位的系统上)物理地址很难操作,需要 36 位数字,甚至更多。

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

因此,现在操作系统完全依赖一个叫虚拟内存的概念。虚拟内存系统允许程序和内核一起在一个简单、清晰、统一的环境中各自去操作。而不是使用空隙和其它奇怪的东西的物理内存,每个程序和内核自身都使用虚拟地址去访问内存。这些虚拟地址是连续的 —— 不用担心有空隙 —— 并且合适的大小也更便于操作。32 位的程序仅可以看到 32 位的地址,而不用管物理地址是 36 位还是更多位。

2018-02-15 17:26:37 +08:00

虽然虚拟地址对每个软件几乎是透明的,但是,处理器最终还是需要知道虚拟地址引用的物理地址是哪个。因此,有一个虚拟地址到物理地址的映射,它保存在一个被称为页面表的数据结构中。操作系统构建页面表,使用一个由处理器决定的布局,并且处理器和操作系统在虚拟地址和物理地址之间进行转换时就需要用到页面表。

2018-02-26 23:53:48 +08:00

这个映射过程是非常重要的,它也是现代操作系统和处理器的重要基础,处理器有专用的缓存 — Translation Lookaside Buffer( )

2018-02-15 17:26:37 +08:00

虚拟内存的使用为我们提供了很多除了简单寻址之外的有用的特性。其中最主要的是,每个程序都有了自己独立的一组虚拟地址,有了它自己的一组虚拟地址到物理地址的映射。这就是用于提供“内存保护”的关键技术,一个程序不能破坏或者篡改其它程序使用的内存,因为其它程序的内存并不在它的地址映射范围之内。

2018-02-26 23:53:48 +08:00

由于每个进程使用一个单独的映射,因此每个程序也就有了一个额外的页面表,这就使得 TLB 缓存很拥挤。TLB 并不大 —— 一般情况下总共可以容纳几百个映射 —— 而系统使用的页面表越多,

2018-02-15 17:26:37 +08:00

### 一半一半

2018-02-26 23:53:48 +08:00

为了更好地使用 TLB, ; ,

2018-02-15 17:26:37 +08:00

这种设计并不是一成不变的。在 Linux 上做了一项工作,使它可以为一个 32 位的进程提供整个地址范围, , , ,

在内核和每个程序之间分割虚拟地址的这种做法的一个负面影响是,内存保护被削弱了。如果内核有它自己的一组页面表和虚拟地址,它将在不同的程序之间提供相同的保护;内核内存将是简单的不可见。但是使用地址分割之后,用户程序和内核使用了相同的地址范围,并且从原理上来说,一个用户程序有可能去读写内核内存。

2018-02-26 23:53:48 +08:00

为避免这种明显不好的情况,处理器和虚拟地址系统有一个 “Ring” 或者 “模式”的概念。x86 处理器有许多 Ring, , : ( ) ( ) , ( ) ,

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

这些 Ring 也用于从用户程序中保护内核内存。页面表并不仅仅有虚拟地址到物理地址的映射;它也包含关于这些地址的元数据,包含哪个 Ring 可能访问哪个地址的信息。内核页面表条目被标记为仅有 Ring 0 可以访问;程序的条目被标记为任何 Ring 都可以访问。如果一个处于 Ring 3 中的进程去尝试访问标记为 Ring 0 的内存,处理器将阻止这个访问并生成一个意外错误信息。运行在 Ring 3 中的用户程序不能得到内核以及运行在 Ring 0 内存中的任何东西。

2018-02-15 17:26:37 +08:00

至少理论上是这样的。大量的补丁和更新表明,这个地方已经被突破了。这就是最大的谜团所在。

### Ring 间迁移

2018-02-26 23:53:48 +08:00

这就是我们所知道的。每个现代处理器都执行一定数量的推测运行。例如,给一些指令,让两个数加起来,然后将结果保存在内存中,在查明内存中的目标是否可访问和可写入之前,一个处理器可能已经推测性地做了加法。在一些常见案例中,在地址可写入的地方,处理器节省了一些时间,因为它以并行方式计算出内存中的目标是什么。如果它发现目标位置不可写入 —— 例如,一个程序尝试去写入到一个没有映射的地址或压根就不存在的物理位置 —— 然后它将产生一个意外错误,而推测运行就白做了。

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

Intel 处理器,尤其是([虽然不是 AMD 的][6])允许对 Ring 3 代码进行推测运行并写入到 Ring 0 内存中的处理器上。处理器并不完全阻止这种写入,但是推测运行轻微扰乱了处理器状态,因为,为了查明目标位置是否可写入,某些数据已经被加载到缓存和 TLB 中。这又意味着一些操作可能快几个周期, , , ( ) , ,

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

我们至今仍然并不知道具体的情况,到底有多少内核的内存信息泄露给了用户程序,或者信息泄露的情况有多容易发生。以及有哪些 Intel 处理器会受到影响?也或者并不完全清楚,但是,有迹象表明每个 Intel 芯片都使用了推测运行(是自 1995 年 Pentium Pro 以来的所有主流处理器吗?),它们都可能会因此而泄露信息。

2018-02-15 17:26:37 +08:00

这个问题第一次被披露是由来自 [奥地利的 Graz Technical University][7] 的研究者。他们披露的信息表明这个问题已经足够破坏内核模式地址空间布局随机化(内核 ASLR, ) , ,

Graz 的研究者开发了 [KAISER][9],一组防范这个问题的 Linux 内核补丁。

2018-02-26 23:53:48 +08:00

如果这个问题正好使 ASLR 的随机化被破坏了,

2018-02-15 17:26:37 +08:00

Windows 和 Linux 选择的解决方案是非常相似的,将 KAISER 分为两个区域:内核页面表的条目不再是由每个进程共享。在 Linux 中, ( )

2018-02-26 23:53:48 +08:00

应用补丁后,内存地址仍然被一分为二:这样使内核的那一半几乎是空的。当然它并不是非常的空,因为一些内核片断需要永久映射,不论进程是运行在 Ring 3 还是 Ring 0 中,它都几乎是空的。这意味着如果恶意用户程序尝试去探测内核内存以及泄露信息,它将会失败 —— 因为那里几乎没有信息。而真正的内核页面中只有当内核自身运行的时刻它才能被用到。

2018-02-15 17:26:37 +08:00

这样做就破坏了最初将地址空间分割的理由。现在, ,

2018-02-26 23:53:48 +08:00

影响的具体大小取决于工作负载。每当一个程序被调入到内核 —— 从磁盘读入、发送数据到网络、打开一个文件等等 —— 这种调用的成本可能会增加一点点,因为它强制 TLB 清除了缓存并实时加载内核页面表。不使用内核的程序可能会观测到 2 - 3 个百分点的性能影响 —— 这里仍然有一些开销,因为内核仍然是偶尔会运行去处理一些事情,比如多任务等等。

2018-02-15 17:26:37 +08:00

但是大量调用进入到内核的工作负载将观测到很大的性能损失。在一个基准测试中,一个除了调入到内核之外什么都不做的程序,观察到 [它的性能下降大约为 50%][11];换句话说就是,打补丁后每次对内核的调用的时间要比不打补丁调用内核的时间增加一倍。基准测试使用的 Linux 的网络回环( ) , ,

2018-02-26 23:53:48 +08:00

虽然对 Intel 系统的影响是众所周知的,但是它们可能并不是唯一受影响的。其它的一些平台,比如 SPARC 和 IBM 的 S390, , ; , , ;

2018-02-15 17:26:37 +08:00

2018-02-26 23:53:48 +08:00

---

2018-02-15 17:26:37 +08:00

[][15][PETER BRIGHT][14] 是 Ars 的一位技术编辑。他涉及微软、编程及软件开发、Web 技术和浏览器、以及安全方面。它居住在纽约的布鲁克林。

--------------------------------------------------------------------------------

via: https://arstechnica.com/gadgets/2018/01/whats-behind-the-intel-design-flaw-forcing-numerous-patches/

2018-02-26 23:53:48 +08:00

作者:[PETER BRIGHT][a]

2018-02-15 17:26:37 +08:00

译者:[qhwdw](https://github.com/qhwdw)

2018-02-26 23:53:48 +08:00

校对:[wxy](https://github.com/wxy)

2018-02-15 17:26:37 +08:00

本文由 [LCTT ](https://github.com/LCTT/TranslateProject ) 原创编译,[Linux中国](https://linux.cn/) 荣誉推出

[a]:https://arstechnica.com/author/peter-bright/

[1]:https://arstechnica.com/author/peter-bright/

[2]:https://arstechnica.com/gadgets/2018/01/whats-behind-the-intel-design-flaw-forcing-numerous-patches/?comments=1

[3]:https://twitter.com/aionescu/status/930412525111296000

[4]:https://linux.cn/article-9201-1.html

[5]:https://twitter.com/aionescu/status/948609809540046849

[6]:https://lkml.org/lkml/2017/12/27/2

[7]:https://gruss.cc/files/kaiser.pdf

[8]:https://arstechnica.com/information-technology/2015/08/how-security-flaws-work-the-buffer-overflow/

[9]:https://github.com/IAIK/KAISER

[10]:https://twitter.com/brainsmoke/status/948561799875502080

[11]:https://twitter.com/grsecurity/status/947257569906757638

[12]:https://www.postgresql.org/message-id/20180102222354.qikjmf7dvnjgbkxe@alap3.anarazel.de

[13]:https://lwn.net/Articles/740393/

[14]:https://arstechnica.com/author/peter-bright

[15]:https://arstechnica.com/author/peter-bright